Algemene oplossingen voor multitenant-gebruikersbeheer

Dit artikel is de vierde in een reeks artikelen die richtlijnen bieden voor het configureren en bieden van levenscyclusbeheer van gebruikers in Microsoft Entra-omgevingen met meerdere tenants. De volgende artikelen in de reeks bevatten meer informatie zoals beschreven.

- Inleiding tot multitenant gebruikersbeheer is de eerste in de reeks.

- Scenario's voor multitenant gebruikersbeheer beschrijven drie scenario's waarvoor u functies voor multitenant gebruikersbeheer kunt gebruiken: door de eindgebruiker geïnitieerde, scripted en geautomatiseerd.

- Algemene overwegingen voor multitenant-gebruikersbeheer bieden richtlijnen voor deze overwegingen: synchronisatie tussen tenants, adreslijstobject, voorwaardelijke toegang van Microsoft Entra, extra toegangsbeheer en Office 365.

De richtlijnen helpen u bij het realiseren van een consistente status van levenscyclusbeheer van gebruikers. Levenscyclusbeheer omvat het inrichten, beheren en ongedaan maken van de inrichting van gebruikers in tenants met behulp van de beschikbare Azure-hulpprogramma's die Microsoft Entra B2B-samenwerking (B2B) en synchronisatie tussen tenants omvatten.

Microsoft raadt waar mogelijk één tenant aan. Als één tenancy niet werkt voor uw scenario, raadpleegt u de volgende oplossingen die Microsoft-klanten hebben geïmplementeerd voor deze uitdagingen:

- Automatisch levenscyclusbeheer van gebruikers en resourcetoewijzing tussen tenants

- On-premises apps delen tussen tenants

Automatisch levenscyclusbeheer van gebruikers en resourcetoewijzing tussen tenants

Een klant verwerft een concurrent met wie ze eerder nauwe zakelijke relaties hadden. De organisaties willen hun bedrijfsidentiteiten behouden.

Huidige status

Op dit moment synchroniseren de organisaties elkaars gebruikers als objecten voor e-mailcontactpersoon, zodat ze in elkaars mappen worden weergegeven. Elke resourcetenant heeft e-mailcontactobjecten ingeschakeld voor alle gebruikers in de andere tenant. Voor tenants is geen toegang tot toepassingen mogelijk.

Doelstellingen

De klant heeft de volgende doelen.

- Elke gebruiker wordt weergegeven in de gal van elke organisatie.

- Levenscycluswijzigingen van gebruikersaccounts in de basistenant worden automatisch doorgevoerd in de GAL van de resourcetenant.

- Kenmerkwijzigingen in thuistenants (zoals afdeling, naam, SMTP-adres (Simple Mail Transfer Protocol) worden automatisch weerspiegeld in de algemene adreslijst van de resourcetenant en de basis-GAL.

- Gebruikers hebben toegang tot toepassingen en resources in de resourcetenant.

- Gebruikers kunnen zelf toegangsaanvragen voor resources uitvoeren.

Architectuur voor de oplossing

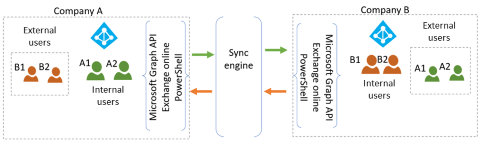

De organisaties gebruiken een punt-naar-punt-architectuur met een synchronisatie-engine zoals Microsoft Identity Manager (MIM). In het volgende diagram ziet u een voorbeeld van een punt-naar-punt-architectuur voor deze oplossing.

Elke tenantbeheerder voert de volgende stappen uit om de gebruikersobjecten te maken.

- Zorg ervoor dat de gebruikersdatabase up-to-date is.

- MIM implementeren en configureren.

- Bestaande contactpersoonobjecten afhandelen.

- Maak externe lidgebruikersobjecten voor de interne leden van de andere tenant.

- Gebruikersobjectkenmerken synchroniseren.

- Toegangspakketten voor rechtenbeheer implementeren en configureren.

- Resources die moeten worden gedeeld.

- Beleid voor verloop- en toegangsbeoordeling.

On-premises apps delen tussen tenants

Een klant met meerdere peerorganisaties moet on-premises toepassingen delen vanuit een van de tenants.

Huidige status

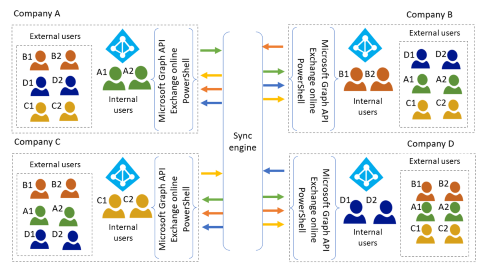

Peer-organisaties synchroniseren externe gebruikers in een mesh-topologie, waardoor resourcetoewijzing voor cloudtoepassingen in tenants mogelijk is. De klant biedt de volgende functionaliteit.

- Toepassingen delen in Microsoft Entra ID.

- Geautomatiseerd beheer van de levenscyclus van gebruikers in de resourcetenant op de basistenant (waarbij het toevoegen, wijzigen en verwijderen wordt weergegeven).

In het volgende diagram ziet u dit scenario, waarbij alleen interne gebruikers in bedrijf A toegang hebben tot de on-premises apps van bedrijf A.

Doelstellingen

Samen met de huidige functionaliteit willen ze het volgende aanbieden.

- Geef toegang tot de on-premises resources van bedrijf A voor de externe gebruikers.

- Apps met SAML-verificatie (Security Assertion Markup Language).

- Apps met geïntegreerde Windows-verificatie en Kerberos.

Architectuur voor de oplossing

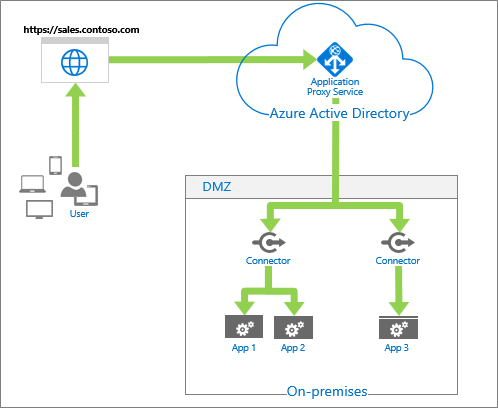

Bedrijf A biedt eenmalige aanmelding (SSO) voor on-premises apps voor eigen interne gebruikers met behulp van Azure-toepassing Proxy, zoals wordt geïllustreerd in het volgende diagram.

Diagramtitel: Azure-toepassing oplossing voor proxyarchitectuur. Linksboven bevat een vak met het label 'https://sales.constoso.com' een wereldbolpictogram dat een website vertegenwoordigt. Daaronder staat een groep pictogrammen voor de gebruiker en zijn verbonden met een pijl van de gebruiker naar de website. Rechtsboven bevat een cloudshape met het label Microsoft Entra-id een pictogram met het label toepassingsproxy Service. Een pijl verbindt de website met de cloudshape. Rechtsonder heeft een vak met het label DMZ de ondertitel On-premises. Een pijl verbindt de cloudshape met het DMZ-vak en splitst in twee pictogrammen met het label Verbinding maken or. Onder het Verbinding maken orpictogram aan de linkerkant wijst een pijl omlaag en splitst deze in twee om te verwijzen naar pictogrammen met het label App 1 en App 2. Onder het Verbinding maken orpictogram aan de rechterkant wijst een pijl omlaag naar een pictogram met het label App 3.

Beheer s in tenant A voert u de volgende stappen uit om hun externe gebruikers toegang te geven tot dezelfde on-premises toepassingen.

- Configureer toegang tot SAML-apps.

- Configureer toegang tot andere toepassingen.

- On-premises gebruikers maken via MIM of PowerShell.

De volgende artikelen bevatten aanvullende informatie over B2B-samenwerking.

- Geef B2B-gebruikers in Microsoft Entra ID toegang tot uw on-premises resources en beschrijft hoe u B2B-gebruikers toegang kunt bieden tot on-premises apps.

- Microsoft Entra B2B-samenwerking voor hybride organisaties beschrijft hoe u uw externe partners toegang kunt geven tot apps en resources in uw organisatie.

Volgende stappen

- Inleiding tot multitenant-gebruikersbeheer is de eerste in de reeks artikelen die richtlijnen bieden voor het configureren en bieden van levenscyclusbeheer van gebruikers in Microsoft Entra-omgevingen met meerdere tenants.

- Scenario's voor multitenant gebruikersbeheer beschrijven drie scenario's waarvoor u functies voor multitenant gebruikersbeheer kunt gebruiken: door de eindgebruiker geïnitieerde, scripted en geautomatiseerd.

- Algemene overwegingen voor multitenant-gebruikersbeheer bieden richtlijnen voor deze overwegingen: synchronisatie tussen tenants, adreslijstobject, voorwaardelijke toegang van Microsoft Entra, extra toegangsbeheer en Office 365.