Zelfstudie: Informatie over beveiligingsproblemen verzamelen

In deze zelfstudie wordt uitgelegd hoe u verschillende typen indicatorzoekopdrachten uitvoert om informatie over beveiligingsproblemen te verzamelen met behulp van Microsoft Defender-bedreigingsinformatie (Defender TI) in de Microsoft Defender-portal.

Vereisten

Een Microsoft Entra- ID of een persoonlijk Microsoft-account. Aanmelden of een account maken

Een Defender TI Premium-licentie.

Opmerking

Gebruikers zonder defender TI Premium-licentie hebben nog steeds toegang tot onze gratis Defender TI-aanbieding.

Disclaimer

Defender TI kan live, realtime observaties en bedreigingsindicatoren bevatten, waaronder schadelijke infrastructuur en hulpprogramma's voor kwaadwillende bedreigingen. Alle IP-adressen en domeinzoekopdrachten in Defender TI zijn veilig te doorzoeken. Microsoft deelt onlinebronnen (bijvoorbeeld IP-adressen, domeinnamen) die worden beschouwd als echte bedreigingen die een duidelijk en aanwezig gevaar vormen. We vragen u hun oordeelsvermogen te gebruiken en onnodige risico's te minimaliseren tijdens de interactie met schadelijke systemen bij het uitvoeren van de volgende zelfstudie. Microsoft minimaliseert risico's door schadelijke IP-adressen, hosts en domeinen te verwijderen.

Voordat u begint

Zoals eerder vermeld in de disclaimer, worden verdachte en schadelijke indicatoren voor uw veiligheid gedegradeerd. Verwijder eventuele haakjes van IP-adressen, domeinen en hosts bij het zoeken in Defender TI. Zoek deze indicatoren niet rechtstreeks in uw browser.

Defender TI openen in de Microsoft Defender-portal

- Open de Defender-portal en voltooi het Microsoft-verificatieproces. Meer informatie over de Defender-portal

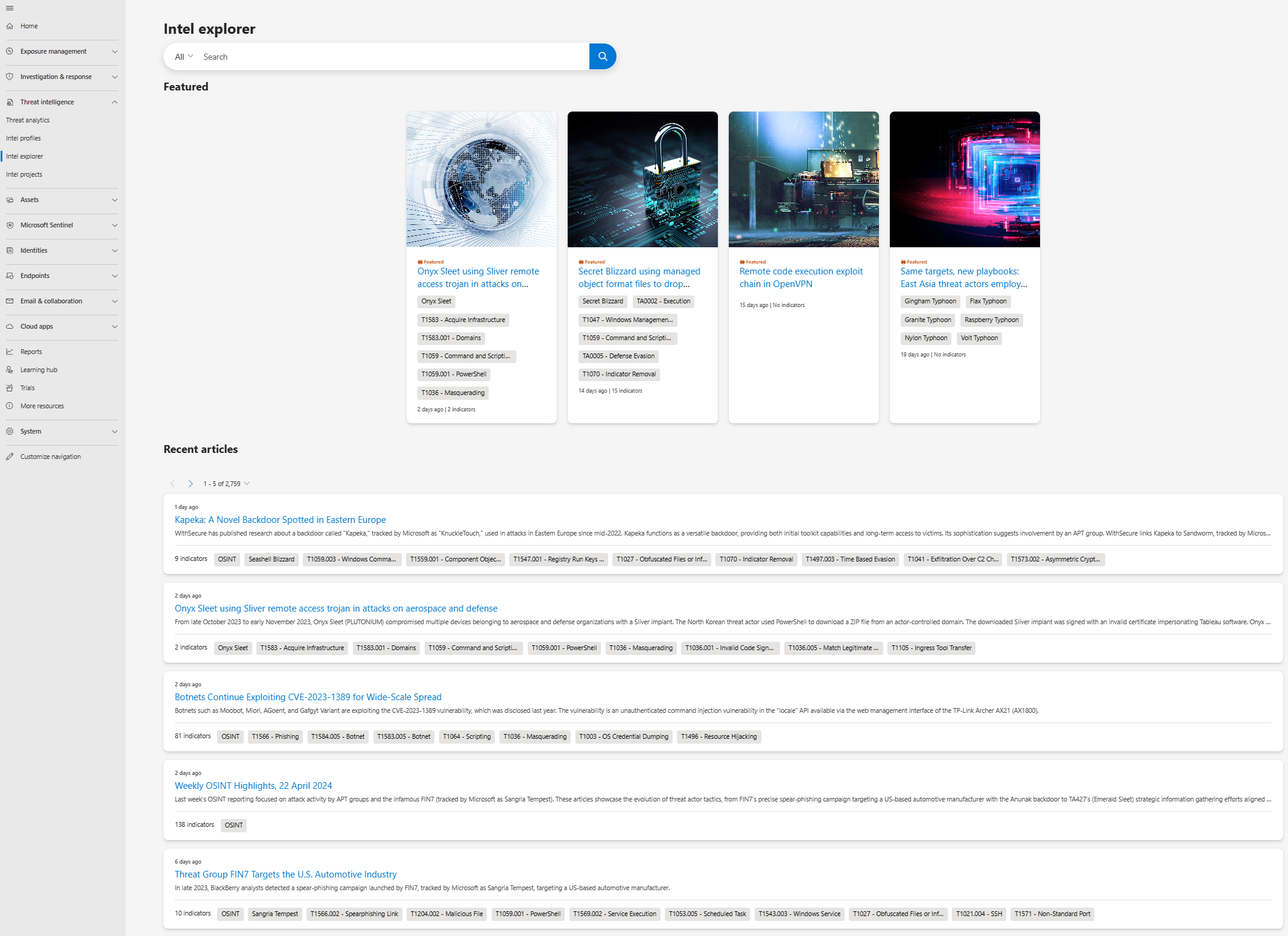

- Navigeer naar Bedreigingsinformatie>Intel Explorer.

Meer informatie over de functies van de startpagina van Intel Explorer

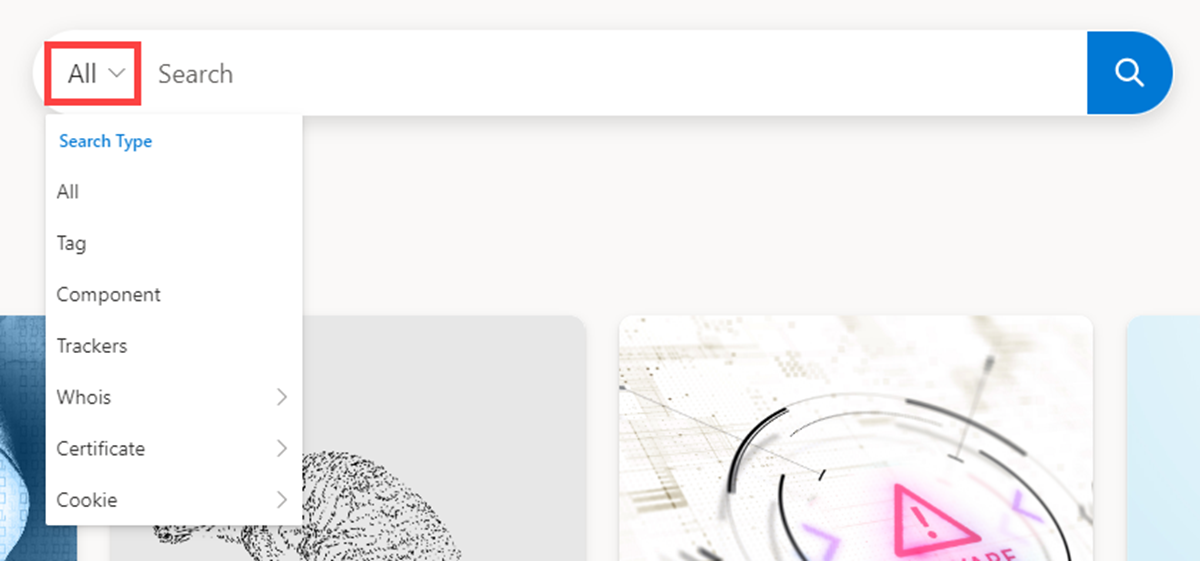

Bekijk de zoekbalkopties van Intel Explorer door het vervolgkeuzemenu te selecteren.

Schuif omlaag en bekijk de aanbevolen en recente artikelen in hun respectieve secties. Meer informatie over Defender TI-artikelen

Indicatorzoekopdrachten uitvoeren en informatie over beveiligingsproblemen verzamelen

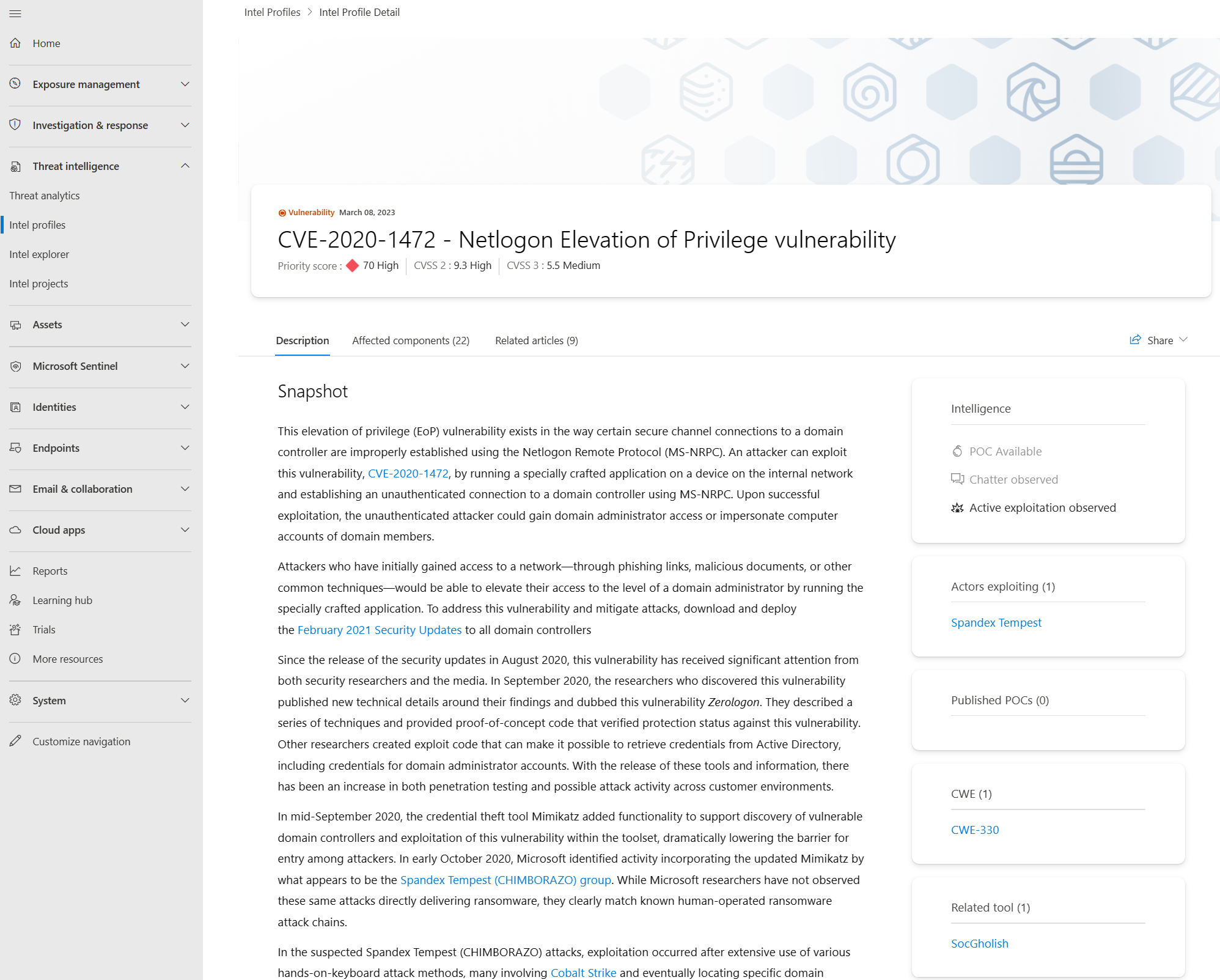

Zoek CVE-2020-1472 in de zoekbalk van Intel Explorer , selecteer en controleer het bijbehorende Intel-profiel CVE-2020-1472 - Netlogon-uitbreiding van bevoegdheden.

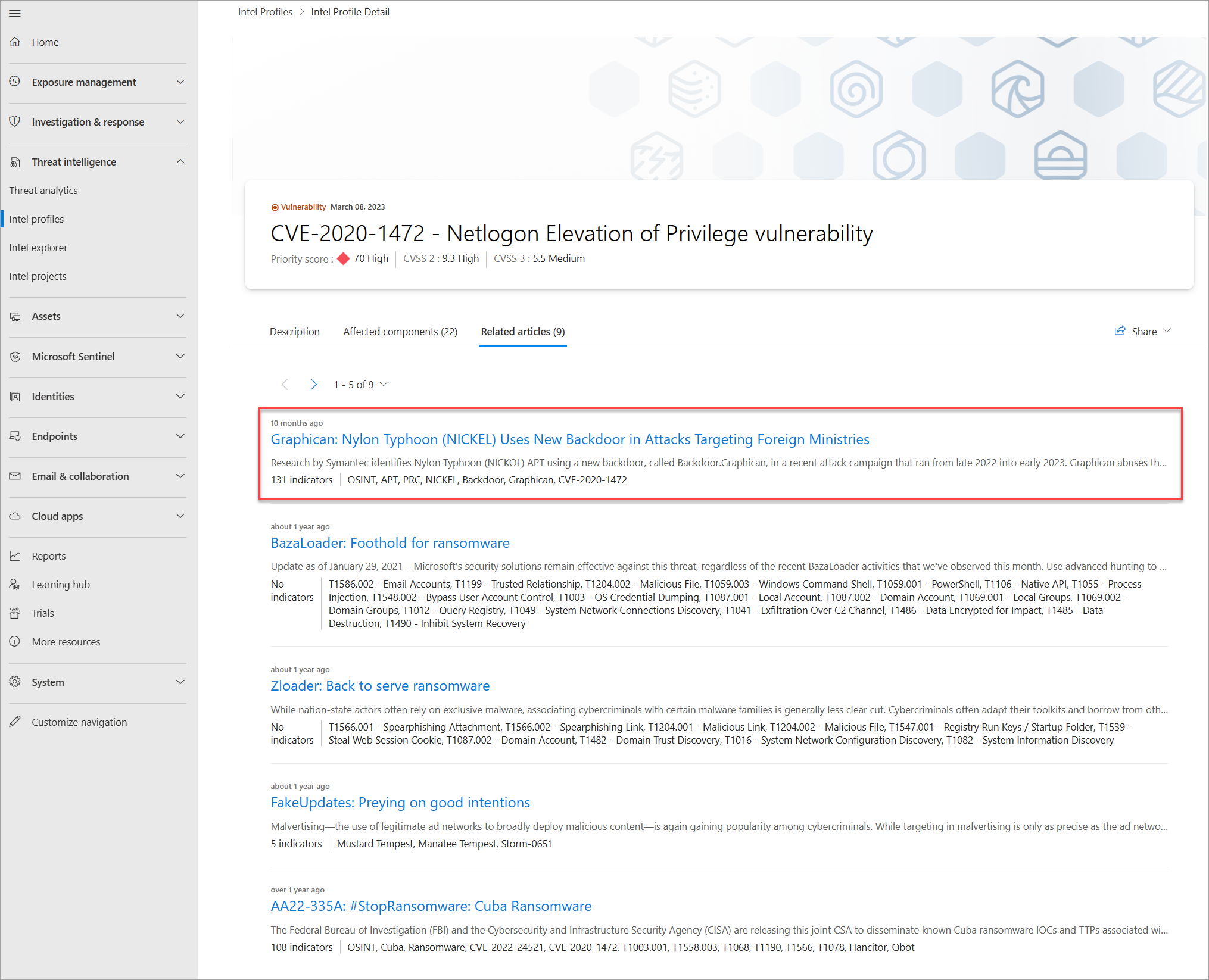

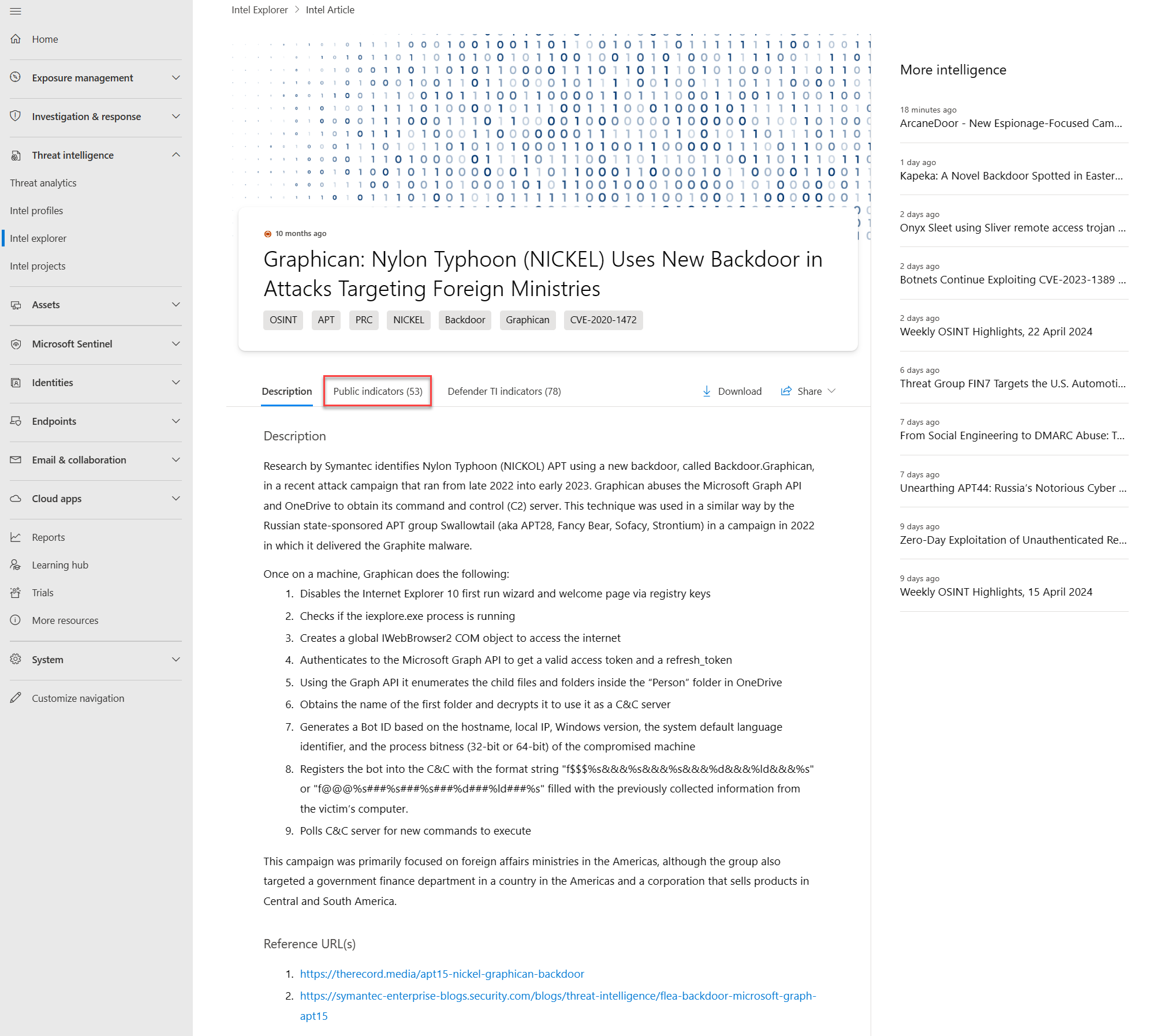

Selecteer het tabblad Gerelateerde artikelen van het profiel en selecteer vervolgens het artikel Graphican: Nylon Typhoon (NICKEL) Uses New Backdoor in Attacks Targeting Foreign Ministries.

Selecteer de openbare indicatoren van dit zojuist geopende artikel. U ziet het IP-adres 50.116.3[.]164 van de vermelde indicatoren.

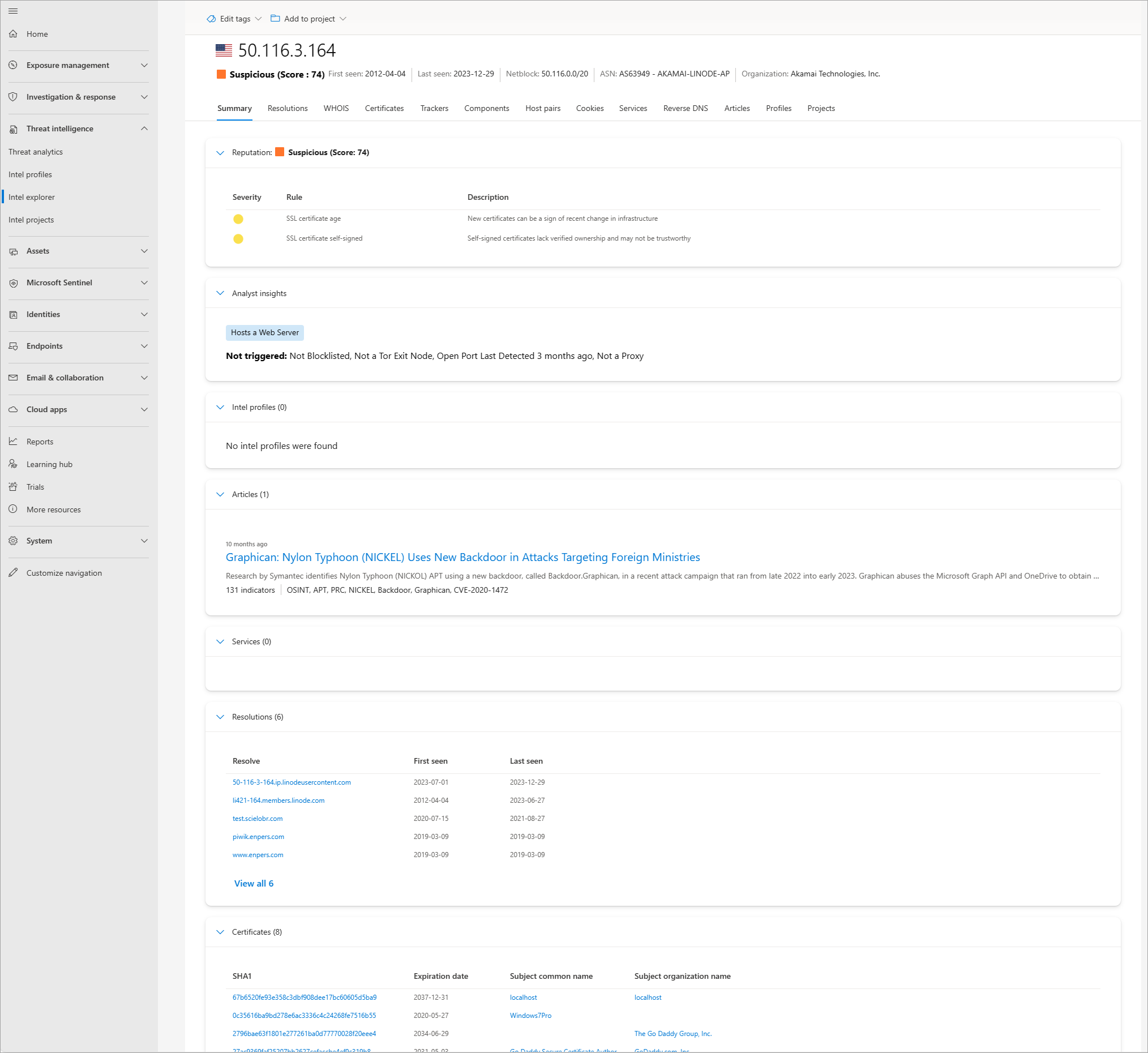

Ga terug naar de zoekbalk van Intel Explorer en zoek 50.116.3[.]164.

Bekijk de volgende resultaten op het tabblad Samenvatting :

- Reputatie

- Inzichten van analisten

- Artikelen

- Services

- Oplossingen

- Certificaten

- Projecten

U kunt de informatie ook selecteren en controleren op hun respectieve tabbladen.

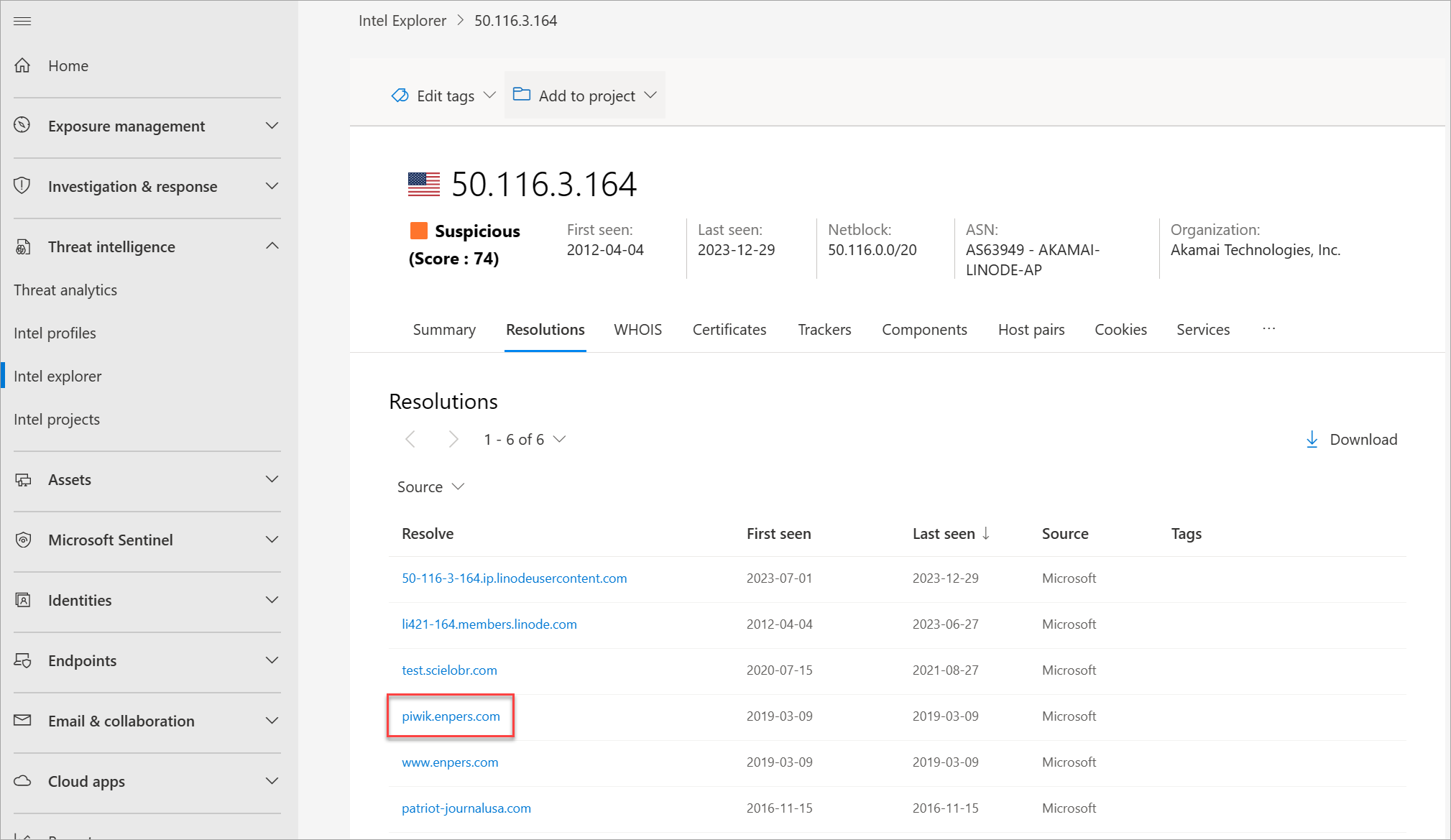

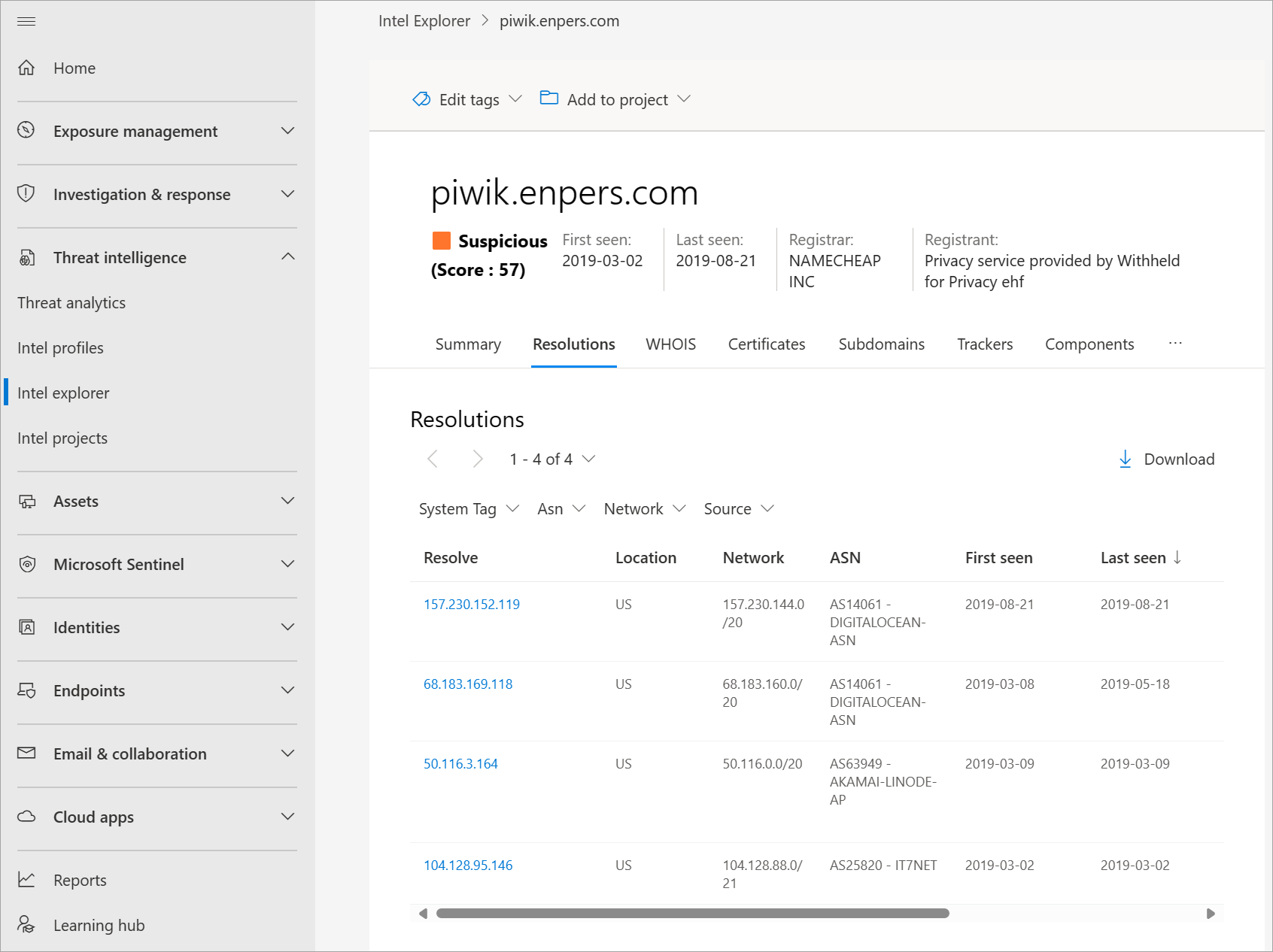

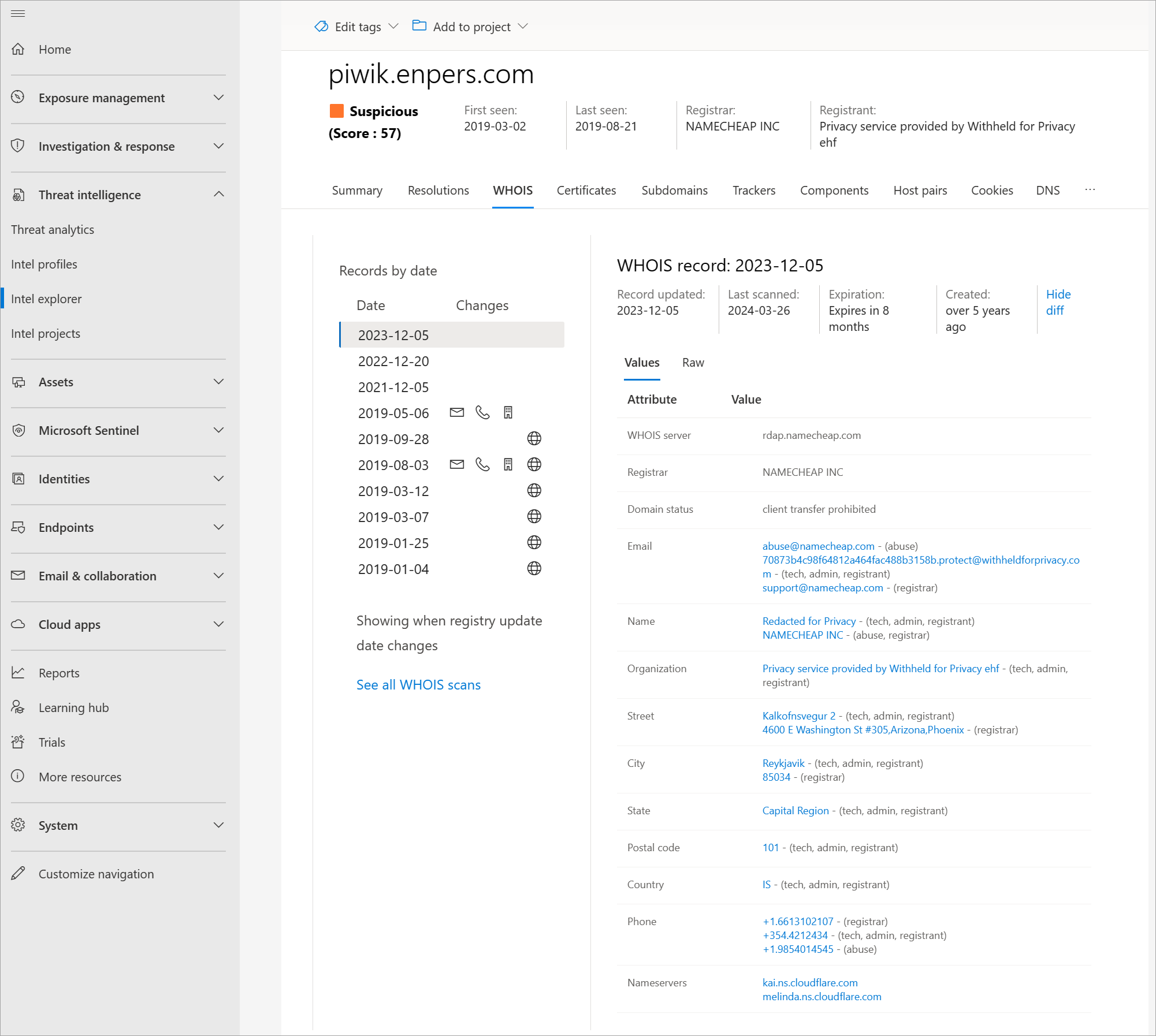

Selecteer het tabblad Resoluties en selecteer vervolgens piwik.enpers[.]com.

Controleer de resoluties van dit domein, WHOIS, certificaten, subdomeinen, trackers, onderdelen, cookies, DNS en omgekeerde DNS-gegevenssets.

Voer de respectieve artefactzoekopdrachten uit de vorige stappen uit. U kunt verwijzen naar de verschillende zoekopties in het vervolgkeuzemenu van de Intel Explorer-zoekbalk .

Bronnen opschonen

Er zijn geen bronnen om op te schonen in deze sectie.