Zelfstudie: Bedreigingsinformatie en infrastructuurketens verzamelen

Deze zelfstudie helpt u bij het uitvoeren van verschillende typen zoekacties voor indicatoren en het verzamelen van bedreigings- en kwaadwillende informatie met behulp van Microsoft Defender-bedreigingsinformatie (Defender TI) in de Microsoft Defender-portal.

Vereisten

Een Microsoft Entra- ID of een persoonlijk Microsoft-account. Aanmelden of een account maken

Een Defender TI Premium-licentie.

Opmerking

Gebruikers zonder defender TI Premium-licentie hebben nog steeds toegang tot onze gratis Defender TI-aanbieding.

Disclaimer

Defender TI kan live, realtime observaties en bedreigingsindicatoren bevatten, waaronder schadelijke infrastructuur en hulpprogramma's voor kwaadwillende bedreigingen. Alle IP-adressen en domeinzoekopdrachten in Defender TI zijn veilig te doorzoeken. Microsoft deelt onlinebronnen (bijvoorbeeld IP-adressen, domeinnamen) die worden beschouwd als echte bedreigingen die een duidelijk en aanwezig gevaar vormen. We vragen u hun oordeelsvermogen te gebruiken en onnodige risico's te minimaliseren tijdens de interactie met schadelijke systemen bij het uitvoeren van de volgende zelfstudie. Microsoft minimaliseert risico's door schadelijke IP-adressen, hosts en domeinen te verwijderen.

Voordat u begint

Zoals eerder vermeld in de disclaimer, worden verdachte en schadelijke indicatoren voor uw veiligheid gedegradeerd. Verwijder eventuele haakjes van IP-adressen, domeinen en hosts bij het zoeken in Defender TI. Zoek deze indicatoren niet rechtstreeks in uw browser.

Indicatorzoekopdrachten uitvoeren en bedreigings- en kwaadwillende informatie verzamelen

In deze zelfstudie kunt u een reeks stappen uitvoeren om indicatoren van inbreuk (IOC's) met betrekking tot een Magecart-inbreuk aan elkaar te koppelen en onderweg bedreigings- en kwaadwillende informatie te verzamelen.

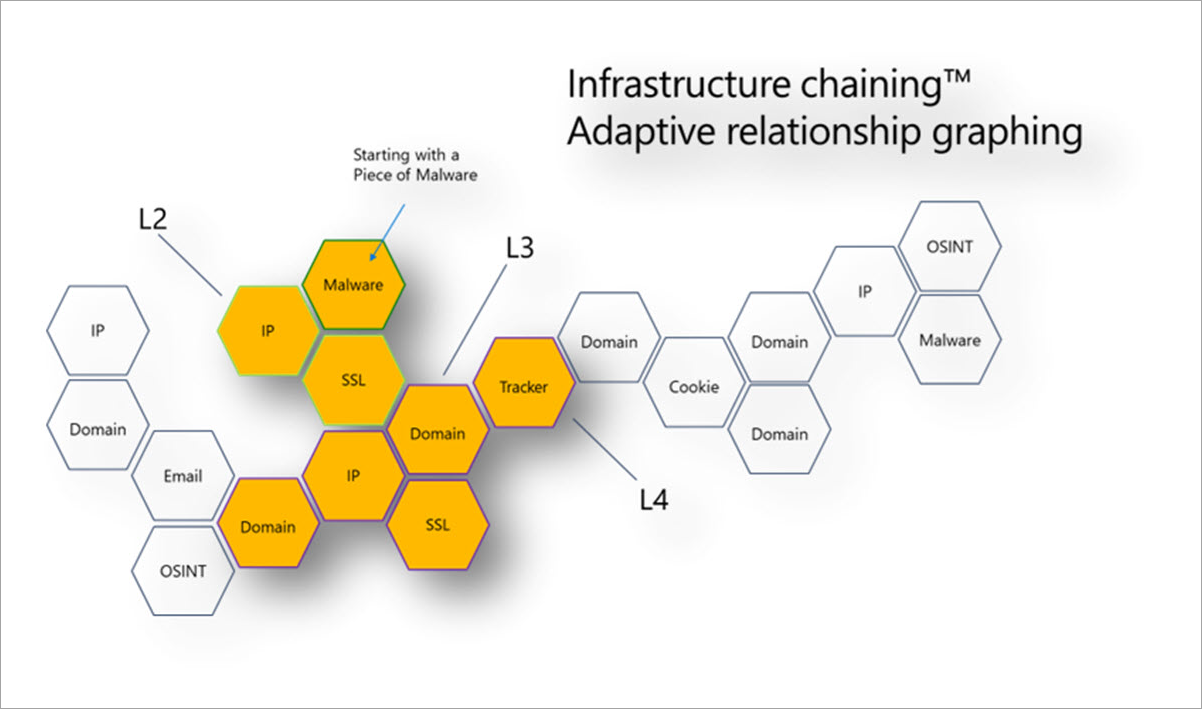

Infrastructuurketens maken gebruik van de sterk verbonden aard van het internet om één IOC uit te breiden naar veel op basis van overlappende details of gedeelde kenmerken. Door infrastructuurketens te bouwen, kunnen bedreigingsjagers of incident responders de digitale aanwezigheid van een kwaadwillende persoon profileeren en snel over deze gegevenssets draaien om context te creëren rond een incident of onderzoek. Infrastructuurketens maken ook effectievere incidenttriaging, waarschuwingen en actie binnen een organisatie mogelijk.

Relevante persona's: Bedreigingsinformatieanalist, bedreigingsjager, incident responder, analist voor beveiligingsbewerkingen

Achtergrond van Magecart-inbreuk

Microsoft profileert en volgt de activiteiten van Magecart, een syndicaat van cybercriminelen achter honderden inbreuken op online retailplatforms. Magecart injecteert scripts, die de gevoelige gegevens stelen die consumenten invoeren in online betaalformulieren, rechtstreeks op e-commerce websites of via hun gecompromitteerde leveranciers.

In oktober 2018 infiltreerde Magecart de online website van MyPillow, mypillow[.]com, om betalingsgegevens te stelen door een script in hun webwinkel te injecteren. Het script is gehost op een typosquatted domain mypiltow[.]com.

De MyPillow-inbreuk was een aanval in twee fasen, waarbij de eerste skimmer slechts een korte tijd actief was voordat werd geïdentificeerd als illegaal en verwijderd. De aanvallers hadden echter nog steeds toegang tot het netwerk van MyPillow en op 26 oktober 2018 merkte Microsoft op dat ze een nieuw domein hebben geregistreerd, livechatinc[.]org.

Magecart-actoren registreren doorgaans een domein dat er zo vergelijkbaar mogelijk uitziet als het legitieme domein. Als een analist de JavaScript-code bekijkt, kan het ingespoten script van Magecart worden gemist waarmee de creditcardbetalingsgegevens worden vastgelegd en naar de eigen infrastructuur van Magecart worden gepusht. De virtuele gebruikers van Microsoft leggen echter het documentobjectmodel (DOM) vast en vinden alle dynamische koppelingen en wijzigingen die door het JavaScript zijn aangebracht vanuit de verkenningen op de back-end. We kunnen die activiteit detecteren en dat nepdomein dat het geïnjecteerde script host in de MyPillow-webstore lokaliseren.

Bedreigingsinformatie over Magecart-inbreuk verzamelen

Voer de volgende stappen uit op de pagina Intel Explorer in de Defender-portal om infrastructuurketens uit te voeren op mypillow[.]com.

Open de Defender-portal en voltooi het Microsoft-verificatieproces. Meer informatie over de Defender-portal

Navigeer naar Bedreigingsinformatie>Intel Explorer.

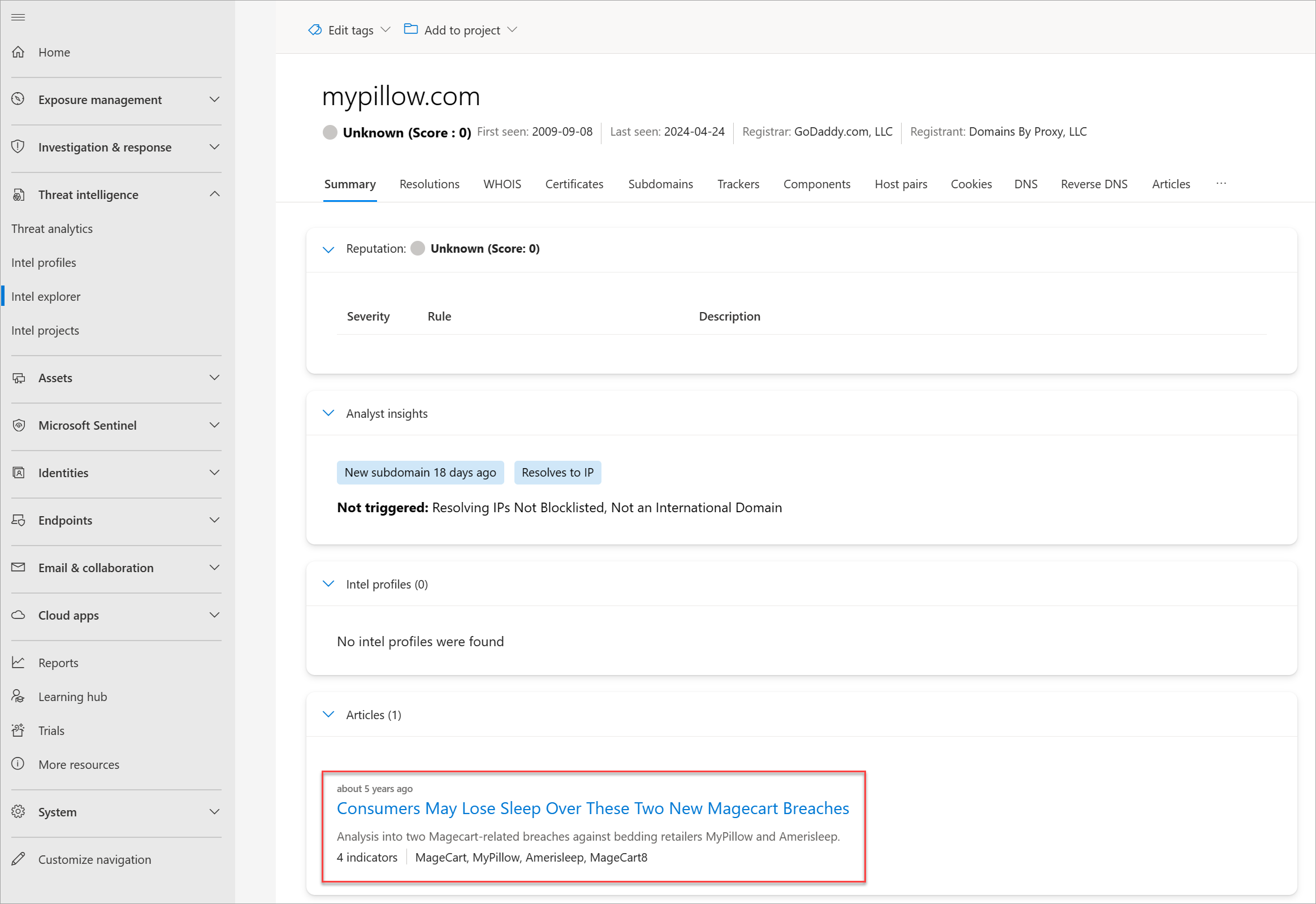

Zoeken in mypillow[.]com op de zoekbalk van Intel Explorer . U ziet nu het artikel Consumenten kunnen slaapstand verliezen over deze twee magecart-inbreuken die zijn gekoppeld aan dit domein.

Selecteer het artikel. De volgende informatie moet beschikbaar zijn over deze gerelateerde campagne:

- Dit artikel is gepubliceerd op 20 maart 2019.

- Het biedt inzichten over hoe de magecart-bedreigingsacteurgroep MyPillow heeft geschonden in oktober 2018.

Selecteer het tabblad Openbare indicatoren in het artikel. De volgende IOC's moeten worden vermeld:

- amerisleep.github[.]Io

- cmytuok[.]Boven

- livechatinc[.]ORG

- mypiltow[.]Com

Terug naar de zoekbalk van Intel Explorer, selecteert u Alles in de vervolgkeuzelijst en voert u een query uit op mypillow[.]com weer.

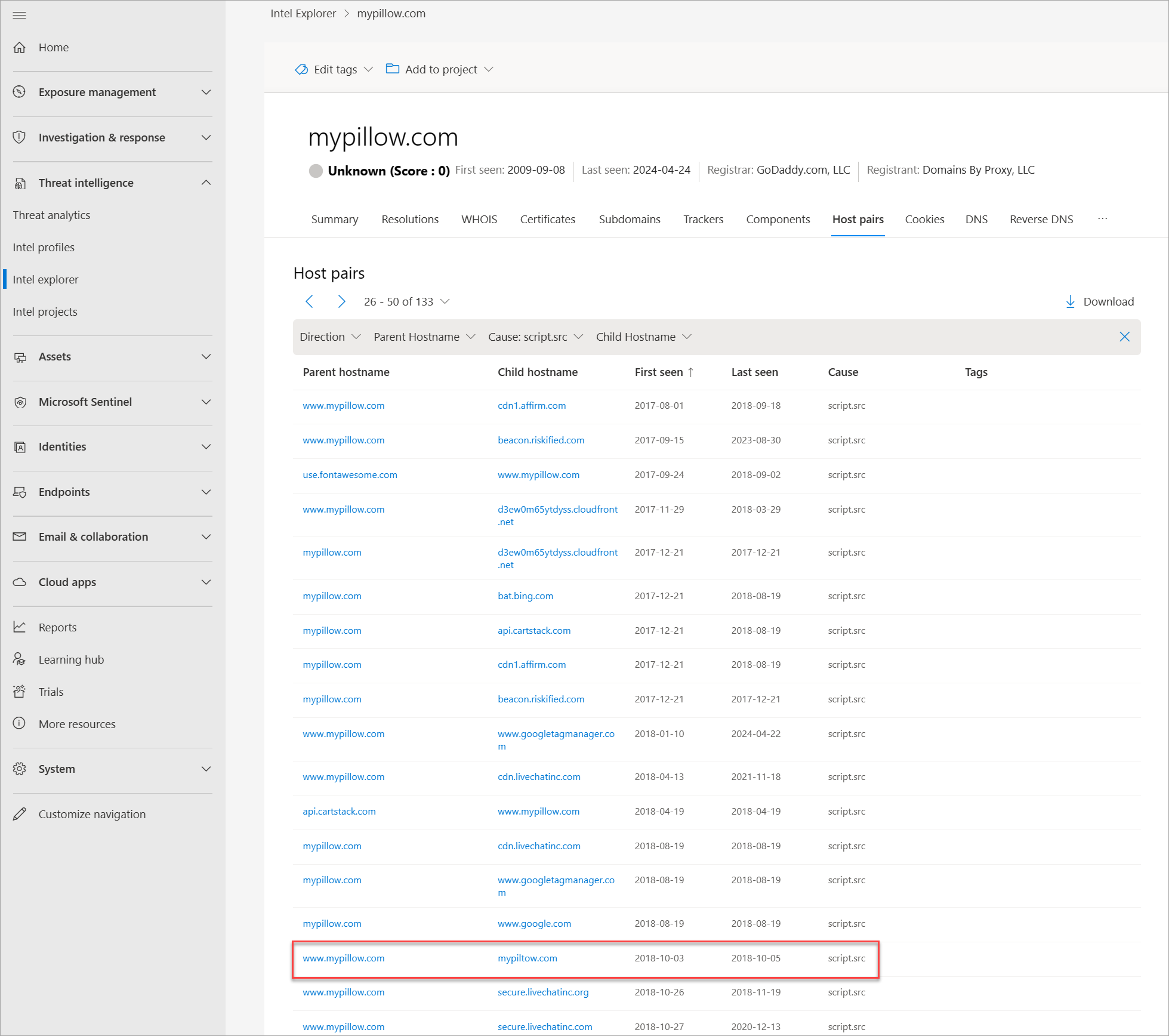

Selecteer het tabblad Hostparen van de zoekresultaten. Hostparen onthullen verbindingen tussen websites die traditionele gegevensbronnen, zoals passief domeinnaamsysteem (pDNS) en WHOIS, niet zouden worden weergegeven. Ze laten u ook zien waar uw resources worden gebruikt en omgekeerd.

Sorteer de hostparen op Eerste gezien en filter op script.src als oorzaak. Pagina over totdat u hostpaarrelaties vindt die plaatsvonden in oktober 2018. U ziet dat mypillow[.]com haalt inhoud op uit het typosquatted domein, mypiltow[.]com op 3-5 oktober 2018 via een script.

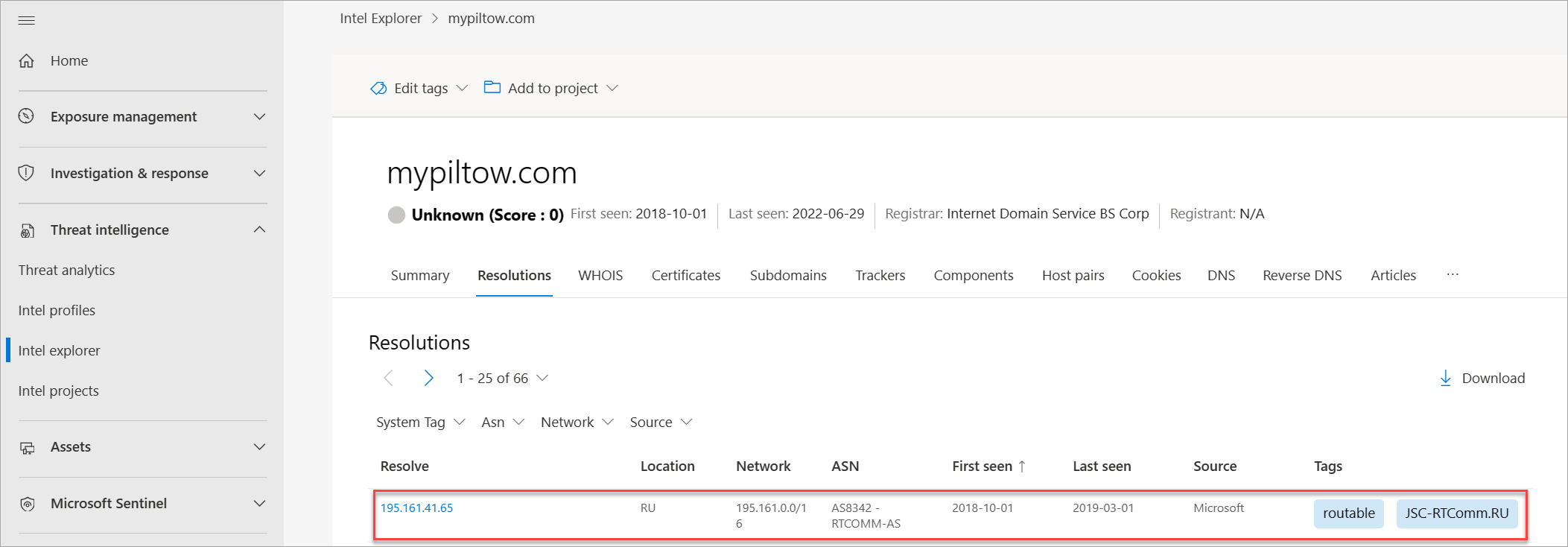

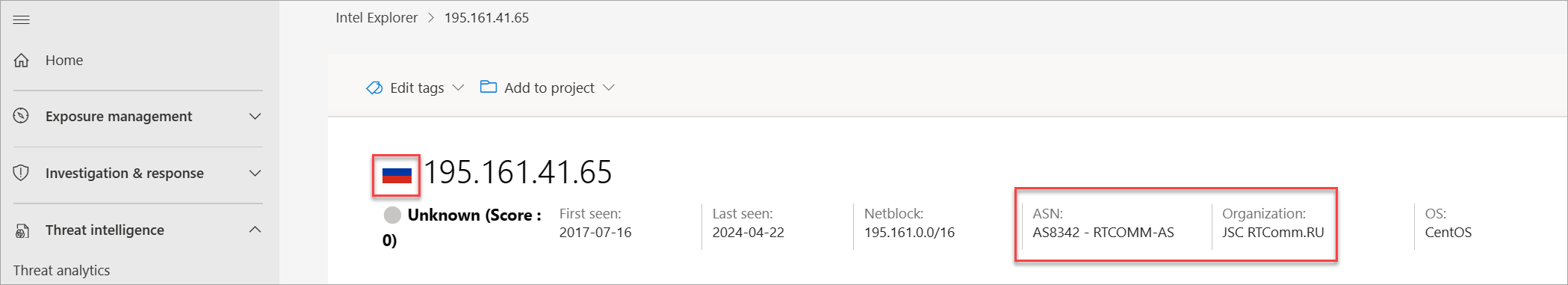

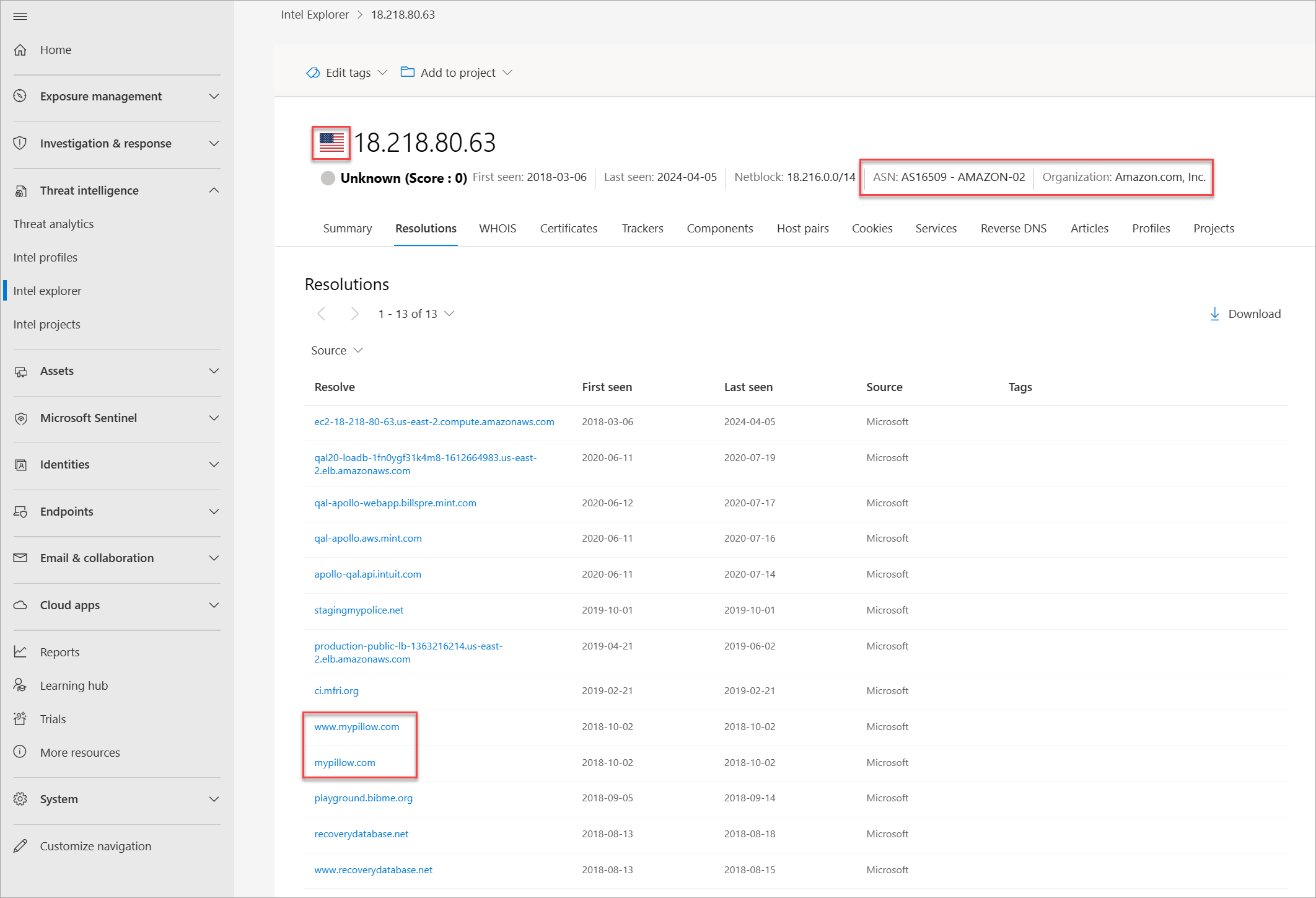

Selecteer het tabblad Resoluties en draai het IP-adres af dat mypiltow[.]com heeft besloten tot in oktober 2018.

Herhaal deze stap voor mypillow[.]com. U ziet in oktober 2018 de volgende verschillen tussen de IP-adressen van de twee domeinen:

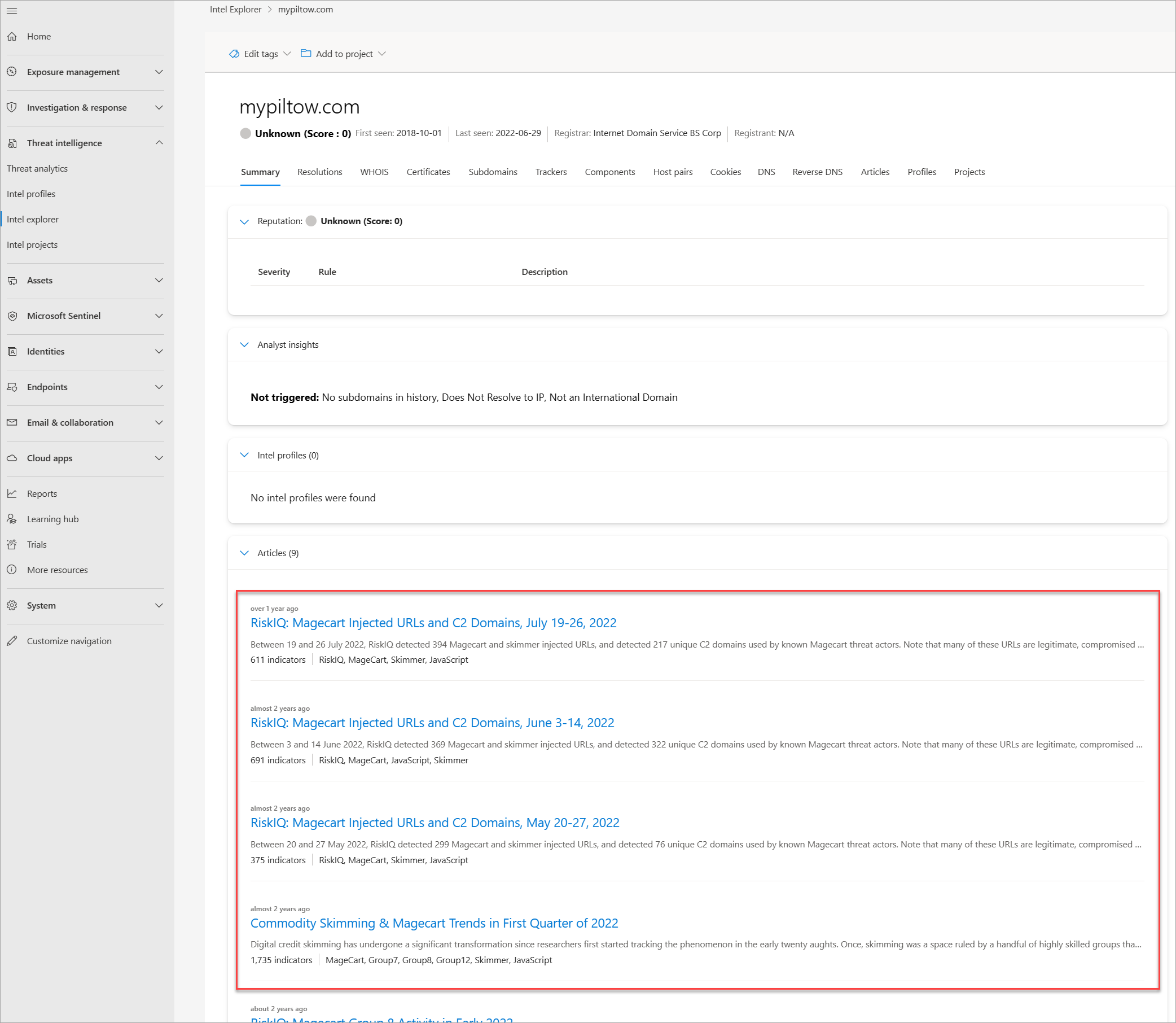

Selecteer het tabblad Samenvatting en schuif omlaag naar de sectie Artikelen . U ziet nu de volgende gepubliceerde artikelen met betrekking tot mypiltow[.]com:

- RiskIQ: Door Magecart geïnjecteerde URL's en C2-domeinen, 3-14 juni 2022

- RiskIQ: Met Magecart geïnjecteerde URL's en C2-domeinen, 20-27 mei 2022

- Commodity Skimming & Magecart Trends in eerste kwartaal van 2022

- RiskIQ: Magecart Group 8-activiteit begin 2022

- Magecart Group 8 Real Estate: Hosting Patterns Associated with the Skimming Group

- Inter Skimming Kit gebruikt in Homoglyph-aanvallen

- Magecart Group 8 gaat over in NutriBullet.com toevoegen aan hun groeiende lijst met slachtoffers

Bekijk elk van deze artikelen en noteer aanvullende informatie, zoals doelen; tactieken, technieken en procedures (TTLP's); en andere IOC's: u vindt informatie over de magecart-bedreigingsacteurgroep.

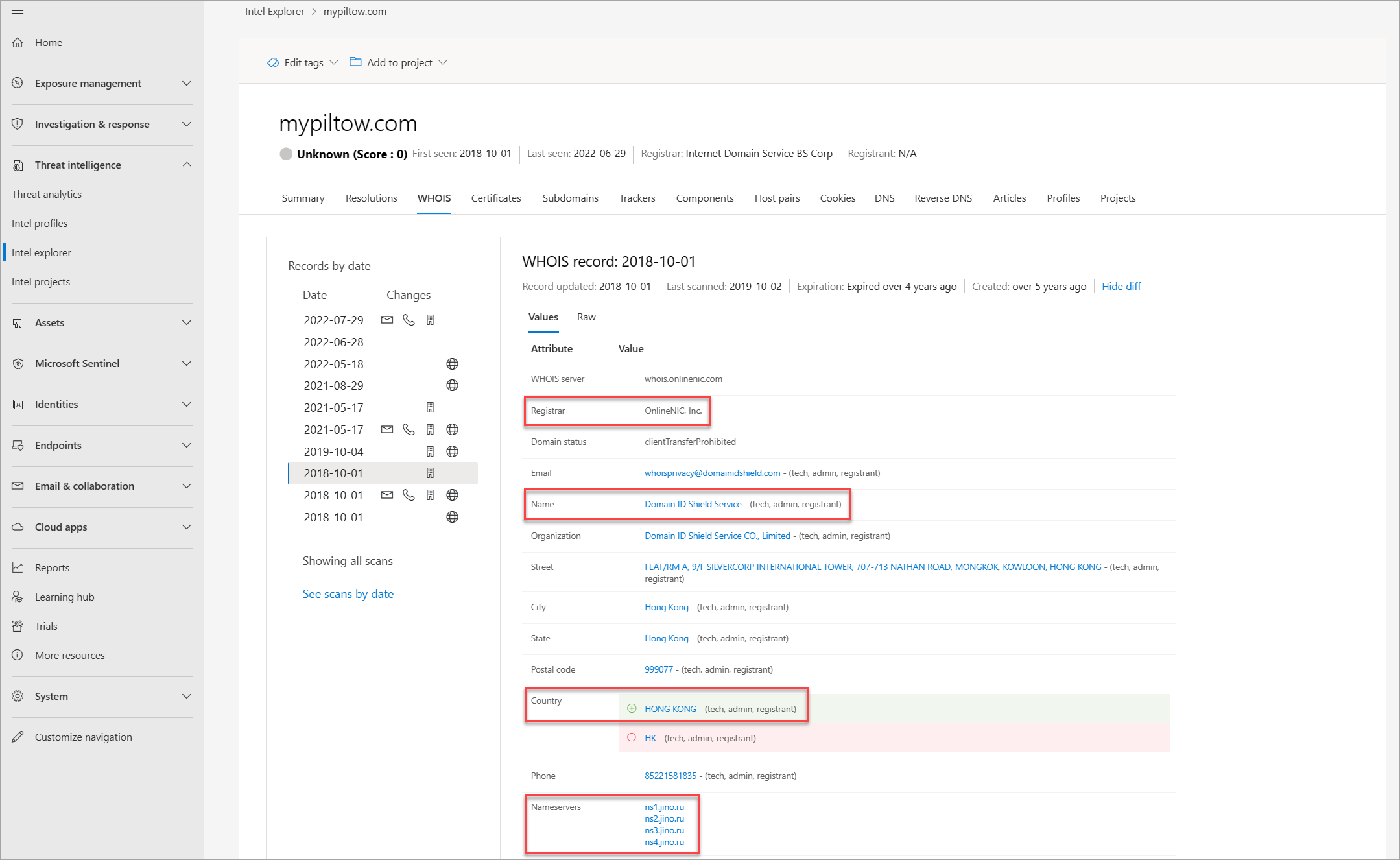

Selecteer het tabblad WHOIS en vergelijk de WHOIS-informatie tussen mypillow[.]com en mypiltow[.]com. Noteer de volgende details:

De WHOIS-record van mypillow[.]com van oktober 2011 geeft aan dat My Pillow Inc. duidelijk eigenaar is van het domein.

Het WHOIS-record van mypiltow[.]com van oktober 2018 geeft aan dat het domein is geregistreerd in Hong Kong SAR en privacy is beveiligd door Domain ID Shield Service CO.

De registrar van mypiltow[.]com is OnlineNIC, Inc.

Gezien de adresrecords en WHOIS-details die tot nu toe zijn geanalyseerd, zou een analist het vreemd moeten vinden dat een Chinese privacyservice voornamelijk een Russisch IP-adres voor een in de VS gevestigd bedrijf bewaakt.

Ga terug naar de zoekbalk van Intel Explorer en zoek livechatinc[.]org. Het artikel Magecart Group 8 blends into NutriBullet.com Adding To Their Growing List of Victims zou nu moeten worden weergegeven in de zoekresultaten.

Selecteer het artikel. De volgende informatie moet beschikbaar zijn over deze gerelateerde campagne:

- Het artikel is gepubliceerd op 18 maart 2020.

- Het artikel geeft aan dat Nutribullet, Amerisleep en ABS-CBN ook slachtoffers waren van de Magecart threat actor group.

Selecteer het tabblad Openbare indicatoren . De volgende IOC's moeten worden vermeld:

- URL's: hxxps://coffemokko[.]com/tr/, hxxps://freshdepor[.]com/tr/, hxxps://prodealscenter[.]c4m/tr/, hxxps://scriptoscript[.]com/tr/, hxxps://swappastore[.]com/tr/

- Domeinen: 3lift[.]org, abtasty[.]net, adaptivecss[.]org, adorebeauty[.]org, alles-over-sneakers[.]org, amerisleep.github[.]io, ar500arnor[.]com, authorizecdn[.]com, bannerbuzz[.]info, batterijkracht[.]org, batterynart[.]com, blackriverimaging[.]org, braincdn[.]org, btosports[.]net, cdnassels[.]com, cdnmage[.]com, chicksaddlery[.]net, childsplayclothing[.]org, christohperward[.]org, citywlnery[.]org, closetlondon[.]org, cmytuok[.]top, coffemokko[.]com, coffetea[.]org, configsysrc[.]info, dahlie[.]org, davidsfootwear[.]org, dobell[.]su, elegrina[.]com, energycoffe[.]org, energytea[.]org, etradesupply[.]org, exrpesso[.]org, foodandcot[.]com, freshchat[.]info, freshdepor[.]com, greatfurnituretradingco[.]org, info-js[.]link, jewsondirect[.]com, js-cloud[.]com, kandypens[.]net, kikvape[.]org, labbe[.]biz, lamoodbighats[.]net, link js[.]link, livechatinc[.]org, londontea[.]net, mage-checkout[.]org, magejavascripts[.]com, magescripts[.]pw, magesecuritys[.]com, majsurplus[.]com, map-js[.]link, mcloudjs[.]com, mechat[.]info, melbounestorm[.]com, misshaus[.]org, mylrendyphone[.]com, mypiltow[.]com, nililotan[.]org, oakandfort[.]org, ottocap[.]org, parken[.]su, paypaypay[.]org, pmtonline[.]su, prodealscenter[.]com, replacemyremote[.]org, sagecdn[.]org, scriptoscript[.]com, security-payment[.]su, shop-rnib[.]org, slickjs[.]org, slickmin[.]com, smart-js[.]link, swappastore[.]com, teacoffe[.]net, top5value[.]com, track-js[.]link, ukcoffe[.]com, verywellfitnesse[.]com, walletgear[.]org, webanalyzer[.]net, zapaljs[.]com, zoplm[.]Com

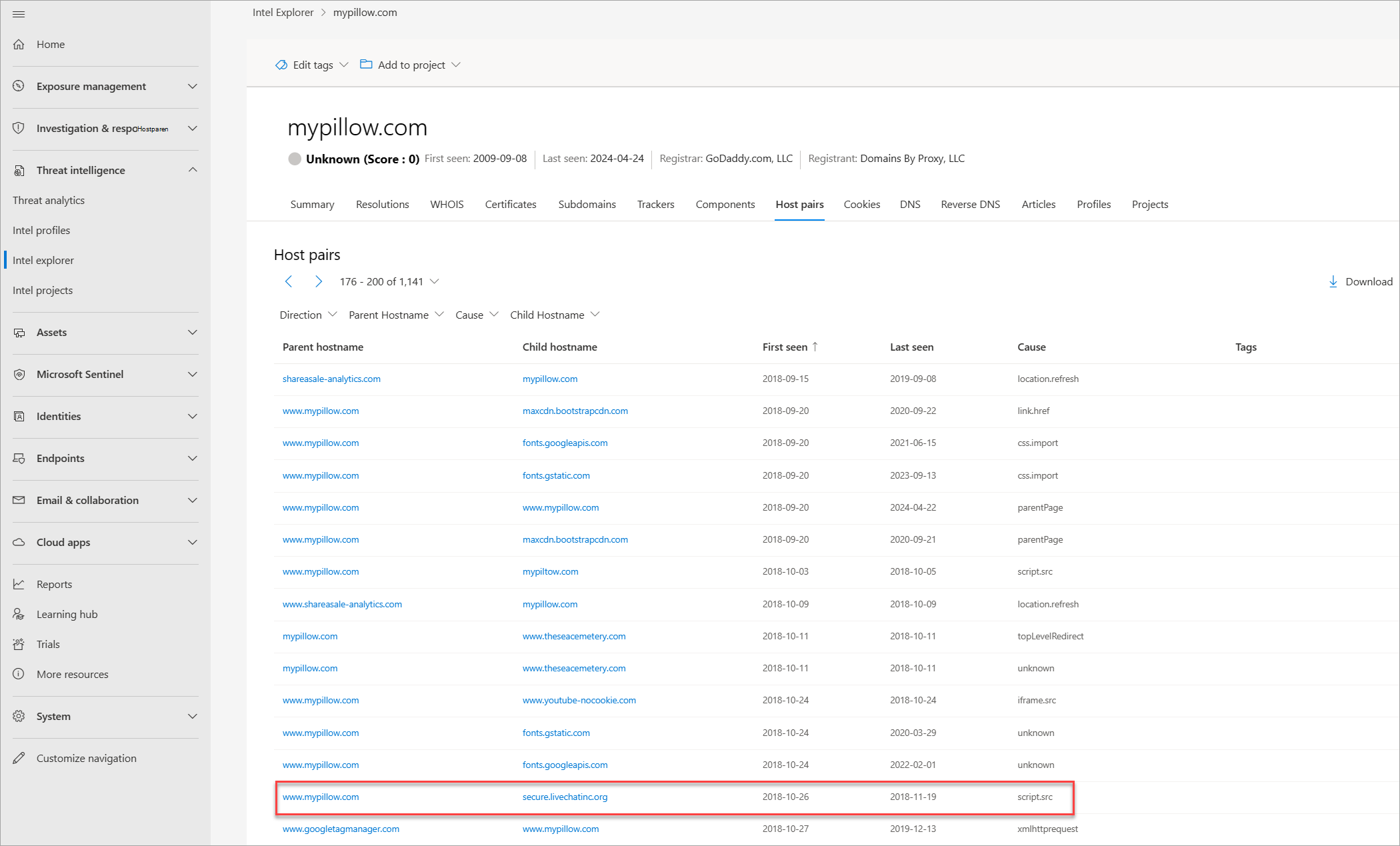

Ga terug naar de zoekbalk van Intel Explorer en zoek mypillow[.]com. Ga vervolgens naar het tabblad Hostparen , sorteer de hostparen op Eerste gezien en zoek naar hostpaarrelaties die zijn opgetreden in oktober 2018.

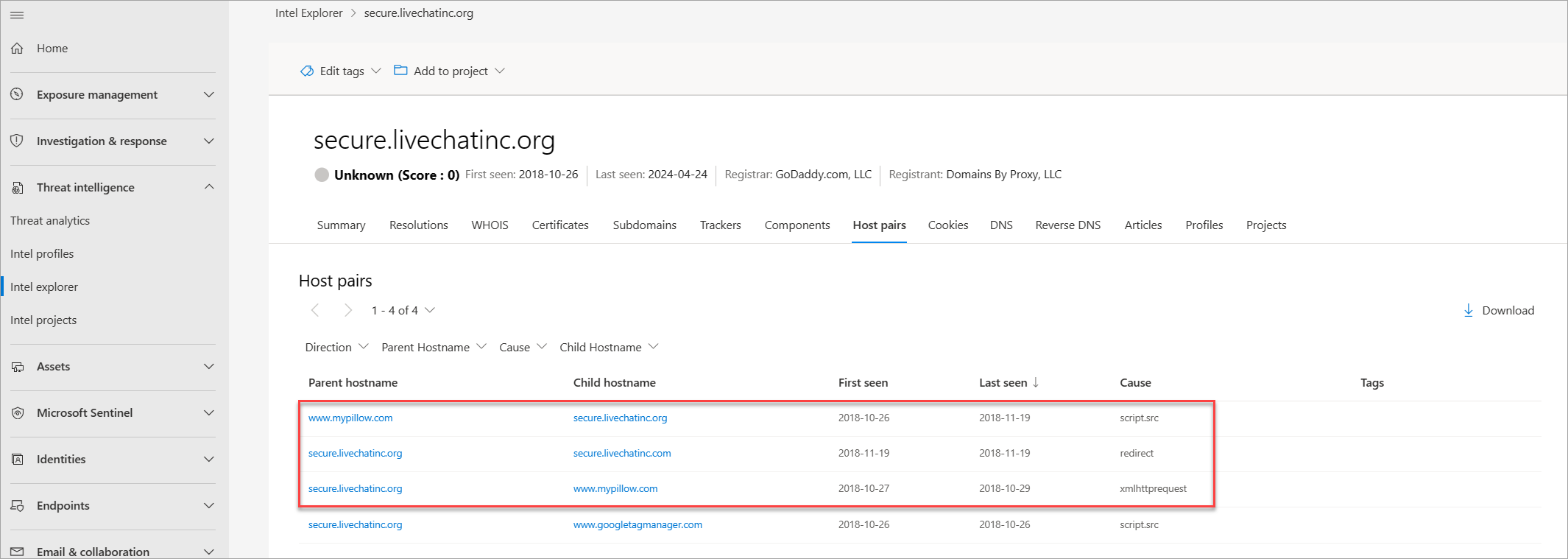

U ziet hoe www.mypillow[.]com is voor het eerst waargenomen toen hij contact opdeed met secure.livechatinc[.]org op 26 oktober 2018, omdat een SCRIPT GET-aanvraag is waargenomen vanaf www.mypillow[.]com naar secure.livechatinc[.]org. Die relatie duurde tot 19 november 2018.

Daarnaast secure.livechatinc[.]org heeft contact met www.mypillow[.]com om toegang te krijgen tot de server van de laatste (xmlhttprequest).

Bekijk mypillow[.]com's host pair relaties verder. U ziet hoe mypillow[.]com heeft hostpaarrelaties met de volgende domeinen, die vergelijkbaar is met de domeinnaam secure.livechatinc[.]organisatie:

- cdn.livechatinc[.]Com

- secure.livechatinc[.]Com

- api.livechatinc[.]Com

De relatieoorzaken zijn onder andere:

- script.src

- iframe.src

- onbekend

- topLevelRedirect

- img.src

- xmlhttprequest

Livechat is een chatservice voor liveondersteuning die online retailers als partnerresource aan hun websites kunnen toevoegen. Verschillende e-commerceplatforms, waaronder MyPillow, gebruiken het. Dit valse domein is interessant omdat de officiële site van De Livechat in feite livechatinc[.]com. Daarom heeft de bedreigingsacteur in dit geval een typefout op het hoogste niveau van het domein gebruikt om het feit te verbergen dat ze een tweede skimmer op de MyPillow-website hebben geplaatst.

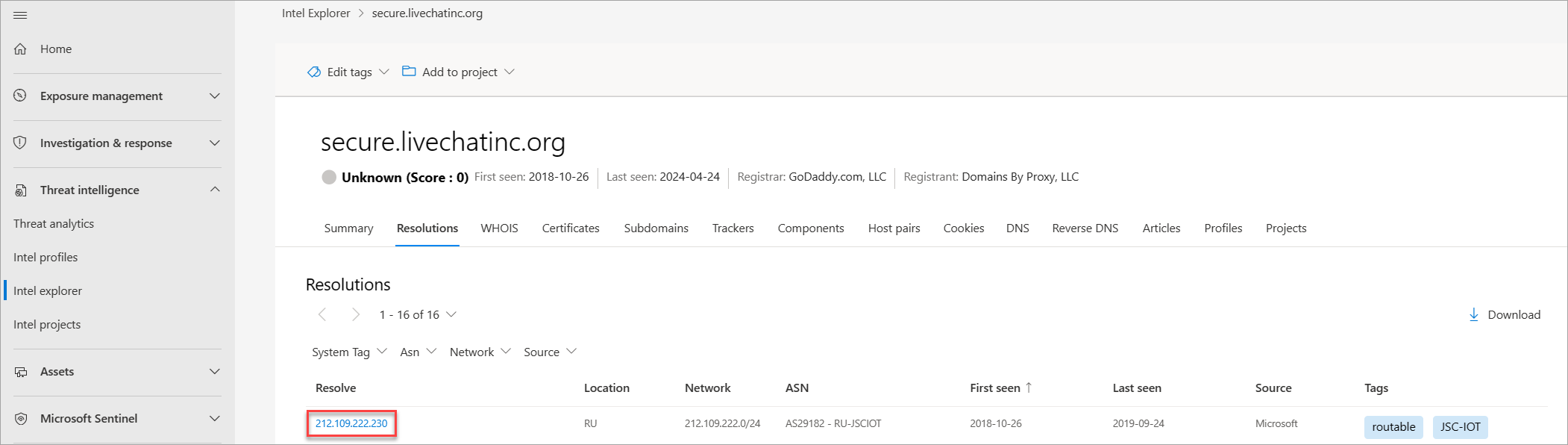

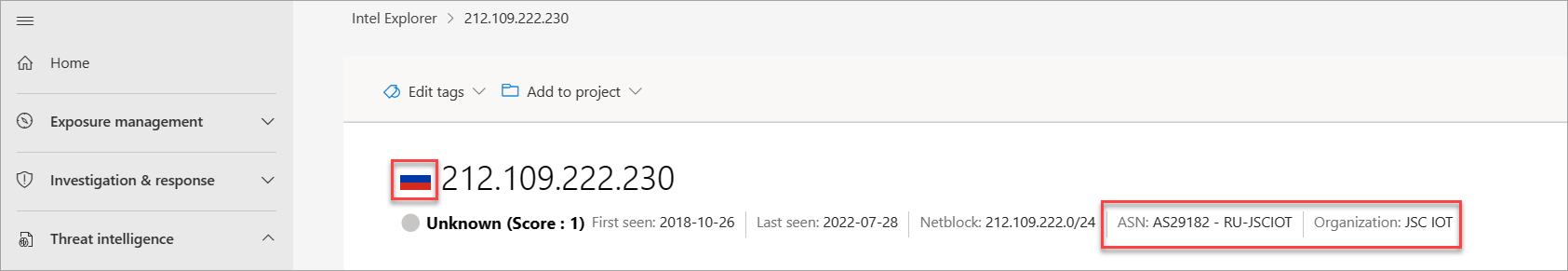

Terug en zoek een hostpaarrelatie met secure.livechatinc[.]org en draai die hostnaam af. Het tabblad Resoluties moet aangeven dat deze host is omgezet in 212.109.222[.]230 in oktober 2018.

U ziet dat dit IP-adres ook wordt gehost in Rusland en dat de ASN-organisatie JSC IOT is.

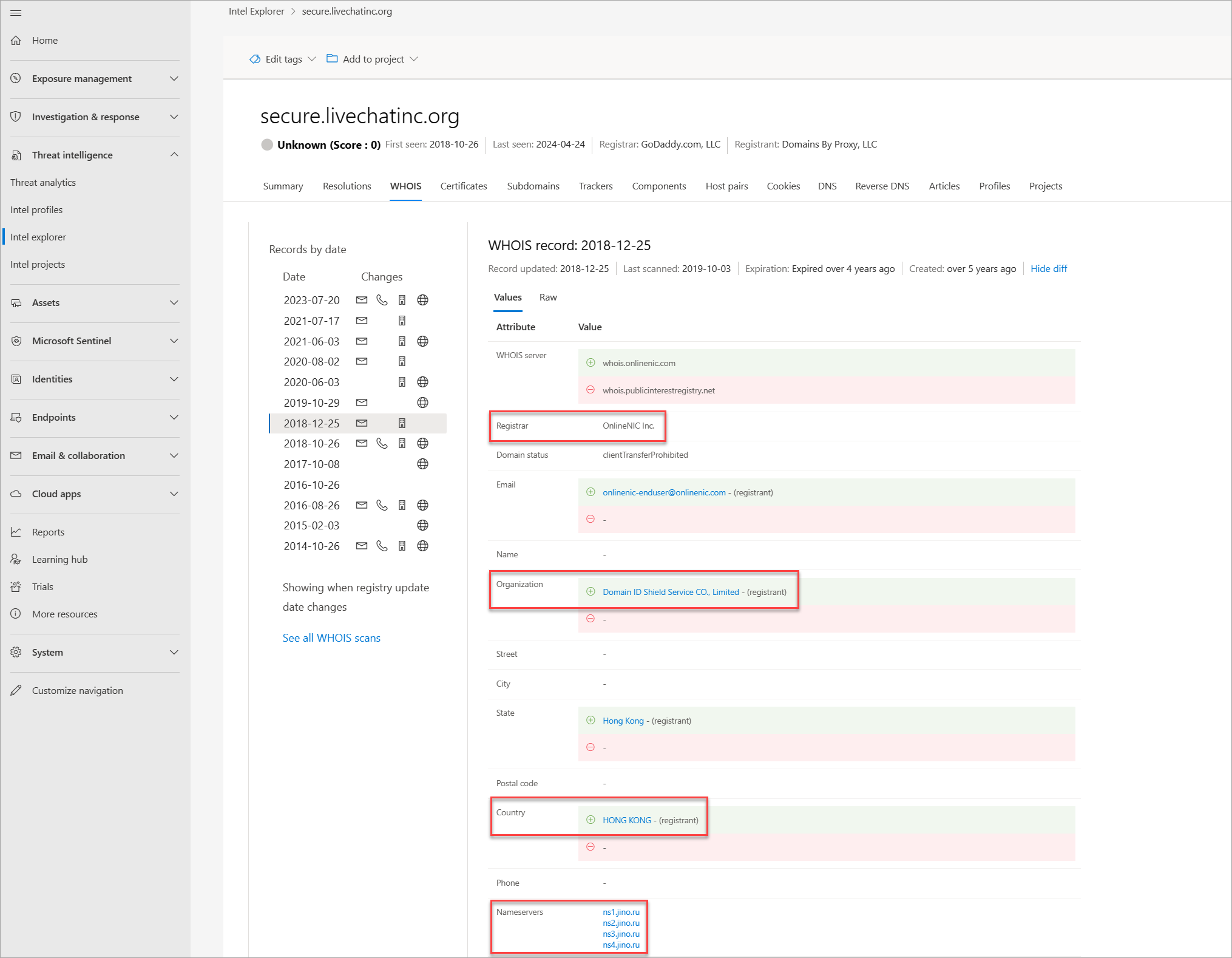

Ga terug naar de zoekbalk van Intel Explorer en zoek secure.livechatinc[.]org. Ga vervolgens naar het tabblad WHOIS en selecteer de record van 25 december 2018.

De registrar die voor deze record wordt gebruikt, is OnlineNIC Inc., dezelfde die wordt gebruikt voor het registreren van mypiltow[.]com tijdens dezelfde campagne. Op basis van de record van 25 december 2018 ziet u dat het domein ook dezelfde Chinese privacybeschermingsservice, Domain ID Shield Service, heeft gebruikt als mypiltow[.]com.

De record december heeft de volgende naamservers gebruikt, die dezelfde waren als in de record van 1 oktober 2018 voor mypiltow[.]Com.

- ns1.jino.ru

- ns2.jino.ru

- ns3.jino.ru

- ns4.jino.ru

Selecteer het tabblad Hostparen . U ziet de volgende hostpaarrelaties van oktober tot november 2018:

- secure.livechatinc[.]org heeft gebruikers omgeleid naar secure.livechatinc.com op 19 november 2022. Deze omleiding is meer dan waarschijnlijk een verduisteringstechniek om detectie te omzeilen.

- www.mypillow[.]com haalt een script op dat wordt gehost op secure.livechatinc[.]org (de valse LiveChat-site) van 26 oktober 2018 tot 19 november 2022. Gedurende deze periode, www.mypillow[.]com's gebruikersaankopen zijn mogelijk gecompromitteerd.

- secure.livechatinc[.]org heeft gegevens (xmlhttprequest) aangevraagd van de server www.mypillow[.]com, die de echte MyPillow-website host, van 27 tot 29 oktober 2018.

Bronnen opschonen

Er zijn geen bronnen om op te schonen in deze sectie.