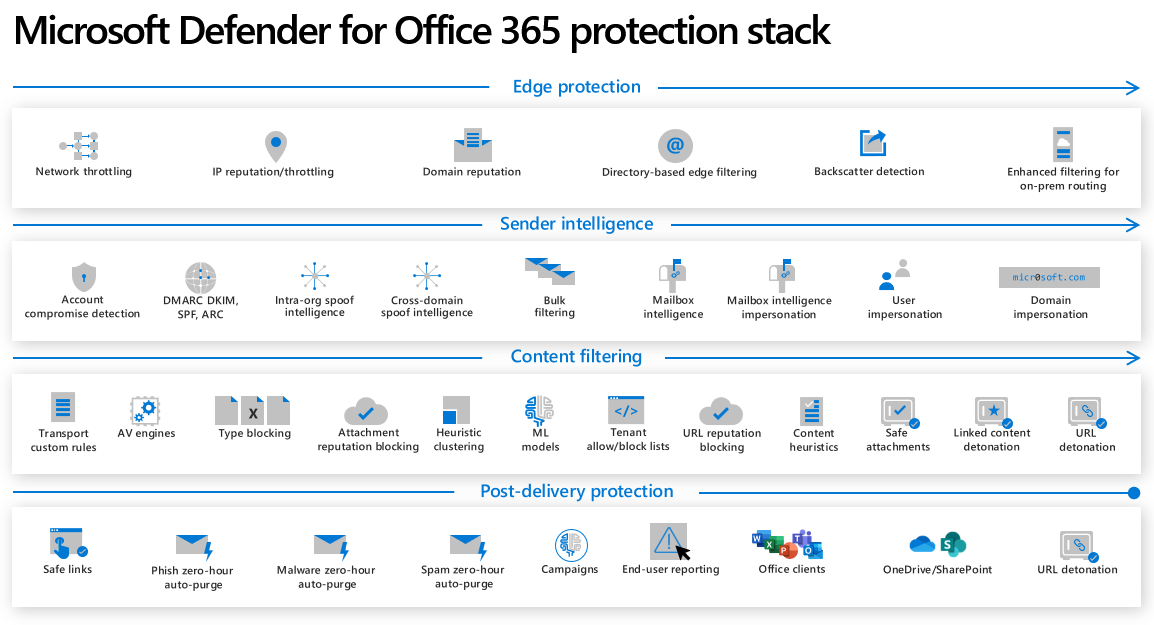

Stapsgewijze bedreigingsbeveiliging in Microsoft Defender voor Office 365

Tip

Wist u dat u de functies in Microsoft Defender voor Office 365 Abonnement 2 gratis kunt uitproberen? Gebruik de proefversie van 90 dagen Defender voor Office 365 in de Microsoft Defender portal. Meer informatie over wie zich kan registreren en proefabonnementen kan uitvoeren op Try Microsoft Defender voor Office 365.

De Microsoft Defender voor Office 365 beveiligings- of filterstack kan worden onderverdeeld in vier fasen, zoals in dit artikel. Over het algemeen doorloopt binnenkomende e-mail al deze fasen vóór de bezorging, maar het werkelijke pad dat e-mail neemt, is onderworpen aan de Defender voor Office 365-configuratie van een organisatie.

Tip

Blijf op de hoogte tot het einde van dit artikel voor een uniforme afbeelding van alle vier de fasen van Defender voor Office 365 beveiliging!

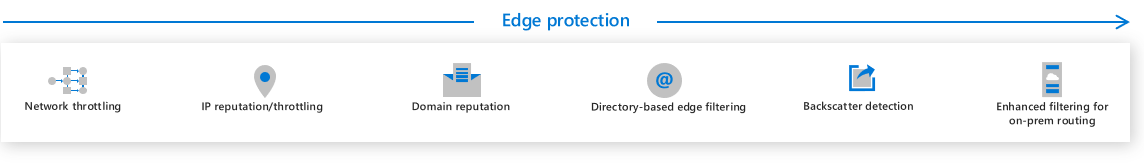

Fase 1 - Edge Protection

Helaas zijn Edge-blokken die ooit kritiek waren, nu relatief eenvoudig voor slechte actoren om te overwinnen. Na verloop van tijd wordt hier minder verkeer geblokkeerd, maar het blijft een belangrijk onderdeel van de stack.

Edge-blokken zijn ontworpen om automatisch te worden uitgevoerd. In het geval van fout-positief worden afzenders op de hoogte gesteld en verteld hoe ze hun probleem moeten oplossen. Connectors van vertrouwde partners met een beperkte reputatie kunnen ervoor zorgen dat producten kunnen worden geleverd of dat er tijdelijke onderdrukkingen kunnen worden ingevoerd bij het onboarden van nieuwe eindpunten.

Netwerkbeperking beschermt Office 365 infrastructuur en klanten tegen DOS-aanvallen (Denial of Service) door het aantal berichten te beperken dat kan worden verzonden door een specifieke set infrastructuur.

Ip-reputatie en beperking blokkeren berichten die worden verzonden vanaf bekende slechte verbinding ip-adressen. Als een specifiek IP-adres in korte tijd veel berichten verzendt, worden ze beperkt.

Domeinreputatie blokkeert berichten die worden verzonden vanuit een bekend slecht domein.

Edge-filtering op basis van mappen blokkeert pogingen om de adreslijstgegevens van een organisatie te verzamelen via SMTP.

Backscatter-detectie voorkomt dat een organisatie wordt aangevallen via ongeldige rapporten over niet-bezorging (NDR's).

Verbeterde filtering voor connectors behoudt verificatiegegevens, zelfs wanneer verkeer via een ander apparaat gaat voordat het Office 365 bereikt. Dit verbetert de nauwkeurigheid van de filterstack, inclusief heuristische clustering, anti-spoofing en antiphishing machine learning-modellen, zelfs in complexe of hybride routeringsscenario's.

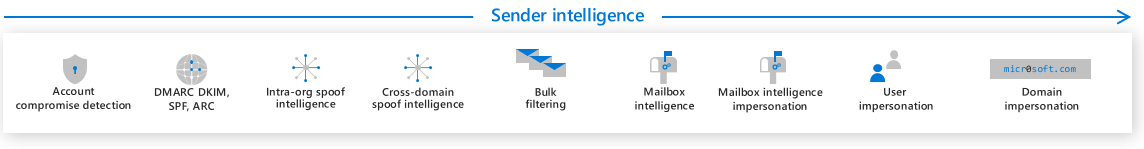

Fase 2 - Sender Intelligence

Functies in afzenderinformatie zijn essentieel voor het detecteren van spam, bulksgewijs, imitatie en niet-geautoriseerde spoofberichten, en houden ook rekening met phishingdetectie. De meeste van deze functies kunnen afzonderlijk worden geconfigureerd.

Detectie van accountinbreuktriggers en waarschuwingen worden weergegeven wanneer een account afwijkend gedrag vertoont, consistent met inbreuk. In sommige gevallen wordt het gebruikersaccount geblokkeerd en kan het geen verdere e-mailberichten verzenden totdat het probleem is opgelost door het beveiligingsteam van een organisatie.

Email Verificatie omvat zowel door de klant geconfigureerde methoden als methoden die zijn ingesteld in de cloud, om ervoor te zorgen dat afzenders geautoriseerde, authentieke e-mailers zijn. Deze methoden zijn tegen adresvervalsing.

- SPF kan e-mailberichten weigeren op basis van DNS TXT-records met IP-adressen en servers die namens de organisatie e-mail mogen verzenden.

- DKIM biedt een versleutelde handtekening waarmee de afzender wordt geverifieerd.

- Met DMARC kunnen beheerders SPF en DKIM markeren als vereist in hun domein en wordt afstemming tussen de resultaten van deze twee technologieën afgedwongen.

- ARC bouwt voort op DMARC om te werken met doorsturen in adressenlijsten tijdens het vastleggen van een verificatieketen.

Spoof intelligence is in staat om personen te filteren die zijn toegestaan op 'adresvervalsing' (d.w.z. degenen die e-mail verzenden namens een ander account of doorsturen voor een adressenlijst) van kwaadwillende afzenders die organisatie- of bekende externe domeinen imiteren. Het scheidt legitieme 'namens' e-mail van afzenders die spoofen om spam- en phishingberichten te bezorgen.

Spoof-intelligence binnen de organisatie detecteert en blokkeert spoofpogingen van een domein binnen de organisatie.

Spoof-intelligentie voor meerdere domeinen detecteert en blokkeert spoofpogingen van een domein buiten de organisatie.

Met bulksgewijs filteren kunnen beheerders een bulkvertrouwensniveau (BCL) configureren dat aangeeft of het bericht is verzonden van een bulksgewijs afzender. Beheerders kunnen de schuifregelaar Bulk in het antispambeleid gebruiken om te bepalen welk niveau van bulkmail moet worden behandeld als spam.

Postvakintelligentie leert van het gedrag van standaard e-mail van gebruikers. Het maakt gebruik van de communicatiegrafiek van een gebruiker om te detecteren wanneer een afzender alleen iemand lijkt te zijn waarmee de gebruiker gewoonlijk communiceert, maar in feite schadelijk is. Met deze methode wordt imitatie gedetecteerd.

Postvakinformatie-imitatie schakelt verbeterde imitatieresultaten in of uit op basis van de afzonderlijke afzendertoewijzing van elke gebruiker. Wanneer deze functie is ingeschakeld, helpt deze functie bij het identificeren van imitatie.

Met gebruikersimitatie kan een beheerder een lijst maken met hoogwaardige doelen die waarschijnlijk worden geïmiteerd. Als een e-mailbericht binnenkomt waarbij de afzender alleen dezelfde naam en hetzelfde adres lijkt te hebben als het beveiligde account met hoge waarde, wordt de e-mail gemarkeerd of gelabeld. (Bijvoorbeeld trα cye@contoso.com voor tracye@contoso.com).

Domeinimitatie detecteert domeinen die vergelijkbaar zijn met het domein van de ontvanger en die proberen eruit te zien als een intern domein. Deze imitatie tracye@liw α re.com bijvoorbeeld voor tracye@litware.com.

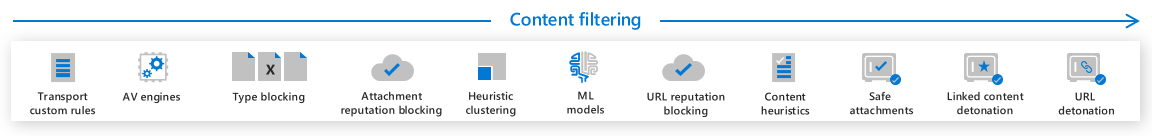

Fase 3 - Inhoud filteren

In deze fase begint de filterstack de specifieke inhoud van de e-mail te verwerken, inclusief de hyperlinks en bijlagen.

Met transportregels (ook wel e-mailstroomregels of Exchange-transportregels genoemd) kan een beheerder een breed scala aan acties uitvoeren wanneer aan een even breed scala aan voorwaarden voor een bericht wordt voldaan. Alle berichten die door uw organisatie stromen, worden geëvalueerd op basis van de ingeschakelde e-mailstroomregels/transportregels.

Microsoft Defender Antivirus wordt gebruikt om alle bekende malware in bijlagen te detecteren.

De antivirusengine (AV) maakt gebruik van true type matching om het bestandstype te detecteren, ongeacht de bestandsnaamextensie (bestanden waarvan de naam is gewijzigd

txt,exeworden bijvoorbeeld gedetecteerd alsexebestanden). Met deze mogelijkheid kan typeblokkering (ook wel bekend als het algemene bijlagefilter) bestandstypen die door beheerders zijn opgegeven, correct worden geblokkeerd. Zie True type matching in het algemene bijlagefilter voor de lijst met ondersteunde bestandstypen.Wanneer Microsoft Defender voor Office 365 een schadelijke bijlage detecteert, worden de hash van het bestand en een hash van de actieve inhoud toegevoegd aan de reputatie van Exchange Online Protection (EOP). De reputatie van bijlagen blokkeert dat bestand in alle Office 365 en op eindpunten via MSAV-cloud-aanroepen.

Heuristische clustering kan bepalen dat een bestand verdacht is op basis van de heuristiek van de bezorging. Wanneer een verdachte bijlage wordt gevonden, wordt de hele campagne onderbroken en wordt het bestand in de sandbox geplaatst. Als het bestand schadelijk blijkt te zijn, wordt de hele campagne geblokkeerd.

Machine learning-modellen werken op de header, hoofdtekst en URL's van een bericht om phishingpogingen te detecteren.

Microsoft gebruikt een bepaling van de reputatie op basis van URL-sandboxing en URL-reputatie van feeds van derden in URL-reputatieblokkering om berichten met een bekende schadelijke URL te blokkeren.

Inhouds heuristiek kan verdachte berichten detecteren op basis van structuur en woordfrequentie in de hoofdtekst van het bericht, met behulp van machine learning-modellen.

Met Veilige bijlagen worden elke bijlage voor Defender voor Office 365 klanten in sandboxen geplaatst, waarbij dynamische analyse wordt gebruikt om nooit eerder geziene bedreigingen te detecteren.

Detonatie van gekoppelde inhoud behandelt elke URL die naar een bestand in een e-mail wordt gekoppeld als een bijlage, waarbij het bestand asynchroon wordt gebruikt in de sandbox op het moment van levering.

URL-detonatie treedt op wanneer upstream-antiphishingtechnologie een bericht of URL verdacht vindt. URL-detonatie sandboxt de URL's in het bericht op het moment van levering.

Fase 4 - Beveiliging na levering

De laatste fase vindt plaats na de bezorging van e-mail of bestanden, waarbij wordt deelgenomen aan e-mail die zich in verschillende postvakken en bestanden bevindt en koppelingen die worden weergegeven in clients zoals Microsoft Teams.

Veilige koppelingen is de time-of-click-beveiliging van Defender voor Office 365. Elke URL in elk bericht wordt verpakt om te verwijzen naar Microsoft Safe Links-servers. Wanneer op een URL wordt geklikt, wordt deze gecontroleerd op basis van de meest recente reputatie, voordat de gebruiker wordt omgeleid naar de doelsite. De URL wordt asynchroon in de sandbox geplaatst om de reputatie bij te werken.

Zero-hour auto purge (ZAP) voor phishing detecteert en neutraliseert met terugwerkende kracht schadelijke phishingberichten die al zijn bezorgd in Exchange Online postvakken.

ZAP voor malware detecteert en neutraliseert met terugwerkende kracht schadelijke malwareberichten die al zijn bezorgd in Exchange Online postvakken.

ZAP voor spam detecteert en neutraliseert met terugwerkende kracht schadelijke spamberichten die al zijn bezorgd in Exchange Online postvakken.

Met campagneweergaven kunnen beheerders het grote geheel van een aanval zien, sneller en vollediger dan een team zou kunnen zonder automatisering. Microsoft maakt gebruik van de enorme hoeveelheden antiphishing-, antispam- en antimalwaregegevens in de hele service om campagnes te identificeren. Beheerders kunnen deze vervolgens van begin tot eind onderzoeken, inclusief doelen, effecten en stromen, die ook beschikbaar zijn in een downloadbare campagneopgave.

Met de ingebouwde knop Rapport in ondersteunde versies van Outlook kunnen mensen eenvoudig fout-positieven (goede e-mail, per ongeluk gemarkeerd als slecht) of fout-negatieven (slechte e-mail gemarkeerd als goed) rapporteren aan Microsoft voor verdere analyse.

Veilige koppelingen voor Office-clients biedt dezelfde tijd-van-klikbeveiliging, systeemeigen, in ondersteunde Office-apps zoals Word, PowerPoint en Excel.

Beveiliging voor OneDrive, SharePoint en Teams biedt dezelfde beveiliging tegen veilige bijlagen tegen schadelijke bestanden, systeemeigen, in OneDrive, SharePoint en Microsoft Teams.

Wanneer een URL die naar een bestand verwijst wordt geselecteerd na bezorging, geeft detonatie van gekoppelde inhoud een waarschuwingspagina weer totdat de sandbox van het bestand is voltooid en de URL veilig is bevonden.

Het filterstackdiagram

Het uiteindelijke diagram (zoals bij alle onderdelen van het diagram dat het samenstelt) kan worden gewijzigd naarmate het product groeit en zich ontwikkelt. Voeg een bladwijzer toe aan deze pagina en gebruik de feedbackoptie die u onderaan vindt als u dit na updates wilt vragen. Voor uw records is dit de stack met alle fasen op volgorde:

Speciale dank van MSFTTracyP en het team voor het schrijven van documenten aan Giulian Garruba voor deze inhoud.