Microsoft Defender voor Office 365 abonnement 2-ondersteuning voor Microsoft Teams

Belangrijk

Sommige informatie in dit artikel heeft betrekking op een vooraf uitgebracht product dat aanzienlijk kan worden gewijzigd voordat het commercieel wordt uitgebracht. Microsoft geeft geen garanties, expliciet of impliciet, met betrekking tot de informatie die hier wordt verstrekt.

Tip

Wist u dat u de functies in Microsoft Defender voor Office 365 Abonnement 2 gratis kunt uitproberen? Gebruik de proefversie van 90 dagen Defender voor Office 365 in de Microsoft Defender portal. Meer informatie over wie zich kan registreren en proefabonnementen kan uitvoeren op Try Microsoft Defender voor Office 365.

Met het toegenomen gebruik van hulpprogramma's voor samenwerking, zoals Microsoft Teams, is de kans op schadelijke aanvallen met chatberichten ook toegenomen. Microsoft Defender voor Office 365 biedt al tijd van klikbeveiliging voor URL's en bestanden in Teams-berichten via Veilige koppelingen voor Microsoft Teams en Veilige bijlagen voor SharePoint, OneDrive en Microsoft Teams.

In Microsoft 365 E5 en Defender voor Office 365 Abonnement 2 hebben we de beveiliging van Teams uitgebreid met een reeks mogelijkheden die zijn ontworpen om de aanvalsketen te verstoren:

Verdachte Teams-berichten melden: gebruikers kunnen schadelijke Teams-berichten rapporteren. Afhankelijk van de gerapporteerde berichtinstellingen in de organisatie, gaan de gerapporteerde berichten naar het opgegeven rapportagepostvak, naar Microsoft of beide. Zie Door de gebruiker gerapporteerde instellingen in Teams voor meer informatie.

Zero-hour Auto Protection (ZAP) voor Teams: ZAP is een bestaande functie voor e-mailbeveiliging die spam, phishing en malware-berichten detecteert en neutraliseert na bezorging door de berichten te verplaatsen naar de map Ongewenste Email of quarantaine.

ZAP voor Teams plaatst berichten in quarantaine in Teams-chats of -kanalen die malware of phishing met hoge betrouwbaarheid zijn. Zie Zero-hour auto purge (ZAP) in Microsoft Teams voor meer informatie.

Instructies voor het configureren van ZAP voor Teams-beveiliging vindt u in de volgende sectie.

Teams-berichten in quarantaine: net als bij e-mailberichten die zijn geïdentificeerd als malware of phishing met hoge betrouwbaarheid, kunnen alleen beheerders Teams-berichten beheren die standaard in quarantaine zijn geplaatst door ZAP voor Teams. Zie Teams-berichten in quarantaine beheren voor meer informatie.

Het teams-berichtentiteitsvenster is één plek waar alle metagegevens van Teams-berichten kunnen worden opgeslagen voor onmiddellijke SecOps-beoordeling. Bedreigingen die afkomstig zijn van Teams-chats, groepschats, vergaderchats en andere kanalen, kunnen op één plaats worden gevonden zodra ze zijn geëvalueerd. Zie het deelvenster Teams-berichtentiteit in Microsoft Defender voor Office 365 Abonnement 2 voor meer informatie.

training voor aanvalssimulatie teams-berichten gebruiken: om ervoor te zorgen dat gebruikers bestand zijn tegen phishingaanvallen in Microsoft Teams, kunnen beheerders phishingsimulaties configureren met behulp van Teams-berichten in plaats van e-mailberichten. Zie Microsoft Teams in training voor aanvalssimulatie voor meer informatie.

ZAP configureren voor Teams-beveiliging in Defender voor Office 365-abonnement 2

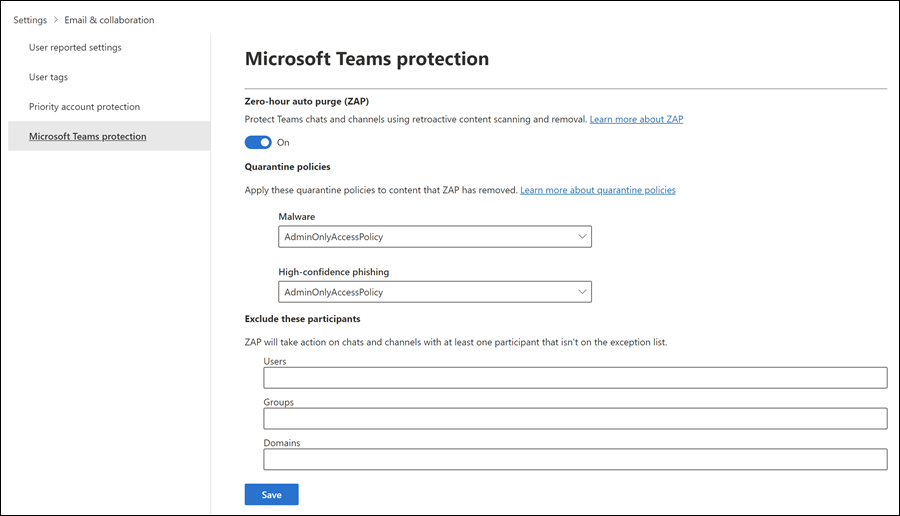

Ga in de Microsoft Defender portal op https://security.microsoft.comnaar Instellingen>Email & samenwerking>Microsoft Teams-beveiliging. Of gebruik https://security.microsoft.com/securitysettings/teamsProtectionPolicyom rechtstreeks naar de beveiligingspagina van Microsoft Teams te gaan.

Controleer op de pagina Microsoft Teams-beveiliging de wisselknop in de sectie Zero-hour auto purge (ZAP):

-

Schakel ZAP in voor Teams: controleer of de wisselknop Aan

is.

is. -

SCHAKEL ZAP uit voor Teams: schuif de wisselknop naar Uit

.

.

-

Schakel ZAP in voor Teams: controleer of de wisselknop Aan

Wanneer de wisselknop Aan

is, gebruikt u de resterende instellingen op de pagina om ZAP aan te passen voor Teams-beveiliging:

is, gebruikt u de resterende instellingen op de pagina om ZAP aan te passen voor Teams-beveiliging:Sectie Quarantainebeleid : U kunt het bestaande quarantainebeleid selecteren dat moet worden gebruikt voor berichten die door ZAP in quarantaine worden geplaatst voor Teams-beveiliging als Malware of Phishing met hoge betrouwbaarheid. Quarantainebeleid bepaalt wat gebruikers kunnen doen met berichten in quarantaine en of gebruikers quarantainemeldingen ontvangen. Zie Anatomie van een quarantainebeleid voor meer informatie.

Opmerking

Quarantainemeldingen zijn uitgeschakeld in het beleid met de naam AdminOnlyAccessPolicy. Als u geadresseerden op de hoogte wilt stellen van berichten die in quarantaine zijn geplaatst als malware of phishing met hoge betrouwbaarheid, maakt of gebruikt u een bestaand quarantainebeleid waarbij quarantainemeldingen zijn ingeschakeld. Zie Quarantainebeleid maken in de Microsoft Defender-portal voor instructies.

Sectie Deze deelnemers uitsluiten: geef de gebruikers, Groepen of domeinen op die moeten worden uitgesloten van ZAP voor Teams-beveiliging. Uitsluitingen zijn belangrijk voor geadresseerden van berichten, niet voor afzenders van berichten. Zie Zero-hour auto purge (ZAP) in Microsoft Teams voor meer informatie.

U kunt een uitzondering slechts één keer gebruiken, maar de uitzondering kan meerdere waarden bevatten:

- Meerdere waarden van dezelfde uitzondering gebruiken OR-logica (bijvoorbeeld <geadresseerde1> of <geadresseerde2>). Als de ontvanger overeenkomt met een van de opgegeven waarden, wordt ZAP voor Teams-beveiliging niet op deze waarden toegepast.

- Verschillende soorten uitzonderingen gebruiken OR-logica (bijvoorbeeld <ontvanger1> of <lid van groep1> of <lid van domein1>). Als de ontvanger overeenkomt met een van de opgegeven uitzonderingswaarden, wordt ZAP voor Teams-beveiliging niet op deze waarden toegepast.

Wanneer u klaar bent op de pagina Microsoft Teams-beveiliging , selecteert u Opslaan.

Exchange Online PowerShell gebruiken om ZAP te configureren voor Teams-beveiliging

Als u liever Exchange Online PowerShell gebruikt om ZAP voor Microsoft Teams te configureren, zijn de volgende cmdlets betrokken:

- Het Beveiligingsbeleid van Teams (*-TeamsProtectionPolicy-cmdlets ) schakelt ZAP voor Teams in en uit en specificeert het quarantainebeleid dat moet worden gebruikt voor detecties van malware en phishing met hoge betrouwbaarheid.

- De beveiligingsbeleidsregel voor Teams (*-TeamsProtectionPolicyRule-cmdlets ) identificeert het Beveiligingsbeleid van Teams en specificeert eventuele uitzonderingen voor ZAP voor Teams-beveiliging (gebruikers, groepen of domeinen).

Opmerkingen:

- Er is slechts één Teams-beveiligingsbeleid in een organisatie. Dit beleid heet standaard Teams-beveiligingsbeleid.

- Het gebruik van de cmdlet New-TeamsProtectionPolicy is alleen zinvol als er geen Teams-beveiligingsbeleid in de organisatie is (de cmdlet Get-TeamsProtectionPolicy retourneert niets). U kunt de cmdlet zonder fouten uitvoeren, maar er wordt geen nieuw Teams-beveiligingsbeleid gemaakt als er al een bestaat.

- U kunt een bestaand Teams-beveiligingsbeleid of een beveiligingsbeleidsregel voor Teams niet verwijderen (er is geen cmdlet Remove-TeamsProtectionPolicy OfRemove-TeamsProtectionPolicyRule ).

- Standaard is er geen beveiligingsbeleidsregel voor Teams (de cmdlet Get-TeamsProtectionPolicyRule retourneert niets). Als u quarantainebeleid of uitzonderingen voor ZAP voor Teams opgeeft in de Defender-portal, wordt de regel automatisch gemaakt. U kunt ook de cmdlet New-TeamsProtectionPolicyRule gebruiken om de regel in PowerShell te maken als deze nog niet bestaat.

PowerShell gebruiken om het Teams-beveiligingsbeleid en de beveiligingsbeleidsregel van Teams weer te geven

Voer de volgende opdrachten uit om de belangrijke waarden in het Beveiligingsbeleid van Teams en de Beveiligingsbeleidsregel van Teams weer te geven:

Get-TeamsProtectionPolicy | Format-List Name,ZapEnabled,HighConfidencePhishQuarantineTag,MalwareQuarantineTag

Get-TeamsProtectionPolicyRule | Format-List Name,TeamsProtectionPolicy,ExceptIfSentTo,ExceptIfSentToMemberOf,ExceptIfRecipientDomainIs

Zie Get-TeamsProtectionPolicy en Get-TeamsProtectionPolicyRule voor gedetailleerde syntaxis- en parameterinformatie.

PowerShell gebruiken om het Teams-beveiligingsbeleid te wijzigen

Als u het Beveiligingsbeleid van Teams wilt wijzigen, gebruikt u de volgende syntaxis:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" [-ZapEnabled <$true | $false>] [-HighConfidencePhishQuarantineTag "<QuarantinePolicyName>"] [-MalwareQuarantineTag "<QuarantinePolicyName>"]

In dit voorbeeld wordt ZAP voor Teams ingeschakeld en wordt het quarantainebeleid gewijzigd dat wordt gebruikt voor phishingdetecties met hoge betrouwbaarheid:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" -ZapEnabled $true -HighConfidencePhishQuarantineTag AdminOnlyWithNotifications

Zie Set-TeamsProtectionPolicy voor gedetailleerde syntaxis- en parameterinformatie.

PowerShell gebruiken om de beveiligingsbeleidsregel voor Teams te maken

Standaard is er geen Beveiligingsbeleidsregel voor Teams, omdat er geen standaarduitzondering is voor ZAP voor Teams.

Gebruik de volgende syntaxis om een nieuwe Beveiligingsbeleidsregel voor Teams te maken:

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" [-ExceptIfSentTo <UserEmail1,UserEmail2,...UserEmailN>] [-ExceptIfSentToMemberOf <GroupEmail1,GroupEmail2,...GroupEmailN>] [-ExceptIfRecipientDomainIs <Domain1,Domain2,...DomainN>]

Belangrijk

Zoals eerder in dit artikel is uitgelegd, gebruiken meerdere uitzonderingstypen (gebruikers, groepen en domeinen) OR-logica, niet EN.

In dit voorbeeld wordt de beveiligingsbeleidsregel van Teams gemaakt met leden van de groep Met de naam Onderzoek uitgesloten van ZAP voor Teams-beveiliging.

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" -ExceptIfSentToMemberOf research@contoso.onmicrosoft.com

Zie New-TeamsProtectionPolicyRule voor gedetailleerde syntaxis- en parameterinformatie.

PowerShell gebruiken om de beveiligingsbeleidsregel van Teams te wijzigen

Als de beveiligingsbeleidsregel van Teams al bestaat (de cmdlet Get-TeamsProtectionPolicyRule retourneert uitvoer), gebruikt u de volgende syntaxis om de regel te wijzigen:

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" [-ExceptIfSentTo <UserEmailAddresses | $null>] [-ExceptIfSentToMemberOf <GroupEmailAddresses | $null>] [-ExceptIfRecipientDomainIs <Domains | $null>]

Opmerkingen:

- Zie de parameterbeschrijvingen in Set-TeamsProtectionPolicyRule voor informatie over de syntaxis voor het toevoegen, verwijderen en vervangen van alle waarden voor de parameters ExceptIfSentTo, ExceptIfSentToMemberOf en ExceptIfRecipientDomainIs.

- Als u de parameters ExceptIfSentTo, ExceptIfSentToMemberOf of ExceptIfRecipientDomainIs wilt leegmaken, gebruikt u de waarde

$null.

In dit voorbeeld wijzigt u de bestaande beveiligingsbeleidsregel voor Teams door ontvangers uit te sluiten in de domeinen research.contoso.com en research.contoso.net van ZAP voor Teams-beveiliging.

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" -ExceptIfRecipientDomainIs research.contoso.com,research.contoso.net

Zie Set-TeamsProtectionPolicyRule voor gedetailleerde syntaxis- en parameterinformatie.