Beveiligingsevaluatie: kwetsbare instelling voor certificeringsinstantie bewerken (ESC6) (preview)

In dit artikel wordt het instellingsrapport van Microsoft Defender for Identity kwetsbare certificeringsinstantie beschreven.

Wat zijn kwetsbare instellingen voor certificeringsinstantie?

Elk certificaat is via het onderwerpveld gekoppeld aan een entiteit. Een certificaat bevat echter ook een san-veld ( Alternatieve onderwerpnaam ), waardoor het certificaat geldig kan zijn voor meerdere entiteiten.

Het SAN-veld wordt vaak gebruikt voor webservices die op dezelfde server worden gehost, en ondersteunt het gebruik van één HTTPS-certificaat in plaats van afzonderlijke certificaten voor elke service. Wanneer het specifieke certificaat ook geldig is voor verificatie, door een geschikte EKU te bevatten, zoals Clientverificatie, kan het worden gebruikt om verschillende accounts te verifiëren.

Onbevoegde gebruikers die de gebruikers in de SAN-instellingen kunnen opgeven, kunnen leiden tot onmiddellijke inbreuk en een groot risico voor uw organisatie.

Als de AD CS-vlag editflags>EDITF_ATTRIBUTESUBJECTALTNAME2 is ingeschakeld, kan elke gebruiker de SAN-instellingen voor de certificaataanvraag opgeven. Dit is op zijn beurt van invloed op alle certificaatsjablonen, ongeacht of de Supply in the request optie is ingeschakeld of niet.

Als er een sjabloon is waarin de EDITF_ATTRIBUTESUBJECTALTNAME2 instelling is ingeschakeld en de sjabloon geldig is voor verificatie, kan een aanvaller een certificaat inschrijven dat elk willekeurig account kan imiteren.

Vereisten

Deze evaluatie is alleen beschikbaar voor klanten die een sensor op een AD CS-server hebben geïnstalleerd. Zie Nieuw sensortype voor Active Directory Certificate Services (AD CS) voor meer informatie.

Hoe kan ik deze beveiligingsevaluatie gebruiken om de beveiligingsstatus van mijn organisatie te verbeteren?

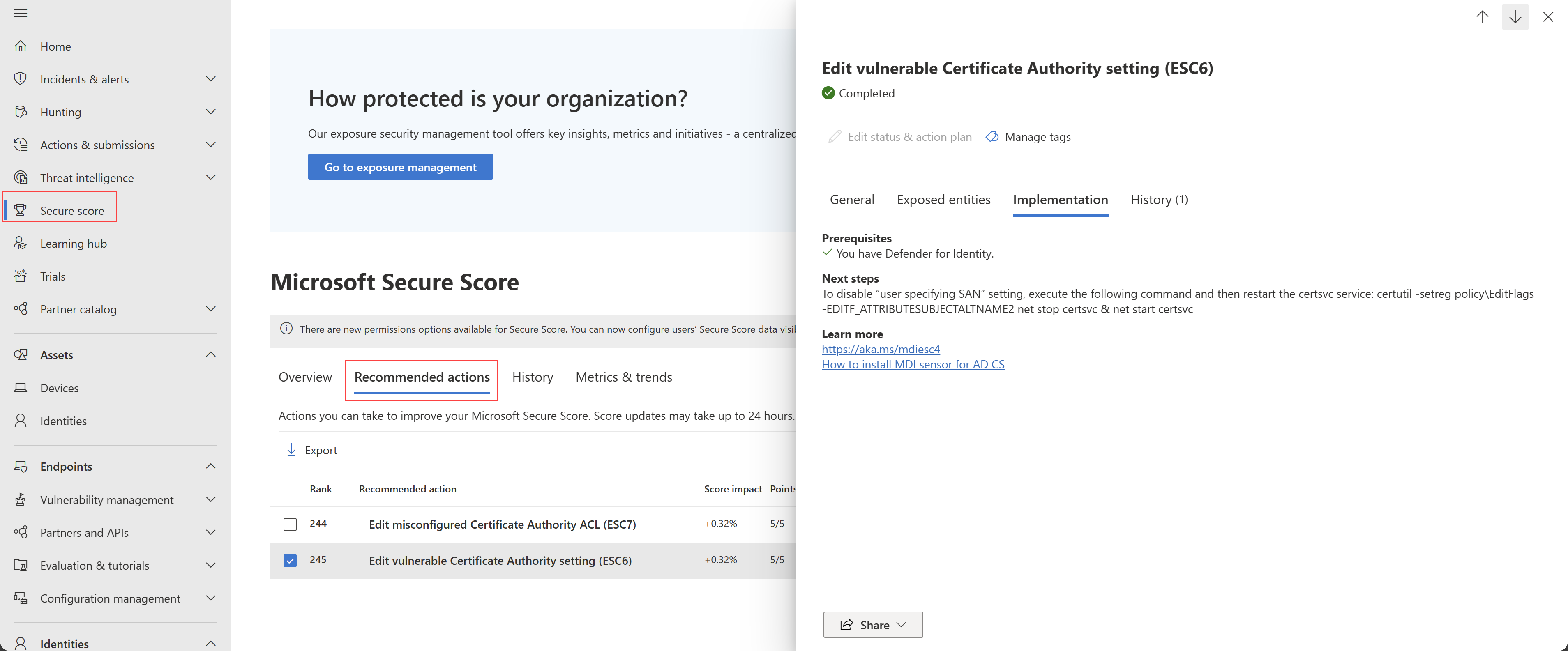

Bekijk de aanbevolen actie op https://security.microsoft.com/securescore?viewid=actions voor het bewerken van kwetsbare instellingen voor certificeringsinstanties. Bijvoorbeeld:

Onderzoek waarom de

EDITF_ATTRIBUTESUBJECTALTNAME2instelling is ingeschakeld.Schakel de instelling uit door het volgende uit te voeren:

certutil -setreg policy\EditFlags -EDITF_ATTRIBUTESUBJECTALTNAME2Start de service opnieuw door het volgende uit te voeren:

net stop certsvc & net start certsvc

Test uw instellingen in een gecontroleerde omgeving voordat u ze inschakelt in productie.

Opmerking

Terwijl evaluaties in bijna realtime worden bijgewerkt, worden scores en statussen elke 24 uur bijgewerkt. Hoewel de lijst met betrokken entiteiten binnen enkele minuten na het implementeren van de aanbevelingen wordt bijgewerkt, kan de status nog steeds enige tijd duren totdat deze is gemarkeerd als Voltooid.