Instellingen voor Microsoft Defender for Identity sensor configureren

In dit artikel leert u hoe u Microsoft Defender for Identity sensorinstellingen correct configureert om gegevens te zien. U moet extra configuratie en integratie uitvoeren om te profiteren van de volledige mogelijkheden van Defender for Identity.

Sensorinstellingen weergeven en configureren

Nadat de Defender for Identity-sensor is geïnstalleerd, gaat u als volgt te werk om de defender voor identiteitssensorinstellingen weer te geven en te configureren:

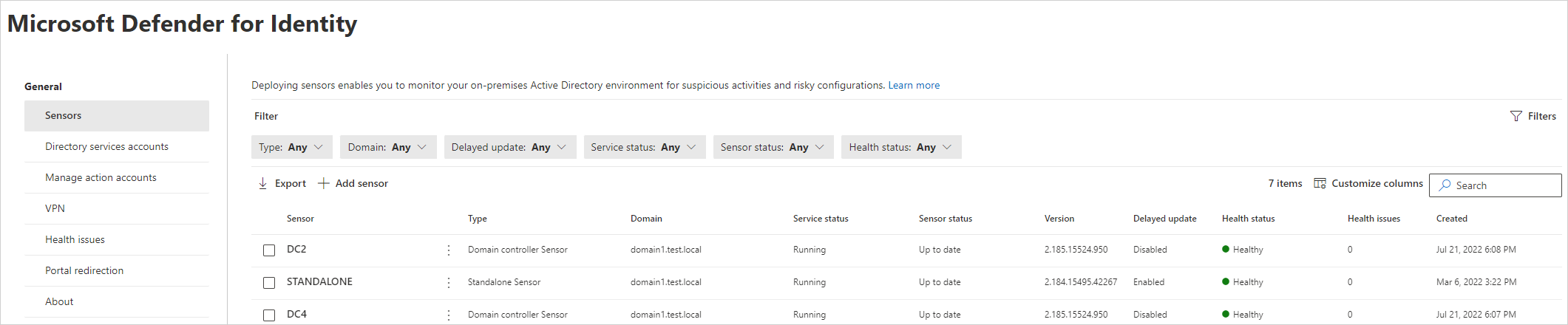

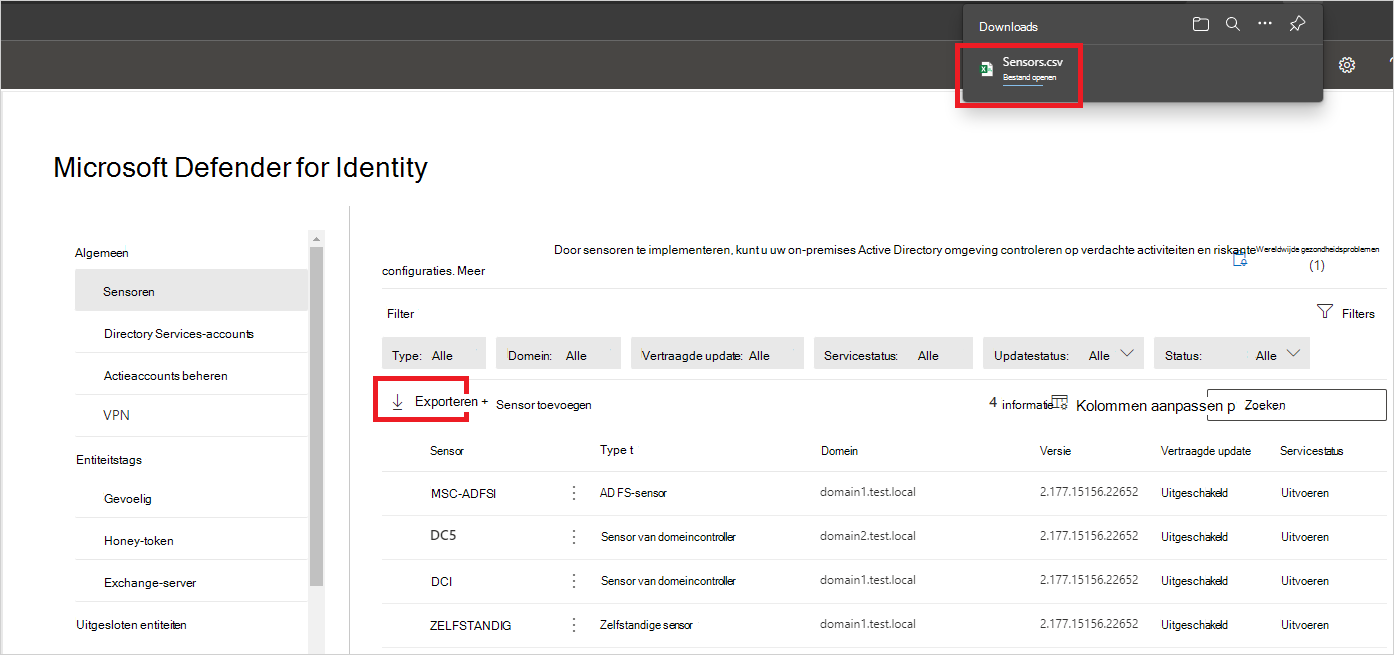

Ga in Microsoft Defender XDR naar Instellingen>IdentiteitenSensoren>. Bijvoorbeeld:

Op de pagina Sensoren worden al uw Defender for Identity-sensoren weergegeven, met de volgende details per sensor:

- Sensornaam

- Sensordomeinlidmaatschap

- Versienummer sensor

- Of updates moeten worden vertraagd

- Status van sensorservice

- Sensorstatus

- Status van sensor

- Het aantal gezondheidsproblemen

- Wanneer de sensor is gemaakt

Zie Sensordetails voor meer informatie.

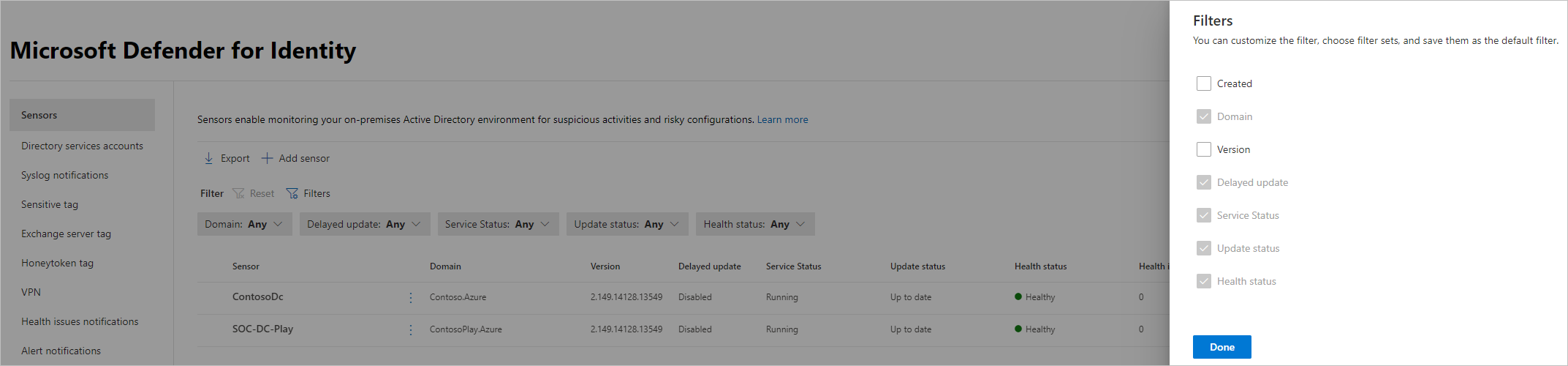

Selecteer Filters om de filters te selecteren die u zichtbaar wilt maken. Bijvoorbeeld:

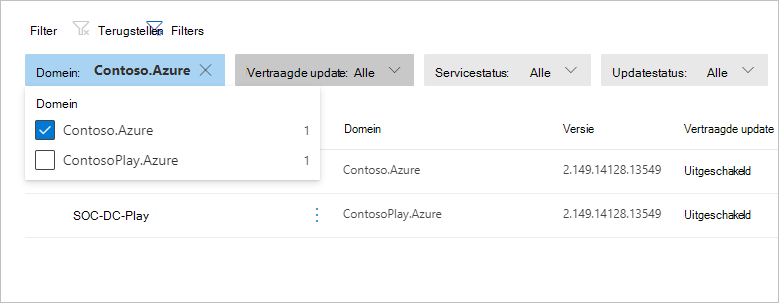

Gebruik de weergegeven filters om te bepalen welke sensoren moeten worden weergegeven. Bijvoorbeeld:

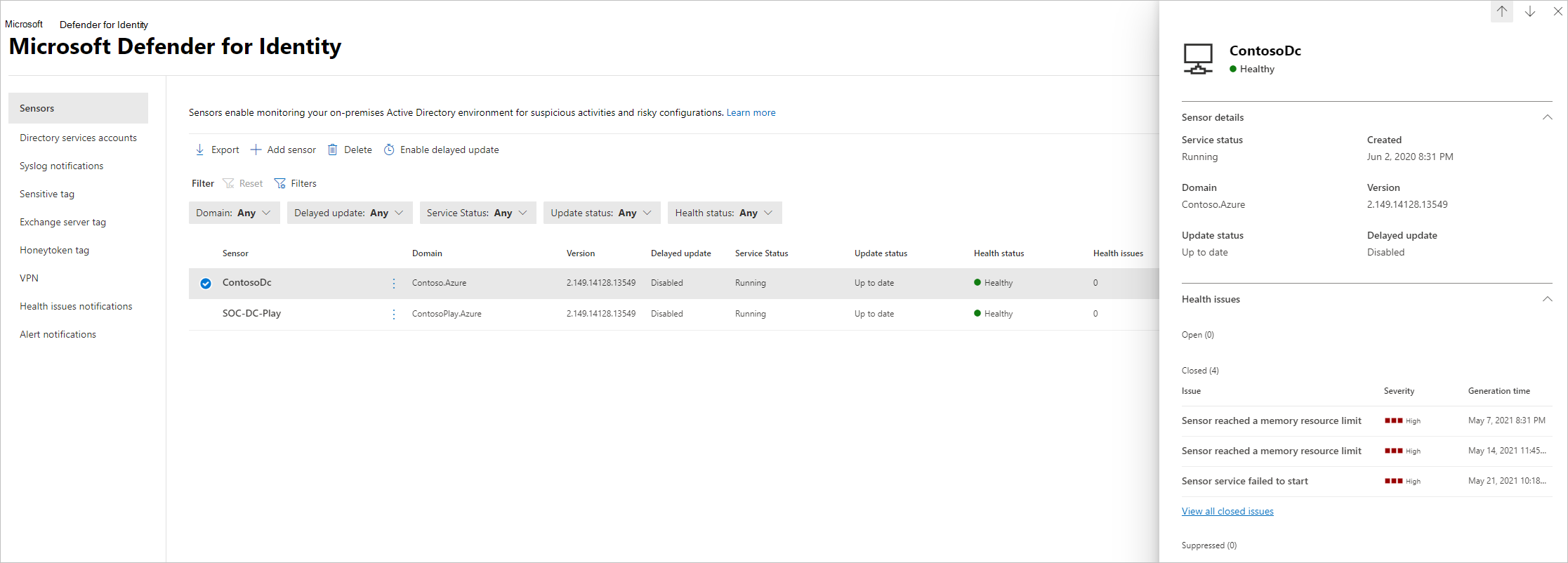

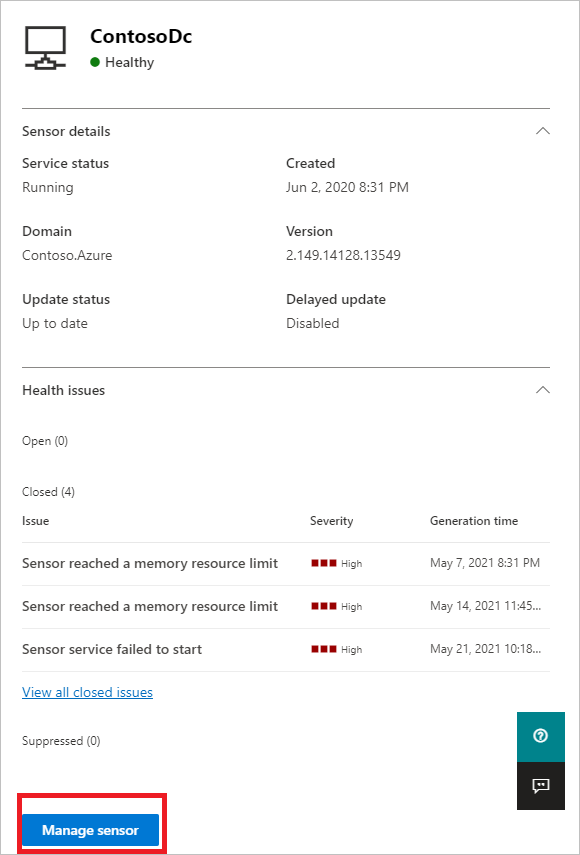

Selecteer een sensor om een detailvenster weer te geven met meer informatie over de sensor en de status ervan. Bijvoorbeeld:

Schuif omlaag en selecteer Sensor beheren om een deelvenster weer te geven waarin u sensordetails kunt configureren. Bijvoorbeeld:

Configureer de volgende sensordetails:

Naam Beschrijving Beschrijving Facultatief. Voer een beschrijving in voor de Defender for Identity-sensor. Domeincontrollers (FQDN) Vereist voor de zelfstandige Defender for Identity-sensoren en sensoren die zijn geïnstalleerd op AD FS/AD CS-servers en kunnen niet worden gewijzigd voor de Defender for Identity-sensor.

Voer de volledige FQDN van uw domeincontroller in en selecteer het plusteken om deze toe te voegen aan de lijst. Bijvoorbeeld DC1.domain1.test.local.

Voor servers die u definieert in de lijst Domeincontrollers :

- Alle domeincontrollers waarvan het verkeer wordt bewaakt via poortspiegeling door de zelfstandige Defender for Identity-sensor, moeten worden vermeld in de lijst Domeincontrollers . Als een domeincontroller niet wordt vermeld in de lijst met domeincontrollers , werkt de detectie van verdachte activiteiten mogelijk niet zoals verwacht.

- Ten minste één domeincontroller in de lijst moet een globale catalogus zijn. Hierdoor kan Defender for Identity computer- en gebruikersobjecten in andere domeinen in het forest omzetten.Netwerkadapters vastleggen Vereist.

- Voor Defender for Identity-sensoren, alle netwerkadapters die worden gebruikt voor communicatie met andere computers in uw organisatie.

- Voor de zelfstandige sensor van Defender for Identity op een toegewezen server selecteert u de netwerkadapters die zijn geconfigureerd als de doelspiegelpoort. Deze netwerkadapters ontvangen het verkeer van de gespiegelde domeincontroller.Selecteer op de pagina Sensorende optie Exporteren om een lijst met uw sensoren te exporteren naar een .csv-bestand . Bijvoorbeeld:

Installaties valideren

Gebruik de volgende procedures om de installatie van uw Defender for Identity-sensor te valideren.

Opmerking

Als u installeert op een AD FS- of AD CS-server, gebruikt u een andere set validaties. Zie Een geslaagde implementatie valideren op AD FS-/AD CS-servers voor meer informatie.

Geslaagde implementatie valideren

Controleren of de Defender for Identity-sensor is geïmplementeerd:

Controleer of de Azure Advanced Threat Protection-sensorservice wordt uitgevoerd op uw sensorcomputer. Nadat u de Defender for Identity-sensorinstellingen hebt opgeslagen, kan het enkele seconden duren voordat de service wordt gestart.

Als de service niet wordt gestart, controleert u het Microsoft.Tri.sensor-Errors.log-bestand , dat zich standaard bevindt op

%programfiles%\Azure Advanced Threat Protection sensor\<sensor version>\Logs, waarbij de versie is die<sensor version>u hebt geïmplementeerd.

Functionaliteit van beveiligingswaarschuwingen controleren

In deze sectie wordt beschreven hoe u kunt controleren of beveiligingswaarschuwingen worden geactiveerd zoals verwacht.

Wanneer u de voorbeelden in de volgende stappen gebruikt, moet u en vervangen door contosodc.contoso.azurecontoso.azure respectievelijk de FQDN van uw Defender for Identity-sensor en domeinnaam.

Open een opdrachtprompt op een apparaat dat lid is van een lid en voer

nslookupVoer

serveren de FQDN of het IP-adres in van de domeincontroller waarop de Defender for Identity-sensor is geïnstalleerd. Bijvoorbeeld:server contosodc.contoso.azureBinnenkomen

ls -d contoso.azureHerhaal de vorige twee stappen voor elke sensor die u wilt testen.

Ga naar de pagina met apparaatdetails voor de computer waarop u de connectiviteitstest hebt uitgevoerd, bijvoorbeeld vanaf de pagina Apparaten , door te zoeken naar de apparaatnaam of ergens anders in de Defender-portal.

Selecteer op het tabblad Apparaatdetails het tabblad Tijdlijn om de volgende activiteit weer te geven:

- Gebeurtenissen: DNS-query's uitgevoerd op een opgegeven domeinnaam

- Actietype MdiDnsQuery

Als de domeincontroller of AD FS/AD CS die u test de eerste sensor is die u hebt geïmplementeerd, wacht u ten minste 15 minuten voordat u een logische activiteit voor die domeincontroller verifieert, zodat de back-end van de database de initiële microservice-implementaties kan voltooien.

Controleer de nieuwste beschikbare sensorversie

De Defender for Identity-versie wordt regelmatig bijgewerkt. Controleer op de pagina Microsoft Defender XDR Instellingen>identiteiten>op de meest recente versie.

Verwante onderwerpen

Nu u de eerste configuratiestappen hebt geconfigureerd, kunt u meer instellingen configureren. Ga naar een van de onderstaande pagina's voor meer informatie:

- Entiteitstags instellen: gevoelig, honeytoken en Exchange-server

- Detectie-uitsluitingen configureren

- Meldingen configureren: statusproblemen, waarschuwingen en Syslog