Controlebeleid configureren voor Windows-gebeurtenislogboeken

Om detecties te verbeteren en meer informatie te verzamelen over gebruikersacties, zoals NTLM-aanmeldingen en wijzigingen in beveiligingsgroepen, is Microsoft Defender for Identity afhankelijk van specifieke vermeldingen in Windows-gebeurtenislogboeken. De juiste configuratie van geavanceerde instellingen voor auditbeleid op uw domeincontrollers is van cruciaal belang om hiaten in de gebeurtenislogboeken en onvolledige Defender for Identity-dekking te voorkomen.

In dit artikel wordt beschreven hoe u de instellingen voor geavanceerd controlebeleid configureert voor een Defender for Identity-sensor. Ook worden andere configuraties voor specifieke gebeurtenistypen beschreven.

Defender for Identity genereert statusproblemen voor elk van deze scenario's als ze worden gedetecteerd. Zie statusproblemen Microsoft Defender for Identity voor meer informatie.

Vereisten

- Voordat u PowerShell-opdrachten voor Defender for Identity uitvoert, moet u ervoor zorgen dat u de PowerShell-module Defender for Identity hebt gedownload.

Een rapport met huidige configuraties genereren via PowerShell

Voordat u begint met het maken van nieuw gebeurtenis- en controlebeleid, raden we u aan de volgende PowerShell-opdracht uit te voeren om een rapport te genereren van uw huidige domeinconfiguraties:

New-MDIConfigurationReport [-Path] <String> [-Mode] <String> [-OpenHtmlReport]

In de voorgaande opdracht:

-

Pathhiermee geeft u het pad op waarin de rapporten moeten worden opgeslagen. -

Modegeeft aan of u wilt gebruikenDomainofLocalMachinemodus. InDomainde modus worden de instellingen verzameld van de groepsbeleid-objecten (GPO's). InLocalMachinede modus worden de instellingen verzameld van de lokale computer. -

OpenHtmlReportopent het HTML-rapport nadat het rapport is gegenereerd.

Als u bijvoorbeeld een rapport wilt genereren en openen in uw standaardbrowser, voert u de volgende opdracht uit:

New-MDIConfigurationReport -Path "C:\Reports" -Mode Domain -OpenHtmlReport

Zie de PowerShell-naslaginformatie over DefenderforIdentity voor meer informatie.

Tip

Het Domain modusrapport bevat alleen configuraties die zijn ingesteld als groepsbeleid voor het domein. Als u instellingen lokaal hebt gedefinieerd op uw domeincontrollers, wordt u aangeraden ook het Test-MdiReadiness.ps1-script uit te voeren.

Controle configureren voor domeincontrollers

Werk uw instellingen voor geavanceerd controlebeleid en extra configuraties bij voor specifieke gebeurtenissen en gebeurtenistypen, zoals gebruikers, groepen, computers en meer. Auditconfiguraties voor domeincontrollers omvatten:

- Geavanceerde instellingen voor controlebeleid

- NTLM-controle

- Domeinobjectcontrole

Zie Veelgestelde vragen over geavanceerde beveiligingscontrole voor meer informatie.

Gebruik de volgende procedures om controle te configureren op de domeincontrollers die u gebruikt met Defender for Identity.

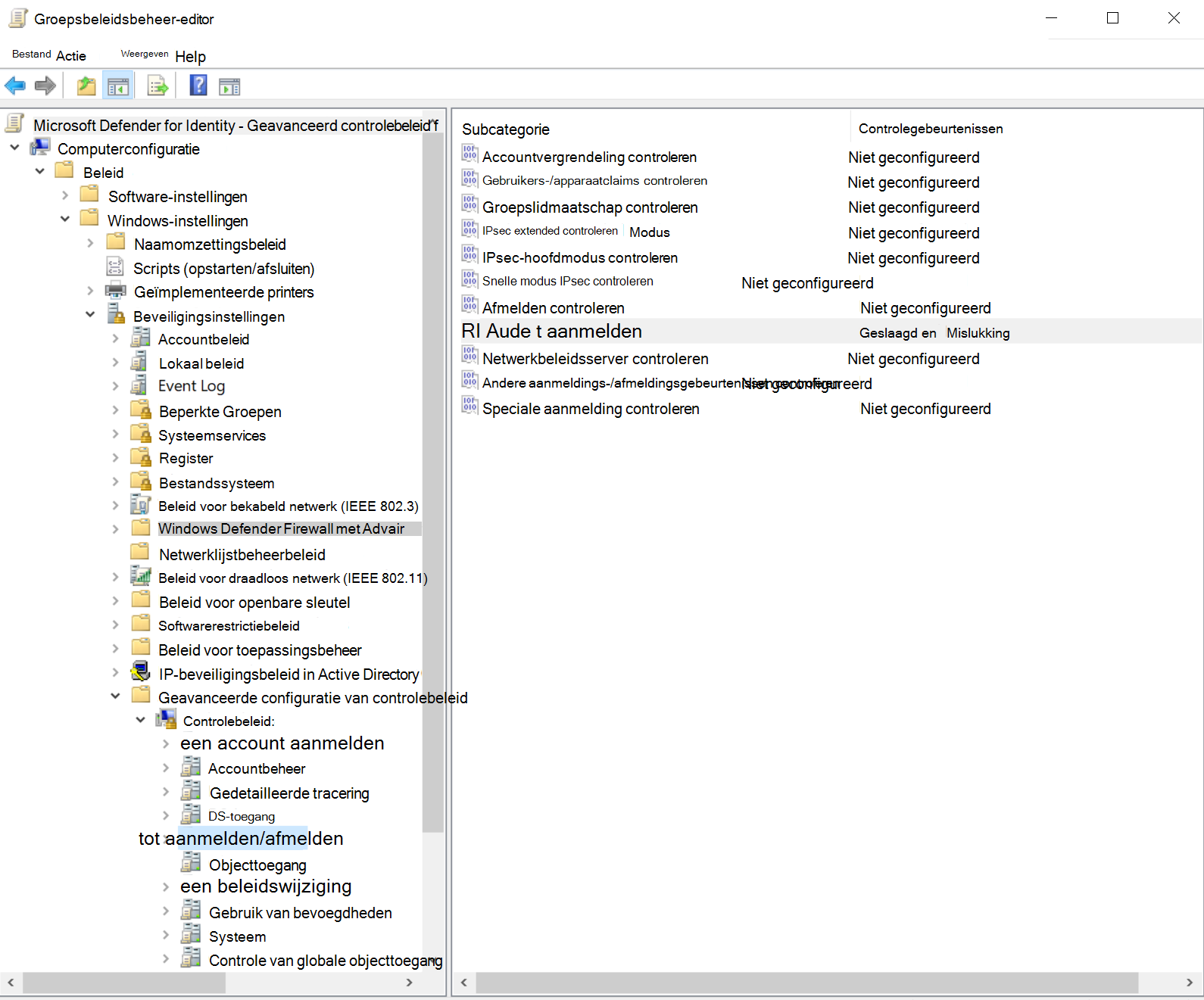

Geavanceerde instellingen voor controlebeleid configureren vanuit de gebruikersinterface

In deze procedure wordt beschreven hoe u de instellingen voor geavanceerd controlebeleid van uw domeincontroller indien nodig kunt wijzigen voor Defender for Identity via de gebruikersinterface.

Gerelateerd statusprobleem:Directory Services Advanced Auditing is niet ingeschakeld zoals vereist

Ga als volgt te werk om uw instellingen voor geavanceerd controlebeleid te configureren:

Meld u als domeinbeheerder aan bij de server.

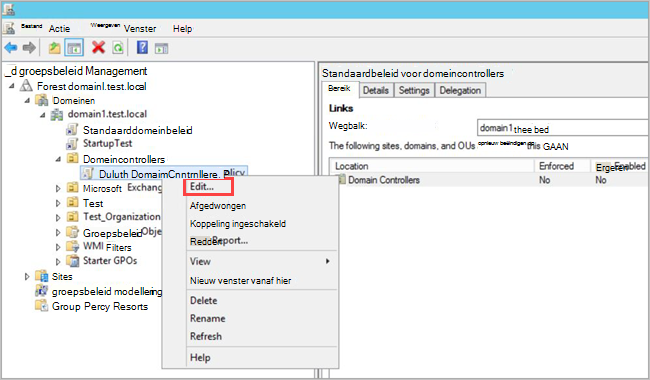

Open de Editor groepsbeleid Management vanuit Serverbeheer>Tools>groepsbeleid Management.

Vouw Organisatie-eenheden van domeincontrollers uit, klik met de rechtermuisknop op Standaardbeleid voor domeincontrollersen selecteer bewerken.

Opmerking

Gebruik het standaardbeleid voor domeincontrollers of een toegewezen groepsbeleidsobject om dit beleid in te stellen.

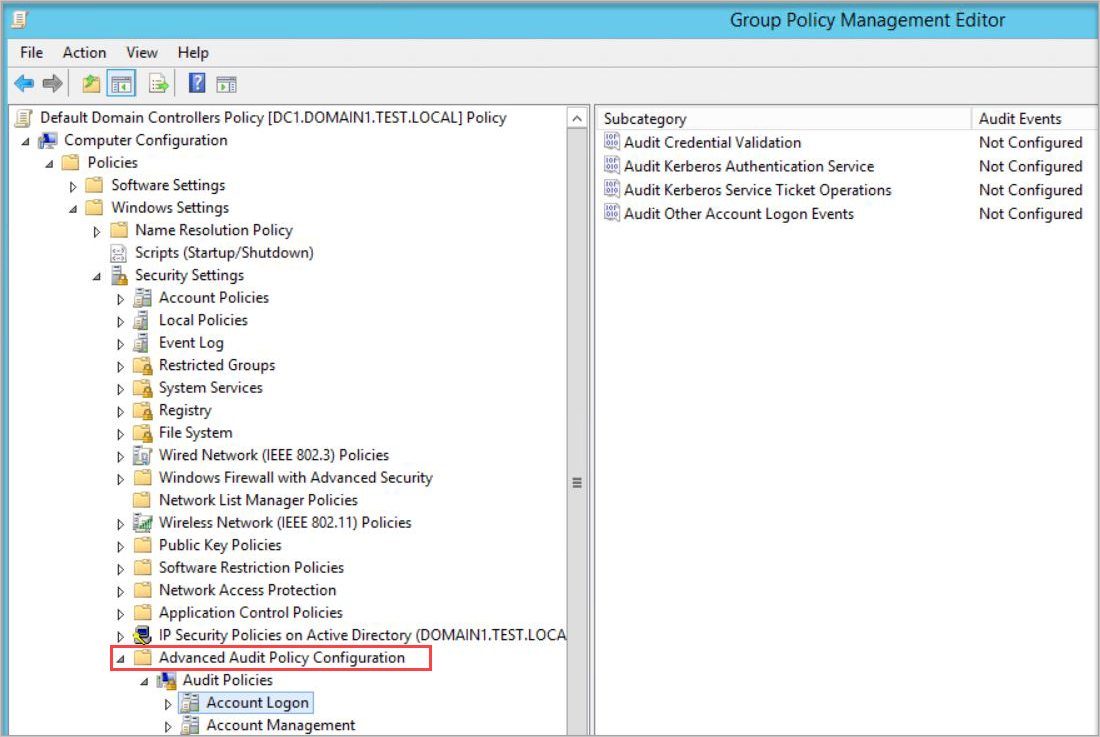

Ga in het venster dat wordt geopend naar Computerconfiguratiebeleid>>Windows-instellingen>Beveiligingsinstellingen. Ga als volgt te werk, afhankelijk van het beleid dat u wilt inschakelen:

Ga naar Configuratie van geavanceerd controlebeleid>Controlebeleid.

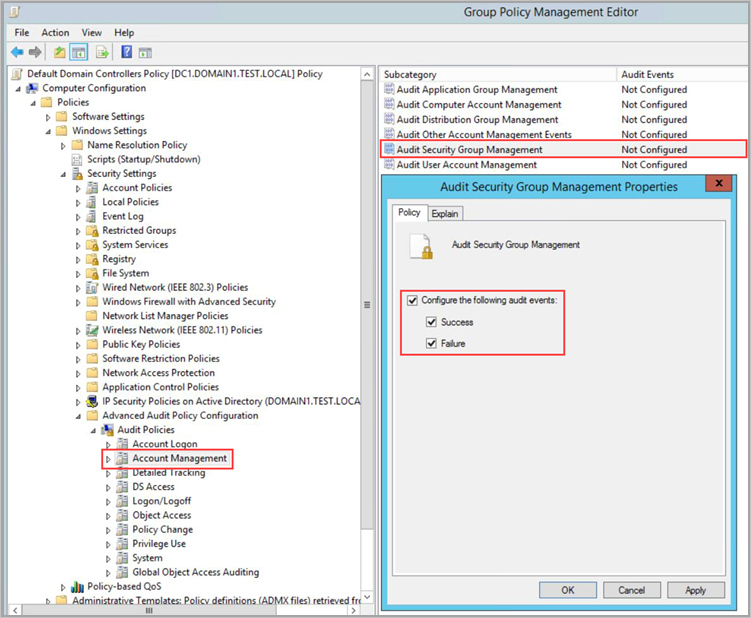

Bewerk onder Controlebeleid elk van de volgende beleidsregels en selecteer De volgende controlegebeurtenissen configureren voor geslaagde en mislukte gebeurtenissen.

Controlebeleid Subcategorie Gebeurtenis-id's activeren Accountaanmelding Referentievalidatie controleren 4776 Accountbeheer Computeraccountbeheer controleren* 4741, 4743 Accountbeheer Beheer van distributiegroepen controleren* 4753, 4763 Accountbeheer Beveiligingsgroepbeheer controleren* 4728, 4729, 4730, 4732, 4733, 4756, 4757, 4758 Accountbeheer Gebruikersaccountbeheer controleren 4726 DS-toegang Wijzigingen in directoryservice controleren* 5136 Systeem Beveiligingssysteemextensie controleren* 7045 DS-toegang Toegang tot adreslijstservice controleren 4662 - Voor deze gebeurtenis moet u ook de controle van domeinobjecten configureren. Opmerking

* Genoteerde subcategorieën bieden geen ondersteuning voor fout gebeurtenissen. We raden u echter aan deze toe te voegen voor controledoeleinden voor het geval ze in de toekomst worden geïmplementeerd. Zie Computeraccountbeheer controleren, Beveiligingsgroepsbeheer controleren en Uitbreiding van beveiligingssysteem controleren voor meer informatie.

Als u bijvoorbeeld Controlebeveiligingsgroepsbeheer wilt configureren, dubbelklikt u onder Accountbeheer op Beveiligingsgroepsbeheer controleren en selecteert u vervolgens De volgende controlegebeurtenissen configureren voor zowel geslaagde als mislukte gebeurtenissen.

Voer vanaf een opdrachtprompt met verhoogde bevoegdheid in

gpupdate.Nadat u het beleid via groepsbeleidsobject hebt toegepast, moet u ervoor zorgen dat de nieuwe gebeurtenissen worden weergegeven in de Logboeken, onderBeveiliging van Windows-logboeken>.

Voer de volgende opdracht uit om uw controlebeleid te testen vanaf de opdrachtregel:

auditpol.exe /get /category:*

Zie de referentiedocumentatie voor auditpol voor meer informatie.

Geavanceerde instellingen voor controlebeleid configureren met behulp van PowerShell

In de volgende acties wordt beschreven hoe u de instellingen voor geavanceerd controlebeleid van uw domeincontroller kunt wijzigen als dat nodig is voor Defender for Identity met behulp van PowerShell.

Gerelateerd statusprobleem:Directory Services Advanced Auditing is niet ingeschakeld zoals vereist

Voer het volgende uit om uw instellingen te configureren:

Set-MDIConfiguration [-Mode] <String> [-Configuration] <String[]> [-CreateGpoDisabled] [-SkipGpoLink] [-Force]

In de voorgaande opdracht:

-

Modegeeft aan of u wilt gebruikenDomainofLocalMachinemodus. InDomainde modus worden de instellingen verzameld van de groepsbeleid-objecten. InLocalMachinede modus worden de instellingen verzameld van de lokale computer. -

Configurationhiermee geeft u op welke configuratie moet worden ingesteld. GebruikAllom alle configuraties in te stellen. -

CreateGpoDisabledgeeft aan of de GPO's worden gemaakt en bewaard als uitgeschakeld. -

SkipGpoLinkgeeft aan dat GPO-koppelingen niet worden gemaakt. -

Forcegeeft aan dat de configuratie is ingesteld of GPO's worden gemaakt zonder de huidige status te valideren.

Als u uw controlebeleid wilt weergeven, gebruikt u de opdracht om de Get-MDIConfiguration huidige waarden weer te geven:

Get-MDIConfiguration [-Mode] <String> [-Configuration] <String[]>

In de voorgaande opdracht:

-

Modegeeft aan of u wilt gebruikenDomainofLocalMachinemodus. InDomainde modus worden de instellingen verzameld van de groepsbeleid-objecten. InLocalMachinede modus worden de instellingen verzameld van de lokale computer. -

Configurationhiermee geeft u op welke configuratie u wilt ophalen. GebruikAllom alle configuraties op te halen.

Als u uw controlebeleid wilt testen, gebruikt u de Test-MDIConfiguration opdracht om een true of false op te vragen of de waarden correct zijn geconfigureerd:

Test-MDIConfiguration [-Mode] <String> [-Configuration] <String[]>

In de voorgaande opdracht:

-

Modegeeft aan of u wilt gebruikenDomainofLocalMachinemodus. InDomainde modus worden de instellingen verzameld van de groepsbeleid-objecten. InLocalMachinede modus worden de instellingen verzameld van de lokale computer. -

Configurationgeeft aan welke configuratie moet worden getest. GebruikAllom alle configuraties te testen.

Zie de volgende DefenderForIdentity PowerShell-verwijzingen voor meer informatie:

NTLM-controle configureren

In deze sectie worden de extra configuratiestappen beschreven die u nodig hebt voor het controleren van Windows-gebeurtenis 8004.

Opmerking

- Domeingroepsbeleid voor het verzamelen van Windows-gebeurtenis 8004 moet alleen worden toegepast op domeincontrollers.

- Wanneer een Defender for Identity-sensor Windows-gebeurtenis 8004 parseert, worden de NTLM-verificatieactiviteiten van Defender for Identity verrijkt met de servertoegangsgegevens.

Gerelateerd statusprobleem:NTLM-controle is niet ingeschakeld

NTLM-controle configureren:

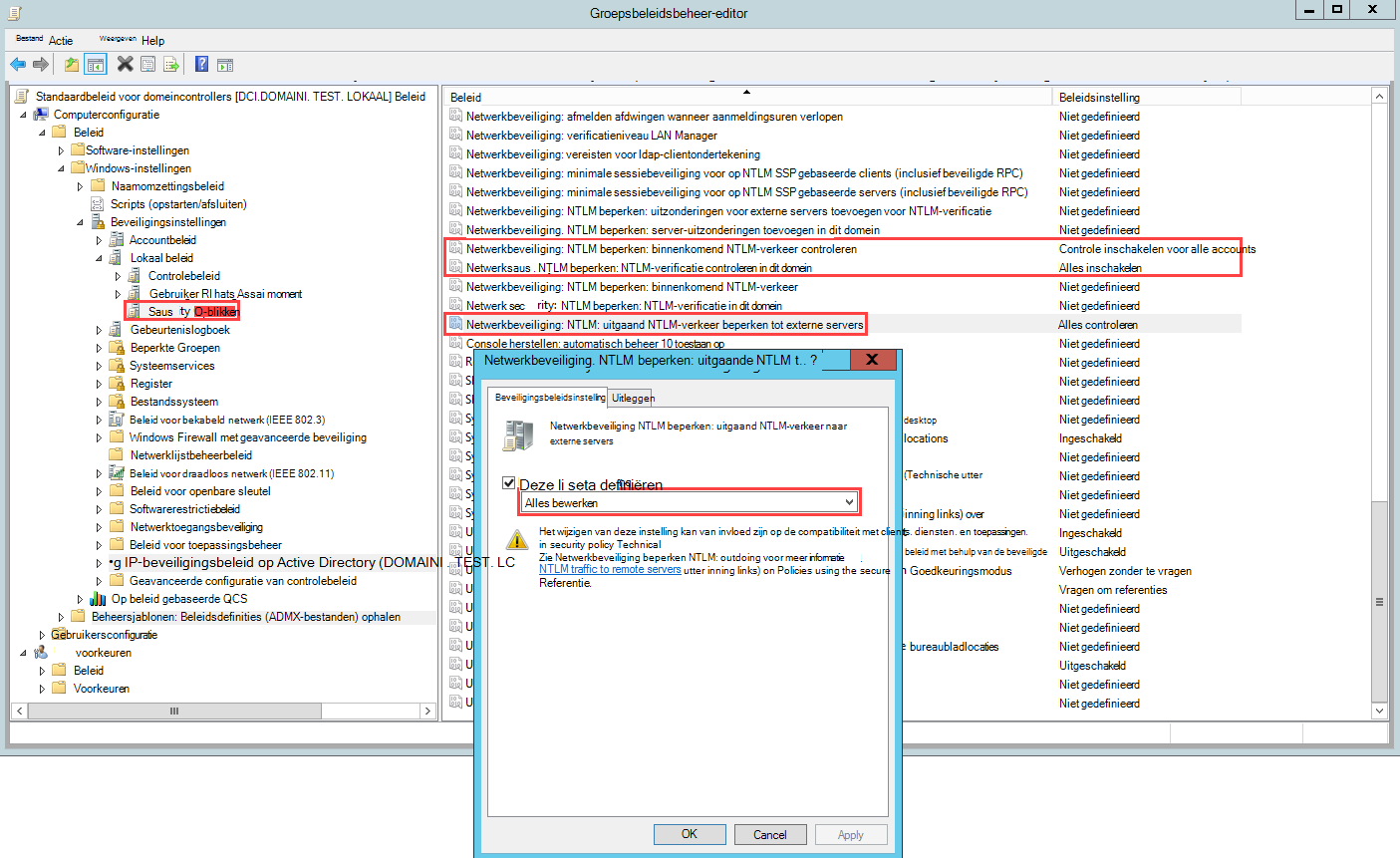

Nadat u uw initiële instellingen voor geavanceerd controlebeleid hebt geconfigureerd (via de gebruikersinterface of PowerShell), opent u groepsbeleid Management. Ga vervolgens naar Standaardbeleid voor lokaalbeleid> voor domeincontrollers>Beveiligingsopties.

Configureer het opgegeven beveiligingsbeleid als volgt:

Instelling voor beveiligingsbeleid Waarde Netwerkbeveiliging: NTLM: uitgaand NTLM-verkeer beperken tot externe servers Alles controleren Netwerkbeveiliging: NTLM beperken: NTLM-verificatie controleren in dit domein Alles inschakelen Netwerkbeveiliging: NTLM beperken: binnenkomend NTLM-verkeer controleren Controle inschakelen voor alle accounts

Als u bijvoorbeeld uitgaand NTLM-verkeer naar externe servers wilt configureren, dubbelklikt u onder Beveiligingsopties op Netwerkbeveiliging: NTLM beperken: uitgaand NTLM-verkeer naar externe servers en selecteert u vervolgens Alles controleren.

Domeinobjectcontrole configureren

Als u gebeurtenissen voor objectwijzigingen wilt verzamelen, zoals voor gebeurtenis 4662, moet u ook objectcontrole configureren op de gebruiker, groep, computer en andere objecten. In de volgende procedure wordt beschreven hoe u controle inschakelt in het Active Directory-domein.

Belangrijk

Controleer en controleer uw beleid (via de gebruikersinterface of PowerShell) voordat u gebeurtenisverzameling inschakelt, om ervoor te zorgen dat de domeincontrollers correct zijn geconfigureerd om de benodigde gebeurtenissen vast te leggen. Als deze controle juist is geconfigureerd, moet dit een minimaal effect hebben op de serverprestaties.

Gerelateerd statusprobleem:Directory Services-objectcontrole is niet ingeschakeld zoals vereist

Ga als volgende te werk om de controle van domeinobjecten te configureren:

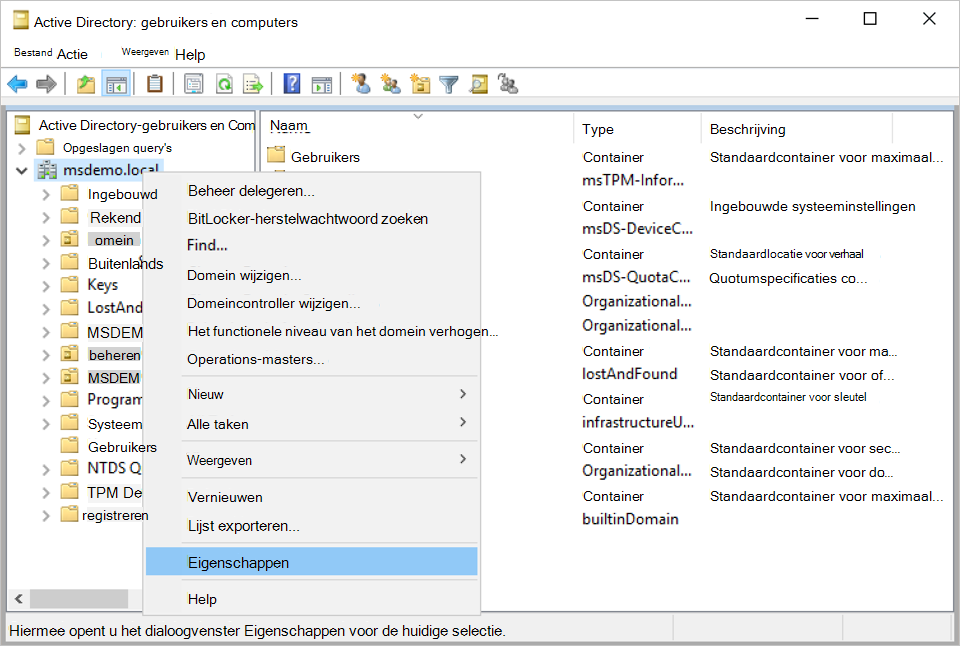

Ga naar de Active Directory: gebruikers en computers-console.

Selecteer het domein dat u wilt controleren.

Selecteer het menu Beeld en selecteer vervolgens Geavanceerde functies.

Klik met de rechtermuisknop op het domein en selecteer Eigenschappen.

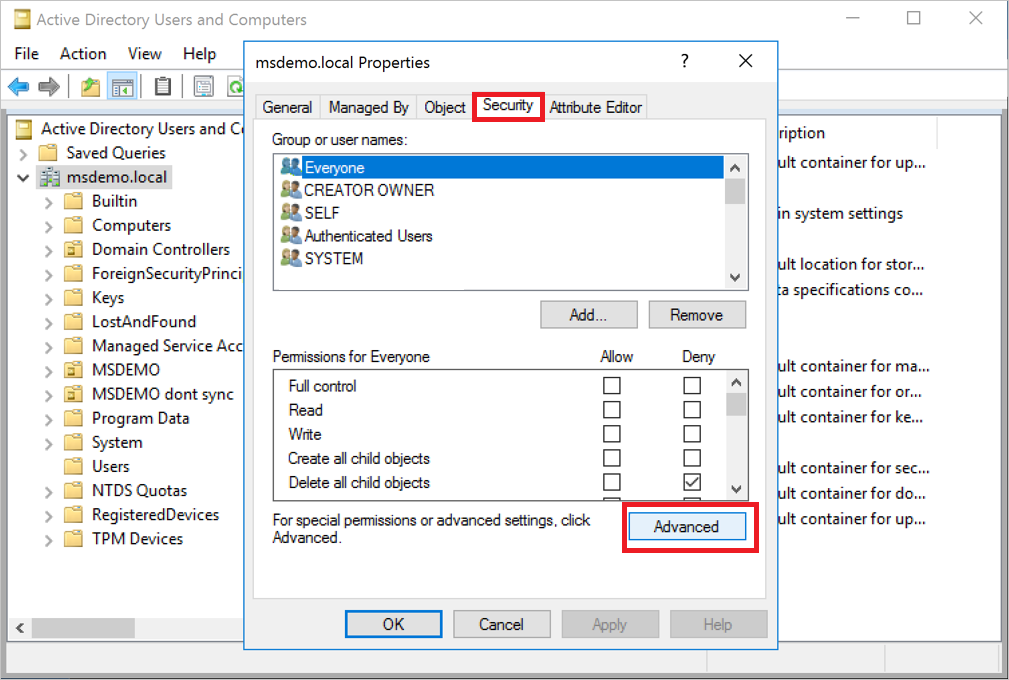

Ga naar het tabblad Beveiliging en selecteer vervolgens Geavanceerd.

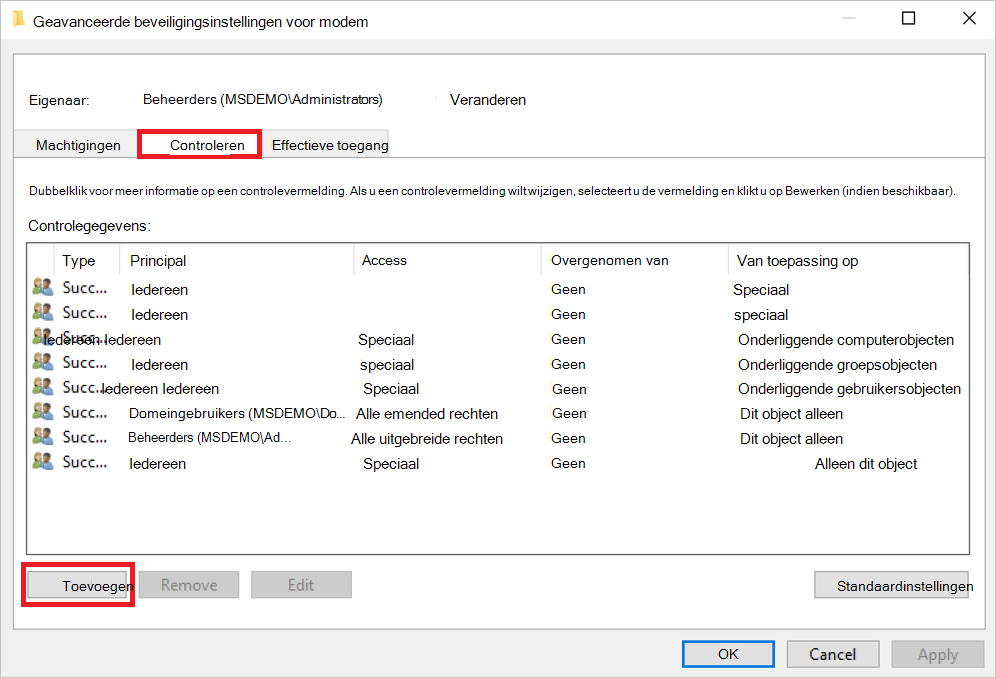

Selecteer in Geavanceerde beveiligingsinstellingen het tabblad Controle en selecteer vervolgens Toevoegen.

Kies Een principal selecteren.

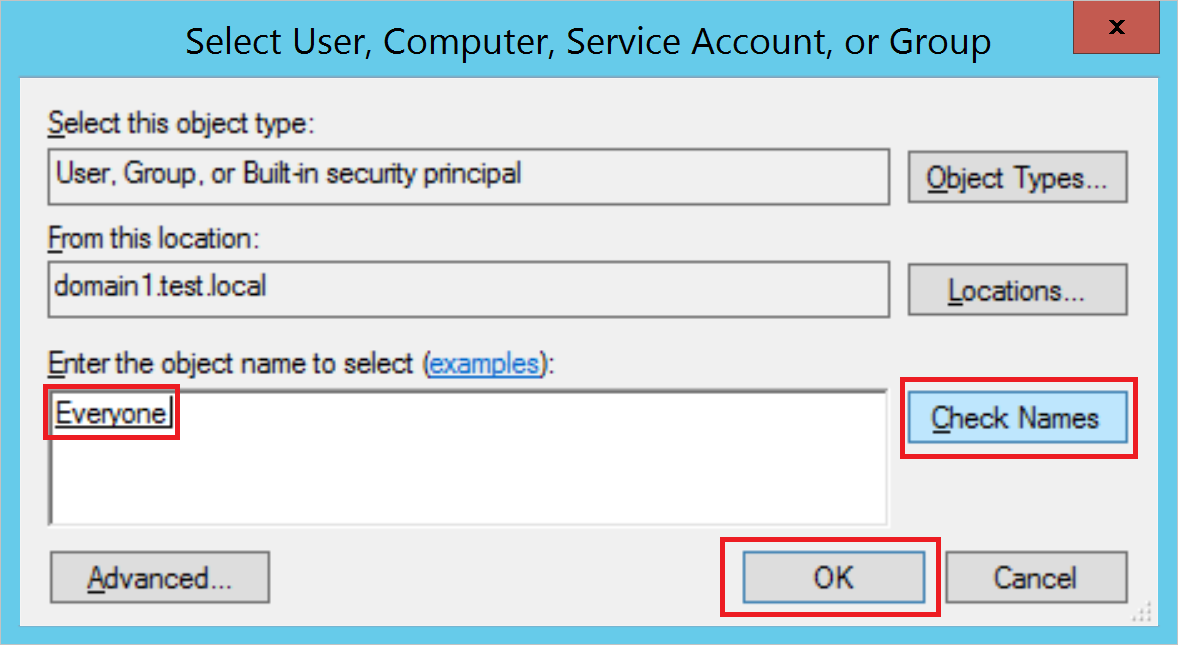

Voer onder Voer de objectnaam in die u wilt selecterenen voer Iedereen in. Selecteer vervolgens Namen>controleren OK.

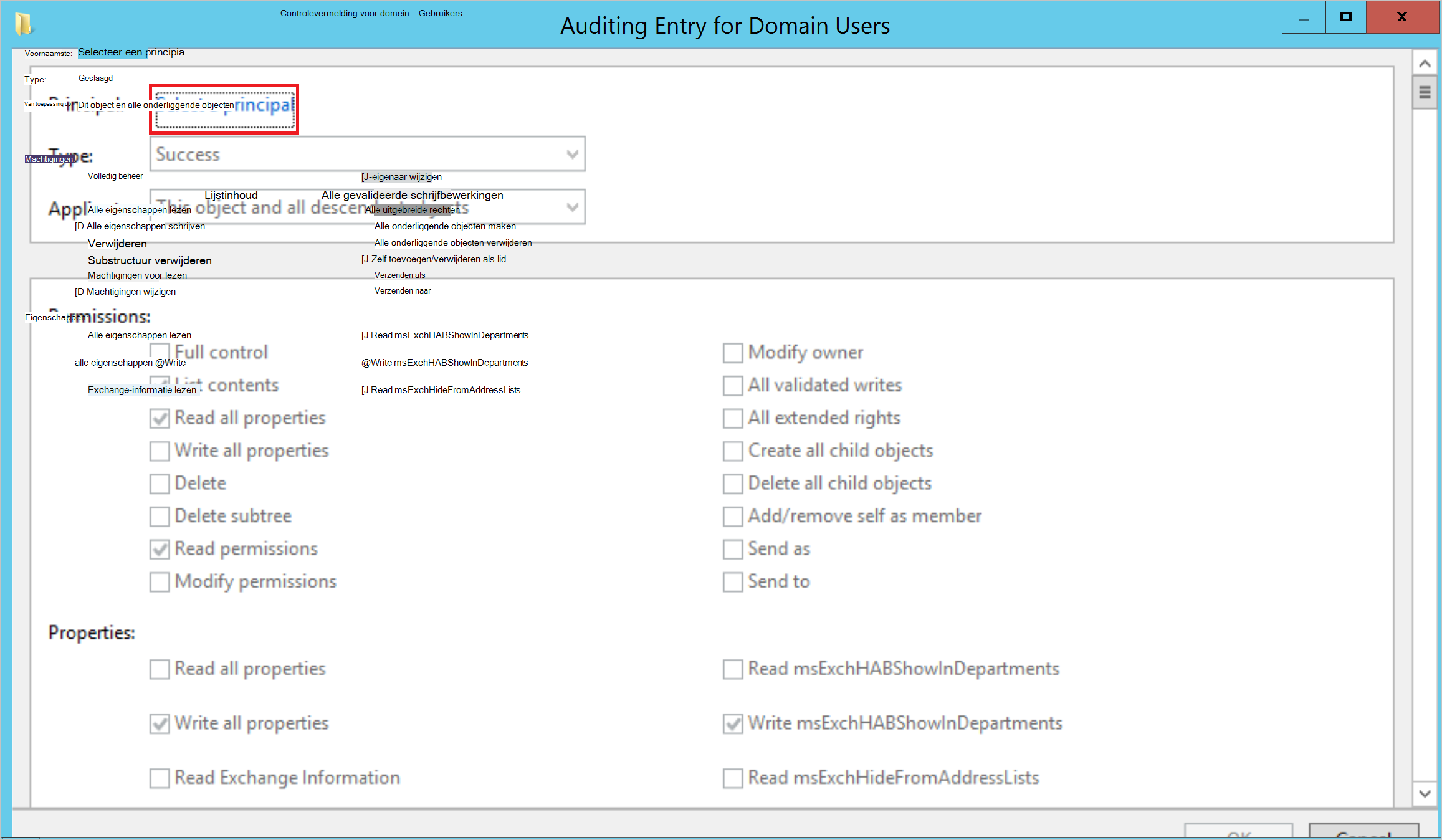

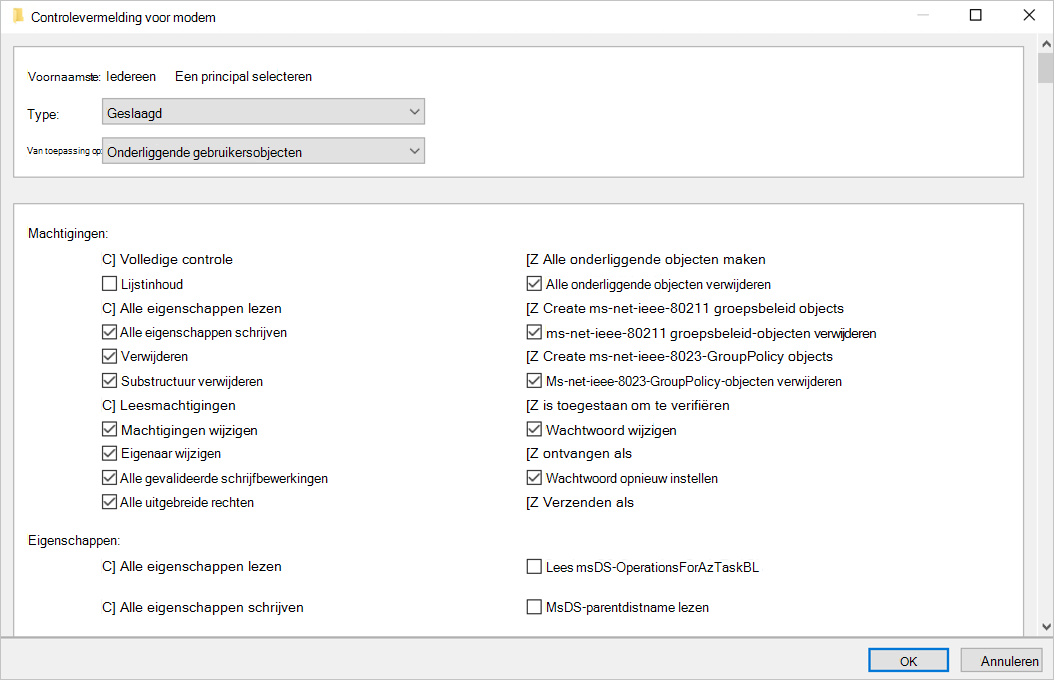

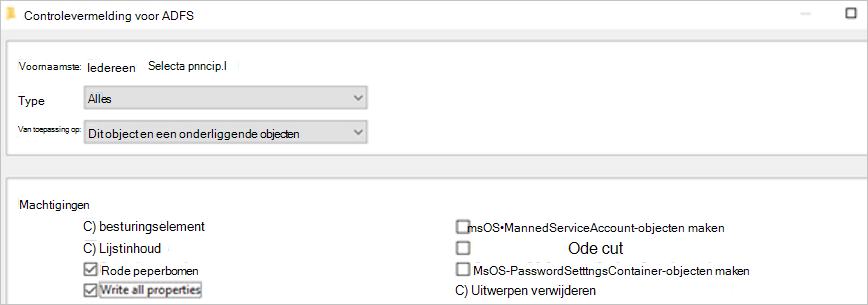

Vervolgens gaat u terug naar Controlevermelding. Maak de volgende selecties:

Selecteer bij Typede optie Geslaagd.

Bij Van toepassing op selecteert u Onderliggende gebruikersobjecten.

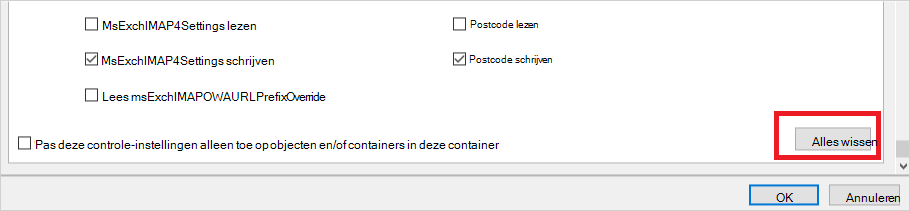

Schuif onder Machtigingen omlaag en selecteer de knop Alles wissen .

Schuif terug naar boven en selecteer Volledig beheer. Alle machtigingen zijn geselecteerd.

Wis de selectie voor de machtigingen Lijstinhoud, Alle eigenschappen lezen en Leesmachtigingenen selecteer ok. In deze stap worden alle instellingen voor Eigenschappen ingesteld op Schrijven.

Nu worden alle relevante wijzigingen in adreslijstservices weergegeven als 4662-gebeurtenissen wanneer ze worden geactiveerd.

Herhaal de stappen in deze procedure, maar selecteer voor Van toepassing op de volgende objecttypen:

- Onderliggende groepsobjecten

- Onderliggende computerobjecten

- Onderliggende msDS-GroupManagedServiceAccount-objecten

- Onderliggende msDS-ManagedServiceAccount-objecten

Opmerking

Het toewijzen van de controlemachtigingen voor Alle onderliggende objecten werkt ook, maar u hebt alleen de objecttypen nodig die in de laatste stap zijn beschreven.

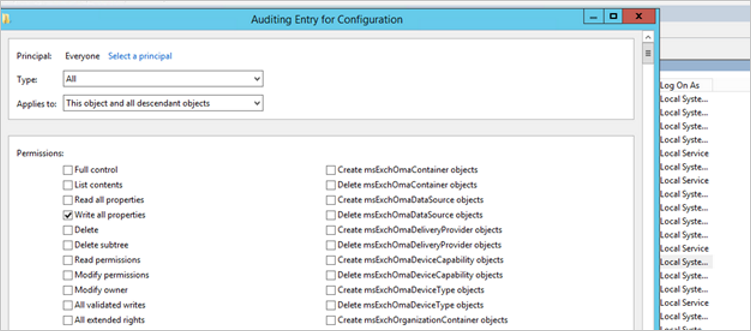

Controle configureren in AD FS

Gerelateerd statusprobleem:Controle op de AD FS-container is niet ingeschakeld zoals vereist

Controle op Active Directory Federation Services (AD FS) configureren:

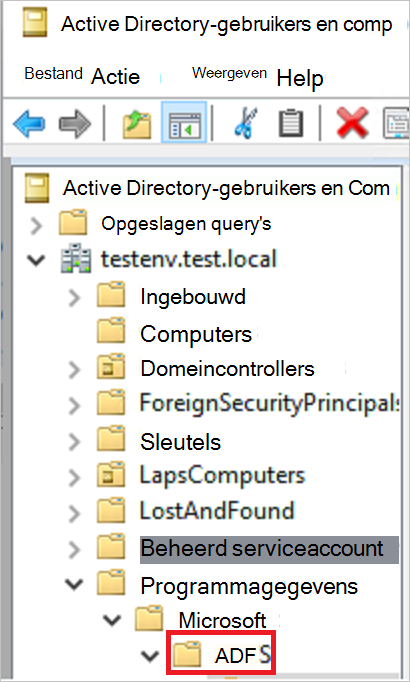

Ga naar de Active Directory: gebruikers en computers-console en selecteer het domein waarin u de logboeken wilt inschakelen.

Ga naar Programmagegevens>Microsoft>ADFS.

Klik met de rechtermuisknop op ADFS en selecteer Eigenschappen.

Ga naar het tabblad Beveiliging en selecteer Geavanceerde>geavanceerde beveiligingsinstellingen. Ga vervolgens naar het tabblad Controle en selecteer Toevoegen>Selecteer een principal.

Voer onder Voer de objectnaam in die u wilt selecterenen voer Iedereen in. Selecteer vervolgens Namen>controleren OK.

Vervolgens gaat u terug naar Controlevermelding. Maak de volgende selecties:

- Bij Type selecteert u Alle.

- Selecteer bij Van toepassing opde optie Dit object en alle onderliggende objecten.

- Schuif onder Machtigingen omlaag en selecteer Alles wissen. Schuif omhoog en selecteer Alle eigenschappen lezen en Alle eigenschappen schrijven.

Selecteer OK.

Uitgebreide logboekregistratie configureren voor AD FS-gebeurtenissen

Voor sensoren die worden uitgevoerd op AD FS-servers moet het controleniveau zijn ingesteld op Uitgebreid voor relevante gebeurtenissen. Gebruik bijvoorbeeld de volgende opdracht om het controleniveau te configureren op Uitgebreid:

Set-AdfsProperties -AuditLevel Verbose

Controle configureren in AD CS

Als u werkt met een toegewezen server waarop Active Directory Certificate Services (AD CS) is geconfigureerd, configureert u de controle als volgt om toegewezen waarschuwingen en secure score-rapporten weer te geven:

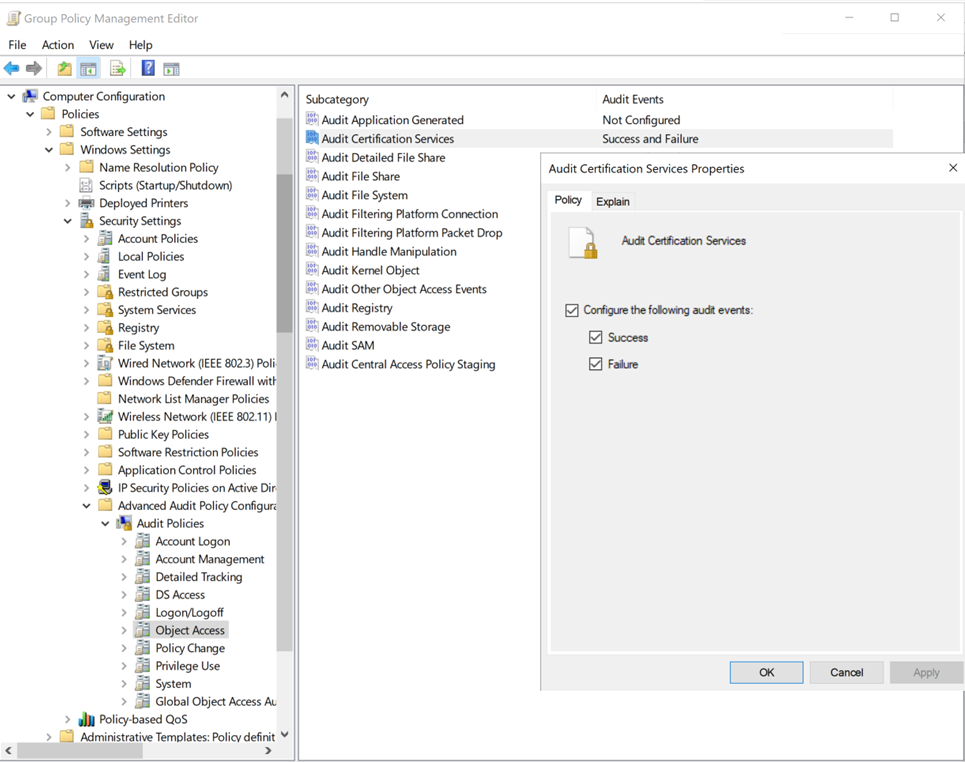

Maak een groepsbeleid dat moet worden toegepast op uw AD CS-server. Bewerk het en configureer de volgende controle-instellingen:

Ga naar Computerconfiguratie\Beleid\Windows-instellingen\Beveiligingsinstellingen\Advanced Audit Policy Configuration\Audit Policies\Object Access\Audit Certification Services.

Schakel de selectievakjes in om controlegebeurtenissen te configureren voor Geslaagd en Mislukt.

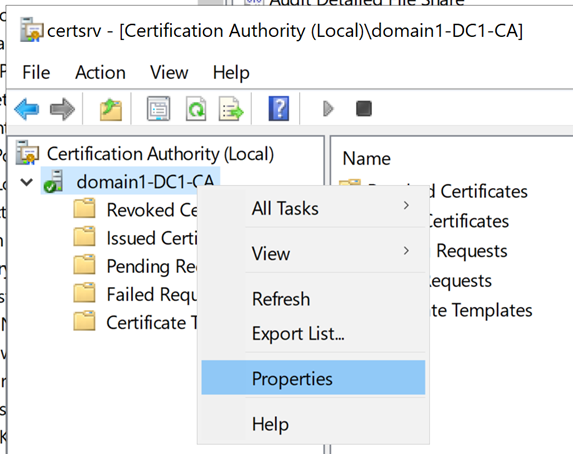

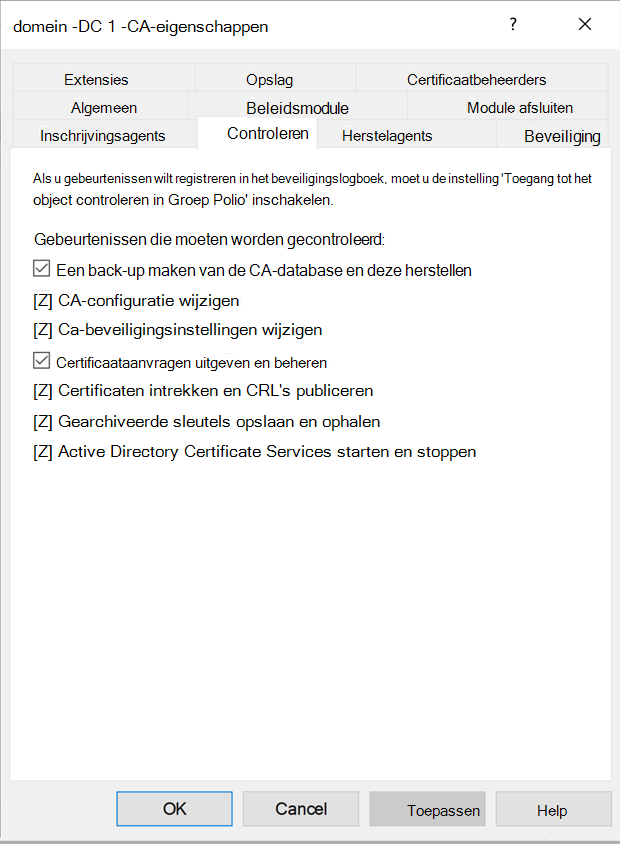

Configureer controle op de certificeringsinstantie (CA) met behulp van een van de volgende methoden:

Als u CA-controle wilt configureren met behulp van de opdrachtregel, voert u het volgende uit:

certutil –setreg CA\AuditFilter 127 net stop certsvc && net start certsvcCa-controle configureren met behulp van de GUI:

SelecteerCertificeringsinstantie (MMC Desktop-toepassing) starten>. Klik met de rechtermuisknop op de naam van uw CA en selecteer Eigenschappen.

Selecteer het tabblad Controle , selecteer alle gebeurtenissen die u wilt controleren en selecteer vervolgens Toepassen.

Opmerking

Het configureren van active Directory Certificate Services-gebeurteniscontrole kan leiden tot vertragingen bij het opnieuw opstarten wanneer u te maken hebt met een grote AD CS-database. Overweeg om irrelevante vermeldingen uit de database te verwijderen. U kunt zich ook onthouden van het inschakelen van dit specifieke type gebeurtenis.

Controle configureren op Microsoft Entra Connect

Controle configureren op Microsoft Entra Connect-servers:

Maak een groepsbeleid dat moet worden toegepast op uw Microsoft Entra Connect-servers. Bewerk het en configureer de volgende controle-instellingen:

Ga naar Computerconfiguratie\Beleid\Windows-instellingen\Beveiligingsinstellingen\Geavanceerde configuratie van controlebeleid\Auditbeleid\Aanmelding/Afmelding\Aanmelding bij audit.

Schakel de selectievakjes in om controlegebeurtenissen te configureren voor Geslaagd en Mislukt.

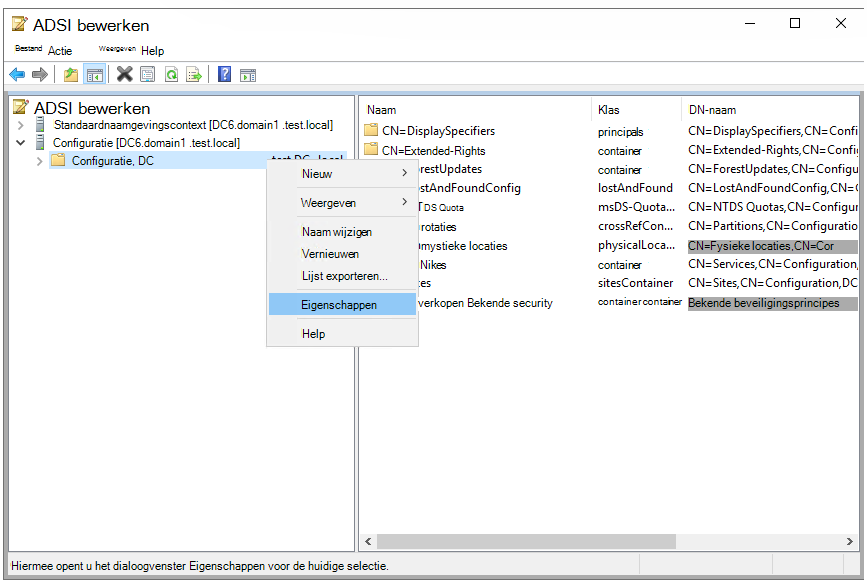

Controle configureren voor de configuratiecontainer

Opmerking

De controle van de configuratiecontainer is alleen vereist voor omgevingen die momenteel Microsoft Exchange hebben of eerder hadden, omdat deze omgevingen een Exchange-container hebben die zich in de sectie Configuratie van het domein bevindt.

Gerelateerd statusprobleem:Controle op de configuratiecontainer is niet ingeschakeld zoals vereist

Open het hulpprogramma ADSI Bewerken. Selecteer Start>Run, voer in

ADSIEdit.mscen selecteer vervolgens OK.Selecteer in het menu Actiede optie Verbinding maken met.

Selecteer in het dialoogvenster Verbindingsinstellingen onder Een bekende naamgevingscontext selecteren de optie Configuratie>OK.

Vouw de configuratiecontainer uit om het configuratieknooppunt weer te geven, dat begint met 'CN=Configuration,DC=...'.

Klik met de rechtermuisknop op het knooppunt Configuratie en selecteer Eigenschappen.

Selecteer het tabblad Beveiliging en selecteer vervolgens Geavanceerd.

Selecteer in Geavanceerde beveiligingsinstellingen het tabblad Controle en selecteer vervolgens Toevoegen.

Kies Een principal selecteren.

Voer onder Voer de objectnaam in die u wilt selecterenen voer Iedereen in. Selecteer vervolgens Namen>controleren OK.

Vervolgens gaat u terug naar Controlevermelding. Maak de volgende selecties:

- Bij Type selecteert u Alle.

- Selecteer bij Van toepassing opde optie Dit object en alle onderliggende objecten.

- Schuif onder Machtigingen omlaag en selecteer Alles wissen. Schuif omhoog en selecteer Alle eigenschappen schrijven.

Selecteer OK.

Verouderde configuraties bijwerken

Defender for Identity vereist geen logboekregistratie van 1644-gebeurtenissen meer. Als u een van de volgende instellingen hebt ingeschakeld, kunt u deze uit het register verwijderen.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Diagnostics]

"15 Field Engineering"=dword:00000005

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters]

"Expensive Search Results Threshold"=dword:00000001

"Inefficient Search Results Threshold"=dword:00000001

"Search Time Threshold (msecs)"=dword:00000001

Verwante onderwerpen

Zie voor meer informatie:

- Gebeurtenisverzameling met Microsoft Defender for Identity

- Windows-beveiligingscontrole

- Geavanceerd beveiligingscontrolebeleid