Migreren naar Microsoft Defender voor Eindpunt - Fase 2: installatie

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Fase 1: Voorbereiden |

Fase 2: Instellen |

Fase 3: Onboarden |

|---|---|---|

| Je bent hier! |

Welkom bij de installatiefase van de migratie naar Defender voor Eindpunt. Deze fase omvat de volgende stappen:

- Installeer Microsoft Defender Antivirus opnieuw/schakel deze in op uw eindpunten.

- Defender voor eindpuntplan 1 of plan 2 configureren

- Voeg Defender voor Eindpunt toe aan de uitsluitingslijst voor uw bestaande oplossing.

- Voeg uw bestaande oplossing toe aan de uitsluitingslijst voor Microsoft Defender Antivirus.

- Stel uw apparaatgroepen, apparaatverzamelingen en organisatie-eenheden in.

Belangrijk

Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Dit helpt bij het verbeteren van de beveiliging voor uw organisatie. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

Stap 1: Microsoft Defender Antivirus opnieuw installeren/inschakelen op uw eindpunten

In bepaalde versies van Windows is Microsoft Defender Antivirus waarschijnlijk verwijderd of uitgeschakeld toen uw niet-Microsoft-antivirus-/antimalwareoplossing werd geïnstalleerd. Wanneer eindpunten met Windows worden toegevoegd aan Defender voor Eindpunt, kan Microsoft Defender Antivirus in de passieve modus worden uitgevoerd naast een niet-Microsoft-antivirusoplossing. Zie Antivirusbeveiliging met Defender voor Eindpunt voor meer informatie.

Terwijl u overstapt naar Defender voor Eindpunt, moet u mogelijk bepaalde stappen uitvoeren om Microsoft Defender Antivirus opnieuw te installeren of in te schakelen. In de volgende tabel wordt beschreven wat u moet doen op uw Windows-clients en -servers.

| Eindpunttype | Wat moet u doen? |

|---|---|

| Windows-clients (zoals eindpunten met Windows 10 en Windows 11) | Over het algemeen hoeft u geen actie te ondernemen voor Windows-clients (tenzij Microsoft Defender Antivirus is verwijderd). Over het algemeen moet Microsoft Defender Antivirus nog steeds worden geïnstalleerd, maar wordt deze waarschijnlijk uitgeschakeld op dit moment van het migratieproces. Wanneer een niet-Microsoft-antivirus-/antimalwareoplossing is geïnstalleerd en de clients nog niet zijn onboarded naar Defender for Endpoint, wordt Microsoft Defender Antivirus automatisch uitgeschakeld. Later, wanneer de clienteindpunten worden toegevoegd aan Defender voor Eindpunt en op die eindpunten een niet-Microsoft-antivirusoplossing wordt uitgevoerd, gaat Microsoft Defender Antivirus in de passieve modus. Als de niet-Microsoft-antivirusoplossing wordt verwijderd, wordt Microsoft Defender Antivirus automatisch in de actieve modus gezet. |

| Windows-servers | Op Windows Server moet u Microsoft Defender Antivirus opnieuw installeren en deze handmatig instellen op de passieve modus. Wanneer op Windows-servers een niet-Microsoft-antivirus-/antimalware is geïnstalleerd, kan Microsoft Defender Antivirus niet naast de niet-Microsoft-antivirusoplossing worden uitgevoerd. In die gevallen wordt Microsoft Defender Antivirus uitgeschakeld of handmatig verwijderd. Voer de volgende taken uit om Microsoft Defender Antivirus opnieuw te installeren of in te schakelen op Windows Server: - Defender Antivirus opnieuw inschakelen op Windows Server als deze is uitgeschakeld - Defender Antivirus opnieuw inschakelen op Windows Server als deze is verwijderd - Stel Microsoft Defender Antivirus in op de passieve modus op Windows Server Als u problemen ondervindt bij het opnieuw installeren of opnieuw inschakelen van Microsoft Defender Antivirus op Windows Server, raadpleegt u Probleemoplossing: Microsoft Defender Antivirus wordt verwijderd op Windows Server. |

Tip

Zie Microsoft Defender Antiviruscompatibiliteit voor meer informatie over Microsoft Defender antivirusstatussen met niet-Microsoft-antivirusbeveiliging.

Stel Microsoft Defender Antivirus in op de passieve modus op Windows Server

Tip

U kunt nu Microsoft Defender Antivirus uitvoeren in de passieve modus op Windows Server 2012 R2 en 2016. Zie Opties voor het installeren van Microsoft Defender voor Eindpunt voor meer informatie.

Open Register Editor en navigeer naar

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection.Bewerk (of maak) een DWORD-vermelding met de naam ForceDefenderPassiveMode en geef de volgende instellingen op:

Stel de DWORD-waarde in op 1.

Selecteer hexadecimaal onder Basis.

Als Microsoft Defender Antivirusfuncties en installatiebestanden eerder zijn verwijderd uit Windows Server 2016, volgt u de richtlijnen in Een Windows-herstelbron configureren om de installatiebestanden van de functie te herstellen.

Opmerking

Na onboarding naar Defender voor Eindpunt moet u Microsoft Defender Antivirus mogelijk instellen op passieve modus op Windows Server. Als u wilt controleren of de passieve modus is ingesteld zoals verwacht, zoekt u naar Gebeurtenis 5007 in het operationele logboek van Microsoft-Windows-Windows Defender (op C:\Windows\System32\winevt\Logs), en controleert u of de registersleutels ForceDefenderPassiveMode of PassiveMode zijn ingesteld op 0x1.

Gebruikt u Windows Server 2012 R2 of Windows Server 2016?

U kunt Microsoft Defender Antivirus nu uitvoeren in de passieve modus op Windows Server 2012 R2 en 2016 met behulp van de methode die in de vorige sectie wordt beschreven. Zie Opties voor het installeren van Microsoft Defender voor Eindpunt voor meer informatie.

Stap 2: Defender voor Eindpuntplan 1 of Plan 2 configureren

In dit artikel wordt beschreven hoe u de mogelijkheden van Defender for Endpoint configureert voordat u apparaten onboardt.

- Als u Defender voor Eindpunt plan 1 hebt, voert u stap 1 tot en met 5 in de volgende procedure uit.

- Als u Defender voor Eindpunt-abonnement 2 hebt, voert u stap 1-7 in de volgende procedure uit.

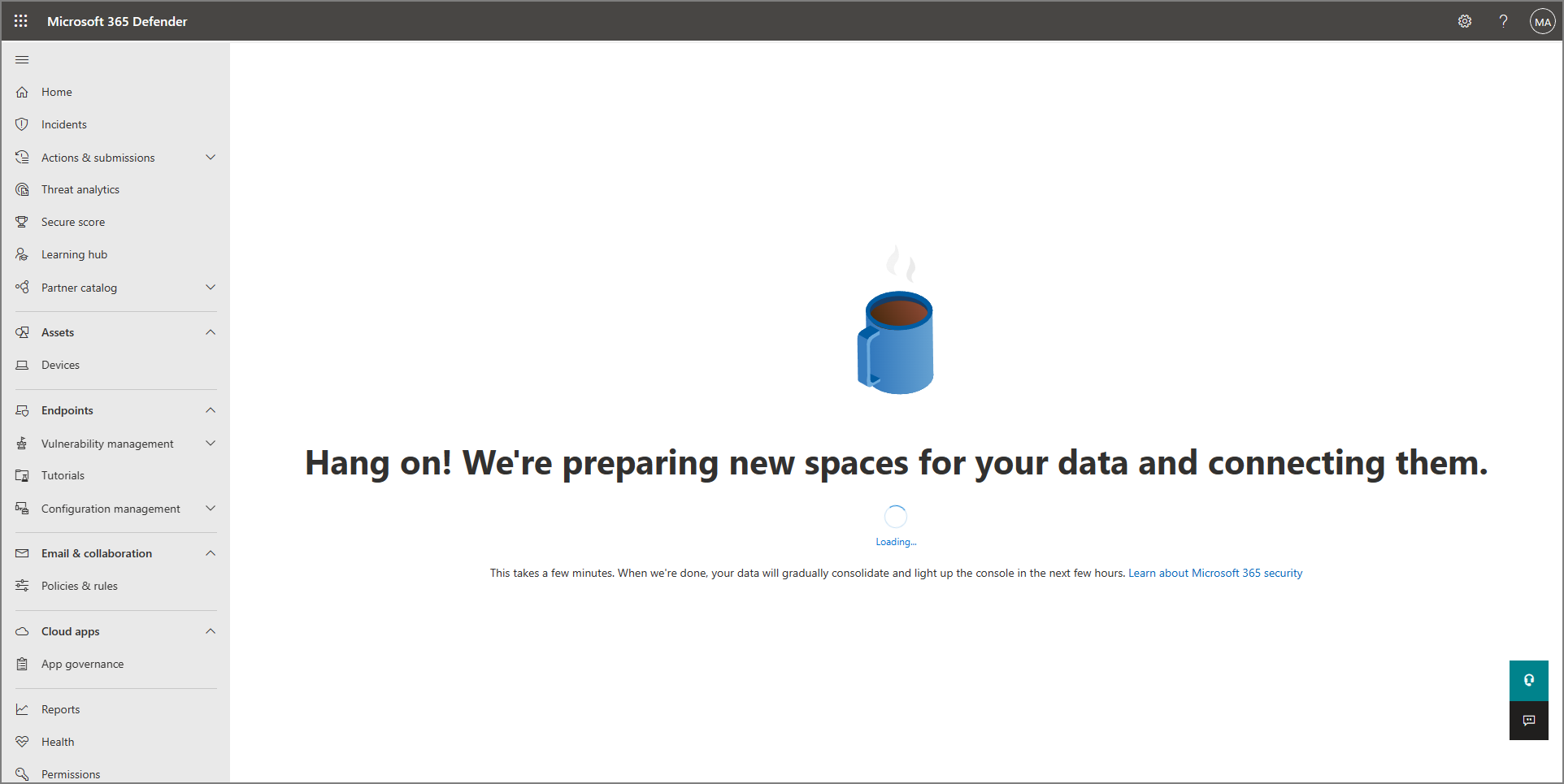

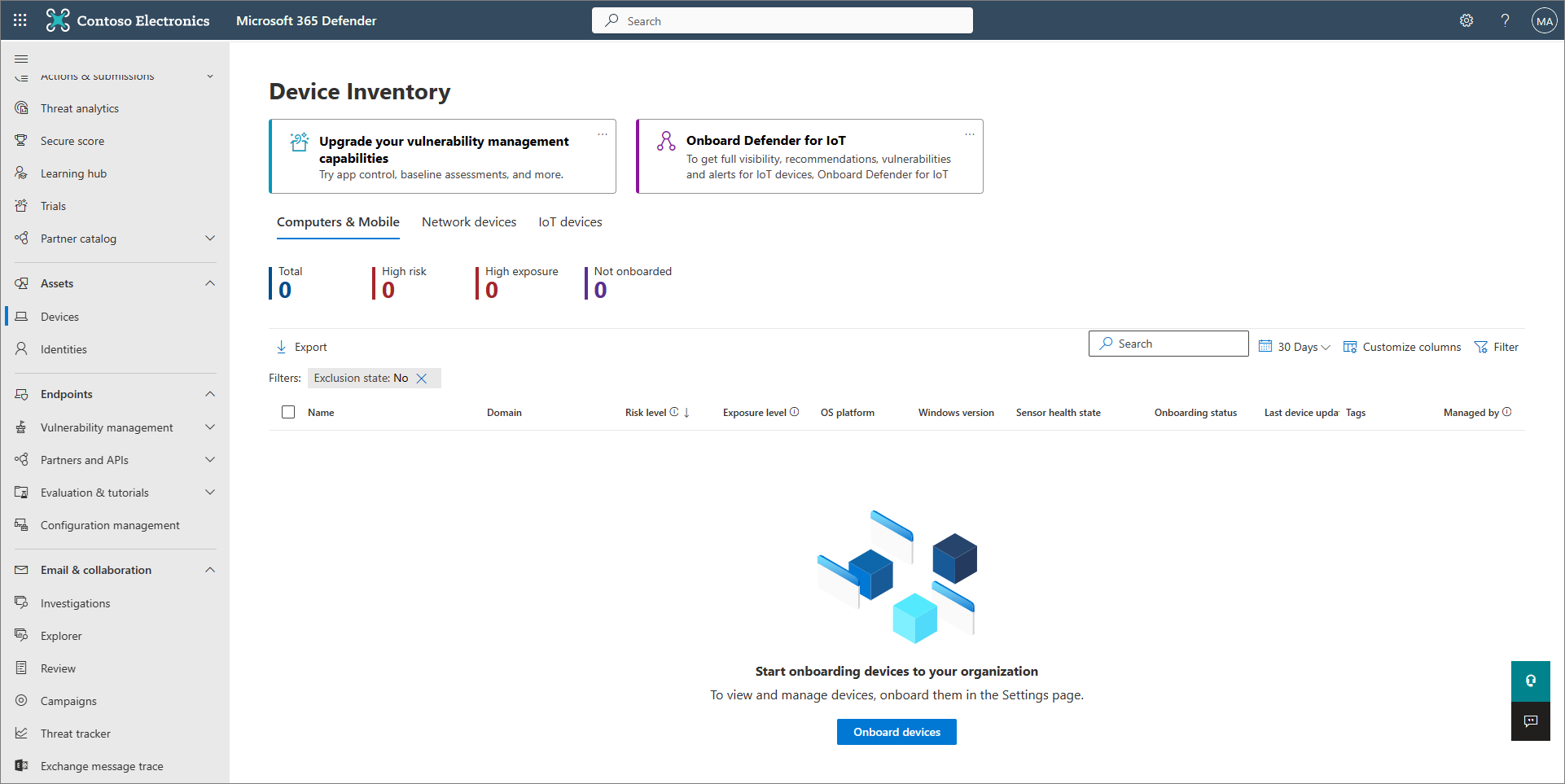

Zorg ervoor dat Defender voor Eindpunt is ingericht. Ga als beveiligingsbeheerder naar de Microsoft Defender-portal (https://security.microsoft.com) en meld u aan. Selecteer> vervolgensactivaapparaten in het navigatiedeelvenster.

In de volgende tabel ziet u hoe uw scherm eruit kan zien en wat dit betekent.

Schakel manipulatiebeveiliging in. We raden u aan manipulatiebeveiliging in te schakelen voor uw hele organisatie. U kunt deze taak uitvoeren in de Microsoft Defender portal (https://security.microsoft.com).

Kies in de Microsoft Defender portal de optie Instellingen>Eindpunten.

Ga naar Algemene>geavanceerde functies en stel de wisselknop voor manipulatiebeveiliging in op Aan.

Klik op Opslaan.

Als u Microsoft Intune of Microsoft Endpoint Configuration Manager gebruikt om apparaten te onboarden en apparaatbeleid te configureren, moet u de integratie met Defender voor Eindpunt instellen door de volgende stappen uit te voeren:

Ga in het Microsoft Intune beheercentrum (https://intune.microsoft.com) naar Eindpuntbeveiliging.

Kies onder Setupde optie Microsoft Defender voor Eindpunt.

Stel onder Instellingen voor eindpuntbeveiligingsprofiel de wisselknop voor Microsoft Defender voor Eindpunt toestaan om Eindpuntbeveiligingsconfiguraties af te dwingen in op Aan.

Selecteer boven aan het scherm De optie Opslaan.

Kies in de Microsoft Defender portal (https://security.microsoft.com) Instellingen>Eindpunten.

Schuif omlaag naar Configuratiebeheer en selecteer Bereik afdwingen.

Stel de wisselknop voor Gebruik MDE om beveiligingsconfiguratie-instellingen van MEM af te dwingen in op Aan en selecteer vervolgens de opties voor zowel Windows-client als Windows Server apparaten.

Als u van plan bent om Configuration Manager te gebruiken, stelt u de wisselknop voor Beveiligingsinstellingen beheren met behulp van Configuration Manager in op Aan. (Zie Co-existentie met Microsoft Endpoint Configuration Manager als u hulp nodig hebt bij deze stap.)

Schuif omlaag en selecteer Opslaan.

Configureer de mogelijkheden voor het verminderen van uw eerste kwetsbaarheid voor aanvallen. Schakel minimaal de standaardbeveiligingsregels in die in de volgende tabel worden vermeld:

Standaardbeveiligingsregels Configuratiemethoden Het stelen van referenties van het Windows-subsysteem voor lokale beveiligingsinstantie (lsass.exe) blokkeren

Misbruik van misbruik van kwetsbare ondertekende stuurprogramma's blokkeren

Persistentie blokkeren via een WMI-gebeurtenisabonnement (Windows Management Instrumentation)Intune (apparaatconfiguratieprofielen of Eindpuntbeveiligingsbeleid)

Mobile Apparaatbeheer (MDM) (gebruik de ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules configuration service provider (CSP) om de modus voor elke regel afzonderlijk in te schakelen en in te stellen.)

groepsbeleid of PowerShell (alleen als u geen Intune, Configuration Manager of een ander beheerplatform op ondernemingsniveau gebruikt)Meer informatie over mogelijkheden voor het verminderen van kwetsbaarheid voor aanvallen.

Configureer de beveiligingsmogelijkheden van de volgende generatie.

Functie Configuratiemethoden Intune 1. Selecteer in het Intune-beheercentrum de optieConfiguratieprofielen voor apparaten> en selecteer vervolgens het profieltype dat u wilt configureren. Als u nog geen profieltype Apparaatbeperkingen hebt gemaakt of als u een nieuw profieltype wilt maken, raadpleegt u Instellingen voor apparaatbeperking configureren in Microsoft Intune.

2. Selecteer Eigenschappen en selecteer vervolgens Configuratie-instellingen: Bewerken

3. Vouw Microsoft Defender Antivirus uit.

4. Schakel cloudbeveiliging in.

5. Selecteer in de vervolgkeuzelijst Gebruikers vragen voor het indienen van voorbeeldende optie Alle voorbeelden automatisch verzenden.

6. Selecteer in de vervolgkeuzelijst Mogelijk ongewenste toepassingen detecteren de optie Inschakelen of Controleren.

7. Selecteer Controleren en opslaan en kies vervolgens Opslaan.

TIP: Zie Wat zijn Microsoft Intune apparaatprofielen? voor meer informatie over Intune apparaatprofielen, waaronder het maken en configureren van hun instellingen.Configuration Manager Zie Antimalwarebeleid voor Endpoint Protection maken en implementeren in Configuration Manager.

Wanneer u uw antimalwarebeleid maakt en configureert, controleert u de realtime beveiligingsinstellingen en schakelt u blokkeren bij eerste detectie in.Geavanceerd groepsbeleid management

of

Console Groepsbeleidbeheer1. Ga naar Computerconfiguratie>Beheersjablonen>Windows-onderdelen>Microsoft Defender Antivirus.

2. Zoek naar een beleid met de naam Microsoft Defender Antivirus uitschakelen.

3. Kies Beleidsinstelling bewerken en zorg ervoor dat beleid is uitgeschakeld. Met deze actie wordt Microsoft Defender Antivirus ingeschakeld. (Mogelijk ziet u Windows Defender Antivirus in plaats van Microsoft Defender Antivirus in sommige versies van Windows.)Configuratiescherm in Windows Volg de richtlijnen hier: Schakel Microsoft Defender Antivirus in. (Mogelijk ziet u Windows Defender Antivirus in plaats van Microsoft Defender Antivirus in sommige versies van Windows.) Als u Defender voor Eindpunt-abonnement 1 hebt, is uw eerste installatie en configuratie voltooid. Als u Defender voor Eindpunt plan 2 hebt, gaat u verder met stap 6-7.

Configureer uw beleid voor eindpuntdetectie en -respons (EDR) in het Intune-beheercentrum (https://intune.microsoft.com). Zie EDR-beleid maken voor hulp bij deze taak.

Configureer uw mogelijkheden voor geautomatiseerd onderzoek en herstel in de Microsoft Defender-portal (https://security.microsoft.com). Zie Mogelijkheden voor geautomatiseerd onderzoek en herstel configureren in Microsoft Defender voor Eindpunt voor hulp bij deze taak.

Op dit moment is de eerste installatie en configuratie van Defender voor Eindpunt-abonnement 2 voltooid.

Stap 3: voeg Microsoft Defender voor Eindpunt toe aan de uitsluitingslijst voor uw bestaande oplossing

Deze stap van het installatieproces omvat het toevoegen van Defender voor Eindpunt aan de uitsluitingslijst voor uw bestaande oplossing voor eindpuntbeveiliging en alle andere beveiligingsproducten die uw organisatie gebruikt. Raadpleeg de documentatie van uw oplossingsprovider om uitsluitingen toe te voegen.

De specifieke uitsluitingen die moeten worden geconfigureerd, zijn afhankelijk van welke versie van Windows uw eindpunten of apparaten worden uitgevoerd en worden vermeld in de volgende tabel.

| BESTURINGSSYSTEEM | Uitsluitingen |

|---|---|

|

Windows 11 Windows 10 versie 1803 of hoger (zie Windows 10 release-informatie) Windows 10 versie 1703 of 1709 waarop KB4493441 is geïnstalleerd |

C:\Program Files\Windows Defender Advanced Threat Protection\MsSense.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCncProxy.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSampleUploader.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseIR.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCM.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseNdr.exeC:\Program Files\Windows Defender Advanced Threat Protection\Classification\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\Program Files\Windows Defender Advanced Threat Protection\SenseTVM.exe |

|

Windows Server 2022 Windows Server 2019 Windows Server 2016 Windows Server 2012 R2 Windows Server, versie 1803 |

Op Windows Server 2012 R2 en Windows Server 2016 het uitvoeren van de moderne, geïntegreerde oplossing zijn de volgende uitsluitingen vereist na het bijwerken van het Sense EDR-onderdeel met behulp van KB5005292:C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\MsSense.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCnCProxy.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseIR.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseSampleUploader.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCM.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseTVM.exe |

|

Windows 8.1 Windows 7 Windows Server 2008 R2 SP1 |

C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State\Monitoring Host Temporary Files 6\45\MsSenseS.exeOPMERKING: Tijdelijke bestanden van de bewakingshost 6\45 kunnen verschillende genummerde submappen zijn. C:\Program Files\Microsoft Monitoring Agent\Agent\AgentControlPanel.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HealthService.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HSLockdown.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MOMPerfSnapshotHelper.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exeC:\Program Files\Microsoft Monitoring Agent\Agent\TestCloudConnection.exe |

Belangrijk

Houd de apparaten en eindpunten van uw organisatie het beste up-to-date. Zorg ervoor dat u de nieuwste updates voor Microsoft Defender voor Eindpunt en Microsoft Defender Antivirus downloadt en houd de besturingssystemen en productiviteitsapps van uw organisatie up-to-date.

Stap 4: uw bestaande oplossing toevoegen aan de uitsluitingslijst voor Microsoft Defender Antivirus

Tijdens deze stap van het installatieproces voegt u uw bestaande oplossing toe aan de lijst met uitsluitingen voor Microsoft Defender Antivirus. U kunt kiezen uit verschillende methoden om uw uitsluitingen toe te voegen aan Microsoft Defender Antivirus, zoals vermeld in de volgende tabel:

| Methode | Wat moet u doen? |

|---|---|

| Intune | 1. Ga naar het Microsoft Intune-beheercentrum en meld u aan. 2. Selecteer Apparaten>Configuratieprofielen en selecteer vervolgens het profiel dat u wilt configureren. 3. Selecteer onder Beheren de optie Eigenschappen. 4. Selecteer Configuratie-instellingen: Bewerken. 5. Vouw Microsoft Defender Antivirus uit en vouw vervolgens Microsoft Defender Antivirusuitsluitingen uit. 6. Geef de bestanden en mappen, extensies en processen op die moeten worden uitgesloten van Microsoft Defender Antivirus-scans. Zie Microsoft Defender Antivirus-uitsluitingen voor meer informatie. 7. Kies Controleren en opslaan en kies vervolgens Opslaan. |

| Microsoft Endpoint Configuration Manager | 1. Ga met de Configuration Manager-console naar Assets and Compliance>Endpoint Protection>Antimalware Policies en selecteer het beleid dat u wilt wijzigen. 2. Geef uitsluitingsinstellingen op voor bestanden en mappen, extensies en processen die moeten worden uitgesloten van Microsoft Defender Antivirus-scans. |

| Groepsbeleidsobject | 1. Open de groepsbeleid-beheerconsole op uw groepsbeleid-beheercomputer. Klik met de rechtermuisknop op het groepsbeleid-object dat u wilt configureren en selecteer bewerken. 2. Ga in de Editor groepsbeleid Management naar Computerconfiguratie en selecteer Beheersjablonen. 3. Vouw de structuur uit naar Windows-onderdelen > Microsoft Defender Antivirusuitsluitingen>. (Mogelijk ziet u Windows Defender Antivirus in plaats van Microsoft Defender Antivirus in sommige versies van Windows.) 4. Dubbelklik op de instelling Paduitsluitingen en voeg de uitsluitingen toe. 5. Stel de optie in op Ingeschakeld. 6. Selecteer in de sectie Opties de optie Weergeven.... 7. Geef elke map op een eigen regel op onder de kolom Waardenaam . Als u een bestand opgeeft, moet u een volledig gekwalificeerd pad naar het bestand invoeren, inclusief de stationsletter, het mappad, de bestandsnaam en de extensie. Voer 0 in de kolom Waarde in. 8. Selecteer OK. 9. Dubbelklik op de instelling Uitbreidingsuitsluitingen en voeg de uitsluitingen toe. 10. Stel de optie in op Ingeschakeld. 11. Selecteer in de sectie Opties de optie Weergeven.... 12. Voer elke bestandsextensie in op een eigen regel onder de kolom Waardenaam . Voer 0 in de kolom Waarde in. 13. Selecteer OK. |

| Lokaal groepsbeleidsobject | 1. Open op het eindpunt of apparaat de lokale groepsbeleid Editor. 2. Ga naar Computerconfiguratie>Beheersjablonen>Windows-onderdelen> Microsoft DefenderAntivirusuitsluitingen>. (Mogelijk ziet u Windows Defender Antivirus in plaats van Microsoft Defender Antivirus in sommige versies van Windows.) 3. Geef uw pad en procesuitsluitingen op. |

| Registersleutel | 1. Exporteer de volgende registersleutel: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\exclusions.2. Importeer de registersleutel. Hier volgen twee voorbeelden: - Lokaal pad: regedit.exe /s c:\temp\MDAV_Exclusion.reg- Netwerkshare: regedit.exe /s \\FileServer\ShareName\MDAV_Exclusion.reg |

Houd rekening met de volgende punten over uitsluitingen

Wanneer u uitsluitingen toevoegt aan Microsoft Defender Antivirusscans, moet u pad- en procesuitsluitingen toevoegen.

- Paduitsluitingen sluiten specifieke bestanden en toegang tot die bestanden uit.

- Procesuitsluitingen sluiten uit wat een proces raakt, maar sluit het proces zelf niet uit.

- Vermeld uw procesuitsluitingen met behulp van hun volledige pad en niet alleen op hun naam. (De methode alleen-naam is minder veilig.)

- Als u elk uitvoerbaar bestand (.exe) opgeeft als zowel een paduitsluiting als een procesuitsluiting, worden het proces en wat het aanraakt, uitgesloten.

Stap 5: Uw apparaatgroepen, apparaatverzamelingen en organisatie-eenheden instellen

Met apparaatgroepen, apparaatverzamelingen en organisatie-eenheden kan uw beveiligingsteam beveiligingsbeleid efficiënt en effectief beheren en toewijzen. In de volgende tabel worden elk van deze groepen beschreven en hoe u ze configureert. Uw organisatie gebruikt mogelijk niet alle drie de verzamelingstypen.

Opmerking

Het maken van een apparaatgroep wordt ondersteund in Defender for Endpoint Plan 1 en Plan 2.

| Verzamelingstype | Wat moet u doen? |

|---|---|

|

Met apparaatgroepen (voorheen computergroepen genoemd) kan uw beveiligingsteam beveiligingsmogelijkheden configureren, zoals geautomatiseerd onderzoek en herstel. Apparaatgroepen zijn ook handig voor het toewijzen van toegang tot deze apparaten, zodat uw beveiligingsteam zo nodig herstelacties kan uitvoeren. Apparaatgroepen worden gemaakt terwijl de aanval is gedetecteerd en gestopt. Waarschuwingen, zoals een 'eerste toegangswaarschuwing', zijn geactiveerd en weergegeven in de Microsoft Defender portal. |

1. Ga naar de Microsoft Defender portal (https://security.microsoft.com). 2. Kies in het navigatiedeelvenster aan de linkerkant Instellingen>Eindpunten>Machtigingen>Apparaatgroepen. 3. Kies + Apparaatgroep toevoegen. 4. Geef een naam en beschrijving op voor de apparaatgroep. 5. Selecteer een optie in de lijst Automation-niveau . (We raden Volledig aan: bedreigingen automatisch herstellen.) Zie Hoe bedreigingen worden hersteld voor meer informatie over de verschillende automatiseringsniveaus. 6. Geef voorwaarden op voor een overeenkomende regel om te bepalen welke apparaten deel uitmaken van de apparaatgroep. U kunt bijvoorbeeld een domein, besturingssysteemversies kiezen of zelfs apparaattags gebruiken. 7. Geef op het tabblad Gebruikerstoegang rollen op die toegang moeten hebben tot de apparaten die zijn opgenomen in de apparaatgroep. 8. Kies Gereed. |

|

Met apparaatverzamelingen kan uw beveiligingsteam toepassingen beheren, nalevingsinstellingen implementeren of software-updates installeren op de apparaten in uw organisatie. Apparaatverzamelingen worden gemaakt met behulp van Configuration Manager. |

Volg de stappen in Een verzameling maken. |

|

Met organisatie-eenheden kunt u objecten zoals gebruikersaccounts, serviceaccounts of computeraccounts logisch groepeer. Vervolgens kunt u beheerders toewijzen aan specifieke organisatie-eenheden en groepsbeleid toepassen om gerichte configuratie-instellingen af te dwingen. Organisatie-eenheden worden gedefinieerd in Microsoft Entra Domeinservices. |

Volg de stappen in Een organisatie-eenheid maken in een Microsoft Entra Domeinservices beheerd domein. |

Volgende stap

Gefeliciteerd! U hebt de installatiefase van de migratie naar Defender voor Eindpunt voltooid.

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.