Microsoft Defender voor Eindpunt op Linux voor arm64-apparaten (preview)

- Microsoft Defender voor Eindpunt Server

- Microsoft Defender voor servers

Overzicht van Defender voor Eindpunt op Linux voor ARM64-apparaten

Zoals u misschien al weet, is Microsoft Defender voor Eindpunt op Linux een geïntegreerde oplossing voor eindpuntbeveiliging waarmee u uw serverapparaten kunt beschermen tegen geavanceerde bedreigingen. Defender voor Eindpunt op Linux breidt nu de ondersteuning uit voor Op ARM64 gebaseerde Linux-servers in preview. Vergelijkbaar met op x64 gebaseerde Linux-servers (inclusief Intel en 64-bits AMD-platform), zijn de volgende mogelijkheden inbegrepen:

- Microsoft Defender Antivirus

- Eindpuntdetectie en -respons (EDR)

- Live reactie

- Apparaatisolatie

- Geavanceerd opsporen

- Vulnerability management

- Gecentraliseerde beleidsconfiguratie met beheer van beveiligingsinstellingen

In eerste instantie worden de volgende Linux-distributies ondersteund in preview:

Ubuntu 20.04 ARM64

Ubuntu 22.04 ARM64

Ubuntu 24.04 ARM64

Amazon Linux 2 ARM64

Amazon Linux 2023 ARM64

RHEL 8.x ARM64

RHEL 9.x ARM64

Oracle Linux 8.x ARM64

Oracle Linux 9.x ARM64

SUSE Linux Enterprise Server 15 (SP5, SP6) ARM64

Opmerking

Ondersteuning voor meer Linux-distributies is gepland als onderdeel van dit preview-programma.

Defender voor Eindpunt implementeren op Linux voor ARM64-apparaten

Met de implementatieprocedures in dit artikel wordt de agentversie 101.24102.0003 van het insiders-slow-kanaal geïnstalleerd op het ARM64-apparaat. (Zie Wat is er nieuw in Microsoft Defender voor Eindpunt op Linux.)

U kunt kiezen uit verschillende methoden om Defender voor Eindpunt op Linux te implementeren op uw ARM64-apparaat:

Voordat u begint

Zorg ervoor dat aan de vereisten voor Defender voor Eindpunt in Linux wordt voldaan

Voor het onboarden van servers naar Defender voor Eindpunt zijn serverlicenties vereist. U kunt kiezen uit deze opties:

- Microsoft Defender voor servers abonnement 1 of abonnement 2 (als onderdeel van de Defender for Cloud)-aanbieding; of

- Microsoft Defender voor Eindpunt Server

Implementeren met behulp van het installatiescript

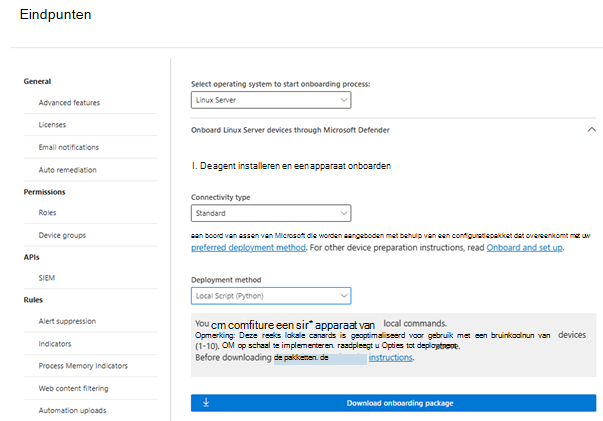

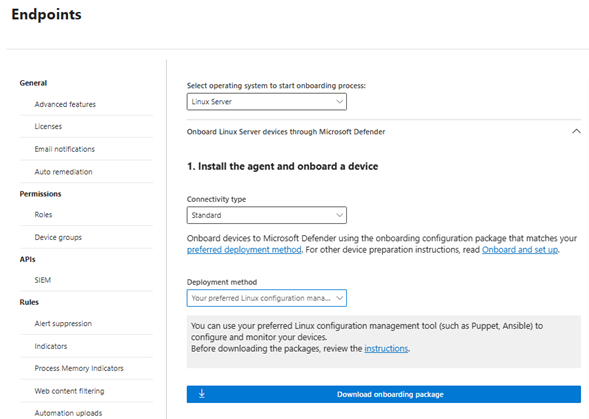

Ga in de Microsoft Defender-portal naar Instellingen>Eindpunten>Apparaatbeheer>Onboarding.

Selecteer in het onboardingscherm de volgende opties:

Selecteer linux-server in de lijst Besturingssysteem selecteren om het onboardingproces te starten.

Selecteer Gestroomlijnd in de lijst Connectiviteitstype. Of, indien nodig, kunt u Standard selecteren. (Zie Apparaten onboarden met behulp van gestroomlijnde connectiviteit voor Microsoft Defender voor Eindpunt voor meer informatie.)

Selecteer lokaal script (Python) in de lijst Implementatiemethode.

Selecteer Onboardingpakket downloaden.

Download in een nieuw browservenster het bash-script van het Defender for Endpoint-installatieprogramma.

Gebruik de volgende opdracht om de benodigde machtigingen voor het script te verlenen:

$chmod +x /mde_installer.shVoer de volgende opdracht uit om het script van het installatieprogramma uit te voeren:

$sudo ~/mde_installer.sh --install --channel insiders-slow --onboard ~/MicrosoftDefenderATPOnboardingLinuxServer.pyValideer de implementatie door deze stappen te volgen:

Voer op het apparaat de volgende opdracht uit om de status te controleren. Een retourwaarde van

truegeeft aan dat het product werkt zoals verwacht:$ mdatp health --field healthyZoek in de Microsoft Defender portal onder Assets>Devices naar het Linux-apparaat dat u zojuist hebt toegevoegd. Het kan ongeveer 20 minuten duren voordat het apparaat wordt weergegeven in de portal.

Als u een probleem ondervindt, raadpleegt u Implementatieproblemen oplossen (in dit artikel).

Implementeren met behulp van het installatiescript met Ansible

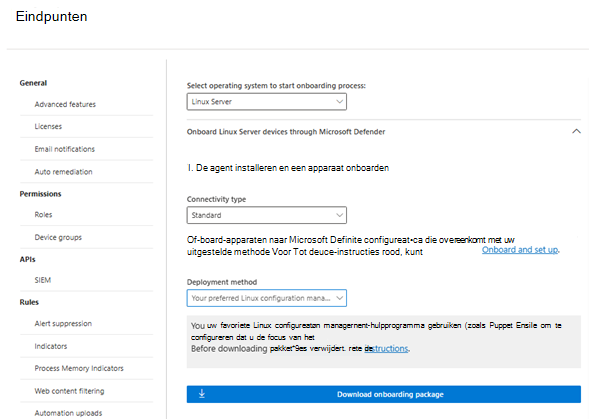

Ga in de Microsoft Defender-portal naar Instellingen>Eindpunten>Apparaatbeheer>Onboarding.

Selecteer in het onboardingscherm de volgende opties:

Selecteer linux-server in de lijst Besturingssysteem selecteren om het onboardingproces te starten.

Selecteer Gestroomlijnd in de lijst Connectiviteitstype. Of, indien nodig, kunt u Standard selecteren. (Zie Apparaten onboarden met behulp van gestroomlijnde connectiviteit voor Microsoft Defender voor Eindpunt voor meer informatie.)

Selecteer in de lijst Implementatiemethodede optie Het hulpprogramma voor linux-configuratiebeheer van uw voorkeur.

Selecteer Onboardingpakket downloaden.

Download in een nieuw browservenster het bash-script van het Defender for Endpoint-installatieprogramma.

Maak een YAML-installatiebestand op uw Ansible-server. Bijvoorbeeld

/etc/ansible/playbooks/install_mdatp.yml, met behulp van demde_installer.shdie u in stap 3 hebt gedownload.name: Install and Onboard MDE hosts: servers tasks: - name: Create a directory if it does not exist ansible.builtin.file: path: /tmp/mde_install state: directory mode: '0755' - name: Copy Onboarding script ansible.builtin.copy: src: "{{ onboarding_script }}" dest: /tmp/mde_install/mdatp_onboard.json - name: Install MDE on host ansible.builtin.script: "{{ mde_installer_script }} --install --channel {{ channel | default('insiders-slow') }} --onboard /tmp/mde_install/mdatp_onboard.json" register: script_output args: executable: sudo - name: Display the installation output debug: msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}" - name: Display any installation errors debug: msg: "{{ script_output.stderr }}"Implementeer Defender voor Eindpunt in Linux met behulp van de volgende opdracht. Bewerk waar nodig de bijbehorende paden en het bijbehorende kanaal.

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/install_mdatp.yml --extra-vars "onboarding_script=<path to mdatp_onboard.json > mde_installer_script=<path to mde_installer.sh> channel=<channel to deploy for: insiders-slow > "Valideer uw implementatie door de volgende stappen te volgen:

Voer op het apparaat de volgende opdrachten uit om te controleren op apparaatstatus, connectiviteit, antivirus- en EDR-detecties:

- name: Run post-installation basic MDE test hosts: myhosts tasks: - name: Check health ansible.builtin.command: mdatp health --field healthy register: health_status - name: MDE health test failed fail: msg="MDE is not healthy. health status => \n{{ health_status.stdout }}\nMDE deployment not complete" when: health_status.stdout != "true" - name: Run connectivity test ansible.builtin.command: mdatp connectivity test register: connectivity_status - name: Connectivity failed fail: msg="Connectivity failed. Connectivity result => \n{{ connectivity_status.stdout }}\n MDE deployment not complete" when: connectivity_status.rc != 0 - name: Check RTP status ansible.builtin.command: mdatp health --field real_time_protection_enabled register: rtp_status - name: Enable RTP ansible.builtin.command: mdatp config real-time-protection --value enabled become: yes become_user: root when: rtp_status.stdout != "true" - name: Pause for 5 second to enable RTP ansible.builtin.pause: seconds: 5 - name: Download EICAR ansible.builtin.get_url: url: https://secure.eicar.org/eicar.com.txt dest: /tmp/eicar.com.txt - name: Pause for 5 second to detect eicar ansible.builtin.pause: seconds: 5 - name: Check for EICAR file stat: path=/tmp/eicar.com.txt register: eicar_test - name: EICAR test failed fail: msg="EICAR file not deleted. MDE deployment not complete" when: eicar_test.stat.exists - name: MDE Deployed debug: msg: "MDE succesfully deployed"Zoek in de Microsoft Defender portal onder Assets>Devices naar het Linux-apparaat dat u zojuist hebt toegevoegd. Het kan ongeveer 20 minuten duren voordat het apparaat wordt weergegeven in de portal.

Als u een probleem ondervindt, raadpleegt u Implementatieproblemen oplossen (in dit artikel).

Implementeren met behulp van het installatiescript met Puppet

Ga in de Microsoft Defender-portal naar Instellingen>Eindpunten>Apparaatbeheer>Onboarding.

Selecteer in het onboardingscherm de volgende opties:

Selecteer linux-server in de lijst Besturingssysteem selecteren om het onboardingproces te starten.

Selecteer Gestroomlijnd in de lijst Connectiviteitstype. Of, indien nodig, kunt u Standard selecteren. (Zie Apparaten onboarden met behulp van gestroomlijnde connectiviteit voor Microsoft Defender voor Eindpunt voor meer informatie.)

Selecteer in de lijst Implementatiemethodede optie Het hulpprogramma voor linux-configuratiebeheer van uw voorkeur.

Selecteer Onboardingpakket downloaden. Sla het bestand op als

WindowsDefenderATPOnboardingPackage.zip.

Pak de inhoud van het onboarding-pakket uit met behulp van de volgende opdracht:

unzip WindowsDefenderATPOnboardingPackage.zipU ziet nu de volgende uitvoer:

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.jsonDownload in een nieuw browservenster het bash-script van het Defender for Endpoint-installatieprogramma (dit script heet

mde_installer.sh).Maak een Puppet-manifest met behulp van de volgende procedure, waarbij het

mde_installer.shscript uit stap 4 wordt gebruikt.Maak in de map modules van uw Puppet-installatie de volgende mappen:

install_mdatp/filesinstall_mdatp/manifests

De map modules bevindt zich meestal op

/etc/puppetlabs/code/environments/production/modulesuw Puppet-server.Kopieer het

mdatp_onboard.jsonbestand dat u eerder hebt gemaakt naar deinstall_mdatp/filesmap.Kopieer

mde_installer.shnaarinstall_mdatp/files folder.Maak een

init.ppbestand ininstall_mdatp/manifestsdat de volgende implementatie-instructies bevat:tree install_mdatp Output: install_mdatp ├── files │ ├── mdatp_onboard.sh │ └── mde_installer.sh └── manifests └── init.pp

Gebruik het Puppet-manifest om Defender voor Eindpunt op Linux op uw apparaat te installeren.

# Puppet manifest to install Microsoft Defender for Endpoint on Linux. # @param channel The release channel based on your environment, insider-fast or prod. class install_mdatp ( $channel = 'insiders-slow', ) { # Ensure that the directory /tmp/mde_install exists file { '/tmp/mde_install': ensure => directory, mode => '0755', } # Copy the installation script to the destination file { '/tmp/mde_install/mde_installer.sh': ensure => file, source => 'puppet:///modules/install_mdatp/mde_installer.sh', mode => '0777', } # Copy the onboarding script to the destination file { '/tmp/mde_install/mdatp_onboard.json': ensure => file, source => 'puppet:///modules/install_mdatp/mdatp_onboard.json', mode => '0777', } #Install MDE on the host using an external script exec { 'install_mde': command => "/tmp/mde_install/mde_installer.sh --install --channel ${channel} --onboard /tmp/mde_install/mdatp_onboard.json", path => '/bin:/usr/bin', user => 'root', logoutput => true, require => File['/tmp/mde_install/mde_installer.sh', '/tmp/mde_install/mdatp_onboard.json'], # Ensure the script is copied before running the installer } }Valideer uw implementatie. Zoek in de Microsoft Defender portal onder Assets>Devices naar het Linux-apparaat dat u zojuist hebt toegevoegd. Het kan ongeveer 20 minuten duren voordat het apparaat wordt weergegeven in de portal.

Defender voor Eindpunt implementeren in Linux met behulp van Microsoft Defender for Cloud

Als uw organisatie Gebruikmaakt van Defender for Cloud, kunt u dit gebruiken om Defender voor Eindpunt in Linux te implementeren.

U wordt aangeraden automatische implementatie in te schakelen op uw Op ARM64 gebaseerde Linux-apparaten. Nadat de VM is ingericht, definieert u als volgt een variabele onder het bestand

/etc/mde.arm.d/mde.confop uw apparaat:OPT_FOR_MDE_ARM_PREVIEW=1Wacht 1-6 uur totdat de onboarding is voltooid.

Zoek in de Microsoft Defender portal onder Assets>Devices naar de Linux-apparaten die u zojuist hebt toegevoegd.

Hebt u hulp nodig bij Defender for Cloud?

Zie de volgende artikelen:

- De Integratie van Defender voor Eindpunt inschakelen: Linux

- Uw niet-Azure-machines verbinden met Microsoft Defender voor cloud: onboarding van uw Linux-server

Implementatieproblemen oplossen

Als u problemen ondervindt bij het implementeren van Defender voor Eindpunt op Linux op uw ARM64-apparaten, is er hulp beschikbaar. Bekijk eerst onze lijst met veelvoorkomende problemen en hoe u deze kunt oplossen. Als het probleem zich blijft voordoen, neemt u contact met ons op.

Veelvoorkomende problemen en hoe u deze kunt oplossen

De volgende tabel bevat een overzicht van veelvoorkomende problemen en hoe u deze kunt oplossen.

| Foutbericht of probleem | Wat moet u doen? |

|---|---|

mdatp not found |

De opslagplaats is mogelijk niet correct geconfigureerd. Controleer of het kanaal is ingesteld op insiders-slow in het installatiescript |

mdatp health geeft een ontbrekende licentie aan |

Zorg ervoor dat u het juiste onboardingscript of json-bestand doorgeeft aan uw automation-script of -hulpprogramma |

| Uitsluitingen werken niet zoals verwacht | Als uitsluitingen op andere apparaten werkten, maar deze niet werken op uw Op ARM64 gebaseerde Linux-servers, neemt u contact met ons op via mdearmsupport@microsoft.com. U hebt uw client analyzer-logboeken nodig. |

| U wilt hulp bij het afstemmen van mdatp. | Neem contact met ons op via mdearmsupport@microsoft.com. |

Neem contact met ons op als u hulp nodig hebt

Wanneer u contact met ons opneemt op mdearmsupport@microsoft.com, moet u het probleem in detail beschrijven. Neem indien mogelijk schermopnamen en uw clientanalyselogboeken op.

XMDE Client Analyzer ARM Preview

Download met Bash de XMDE Client Analyzer ARM Preview.

wget --quiet -O XMDEClientAnalyzerARMPreview.zip https://go.microsoft.com/fwlink/?linkid=2299668Voer het ondersteuningsprogramma uit.

sudo ./MDESupportTool -d --mdatp-log debugVolg de instructies op het scherm en volg vervolgens op met aan het einde van de logboekverzameling. De logboeken bevinden zich in de

/tmpmap.De logboekset is eigendom van de hoofdgebruiker, dus mogelijk hebt u hoofdmachtigingen nodig om de logboekset te verwijderen.