Defender for Endpoint-integratie inschakelen

Microsoft Defender voor Cloud integreert systeemeigen met Microsoft Defender voor Eindpunt om Defender for Endpoint- en Microsoft Defender Vulnerability Management-mogelijkheden in Defender voor Cloud te bieden.

- Wanneer u het Defender for Servers-abonnement inschakelt in Defender voor Cloud, is Defender for Endpoint-integratie standaard ingeschakeld.

- Integratie implementeert automatisch de Defender for Endpoint-agent op computers.

In dit artikel wordt beschreven hoe u Defender voor Eindpunt-integratie handmatig indien nodig inschakelt.

Vereisten

| Vereiste | DETAILS |

|---|---|

| Windows-ondersteuning | Controleer of Windows-computers worden ondersteund door Defender voor Eindpunt. |

| Linux-ondersteuning | Voor Linux-servers moet Python zijn geïnstalleerd. Python 3 wordt aanbevolen voor alle distributies, maar is vereist voor RHEL 8.x en Ubuntu 20.04 of hoger. Automatische implementatie van de Defender for Endpoint-sensor op Linux-machines werkt mogelijk niet zoals verwacht als machines services uitvoeren die gebruikmaken van fanotify. Installeer de Defender for Endpoint-sensor handmatig op deze computers. |

| Azure VM's | Controleer of VM's verbinding kunnen maken met de Defender for Endpoint-service. Als computers geen directe toegang hebben, moeten proxyinstellingen of firewallregels toegang verlenen tot DEFENDER voor Eindpunt-URL's. Controleer de proxy-instellingen voor Windows- en Linux-machines. |

| On-premises-VM’s | U wordt aangeraden on-premises machines te onboarden als vm's met Azure Arc. Als u on-premises VM's rechtstreeks onboardt, zijn functies van Defender Server Plan 1 beschikbaar, maar de meeste functionaliteit van Defender for Servers Plan 2 werkt niet. |

| Azure-tenant | Als u uw abonnement hebt verplaatst tussen Azure-tenants, zijn er ook handmatige voorbereidende stappen vereist. Neem contact op met Microsoft Ondersteuning voor meer informatie. |

| Windows Server 2016, 2012 R2 | In tegenstelling tot latere versies van Windows Server, die vooraf worden geleverd met de Defender voor Eindpunt-sensor, installeert Defender voor Cloud de sensor op computers met Windows Server 2016/2012 R2 met behulp van de geïntegreerde Defender voor Eindpunt-oplossing. Nadat u een Defender for Servers-abonnement met de integratie hebt ingeschakeld, kunt u het niet terugdraaien. Zelfs als u het plan uitschakelt en het vervolgens opnieuw inschakelt, wordt de integratie opnieuw in gebruik. |

Inschakelen voor een abonnement

Integratie van Defender voor Eindpunt is standaard ingeschakeld wanneer u een Defender for Servers-abonnement inschakelt. Als u de integratie van Defender voor Eindpunt voor een abonnement uitschakelt, kunt u deze indien nodig handmatig weer inschakelen met behulp van deze instructies.

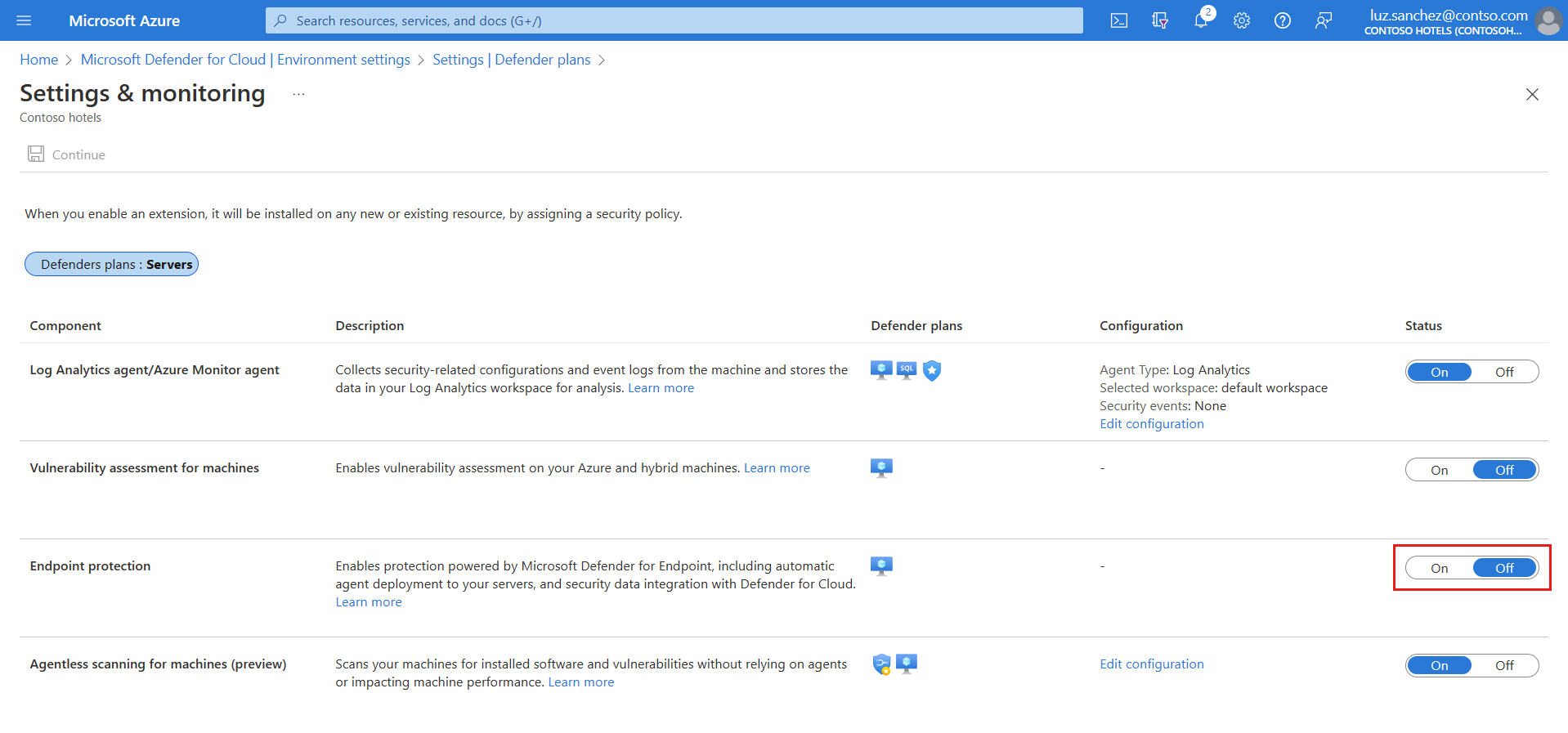

Selecteer in Defender voor Cloud omgevingsinstellingen en selecteer het abonnement met de computers waarop u de Integratie van Defender voor Eindpunt wilt implementeren.

Schakel in Instellingen en bewaking>van Endpoint Protection de kolominstellingen Status in op Aan.

Selecteer Doorgaan en Opslaan om uw instellingen op te slaan.

De Defender voor Eindpunt-sensor wordt geïmplementeerd op alle Windows- en Linux-machines in het geselecteerde abonnement.

Onboarding kan een uur duren. Op Linux-machines Defender voor Cloud eventuele eerdere Defender voor Eindpunt-installaties detecteert en configureert deze opnieuw om te integreren met Defender voor Cloud.

Installatie controleren op Linux-machines

Controleer de installatie van defender voor eindpuntsensor op een Linux-computer als volgt:

Voer de volgende shell-opdracht uit op elke computer:

mdatp health. Als Microsoft Defender voor Eindpunt is geïnstalleerd, ziet u de status:healthy : truelicensed: trueDaarnaast kunt u in Azure Portal controleren of linux-machines een nieuwe Azure-extensie hebben met de naam

MDE.Linux.

Geïntegreerde oplossing van Defender for Endpoint inschakelen op Windows Server 2016/2012 R2

Als Defender for Servers al is ingeschakeld en Defender for Endpoint-integratie is ingeschakeld in een abonnement, kunt u de integratie van de geïntegreerde oplossing handmatig inschakelen voor computers met Windows Server 2016 of Windows Server 2012 R2 in het abonnement.

Selecteer in Defender voor Cloud omgevingsinstellingen en selecteer het abonnement met de Windows-computers die u Defender voor Eindpunt wilt ontvangen.

Selecteer Instellingen in de kolom Bewakingsdekking van het Defender for Servers-plan.

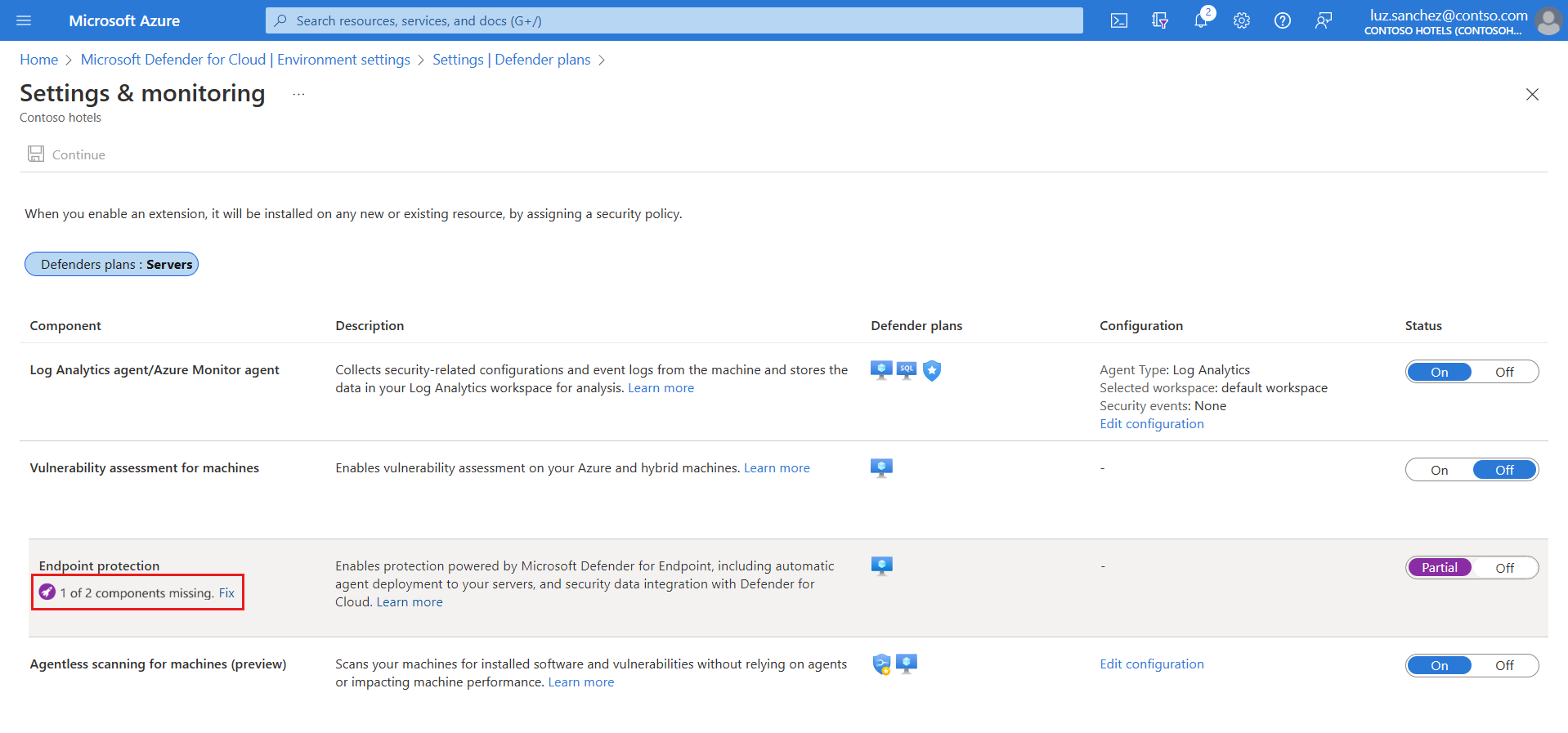

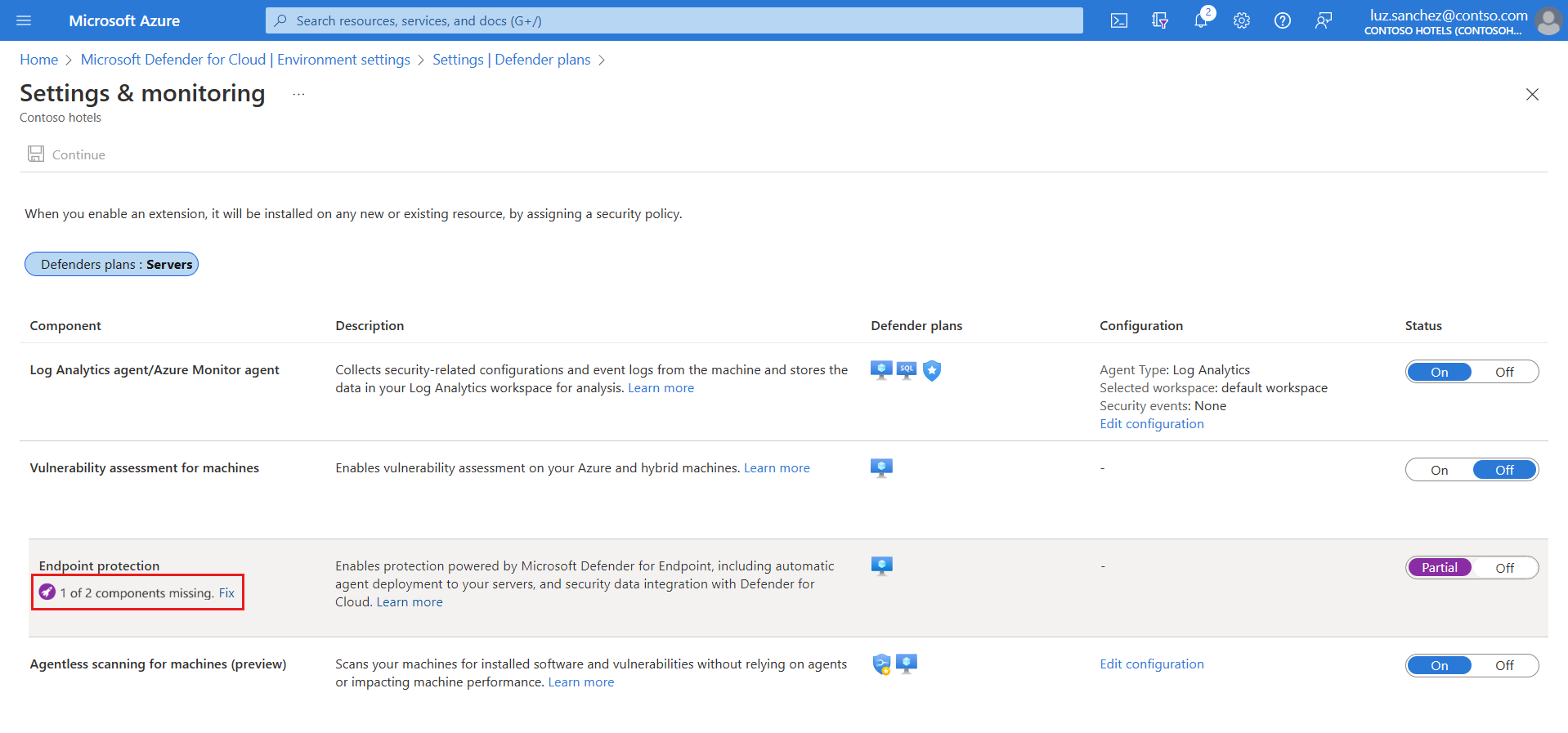

De status van het onderdeel Endpoint Protections is Gedeeltelijk, wat betekent dat niet alle onderdelen van het onderdeel zijn ingeschakeld.

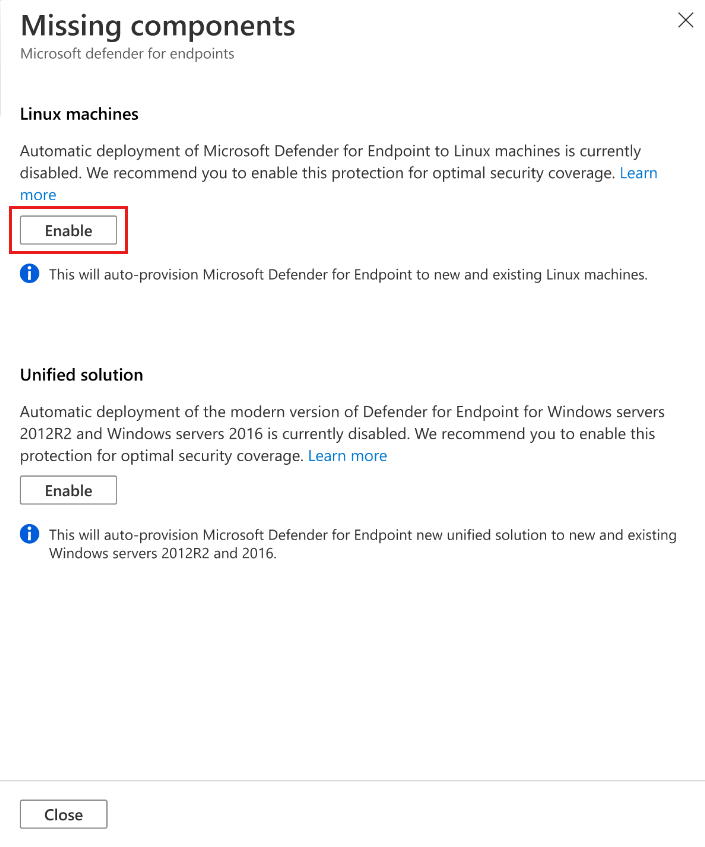

Selecteer Herstellen om de onderdelen weer te geven die niet zijn ingeschakeld.

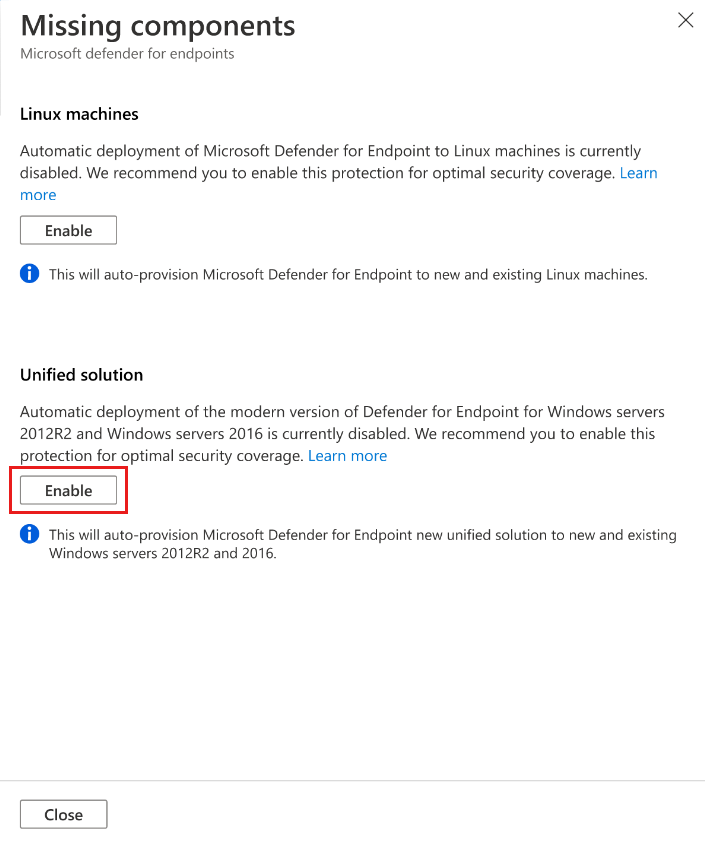

Selecteer in de geïntegreerde oplossing Ontbrekende onderdelen>de optie Inschakelen om de Defender for Endpoint-agent automatisch te installeren op Windows Server 2012 R2- en 2016-computers die zijn verbonden met Microsoft Defender voor Cloud.

Als u de wijzigingen wilt opslaan, selecteert u Opslaan boven aan de pagina. Selecteer Doorgaan op de pagina Instellingen en bewaking.

Defender voor Cloud onboardt bestaande en nieuwe machines naar Defender for Endpoint.

Onboarding kan tot 12 uur duren. Voor nieuwe machines die zijn gemaakt nadat de integratie is ingeschakeld, duurt onboarding maximaal een uur.

Inschakelen op Linux-machines (plan/integratie ingeschakeld)

Als Defender for Servers al is ingeschakeld en Defender for Endpoint-integratie is ingeschakeld in het abonnement, kunt u de integratie voor Linux-machines in een abonnement handmatig inschakelen.

Selecteer in Defender voor Cloud omgevingsinstellingen en selecteer het abonnement met de Linux-machines die u Defender voor Eindpunt wilt ontvangen.

Selecteer Instellingen in de kolom Bewakingsdekking van het Defender for Server-plan.

De status van het onderdeel Endpoint Protections is Gedeeltelijk, wat betekent dat niet alle onderdelen van het onderdeel zijn ingeschakeld.

Selecteer Herstellen om de onderdelen weer te geven die niet zijn ingeschakeld.

Selecteer In Ontbrekende onderdelen>Linux-machines de optie Inschakelen.

Als u de wijzigingen wilt opslaan, selecteert u Opslaan boven aan de pagina. Selecteer Doorgaan op de pagina Instellingen en bewaking.

- Defender voor Cloud onboardt Linux-machines naar Defender voor Eindpunt.

- Defender voor Cloud detecteert eventuele eerdere Defender voor Eindpunt-installaties op Linux-machines en configureert deze opnieuw om te integreren met Defender voor Cloud.

- Onboarding kan tot 12 uur duren. Voor nieuwe machines die zijn gemaakt nadat de integratie is ingeschakeld, duurt onboarding maximaal een uur.

Voer de volgende shell-opdracht uit op elke computer om de installatie van defender voor eindpuntsensor op een Linux-computer te controleren.

mdatp healthAls Microsoft Defender voor Eindpunt is geïnstalleerd, ziet u de status:

healthy : truelicensed: trueIn Azure Portal kunt u controleren of Linux-machines een nieuwe Azure-extensie hebben met de naam

MDE.Linux.

Notitie

Het inschakelen van Defender voor Eindpunt-integratie op Linux-machines is een eenmalige actie. Als u het plan uitschakelt en opnieuw inschakelt, blijft de integratie ingeschakeld.

Integratie inschakelen in Linux in meerdere abonnementen

Open in Defender voor Cloud het dashboard Workloadbeveiliging.

bekijk in het dashboard het deelvenster Inzichten om te zien welke abonnementen en resources Defender voor Eindpunt niet hebben ingeschakeld voor Linux-machines.

- In het deelvenster Inzichten wordt informatie weergegeven over abonnementen waarvoor integratie is ingeschakeld voor Windows-machines, maar niet voor Linux-machines.

- Abonnementen die geen Linux-machines hebben, bevatten geen betrokken resources.

Selecteer in het deelvenster Inzicht de abonnementen waarvoor Defender for Endpoint-integratie voor Linux-machines moet worden ingeschakeld.

Selecteer Inschakelen om Endpoint Protection in te schakelen voor Linux-machines. Defender voor Cloud:

- Onboardt Automatisch Linux-machines naar Defender voor Eindpunt in de geselecteerde abonnementen.

- Detecteert eventuele eerdere installaties van Defender voor Eindpunt en configureert ze opnieuw om te integreren met Defender voor Cloud.

Gebruik de werkmap voor de implementatiestatus van Defender for Servers. In deze werkmap kunt u onder andere de installatie- en implementatiestatus van Defender voor Eindpunt op een Linux-computer controleren.

Automatische updates voor Linux beheren

In Windows worden updates van defender voor eindpuntversies aangeboden via continue updates van de Knowledge Base. In Linux moet u het Defender for Endpoint-pakket bijwerken.

Wanneer u Defender voor Servers met de

MDE.Linuxextensie gebruikt, worden automatische updates voor Microsoft Defender voor Eindpunt standaard ingeschakeld.Als u versie-updates handmatig wilt beheren, kunt u automatische updates op uw computers uitschakelen. U doet dit door de volgende tag toe te voegen voor machines die zijn toegevoegd aan de

MDE.Linuxextensie.- Tagnaam: 'ExcludeMdeAutoUpdate'

- Tagwaarde: 'true'

= Deze configuratie wordt ondersteund voor Azure-VM's en Azure Arc-machines, waarbij de MDE.Linux extensie automatisch bijwerken start.

Integratie met PowerShell inschakelen voor meerdere abonnementen

Als u endpoint protection wilt inschakelen op Linux-machines en Windows-computers met Windows Server 2016/2012 R2 in meerdere abonnementen, gebruikt u ons PowerShell-script vanuit de Defender voor Cloud GitHub-opslagplaats.

Integratie op schaal inschakelen

U kunt de integratie van Defender voor Eindpunt op schaal inschakelen via de opgegeven REST API-versie 2022-05-01. Zie de API-documentatie voor meer informatie.

Hier volgt een voorbeeld van een aanvraagbody voor de PUT-aanvraag om de integratie van Defender voor Eindpunt in te schakelen:

URI: https://management.azure.com/subscriptions/<subscriptionId>/providers/Microsoft.Security/settings/WDATP?api-version=2022-05-01

{

"name": "WDATP",

"type": "Microsoft.Security/settings",

"kind": "DataExportSettings",

"properties": {

"enabled": true

}

}

De implementatiestatus van Defender voor Eindpunt bijhouden

U kunt de werkmap defender voor eindpuntimplementatie gebruiken om de implementatiestatus van Defender voor Eindpunt bij te houden op uw Azure-VM's en vm's met Azure Arc. De interactieve werkmap biedt een overzicht van machines in uw omgeving met de status van de implementatie van de Microsoft Defender voor Eindpunt extensie.

Toegang tot de Defender-portal

Zorg ervoor dat u over de juiste machtigingen beschikt voor portaltoegang.

Controleer of u een proxy of firewall hebt die anoniem verkeer blokkeert.

- De Defender voor Eindpunt-sensor maakt verbinding vanuit de systeemcontext, dus anoniem verkeer moet zijn toegestaan.

- Schakel toegang tot service-URL's in de proxyserver in om ongehinderde toegang tot de Defender for Endpoint-portal te garanderen.

Open de Microsoft Defender-portal. Meer informatie over Microsoft Defender voor Eindpunt in Microsoft Defender XDR.

Een testwaarschuwing verzenden vanuit Defender voor Eindpunt

Als u een goedaardige testwaarschuwing van Defender voor Eindpunt wilt genereren, selecteert u het tabblad voor het relevante besturingssysteem van uw eindpunt:

Testen in Windows

Voor eindpunten met Windows:

Maak een map C:\test-MDATP-test.

Gebruik Extern bureaublad om toegang te krijgen tot uw computer.

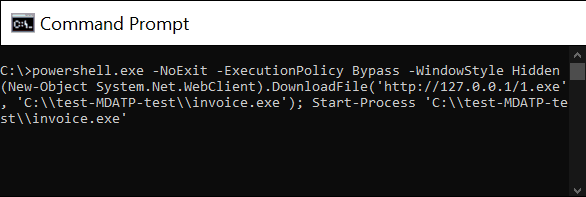

Open een opdrachtregelvenster.

Kopieer en voer de volgende opdracht uit bij de prompt. Het opdrachtpromptvenster wordt automatisch gesloten.

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden (New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe'); Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Als de opdracht is geslaagd, ziet u een nieuwe waarschuwing op het dashboard voor workloadbeveiliging en de Microsoft Defender voor Eindpunt-portal. Het kan enkele minuten duren voordat deze waarschuwing wordt weergegeven.

Als u de waarschuwing in Defender voor Cloud wilt bekijken, gaat u naar Beveiligingswaarschuwingen>Suspicious PowerShell CommandLine.

Selecteer in het onderzoeksvenster de koppeling om naar de Microsoft Defender voor Eindpunt portal te gaan.

Tip

De waarschuwing wordt geactiveerd met de ernst van informatie .

Testen op Linux

Voor eindpunten waarop Linux wordt uitgevoerd:

Download het testwaarschuwingsprogramma van: https://aka.ms/LinuxDIY

Pak de inhoud van het zip-bestand uit en voer dit shellscript uit:

./mde_linux_edr_diyAls de opdracht is geslaagd, ziet u een nieuwe waarschuwing op het dashboard voor workloadbeveiliging en de Microsoft Defender voor Eindpunt-portal. Het kan enkele minuten duren voordat deze waarschuwing wordt weergegeven.

Als u de waarschuwing in Defender voor Cloud wilt bekijken, gaat u naar Opsomming van beveiligingswaarschuwingen>van bestanden met gevoelige gegevens.

Selecteer in het onderzoeksvenster de koppeling om naar de Microsoft Defender voor Eindpunt portal te gaan.

Tip

De waarschuwing wordt geactiveerd met lage ernst.

Defender voor Eindpunt verwijderen van een computer

De Defender for Endpoint-oplossing verwijderen van uw computers:

- Als u de integratie wilt uitschakelen, selecteert u in Defender voor Cloud >Omgevingsinstellingen het abonnement met de relevante computers.

- Selecteer Instellingen en bewaking op de pagina Defender-abonnementen.

- Selecteer uit in de status van het onderdeel Endpoint Protection om de integratie met Microsoft Defender voor Eindpunt voor het abonnement uit te schakelen.

- Selecteer Doorgaan en Opslaan om uw instellingen op te slaan.

- Verwijder de MDE. Windows/MDE. Linux-extensie vanaf de computer.

- Schakel het apparaat uit vanuit de Microsoft Defender voor Eindpunt-service.