Defender voor Eindpunt implementeren op Linux met Chef

Belangrijk

Dit artikel bevat informatie over hulpprogramma's van derden. Dit wordt verstrekt om integratiescenario's te voltooien, maar Microsoft biedt geen ondersteuning voor probleemoplossing voor hulpprogramma's van derden.

Neem contact op met de externe leverancier voor ondersteuning.

Van toepassing op:

- Microsoft Defender voor Eindpunt Server

- Microsoft Defender voor servers

Inleiding

In dit artikel wordt beschreven hoe u Defender voor Eindpunt op Linux op schaal implementeert met Chef met behulp van twee methoden:

- Installeren met behulp van het installatiescript

- De opslagplaatsen handmatig configureren voor gedetailleerdere controle over de implementatie

Vereisten

Zie Microsoft Defender voor Eindpunt op Linux voor een beschrijving van vereisten en systeemvereisten.

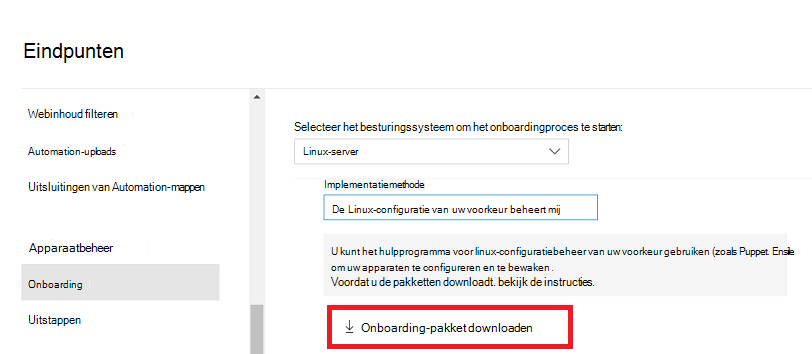

Het onboarding-pakket downloaden

Meld u aan bij de Microsoft Defender portal en navigeer vervolgens naar Instellingen>Eindpunten>Apparaatbeheer>Onboarding.

Selecteer in de eerste vervolgkeuzelijst Linux-server als besturingssysteem. Selecteer in de tweede vervolgkeuzelijst Het hulpprogramma voor linux-configuratiebeheer van uw voorkeur als implementatiemethode.

Selecteer Onboarding-pakket downloaden en sla het bestand op als

WindowsDefenderATPOnboardingPackage.zip.

Pak de inhoud van het archief uit met de volgende opdracht:

Bevelen:

unzip WindowsDefenderATPOnboardingPackage.zipDe verwachte uitvoer is:

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.json

Een mapstructuur maken

Voordat u begint, controleert u of de Chef-onderdelen al zijn geïnstalleerd en of er een Chef-opslagplaats (reponaam <>chef genereren) bestaat om het kookboek op te slaan dat wordt gebruikt voor implementatie in Defender voor Eindpunt op door Chef beheerde Linux-servers.

Met de volgende opdracht maakt u een nieuwe mapstructuur voor het nieuwe kookboek met de naam mdatp. U kunt ook een bestaand kookboek gebruiken als u al een kookboek hebt dat u wilt gebruiken om de Defender for Endpoint-implementatie toe te voegen.

chef generate cookbook mdatp

Nadat het kookboek is gemaakt, maakt u een map met bestanden in de map cookbook die u hebt gemaakt:

mkdir mdatp/files

Kopieer mdatp_onboard.json naar de /tmp map.

Navigeer op het Chef-werkstation naar de map mdatp/recipes , die automatisch wordt gemaakt wanneer het kookboek wordt gegenereerd. Gebruik de teksteditor van uw voorkeur (zoals vi of nano) om de volgende instructies toe te voegen aan het einde van het bestand default.rb en sla het bestand vervolgens op en sluit het:

- include_recipe ':install_mdatp'

Een kookboek maken

Een kookboek kan op een van de volgende manieren worden gemaakt:

Een kookboek maken met behulp van een installatiescript

Download het bash-script van het installatieprogramma. Haal het bash-script van het installatieprogramma op uit de Microsoft GitHub-opslagplaats of gebruik de volgende opdracht om het te downloaden:

wget https://raw.githubusercontent.com/microsoft/mdatp-xplat/refs/heads/master/linux/installation/mde_installer.sh /tmpMaak een nieuw receptbestand met de naam install_mdatp.rb in de map

~/cookbooks/mdatp/recipes/install_mdatp.rbrecepten en voeg de volgende tekst toe aan het bestand. U kunt het bestand ook rechtstreeks vanuit GitHub downloaden.mdatp = "/etc/opt/microsoft/mdatp" #Download the onboarding json from tenant, keep the same at specific location onboarding_json = "/tmp/mdatp_onboard.json" #Download the installer script from: https://github.com/microsoft/mdatp-xplat/blob/master/linux/installation/mde_installer.sh #Place the same at specific location, edit this if needed mde_installer= "/tmp/mde_installer.sh" ## Invoke the mde-installer script bash 'Installing mdatp using mde-installer' do code <<-EOS chmod +x #{mde_installer} #{mde_installer} --install --onboard #{onboarding_json} EOS end

Opmerking

Het installatiescript ondersteunt ook andere parameters, zoals kanaal, realtime-beveiliging, versie, enzovoort. Als u een keuze wilt maken uit de lijst met beschikbare opties, raadpleegt u de Help via de volgende opdracht: ./mde_installer.sh --help

Een kookboek maken door opslagplaatsen handmatig te configureren

Maak een nieuw receptbestand met de naam install_mdatp.rb in de map ~/cookbooks/mdatp/recipes/install_mdatp.rb recepten en voeg de volgende tekst toe aan het bestand. U kunt het bestand ook rechtstreeks vanuit Github downloaden.

#Add Microsoft Defender

case node['platform_family']

when 'debian'

apt_repository 'MDATPRepo' do

arch 'amd64'

cache_rebuild true

cookbook false

deb_src false

key 'BC528686B50D79E339D3721CEB3E94ADBE1229CF'

keyserver "keyserver.ubuntu.com"

distribution 'jammy'

repo_name 'microsoft-prod'

components ['main']

uri "https://packages.microsoft.com/ubuntu/22.04/prod"

end

apt_package "mdatp"

when 'rhel'

yum_repository 'microsoft-prod' do

baseurl "https://packages.microsoft.com/rhel/7/prod/"

description "Microsoft Defender for Endpoint"

enabled true

gpgcheck true

gpgkey "https://packages.microsoft.com/keys/microsoft.asc"

end

if node['platform_version'] <= 8 then

yum_package "mdatp"

else

dnf_package "mdatp"

end

end

#Create MDATP Directory

mdatp = "/etc/opt/microsoft/mdatp"

onboarding_json = "/tmp/mdatp_onboard.json"

directory "#{mdatp}" do

owner 'root'

group 'root'

mode 0755

recursive true

end

#Onboarding using tenant json

file "#{mdatp}/mdatp_onboard.json" do

content lazy { ::File.open(onboarding_json).read }

owner 'root'

group 'root'

mode '0644'

action :create_if_missing

end

Opmerking

U kunt de distributie van het besturingssysteem, het distributieversienummer, het kanaal (prod/insider-fast, insiders-slow) en de naam van de opslagplaats wijzigen zodat deze overeenkomen met de versie waarnaar u implementeert en het kanaal waarnaar u wilt implementeren. Voer uit chef-client --local-mode --runlist 'recipe[mdatp]' om het kookboek te testen op het Chef-werkstation.

Installatieproblemen oplossen

Ga als volgende te werk om problemen op te lossen:

Zie Problemen met logboekinstallatie voor informatie over het vinden van het logboek dat automatisch wordt gegenereerd wanneer er een installatiefout optreedt.

Zie Installatieproblemen voor informatie over veelvoorkomende installatieproblemen.

Als de status van het apparaat is

false, raadpleegt u Statusproblemen met Defender voor Eindpunt-agent.Zie Prestatieproblemen oplossen voor problemen met productprestaties.

Zie Problemen met cloudconnectiviteit oplossen voor proxy- en connectiviteitsproblemen.

Als u ondersteuning van Microsoft wilt krijgen, opent u een ondersteuningsticket en geeft u de logboekbestanden op die zijn gemaakt met behulp van de clientanalyse.

Beleidsregels configureren voor Microsoft Defender in Linux

U kunt antivirus- of EDR-instellingen op uw eindpunten configureren met behulp van een van de volgende methoden:

- Zie Voorkeuren instellen voor Microsoft Defender voor Eindpunt in Linux.

- Zie Beheer van beveiligingsinstellingen om instellingen te configureren in de Microsoft Defender portal.

MDATP-kookboek verwijderen

Als u Defender wilt verwijderen, slaat u het volgende op als kookboek ~/cookbooks/mdatp/recipes/uninstall_mdatp.rb.

#Uninstall the Defender package

case node['platform_family']

when 'debian'

apt_package "mdatp" do

action :remove

end

when 'rhel'

if node['platform_version'] <= 8

then

yum_package "mdatp" do

action :remove

end

else

dnf_package "mdatp" do

action :remove

end

end

end

Als u deze stap wilt opnemen als onderdeel van het recept, voegt u toe include_recipe ':: uninstall_mdatp aan het default.rb bestand in de map met recepten. Zorg ervoor dat u de include_recipe '::install_mdatp' uit het default.rb bestand hebt verwijderd.

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.