Rapport Regels voor het verminderen van kwetsbaarheid voor aanvallen

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Platforms:

- Windows

Het rapport Regels voor kwetsbaarheid voor aanvallen verminderen biedt gedetailleerde inzichten in de regels die worden afgedwongen op apparaten binnen uw organisatie. Bovendien biedt dit rapport informatie over:

- gedetecteerde bedreigingen

- geblokkeerde bedreigingen

- apparaten die niet zijn geconfigureerd voor het gebruik van de standaardbeveiligingsregels om bedreigingen te blokkeren

Daarnaast biedt het rapport een gebruiksvriendelijke interface waarmee u het volgende kunt doen:

- Detecties van bedreigingen weergeven

- De configuratie van de ASR-regels weergeven

- Uitsluitingen configureren (toevoegen)

- Inzoomen om gedetailleerde informatie te verzamelen

Zie Naslaginformatie over regels voor het verminderen van kwetsbaarheid voor aanvallen voor meer informatie over regels voor het verminderen van kwetsbaarheid voor afzonderlijke aanvallen.

Vereisten

Belangrijk

Voor toegang tot het rapport Regels voor het verminderen van kwetsbaarheid voor aanvallen zijn leesmachtigingen vereist voor de Microsoft Defender-portal. Windows Server 2012 R2 en Windows Server 2016 worden alleen weergegeven in het rapport regels voor het verminderen van kwetsbaarheid voor aanvallen, als deze apparaten worden toegevoegd met behulp van het moderne geïntegreerde oplossingspakket. Zie Nieuwe functionaliteit in de moderne geïntegreerde oplossing voor Windows Server 2012 R2 en 2016 voor meer informatie.

Toegangsmachtigingen voor rapporten

Voor toegang tot het rapport Kwetsbaarheidsbeperkingsregels voor aanvallen in de Microsoft Defender-portal zijn de volgende machtigingen vereist:

| Machtigingsnaam | Machtigingstype |

|---|---|

| Gegevens weergeven | Beveiligingsbewerkingen |

Belangrijk

Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Dit helpt bij het verbeteren van de beveiliging voor uw organisatie. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

Ga als volgt te werk om deze machtigingen toe te wijzen:

Meld u aan bij de Microsoft Defender-portal.

Selecteer in het navigatiedeelvenster Instellingen>Eindpuntrollen>(onderMachtigingen).

Selecteer de rol die u wilt bewerken en selecteer vervolgens Bewerken.

Typ in Rol bewerken op het tabblad Algemeen in Rolnaam een naam voor de rol.

Typ in Beschrijving een korte samenvatting van de rol.

Selecteer in Machtigingen de optie Gegevens weergeven en selecteer onder Gegevens weergevende optie Beveiligingsbewerkingen.

Navigeer naar het rapport Kwetsbaarheidsbeperkingsregels voor aanvallen

Naar de overzichtskaarten voor het rapport Kwetsbaarheidsbeperkingsregels voor aanvallen navigeren

Open de Microsoft Defender-portal.

Selecteer rapporten in het navigatiedeelvenster. Selecteer in de hoofdsectie onder Rapporten de optie Beveiligingsrapport.

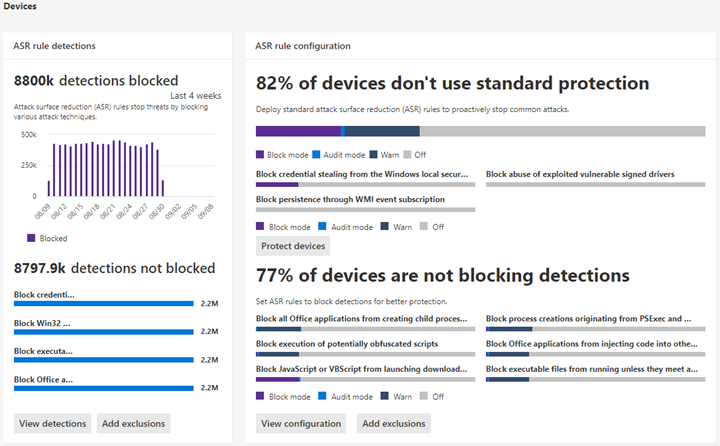

Schuif omlaag naar Apparaten om de overzichtskaarten voor regels voor het verminderen van kwetsbaarheid voor aanvallen te vinden. De overzichtsrapportkaarten voor ASR-regels lijken op de volgende afbeelding:

Overzichtskaarten voor ASR-regels

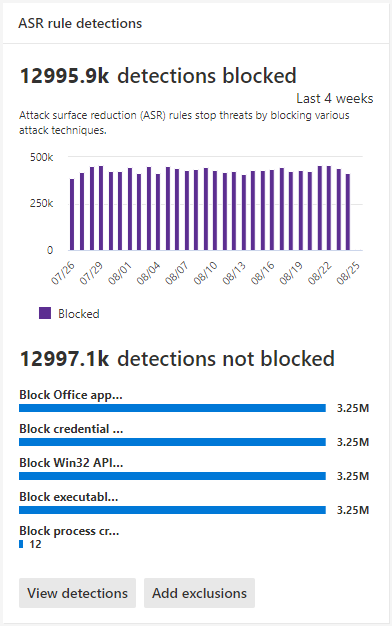

De samenvatting van het ASR-regelsrapport is onderverdeeld in twee kaarten:

Overzichtskaart detecties van ASR-regels

De overzichtskaart detecties van ASR-regels toont een overzicht van het aantal gedetecteerde bedreigingen dat wordt geblokkeerd door ASR-regels. Deze kaart bevat twee actieknoppen:

- Detecties weergeven: het tabblad Detecties openen

- Uitsluitingen toevoegen: hiermee opent u het tabblad Uitsluitingen

Als u de koppeling ASR-regelsdetectie boven aan de kaart selecteert, wordt ook het hoofdtabblad Detecties van kwetsbaarheidsdetecties geopend.

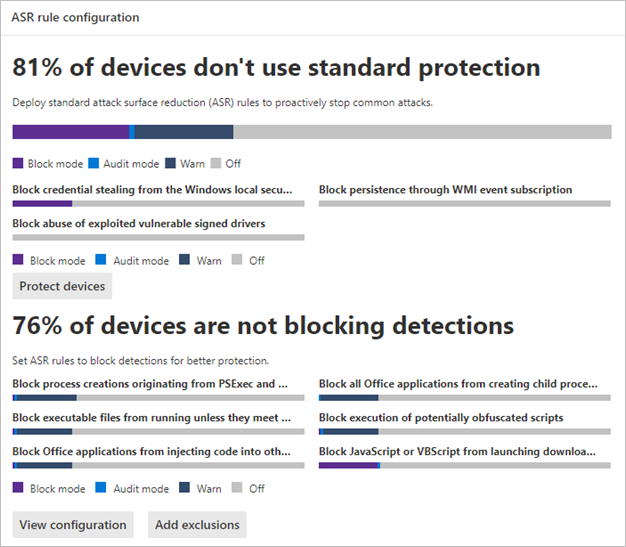

Overzichtskaart configuratie van ASR-regels

De bovenste sectie is gericht op drie aanbevolen regels, die bescherming bieden tegen veelvoorkomende aanvalstechnieken. Deze kaart bevat informatie over de huidige status van de computers in uw organisatie waarvoor de volgende standaardbeveiligingsregels voor drie (ASR) zijn ingesteld in de blokmodus, controlemodus of uit (niet geconfigureerd). Op de knop Apparaten beveiligen ziet u de volledige configuratiegegevens voor alleen de drie regels; klanten kunnen snel actie ondernemen om deze regels in te schakelen.

In de onderste sectie worden zes regels weergegeven op basis van het aantal niet-beveiligde apparaten per regel. Met de knop Configuratie weergeven worden alle configuratiegegevens voor alle ASR-regels weergegeven. De knop Uitsluitingen toevoegen toont de pagina Uitsluiting toevoegen met alle gedetecteerde bestands-/procesnamen die worden vermeld voor Soc (Security Operation Center) om te evalueren. De pagina Uitsluiting toevoegen is gekoppeld aan Microsoft Intune.

De kaart bevat ook twee actieknoppen:

- Configuratie weergeven: hiermee opent u het tabblad Detecties

- Uitsluitingen toevoegen: hiermee opent u het tabblad Uitsluitingen

Als u de koppeling ASR-regelsconfiguratie bovenaan de kaart selecteert, wordt ook het hoofdtabblad Configuratie van regels voor het verminderen van het kwetsbaarheidsoppervlak geopend.

Vereenvoudigde standaardbeveiligingsoptie

De configuratieoverzichtskaart biedt een knop om apparaten te beveiligen met de drie standaardbeveiligingsregels. Microsoft raadt u ten minste aan deze drie standaardbeveiligingsregels voor het verminderen van kwetsbaarheid voor aanvallen in te schakelen:

- Het stelen van referenties van het Windows-subsysteem voor lokale beveiligingsinstantie (lsass.exe) blokkeren

- Misbruik van misbruik van kwetsbare ondertekende stuurprogramma's blokkeren

- Persistentie blokkeren via een WMI-gebeurtenisabonnement (Windows Management Instrumentation)

De drie standaardbeveiligingsregels inschakelen:

Selecteer Apparaten beveiligen. Het hoofdtabblad Configuratie wordt geopend.

Op het tabblad Configuratie schakelt basisregels automatisch van Alle regels naar Standaardbeveiligingsregels ingeschakeld.

Selecteer in de lijst Apparaten de apparaten waarop u de standaardbeveiligingsregels wilt toepassen en selecteer vervolgens Opslaan.

Deze kaart heeft twee andere navigatieknoppen:

- Configuratie weergeven: hiermee opent u het tabblad Configuratie .

- Uitsluitingen toevoegen: hiermee opent u het tabblad Uitsluitingen .

Als u de koppeling ASR-regelsconfiguratie bovenaan de kaart selecteert, wordt ook het hoofdtabblad Configuratie van regels voor het verminderen van het kwetsbaarheidsoppervlak geopend.

Hoofdtabbladen voor regels voor het verminderen van kwetsbaarheid voor aanvallen

Hoewel de overzichtskaarten van het ASR-regelrapport handig zijn om een snel overzicht te krijgen van de status van uw ASR-regels, bieden de belangrijkste tabbladen uitgebreidere informatie met filter- en configuratiemogelijkheden:

Zoekmogelijkheden

De zoekfunctie wordt toegevoegd aan de hoofdtabbladen Detectie, Configuratie en Uitsluiting toevoegen . Met deze mogelijkheid kunt u zoeken op basis van apparaat-id, bestandsnaam of procesnaam.

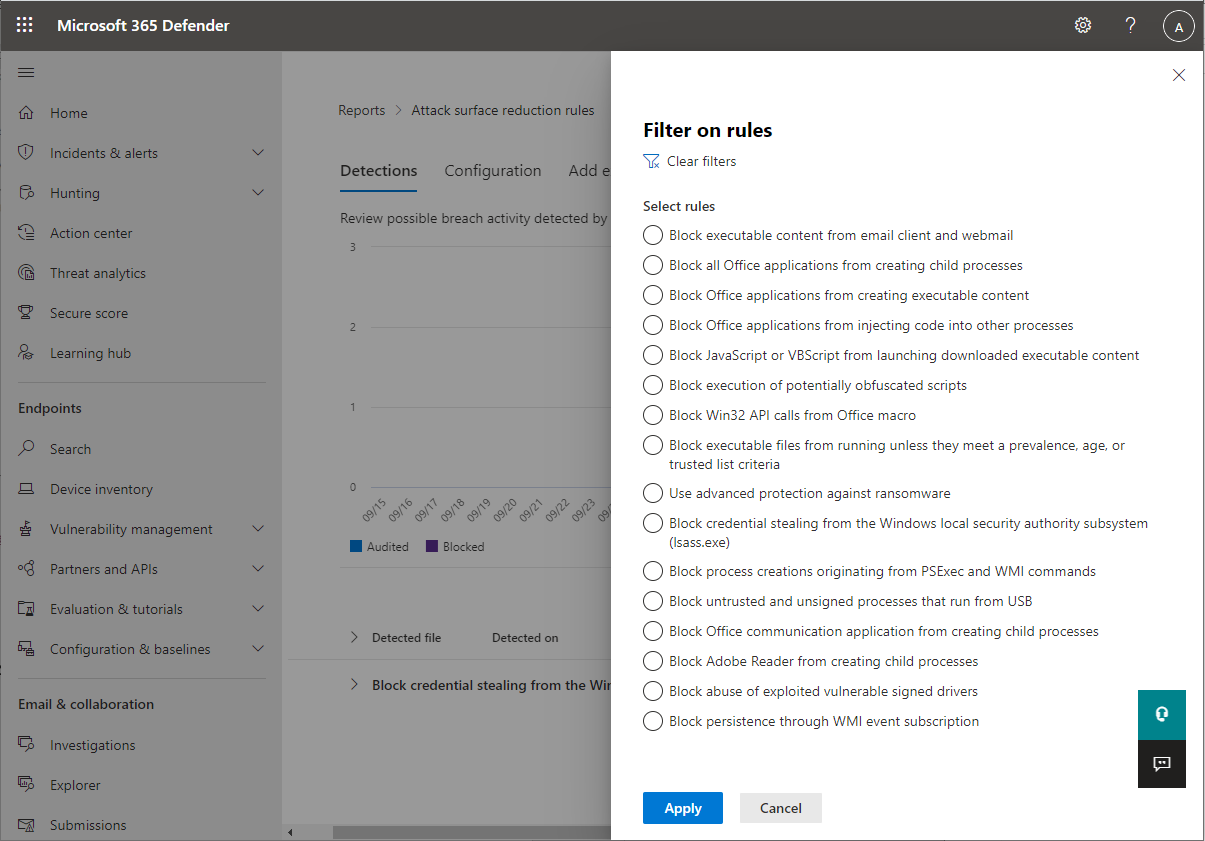

Filtering

Met filteren kunt u opgeven welke resultaten worden geretourneerd:

- Met datum kunt u een datumbereik opgeven voor gegevensresultaten.

- Filters

Opmerking

Bij het filteren op regel is het aantal afzonderlijke gedetecteerde items in de onderste helft van het rapport momenteel beperkt tot 200 regels. U kunt Exporteren gebruiken om de volledige lijst met detecties op te slaan in Excel.

Tip

Aangezien het filter momenteel werkt in deze release, moet u, telkens wanneer u wilt groeperen op, eerst omlaag schuiven naar de laatste detectie in de lijst om de volledige gegevensset te laden. Nadat u de volledige gegevensset hebt geladen, kunt u het filteren 'sorteren op' starten. Als u niet omlaag schuift naar de laatste detectie die wordt vermeld bij elk gebruik of bij het wijzigen van filteropties (bijvoorbeeld de ASR-regels die zijn toegepast op de huidige filteruitvoering), zijn de resultaten onjuist voor elk resultaat met meer dan één pagina met weergegeven detecties.

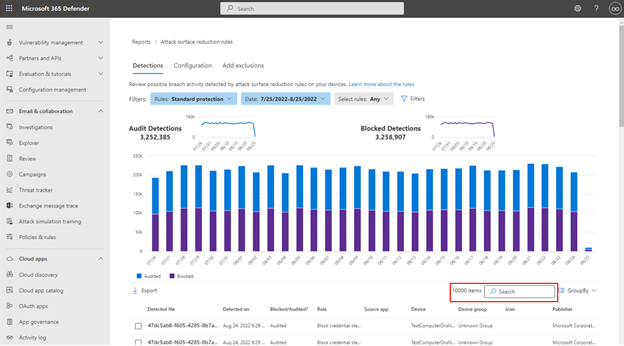

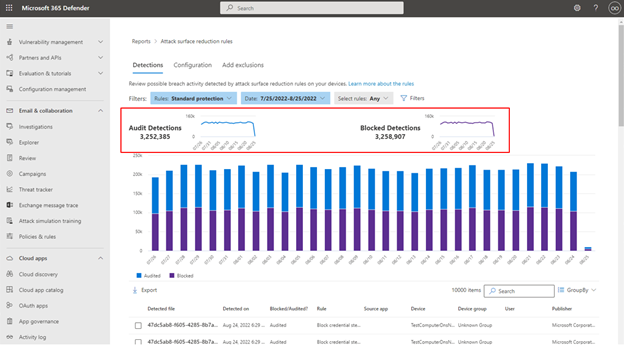

Hoofdtabblad detecties van regels voor het verminderen van kwetsbaarheid voor aanvallen

- Controledetecties: toont hoeveel bedreigingsdetecties worden vastgelegd door regels die zijn ingesteld in de controlemodus .

- Geblokkeerde detecties: toont hoeveel detecties van bedreigingen worden geblokkeerd door regels die zijn ingesteld in de blokmodus .

- Grote, geconsolideerde grafiek: toont geblokkeerde en gecontroleerde detecties.

De grafieken bevatten detectiegegevens over het weergegeven datumbereik, met de mogelijkheid om de muisaanwijzer over een specifieke locatie te bewegen om datumspecifieke informatie te verzamelen.

De onderste sectie van het rapport bevat gedetecteerde bedreigingen per apparaat, met de volgende velden:

| Veldnaam | Definitie |

|---|---|

| Bestand gedetecteerd | Het bestand dat een mogelijke of bekende bedreiging bevat |

| Gedetecteerd op | De datum waarop de bedreiging is gedetecteerd |

| Geblokkeerd/gecontroleerd? | Of de detectieregel voor de specifieke gebeurtenis zich in de modus Blokkeren of Audit bevindt |

| Regel | Welke regel heeft de bedreiging gedetecteerd |

| Bron-app | De toepassing die de aanroep heeft uitgevoerd naar het 'gedetecteerde bestand' |

| Apparaat | De naam van het apparaat waarop de controle- of blokkeringsgebeurtenis heeft plaatsgevonden |

| Apparaatgroep | De Active Directory-groep waartoe het apparaat behoort |

| Gebruiker | Het computeraccount dat verantwoordelijk is voor de aanroep |

| Publisher | Het bedrijf dat de specifieke .exe of toepassing heeft uitgebracht |

Zie Regelmodi voor het verminderen van kwetsbaarheid voor aanvallen voor meer informatie over asr-regelcontrole en blokmodi.

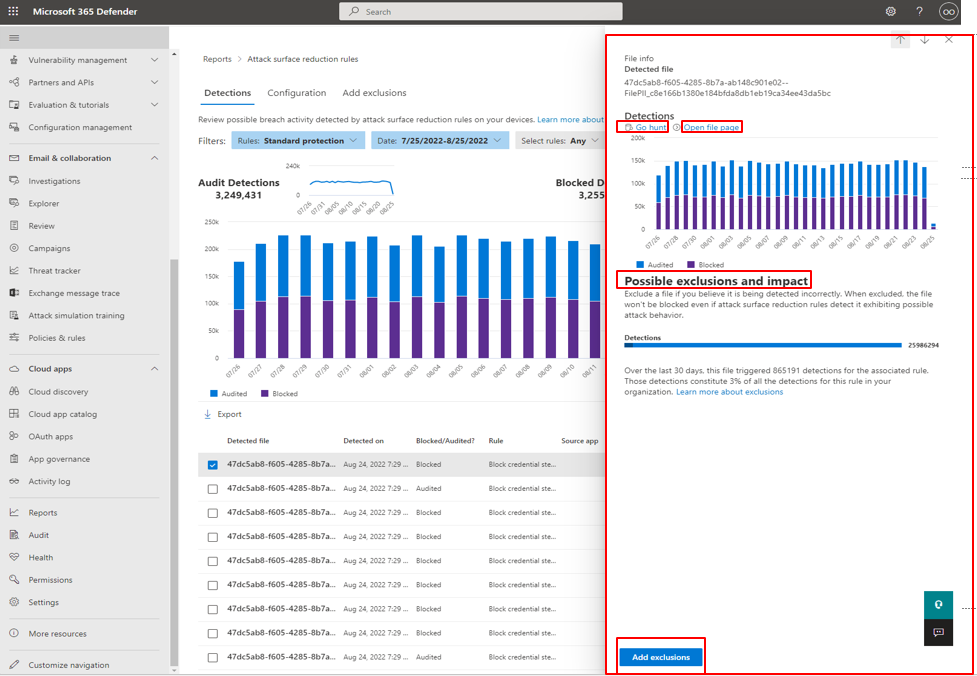

Flyout met actie

De hoofdpagina Detectie bevat een lijst met alle detecties (bestanden/processen) in de afgelopen 30 dagen. Selecteer een van de detecties die u wilt openen met inzoommogelijkheden.

De sectie Mogelijke uitsluiting en impact bevat het effect van het geselecteerde bestand of proces. U kunt:

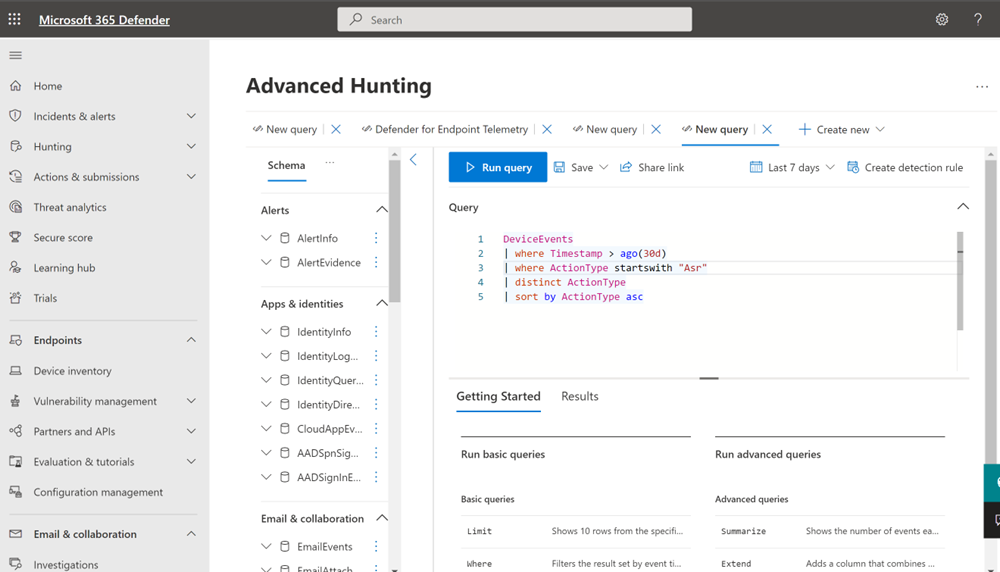

- Selecteer Go hunt , waarmee de pagina Geavanceerde opsporingsquery wordt geopend

- Bestandspagina openen opent Microsoft Defender voor Eindpunt detectie

- De knop Uitsluiting toevoegen is gekoppeld aan de hoofdpagina uitsluiting toevoegen.

In de volgende afbeelding ziet u hoe de querypagina Geavanceerde opsporing wordt geopend via de koppeling in de flyout waarvoor actie kan worden ondernomen:

Zie Proactief zoeken naar bedreigingen met geavanceerde opsporing in Microsoft Defender XDR voor meer informatie over geavanceerde opsporing

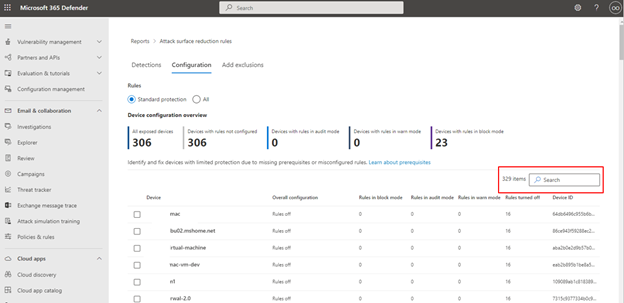

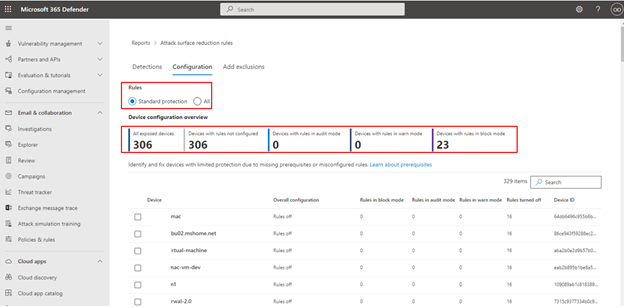

Hoofdtabblad Configuratie van regels voor het verminderen van kwetsbaarheid voor aanvallen

Het hoofdtabblad Configuratie van ASR-regels bevat een overzicht en configuratiegegevens voor ASR-regels per apparaat. Het tabblad Configuratie heeft drie belangrijke aspecten:

Basisregels Biedt een methode om resultaten te schakelen tussen Basisregels en Alle regels. Standaard is Basisregels geselecteerd.

Overzicht van apparaatconfiguratie Biedt een actuele momentopname van apparaten in een van de volgende statussen:

- Alle blootgestelde apparaten (apparaten met ontbrekende vereisten, regels in de controlemodus, onjuist geconfigureerde regels of regels die niet zijn geconfigureerd)

- Apparaten waarvoor regels niet zijn geconfigureerd

- Apparaten met regels in de controlemodus

- Apparaten met regels in blokmodus

De onderste, naamloze sectie van het tabblad Configuratie bevat een lijst met de huidige status van uw apparaten (per apparaat):

- Apparaat (naam)

- Algemene configuratie (of regels zijn ingeschakeld of allemaal zijn uitgeschakeld)

- Regels in de blokmodus (het aantal regels per apparaat dat is ingesteld op blokkeren)

- Regels in de controlemodus (het aantal regels in de controlemodus)

- Regels uitgeschakeld (regels die zijn uitgeschakeld of niet zijn ingeschakeld)

- Apparaat-id (apparaat-GUID)

Deze elementen worden weergegeven in de volgende afbeelding.

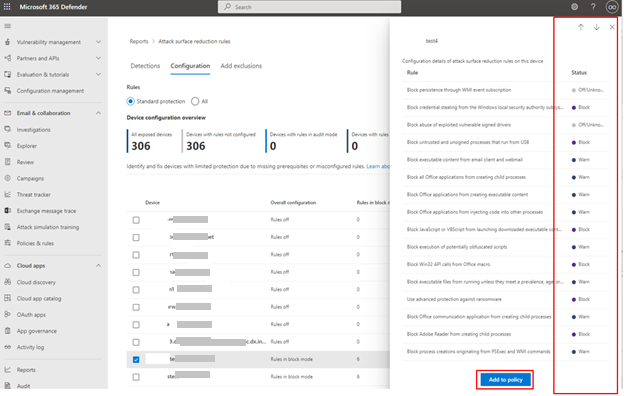

ASR-regels inschakelen:

Selecteer onder Apparaat het apparaat of de apparaten waarop u ASR-regels wilt toepassen.

Controleer uw selecties in het flyoutvenster en selecteer vervolgens Toevoegen aan beleid. Het tabblad Configuratie en regel-flyout toevoegen worden weergegeven in de volgende afbeelding.

[NOTE!] Als u apparaten hebt waarvoor verschillende ASR-regels moeten worden toegepast, moet u deze apparaten afzonderlijk configureren.

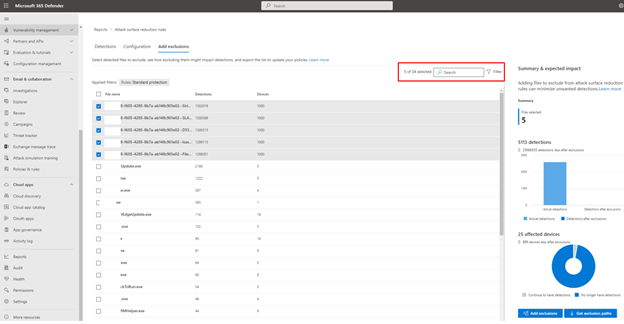

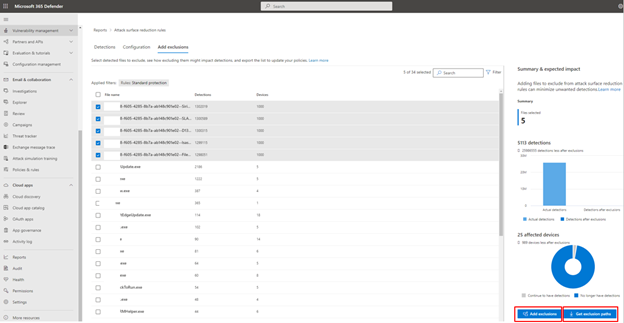

Regels voor het verminderen van kwetsbaarheid voor aanvallen Tabblad Uitsluitingen toevoegen

Het tabblad Uitsluitingen toevoegen bevat een gerangschikte lijst met detecties op bestandsnaam en biedt een methode voor het configureren van uitsluitingen. Standaard wordt uitsluitingsgegevens toevoegen weergegeven voor drie velden:

- Bestandsnaam: de naam van het bestand dat de gebeurtenis ASR-regels heeft geactiveerd.

- Detecties: het totale aantal gedetecteerde gebeurtenissen voor benoemde bestanden. Afzonderlijke apparaten kunnen meerdere ASR-regels activeren.

- Apparaten: het aantal apparaten waarop de detectie heeft plaatsgevonden.

Belangrijk

Het uitsluiten van bestanden of mappen kan de beveiliging van ASR-regels aanzienlijk verminderen. Uitgesloten bestanden mogen worden uitgevoerd en er wordt geen rapport of gebeurtenis vastgelegd. Als ASR-regels bestanden detecteren waarvan u denkt dat ze niet moeten worden gedetecteerd, moet u eerst de controlemodus gebruiken om de regel te testen.

Wanneer u een bestand selecteert, wordt een overzicht & verwachte impact-fly-out geopend, met de volgende typen informatie:

- Geselecteerde bestanden : het aantal bestanden dat u hebt geselecteerd voor uitsluiting

- (aantal) detecties : geeft de verwachte vermindering van detecties aan nadat de geselecteerde uitsluitingen zijn toegevoegd. De vermindering van detecties wordt grafisch weergegeven voor werkelijke detecties en detecties na uitsluitingen.

- (aantal) betrokken apparaten : geeft de verwachte vermindering aan van het aantal apparaten dat detecties rapporteert voor de geselecteerde uitsluitingen.

De pagina Uitsluiting toevoegen bevat twee knoppen voor acties die kunnen worden gebruikt voor gedetecteerde bestanden (na selectie). U kunt:

- Voeg uitsluiting toe waarmee Microsoft Intune pagina asr-beleid wordt geopend. Zie Intune in Alternatieve configuratiemethoden voor ASR-regels inschakelen voor meer informatie.

- Uitsluitingspaden ophalen waarmee bestandspaden in csv-indeling worden gedownload.

Zie ook

- Implementatieoverzicht van regels voor het verminderen van kwetsbaarheid voor aanvallen

- Implementatie van regels voor het verminderen van kwetsbaarheid voor aanvallen plannen

- Regels voor het verminderen van kwetsbaarheid voor aanvallen testen

- Regels voor het verminderen van aanvalsoppervlakken inschakelen

- Regels voor het verminderen van kwetsbaarheid voor aanvallen operationeel maken

- Rapport met ASR-regels (Attack Surface Reduction)

- Verwijzing naar regels voor het verminderen van kwetsbaarheid voor aanvallen

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.