Probleemoplossing: Azure site-naar-site-VPN wordt herhaaldelijk verbroken

Mogelijk ondervindt u het probleem dat een nieuwe of bestaande Site-naar-site-VPN-verbinding van Microsoft Azure niet stabiel is of regelmatig wordt verbroken. Dit artikel bevat stappen voor probleemoplossing om u te helpen de oorzaak van het probleem te identificeren en op te lossen.

Als uw Azure-probleem niet wordt opgelost in dit artikel, gaat u naar de Azure-forums op Microsoft Q & A en Stack Overflow. U kunt uw probleem posten in deze forums of posten op @AzureSupport op Twitter. U kunt ook een Azure-ondersteuningsaanvraag indienen. Als u een ondersteuningsaanvraag wilt indienen, selecteert u op de pagina Azure-ondersteuningOndersteuning krijgen.

Stappen voor probleemoplossing

Vereiste stap

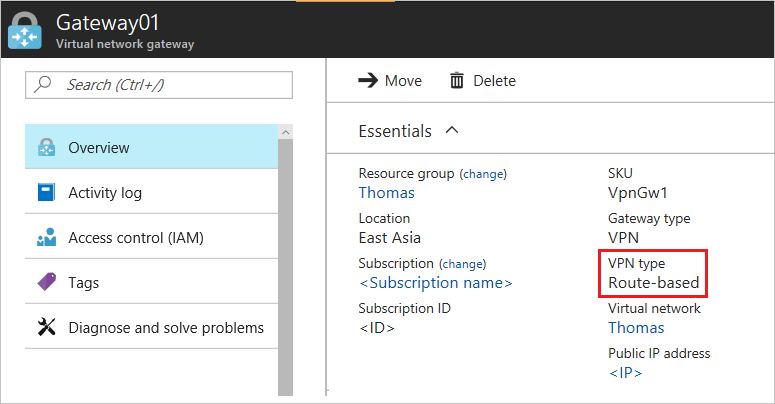

Controleer het type gateway van het virtuele Azure-netwerk:

Ga naar Azure-portal.

Controleer de pagina Overzicht van de gateway van het virtuele netwerk om het type te controleren. Voorbeeld: op route gebaseerd.

Stap 1: Controleren of het on-premises VPN-apparaat is gevalideerd

- Controleer of u een gevalideerde VPN-apparaat- en besturingssysteemversie gebruikt. Als het VPN-apparaat niet is gevalideerd, moet u mogelijk contact opnemen met de fabrikant van het apparaat om te zien of er een compatibiliteitsprobleem is.

- Zorg ervoor dat het VPN-apparaat juist is geconfigureerd. Zie Voorbeelden van apparaatconfiguratie bewerken voor meer informatie.

Stap 2: Controleer de beveiligingskoppelingsinstellingen (voor op beleid gebaseerde virtuele Azure-netwerkgateways)

- Zorg ervoor dat het virtuele netwerk, subnetten en bereiken in de definitie van de lokale netwerkgateway in Microsoft Azure hetzelfde zijn als de configuratie op het on-premises VPN-apparaat.

- Controleer of de beveiligingskoppelingsinstellingen overeenkomen.

Stap 3: Controleren op door de gebruiker gedefinieerde routes of netwerkbeveiligingsgroepen in gatewaysubnet

Een door de gebruiker gedefinieerde route op het gateway-subnet kan bepaald verkeer beperken en ander verkeer toestaan. Hierdoor lijkt het erop dat de VPN-verbinding voor het ene verkeer onbetrouwbaar is en voor het andere juist goed.

Stap 4: Controleer de instelling 'één VPN-tunnel per subnetpaar' (voor op beleid gebaseerde virtuele netwerkgateways)

Zorg ervoor dat het on-premises VPN-apparaat is ingesteld op één VPN-tunnel per subnetpaar voor op beleid gebaseerde virtuele netwerkgateways.

Stap 5: Controleren op beperkingen voor beveiligingskoppelingen

De gateway van het virtuele netwerk heeft een limiet van 200 subnetkoppelingsparen. Als het aantal subnetten van het virtuele Azure-netwerk vermenigvuldigd met het aantal lokale subnetten groter is dan 200, ziet u mogelijk dat er sporadische subnetten worden verbroken.

Stap 6: Het adres van de externe interface van het on-premises VPN-apparaat controleren

Als het internetgerichte IP-adres van het VPN-apparaat is opgenomen in de definitie van de adresruimte van de lokale netwerkgateway in Azure, kunnen er sporadische verbroken verbindingen optreden.

Stap 7: Controleer of het on-premises VPN-apparaat Perfect Forward Secrecy is ingeschakeld

De functie Perfect Forward Secrecy kan de verbindingsproblemen veroorzaken. Als voor het VPN-apparaat Perfect forward Secrecy is ingeschakeld, schakelt u de functie uit. Werk vervolgens het IPsec-beleid voor de gateway van het virtuele netwerk bij.