Een site-naar-site-VPN-verbinding configureren via persoonlijke ExpressRoute-peering

U kunt een site-naar-site-VPN configureren voor een virtuele netwerkgateway via een persoonlijke peering van ExpressRoute met behulp van een RFC 1918 IP-adres. Deze configuratie biedt de volgende voordelen:

Verkeer via de persoonlijke peering wordt versleuteld.

Gebruikers van een punt-naar-site-verbinding die verbinding maken met een virtuele-netwerkgateway, kunnen ExpressRoute gebruiken (via de site-naar-site-tunnel) om toegang te krijgen tot on-premises resources.

Het is mogelijk om site-naar-site-VPN-verbindingen te implementeren via persoonlijke ExpressRoute-peering op hetzelfde moment als site-naar-site-VPN-verbindingen via internet op dezelfde VPN-gateway.

Deze functie is alleen beschikbaar voor gateways op basis van standaard-IP.

Vereisten

Als u deze configuratie wilt voltooien, controleert u of u voldoet aan de volgende vereisten:

U hebt een functionerend ExpressRoute-circuit dat is gekoppeld aan het virtuele netwerk waarin de VPN-gateway is gemaakt (of wordt gemaakt).

U kunt resources bereiken via RFC1918 (privé) IP-adres in het virtuele netwerk via het ExpressRoute-circuit.

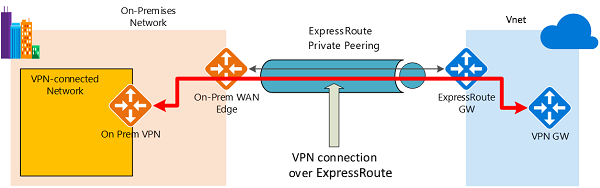

Routering

In afbeelding 1 ziet u een voorbeeld van VPN-connectiviteit via persoonlijke ExpressRoute-peering. In dit voorbeeld ziet u een netwerk in het on-premises netwerk dat is verbonden met de Azure Hub VPN-gateway via persoonlijke ExpressRoute-peering. Een belangrijk aspect van deze configuratie is de routering tussen de on-premises netwerken en Azure via de ExpressRoute- en VPN-paden.

Afbeelding 1

Het tot stand brengen van connectiviteit is eenvoudig:

ExpressRoute-connectiviteit tot stand brengen met een ExpressRoute-circuit en persoonlijke peering.

Stel de VPN-verbinding tot stand met behulp van de stappen in dit artikel.

Verkeer van on-premises netwerken naar Azure

Voor verkeer van on-premises netwerken naar Azure worden de Azure-voorvoegsels geadverteerd via zowel de persoonlijke ExpressRoute-peering BGP als de VPN BGP als BGP is geconfigureerd op uw VPN-gateway. Het resultaat zijn twee netwerkroutes (paden) naar Azure vanuit de on-premises netwerken:

• Eén netwerkroute via het met IPsec beveiligde pad.

• Eén netwerkroute rechtstreeks via ExpressRoute zonder IPsec-beveiliging.

Als u versleuteling wilt toepassen op de communicatie, moet u ervoor zorgen dat voor het vpn-verbonden netwerk in afbeelding 1 Azure-routes via de on-premises VPN-gateway de voorkeur hebben via het directe ExpressRoute-pad.

Verkeer van Azure naar on-premises netwerken

Dezelfde vereiste geldt voor het verkeer van Azure naar on-premises netwerken. Om ervoor te zorgen dat het IPsec-pad de voorkeur heeft boven het directe ExpressRoute-pad (zonder IPsec), hebt u twee opties:

• Meer specifieke voorvoegsels adverteren op de VPN BGP-sessie voor het vpn-verbonden netwerk. U kunt een groter bereik adverteren dat het vpn-verbonden netwerk omvat via persoonlijke ExpressRoute-peering en vervolgens specifiekere bereiken in de VPN BGP-sessie. U kunt bijvoorbeeld 10.0.0.0/16 adverteren via ExpressRoute en 10.0.1.0/24 via VPN.

• Publiceer niet-aaneengesloten voorvoegsels voor VPN en ExpressRoute. Als de vpn-netwerkbereiken niet aan elkaar zijn gekoppeld vanuit andere expressRoute-verbonden netwerken, kunt u de voorvoegsels in respectievelijk de VPN- en ExpressRoute BGP-sessies adverteren. U kunt bijvoorbeeld 10.0.0.0/24 adverteren via ExpressRoute en 10.0.1.0/24 via VPN.

In beide voorbeelden verzendt Azure verkeer naar 10.0.1.0/24 via de VPN-verbinding in plaats van rechtstreeks via ExpressRoute zonder VPN-beveiliging.

Waarschuwing

Als u dezelfde voorvoegsels adverteert via zowel ExpressRoute- als VPN-verbindingen, gebruikt Azure het ExpressRoute-pad rechtstreeks zonder VPN-beveiliging.

Portalstappen

Een site-naar-site-verbinding configureren. Zie het artikel site-naar-site-configuratie voor stappen. Zorg ervoor dat u een gateway kiest met een standaard openbaar IP-adres.

Privé-IP-adressen inschakelen op de gateway. Selecteer Configuratie en stel privé-IP-adressen van gateway in op Ingeschakeld. Selecteer Opslaan om uw wijzigingen op te slaan.

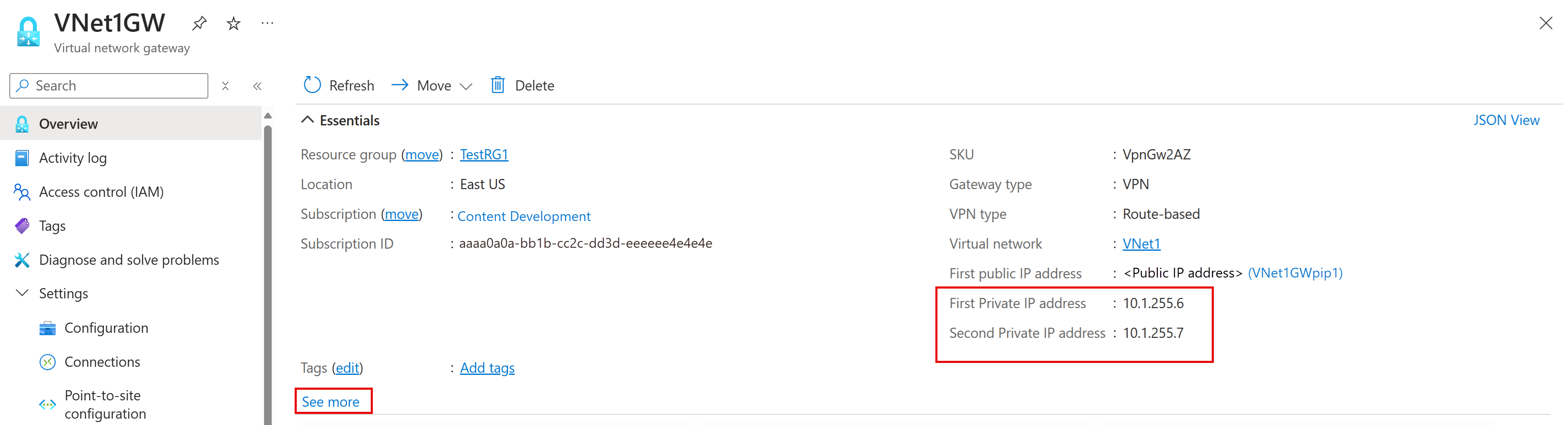

Selecteer Op de pagina Overzicht de optie Meer weergeven om het privé-IP-adres weer te geven. Noteer deze informatie voor later gebruik in de configuratiestappen. Als u een VPN-gateway in de actieve modus hebt, ziet u twee privé-IP-adressen.

Als u Het privé-IP-adres van Azure wilt inschakelen voor de verbinding, gaat u naar de pagina Configuratie. Stel Privé-IP-adres van Azure gebruiken in op Ingeschakeld en selecteer Opslaan.

Gebruik het privé-IP-adres dat u in stap 3 hebt geschreven als het externe IP-adres op uw on-premises firewall om de site-naar-site-tunnel via de persoonlijke ExpressRoute-peering tot stand te brengen.

Notitie

Het configureren van BGP op uw VPN-gateway is niet vereist om een VPN-verbinding te bereiken via persoonlijke ExpressRoute-peering.

PowerShell-stappen

Een site-naar-site-verbinding configureren. Zie het artikel Een site-naar-site-VPN configureren voor stappen. Zorg ervoor dat u een gateway kiest met een standaard openbaar IP-adres.

Stel de vlag in om het privé-IP-adres op de gateway te gebruiken met behulp van de volgende PowerShell-opdrachten:

$Gateway = Get-AzVirtualNetworkGateway -Name <name of gateway> -ResourceGroup <name of resource group> Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -EnablePrivateIpAddress $trueAls het goed is, ziet u een openbaar en een privé-IP-adres. Noteer het IP-adres in de sectie TunnelIpAddresses van de uitvoer. U gebruikt deze informatie in een latere stap.

Stel de verbinding in om het privé-IP-adres te gebruiken met behulp van de volgende PowerShell-opdracht:

$Connection = get-AzVirtualNetworkGatewayConnection -Name <name of the connection> -ResourceGroupName <name of resource group> Set-AzVirtualNetworkGatewayConnection --VirtualNetworkGatewayConnection $Connection -UseLocalAzureIpAddress $truePing vanuit uw firewall het privé-IP-adres dat u in stap 2 hebt geschreven. Deze moet bereikbaar zijn via de persoonlijke ExpressRoute-peering.

Gebruik dit privé-IP-adres als het externe IP-adres op uw on-premises firewall om de site-naar-site-tunnel tot stand te brengen via de persoonlijke ExpressRoute-peering.

Volgende stappen

Zie Wat is VPN Gateway voor meer informatie over VPN Gateway ?