Instellingen voor omleiding van clientapparaten configureren voor Windows-app en de app Extern bureaublad met behulp van Microsoft Intune

Belangrijk

Configureer omleidingsinstellingen voor de app Extern bureaublad in Android en Windows-app op Android met behulp van Microsoft Intune, die momenteel in PREVIEW zijn. Omleidingsinstellingen configureren voor Windows App op iOS/iPadOS met Behulp van Microsoft Intune is algemeen beschikbaar. Raadpleeg de Aanvullende voorwaarden voor Microsoft Azure-previews voor juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta of preview zijn of die anders nog niet algemeen beschikbaar zijn.

Tip

Dit artikel bevat informatie voor meerdere producten die gebruikmaken van Remote Desktop Protocol (RDP) voor externe toegang tot Windows-bureaubladen en -toepassingen.

Omleiding van resources en randapparatuur van het lokale apparaat van een gebruiker naar een externe sessie vanuit Azure Virtual Desktop of Windows 365 via RdP (Remote Desktop Protocol), zoals het klembord, camera en audio, wordt normaal gesproken bepaald door de centrale configuratie van een hostgroep en de bijbehorende sessiehosts. Omleiding van clientapparaten is geconfigureerd voor Windows-app en de app Extern bureaublad met behulp van een combinatie van configuratiebeleid voor Microsoft Intune-apps, app-beveiligingsbeleid en voorwaardelijke toegang van Microsoft Entra op het lokale apparaat van een gebruiker.

Met deze functies kunt u de volgende scenario's uitvoeren:

Pas omleidingsinstellingen toe op een gedetailleerder niveau op basis van criteria die u opgeeft. U wilt bijvoorbeeld verschillende instellingen hebben, afhankelijk van de beveiligingsgroep waarin een gebruiker zich bevindt, het besturingssysteem van het apparaat dat ze gebruiken of als gebruikers zowel zakelijke als persoonlijke apparaten gebruiken voor toegang tot een externe sessie.

Bied een extra beveiligingslaag tegen onjuist geconfigureerde omleiding op de hostgroep of sessiehost.

Pas extra beveiligingsinstellingen toe op windows-apps en de app Extern bureaublad, zoals een pincode vereisen, toetsenborden van derden blokkeren en bewerkingen voor knippen, kopiëren en plakken tussen andere apps op het clientapparaat beperken.

Als de omleidingsinstellingen op een clientapparaat conflicteren met de RDP-eigenschappen en sessiehost van de hostgroep voor Azure Virtual Desktop of cloud-pc voor Windows 365, wordt de meer beperkende instelling tussen de twee van kracht. Als de sessiehost bijvoorbeeld stationomleiding niet toestaat en het clientapparaat dat stationomleiding toestaat, is stationomleiding niet toegestaan. Als de omleidingsinstellingen op de sessiehost en het clientapparaat beide hetzelfde zijn, is het gedrag van de omleiding consistent.

Belangrijk

Het configureren van omleidingsinstellingen op een clientapparaat is geen vervanging voor het correct configureren van uw hostgroepen en sessiehosts op basis van uw vereisten. Het gebruik van Microsoft Intune voor het configureren van windows-apps en de app Extern bureaublad is mogelijk niet geschikt voor workloads waarvoor een hoger beveiligingsniveau is vereist.

Workloads met hogere beveiligingsvereisten moeten omleiding blijven instellen op de hostgroep of sessiehost, waarbij alle gebruikers van de hostgroep dezelfde omleidingsconfiguratie zouden hebben. Een DLP-oplossing (Data Loss Protection) wordt aanbevolen en omleiding moet waar mogelijk worden uitgeschakeld op sessiehosts om de mogelijkheden voor gegevensverlies te minimaliseren.

Op hoog niveau zijn er drie gebieden die moeten worden geconfigureerd:

Intune-app-configuratiebeleid: wordt gebruikt voor het beheren van omleidingsinstellingen voor Windows-app en de app Extern bureaublad op een clientapparaat. Er zijn twee typen app-configuratiebeleid; een beleid voor beheerde apps wordt gebruikt voor het beheren van instellingen voor een toepassing, ongeacht of het clientapparaat is ingeschreven of uitgeschreven, en er wordt een beleid voor beheerde apparaten gebruikt naast het beheren van instellingen op een ingeschreven apparaat. Gebruik filters om gebruikers te richten op basis van specifieke criteria.

Intune-beveiligingsbeleid voor apps: wordt gebruikt om beveiligingsvereisten op te geven waaraan moet worden voldaan door de toepassing en het clientapparaat. Gebruik filters om gebruikers te richten op basis van specifieke criteria.

Beleid voor voorwaardelijke toegang: wordt gebruikt om de toegang tot Azure Virtual Desktop en Windows 365 alleen te beheren als aan de criteria in app-configuratiebeleid en app-beveiligingsbeleid wordt voldaan.

Ondersteunde platforms en inschrijvingstypen

In de volgende tabel ziet u welke toepassing u kunt beheren op basis van het apparaatplatform en het inschrijvingstype:

Voor Windows-app:

| Apparaatplatform | Beheerde apparaten | Onbeheerde apparaten |

|---|---|---|

| iOS en iPadOS | ✅ | ✅ |

| Android | ✅ | ✅ |

Voor de app Extern bureaublad:

| Apparaatplatform | Beheerde apparaten | Onbeheerde apparaten |

|---|---|---|

| Android | ✅ | ✅ |

Voorbeeldscenario's

De waarden die u opgeeft in filters en beleidsregels zijn afhankelijk van uw vereisten, dus u moet bepalen wat het beste is voor uw organisatie. Hier volgen enkele voorbeeldscenario's van wat u moet configureren om ze te bereiken.

Scenario 1

Gebruikers in een groep mogen stationsomleiding uitvoeren wanneer ze verbinding maken vanaf hun Windows-bedrijfsapparaat, maar stationomleiding is niet toegestaan op hun zakelijke iOS-/iPadOS- of Android-apparaat. Ga als volgt te werk om dit scenario te bereiken:

Zorg ervoor dat uw sessiehosts of cloud-pc's en hostpoolinstellingen zijn geconfigureerd om stationomleiding toe te staan.

Apparaatfilter maken voor beheerde apps voor iOS en iPadOS en een afzonderlijk filter voor Android.

Maak alleen voor iOS en iPadOS een app-configuratiebeleid voor beheerde apparaten.

Maak een app-configuratiebeleid voor beheerde apps waarvoor stationomleiding is uitgeschakeld. U kunt één beleid maken voor zowel iOS/iPadOS als Android, of een afzonderlijk beleid maken voor iOS/iPadOS en Android.

Maak twee beleidsregels voor app-beveiliging, één voor iOS/iPadOS en één voor Android.

Scenario 2

Gebruikers in een groep met een Android-apparaat waarop de nieuwste versie van Android wordt uitgevoerd, zijn omleiding van stations toegestaan, maar dezelfde gebruikers die een oudere versie van Android gebruiken, zijn niet toegestaan stationsomleiding. Ga als volgt te werk om dit scenario te bereiken:

Zorg ervoor dat uw sessiehosts of cloud-pc's en hostpoolinstellingen zijn geconfigureerd om stationomleiding toe te staan.

Maak twee apparaatfilters:

Een apparaatfilter voor beheerde apps voor Android, waarbij de versie is ingesteld op het meest recente versienummer van Android.

Een apparaatfilter voor beheerde apps voor Android, waarbij de versie is ingesteld op een versienummer dat ouder is dan de nieuwste versie van Android.

Maak twee app-configuratiebeleidsregels:

Een app-configuratiebeleid voor beheerde apps waarvoor stationomleiding is ingeschakeld. Wijs deze toe aan een of meer groepen met het filter voor het meest recente versienummer van Android.

Een app-configuratiebeleid voor beheerde apps waarvoor stationomleiding is uitgeschakeld. Wijs deze toe aan een of meer groepen met het filter voor het oudere versienummer van Android.

Maak een beveiligingsbeleid voor apps, één gecombineerd voor iOS/iPadOS en Android.

Scenario 3

Gebruikers in een groep die een onbeheerd iOS-/iPadOS-apparaat gebruiken om verbinding te maken met een externe sessie, zijn omleiding van klembord toegestaan, maar dezelfde gebruikers die een onbeheerd Android-apparaat gebruiken, zijn niet-toegestane klembordomleiding. Ga als volgt te werk om dit scenario te bereiken:

Zorg ervoor dat uw sessiehosts of cloud-pc's en hostpoolinstellingen zijn geconfigureerd om klembordomleiding toe te staan.

Maak twee apparaatfilters:

Een apparaatfilter voor beheerde apps voor iOS en iPadOS, waarbij het type apparaatbeheer onbeheerd is.

Een apparaatfilter voor beheerde apps voor Android, waarbij het apparaatbeheertype onbeheerd is.

Maak twee app-configuratiebeleidsregels:

Een app-configuratiebeleid voor beheerde apps waarvoor klembordomleiding is ingeschakeld. Wijs deze toe aan een of meer groepen met het filter voor onbeheerde iOS- of iPadOS-apparaten.

Een app-configuratiebeleid voor beheerde apps waarvoor klembordomleiding is uitgeschakeld. Wijs deze toe aan een of meer groepen met het filter voor onbeheerde Android-apparaten.

Maak een beveiligingsbeleid voor apps, één gecombineerd voor iOS/iPadOS en Android.

Aanbevolen beleidsinstellingen

Hier volgen enkele aanbevolen beleidsinstellingen die u moet gebruiken met Intune en voorwaardelijke toegang. De instellingen die u gebruikt, moeten zijn gebaseerd op uw vereisten.

Intune:

- Schakel alle omleiding op persoonlijke apparaten uit.

- Pincodetoegang tot app vereisen.

- Toetsenborden van derden blokkeren.

- Geef een minimale versie van het besturingssysteem van het apparaat op.

- Geef een minimaal versienummer voor windows-apps en/of Extern bureaublad-apps op.

- Opengebroken/geroote apparaten blokkeren.

- Een MTD-oplossing (Mobile Threat Defense) vereisen op apparaten, zonder dat er bedreigingen zijn gedetecteerd.

Voorwaardelijke toegang:

- Toegang blokkeren, tenzij aan de criteria wordt voldaan die zijn ingesteld in het Intune Mobile Application Management-beleid.

- Toegang verlenen, waarvoor een of meer van de volgende opties zijn vereist:

- Meervoudige verificatie vereisen.

- Een Intune-beveiligingsbeleid voor apps vereisen.

Vereisten

Voordat u omleidingsinstellingen op een clientapparaat kunt configureren met Microsoft Intune en voorwaardelijke toegang, hebt u het volgende nodig:

Een bestaande hostgroep met sessiehosts of cloud-pc's.

Ten minste één beveiligingsgroep met gebruikers waarop het beleid moet worden toegepast.

Als u windows-apps wilt gebruiken met ingeschreven apparaten op iOS en iPadOS, moet u elke app vanuit de App Store toevoegen aan Intune. Zie iOS Store-apps toevoegen aan Microsoft Intune voor meer informatie.

Een clientapparaat met een van de volgende versies van de Windows-app of de app Extern bureaublad:

Voor Windows-app:

- iOS/iPadOS: 11.0.8 of hoger.

- Android: 1.0.145 of hoger.

Extern bureaublad-app:

- Android: 10.0.19.1279 of hoger.

De nieuwste versie van:

- iOS/iPadOS: Microsoft Authenticator-app

- Android: Bedrijfsportal app, geïnstalleerd in hetzelfde profiel als Windows App voor persoonlijke apparaten. Beide apps moeten zich in een persoonlijk profiel of in een werkprofiel bevinden, niet in elk profiel.

Er zijn meer Intune-vereisten voor het configureren van app-configuratiebeleid, app-beveiligingsbeleid en beleid voor voorwaardelijke toegang. Zie voor meer informatie:

Belangrijk

De functionaliteit van Intune Mobile Application Management (MAM) wordt momenteel niet ondersteund op Android 15 door Extern bureaublad of Windows-app (preview). MAM wordt uitgevoerd op oudere versies van Android. Ondersteuning voor MAM op Android 15 voor Windows-app (preview) wordt ondersteund in een toekomstige release.

Een filter voor beheerde apps maken

Door een filter voor beheerde apps te maken, kunt u alleen omleidingsinstellingen toepassen wanneer de criteria die in het filter zijn ingesteld, worden vergeleken, zodat u het toewijzingsbereik van een beleid kunt beperken. Als u geen filter configureert, zijn de omleidingsinstellingen van toepassing op alle gebruikers. Wat u in een filter opgeeft, is afhankelijk van uw vereisten.

Zie Filters gebruiken bij het toewijzen van uw apps, beleid en profielen in filtereigenschappen van Microsoft Intune en beheerde apps voor meer informatie over filters en het maken ervan.

Een app-configuratiebeleid maken voor beheerde apparaten

Voor iOS- en iPadOS-apparaten die alleen zijn ingeschreven, moet u een app-configuratiebeleid maken voor beheerde apparaten voor Windows App. Deze stap is niet nodig voor Android.

Als u een app-configuratiebeleid voor beheerde apparaten wilt maken en toepassen, volgt u de stappen in App-configuratiebeleid toevoegen voor beheerde iOS-/iPadOS-apparaten en gebruikt u de volgende instellingen:

Selecteer op het tabblad Basisbeginselen, voor de doel-app, De Windows-app in de lijst. U moet de app vanuit de App Store aan Intune hebben toegevoegd om deze weer te geven in deze lijst.

Selecteer Op het tabblad Instellingen voor de vervolgkeuzelijst Configuratie-instellingenindeling de optie Configuration Designer gebruiken en voer vervolgens de volgende instellingen in zoals wordt weergegeven:

Configuratiesleutel Waardetype Configuratiewaarde IntuneMAMUPNString {{userprincipalname}}IntuneMAMOIDString {{userid}}IntuneMAMDeviceIDString {{deviceID}}Wijs op het tabblad Toewijzingen het beleid toe aan de beveiligingsgroep met de gebruikers waarop het beleid moet worden toegepast. U moet het beleid toepassen op een groep gebruikers om het beleid van kracht te laten worden. Voor elke groep kunt u desgewenst een filter selecteren dat specifieker is in het app-configuratiebeleid.

Een app-configuratiebeleid maken voor beheerde apps

U moet een afzonderlijk app-configuratiebeleid maken voor beheerde apps voor Windows-apps (iOS/iPadOS) en de Windows-app (preview) of de app Extern bureaublad (Android), waarmee u configuratie-instellingen kunt opgeven. Configureer android en iOS niet in hetzelfde configuratiebeleid of u kunt geen beleid configureren op basis van beheerde en onbeheerde apparaten.

Als u een app-configuratiebeleid voor beheerde apps wilt maken en toepassen, volgt u de stappen in app-configuratiebeleid voor door Intune App SDK beheerde apps en gebruikt u de volgende instellingen:

Selecteer op het tabblad Basisinstellingen openbare apps selecteren en zoek en selecteer Extern bureaublad voor Android en Windows App voor iOS/iPadOS. Selecteer Aangepaste apps selecteren en typ vervolgens com.microsoft.rdc.androidx.beta in het veld Bundel of Pakket-id onder Meer apps voor Windows-app (preview) voor Android.

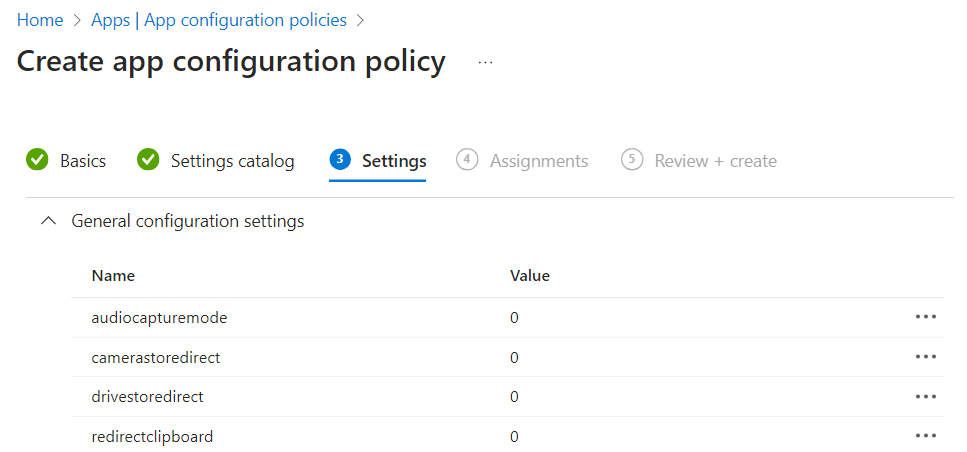

Vouw op het tabblad Instellingen de algemene configuratie-instellingen uit en voer vervolgens de volgende naam- en waardeparen in voor elke omleidingsinstelling die u exact wilt configureren zoals wordt weergegeven. Deze waarden komen overeen met de RDP-eigenschappen die worden vermeld op ondersteunde RDP-eigenschappen, maar de syntaxis is anders:

Name Beschrijving Waarde audiocapturemodeGeeft aan of audio-invoeromleiding is ingeschakeld. 0: Audio-opname vanaf het lokale apparaat is uitgeschakeld.

1: Audio-opname vanaf het lokale apparaat en omleiding naar een audiotoepassing in de externe sessie is ingeschakeld.camerastoredirectBepaalt of cameraomleiding is ingeschakeld. 0: Cameraomleiding is uitgeschakeld.

1: Cameraomleiding is ingeschakeld.drivestoredirectBepaalt of omleiding van schijfstations is ingeschakeld. 0: Omleiding van schijfstation is uitgeschakeld.

1: Omleiding van schijfstation is ingeschakeld.redirectclipboardBepaalt of klembordomleiding is ingeschakeld. 0: Klembordomleiding op lokaal apparaat is uitgeschakeld in externe sessie.

1: Klembordomleiding op lokaal apparaat is ingeschakeld in externe sessie.Hier volgt een voorbeeld van hoe de instellingen eruit moeten zien:

Wijs op het tabblad Toewijzingen het beleid toe aan de beveiligingsgroep met de gebruikers waarop het beleid moet worden toegepast. U moet het beleid toepassen op een groep gebruikers om het beleid van kracht te laten worden. Voor elke groep kunt u desgewenst een filter selecteren dat specifieker is in het app-configuratiebeleid.

Een beveiligingsbeleid voor apps maken

U moet een afzonderlijk app-beveiligingsbeleid maken voor Windows-apps (iOS/iPadOS) en de App Extern bureaublad (Android), waarmee u kunt bepalen hoe gegevens worden geopend en gedeeld door apps op mobiele apparaten. Configureer android en iOS/iPadOS niet in hetzelfde beveiligingsbeleid of u kunt geen beleid configureren op basis van beheerde en onbeheerde apparaten.

Als u een app-beveiligingsbeleid wilt maken en toepassen, volgt u de stappen in App-beveiligingsbeleid maken en toewijzen en de volgende instellingen gebruiken.

Selecteer op het tabblad Apps openbare apps selecteren en zoek en selecteer Extern bureaublad voor Android en Windows App voor iOS/iPadOS. Selecteer Aangepaste apps selecteren en typ vervolgens com.microsoft.rdc.androidx.beta in het veld Bundel of Pakket-id onder Meer apps voor Windows-app (preview) voor Android.

Op het tabblad Gegevensbeveiliging zijn alleen de volgende instellingen relevant voor windows-apps en de app Extern bureaublad. De andere instellingen zijn niet van toepassing als Windows-app en de app Extern bureaublad communiceren met de sessiehost en niet met gegevens in de app. Op mobiele apparaten zijn niet-goedgekeurde toetsenborden een bron van toetsaanslagen en diefstal.

Voor iOS en iPadOS kunt u de volgende instellingen configureren:

- Organisatiegegevens verzenden naar andere apps. Ingesteld op Geen om schermopnamebeveiliging in te schakelen.

- Knippen, kopiëren en plakken tussen andere apps beperken

- Toetsenborden van derden

Voor Android kunt u de volgende instellingen configureren:

- Knippen, kopiëren en plakken tussen andere apps beperken

- Schermopname en Google Assistant

- Goedgekeurde toetsenborden

Tip

Als u klembordomleiding uitschakelt in een app-configuratiebeleid, moet u knippen, kopiëren en plakken tussen andere apps instellen op Geblokkeerd.

Op het tabblad Voorwaardelijk starten raden we u aan de volgende voorwaarden toe te voegen:

Conditie Voorwaardetype Waarde Actie Minimale app-versie App-voorwaarde Op basis van uw vereisten. Toegang blokkeren Minimale versie van het besturingssysteem Apparaatvoorwaarde Op basis van uw vereisten. Toegang blokkeren Primaire MTD-service Apparaatvoorwaarde Op basis van uw vereisten.

Uw MTD-connector moet zijn ingesteld. Configureer Microsoft Defender voor Eindpunt in Intune voor Microsoft Defender voor Eindpunt.Toegang blokkeren Maximaal toegestaan bedreigingsniveau voor apparaten Apparaatvoorwaarde Beveiligd Toegang blokkeren Zie Wat is er nieuw in de Windows-app en wat is er nieuw in de Extern bureaublad-client voor Android- en Chrome-besturingssysteem voor versiedetails.

Zie Voorwaardelijk starten in de beveiligingsbeleidsinstellingen voor iOS-apps en voorwaardelijk starten in de beveiligingsbeleidsinstellingen voor Android-apps voor meer informatie over de beschikbare instellingen.

Wijs op het tabblad Toewijzingen het beleid toe aan de beveiligingsgroep met de gebruikers waarop het beleid moet worden toegepast. U moet het beleid toepassen op een groep gebruikers om het beleid van kracht te laten worden. Voor elke groep kunt u desgewenst een filter selecteren dat specifieker is in het app-configuratiebeleid.

Beleid voor voorwaardelijke toegang maken

Als u een beleid voor voorwaardelijke toegang maakt, kunt u de toegang tot een externe sessie alleen beperken wanneer een app-beveiligingsbeleid wordt toegepast met windows-app en de app Extern bureaublad. Als u een tweede beleid voor voorwaardelijke toegang maakt, kunt u ook de toegang blokkeren via een webbrowser.

Als u beleid voor voorwaardelijke toegang wilt maken en toepassen, volgt u de stappen in Het beleid voor voorwaardelijke toegang op basis van apps instellen met Intune. De volgende instellingen bevatten een voorbeeld, maar u moet deze aanpassen op basis van uw vereisten:

Het eerste beleid verleent alleen toegang tot een externe sessie wanneer een app-beveiligingsbeleid wordt toegepast met Windows-app en de app Extern bureaublad:

Neem voor toewijzingen de beveiligingsgroep op die de gebruikers bevat waarop het beleid moet worden toegepast. U moet het beleid toepassen op een groep gebruikers om het beleid van kracht te laten worden.

Selecteer voor doelresources de optie om het beleid toe te passen op Cloud-apps en selecteer vervolgens Voor Opnemen de optie Apps selecteren. Zoek en selecteer Azure Virtual Desktop en Windows 365. U hebt alleen Azure Virtual Desktop in de lijst als u de

Microsoft.DesktopVirtualizationresourceprovider hebt geregistreerd voor een abonnement in uw Microsoft Entra-tenant.Voor voorwaarden:

- Selecteer Apparaatplatformen en neem vervolgens iOS en Android op.

- Selecteer Client-apps en neem vervolgens Mobiele apps en desktopclients op.

Voor besturingselementen voor toegang selecteert u Toegang verlenen en schakelt u vervolgens het selectievakje app-beveiligingsbeleidvereisen in en selecteert u het keuzerondje voor Alle geselecteerde besturingselementen vereisen.

Voor Beleid inschakelen stelt u het in op Aan.

Voor het tweede beleid om de toegang tot een externe sessie te blokkeren met behulp van een webbrowser:

Neem voor toewijzingen de beveiligingsgroep op die de gebruikers bevat waarop het beleid moet worden toegepast. U moet het beleid toepassen op een groep gebruikers om het beleid van kracht te laten worden.

Selecteer voor doelresources de optie om het beleid toe te passen op Cloud-apps en selecteer vervolgens Voor Opnemen de optie Apps selecteren. Zoek en selecteer Azure Virtual Desktop en Windows 365. U hebt alleen Azure Virtual Desktop in de lijst als u de

Microsoft.DesktopVirtualizationresourceprovider hebt geregistreerd voor een abonnement in uw Microsoft Entra-tenant. De cloud-app voor Windows 365 omvat ook Microsoft Dev Box.Voor voorwaarden:

- Selecteer Apparaatplatformen en neem vervolgens iOS en Android op.

- Selecteer Client-apps en neem browser op.

Voor Besturingselementen voor Toegang selecteert u Toegang blokkeren en selecteert u vervolgens het keuzerondje voor Alle geselecteerde besturingselementen vereisen.

Voor Beleid inschakelen stelt u het in op Aan.

De configuratie controleren

Nu u Intune configureert voor het beheren van apparaatomleiding op persoonlijke apparaten, kunt u uw configuratie controleren door verbinding te maken met een externe sessie. Wat u moet testen, is afhankelijk van of u beleidsregels hebt geconfigureerd die van toepassing zijn op ingeschreven of niet-ingeschreven apparaten, welke platforms en de instellingen voor omleiding en gegevensbeveiliging die u instelt. Controleer of u alleen de acties kunt uitvoeren die u kunt uitvoeren overeenkomstig wat u verwacht.

Bekende problemen

- Windows-app wordt afgesloten zonder waarschuwing als Bedrijfsportal en Windows-app niet in hetzelfde profiel zijn geïnstalleerd. Installeer beide apps in een persoonlijk profiel of beide apps in een werkprofiel.