Eenmalige aanmelding instellen met behulp van Microsoft Entra ID voor Spring Cloud Gateway en API Portal

Notitie

De Basic-, Standard- en Enterprise-abonnementen worden afgeschaft vanaf medio maart 2025, met een pensioenperiode van 3 jaar. We raden u aan om over te stappen naar Azure Container Apps. Zie de aankondiging over buitengebruikstelling van Azure Spring Apps voor meer informatie.

Het standaardverbruik en het speciale abonnement worden vanaf 30 september 2024 afgeschaft, met een volledige afsluiting na zes maanden. We raden u aan om over te stappen naar Azure Container Apps. Zie Azure Spring Apps Standard-verbruik en toegewezen abonnement migreren naar Azure Container Apps voor meer informatie.

Dit artikel is van toepassing op: ❎ Basic/Standard ✅ Enterprise

In dit artikel leest u hoe u eenmalige aanmelding (SSO) configureert voor Spring Cloud Gateway of API Portal met behulp van de Microsoft Entra-id als een OpenID-id-provider.

Vereisten

- Een Enterprise-planexemplementatie waarvoor Spring Cloud Gateway of API-portal is ingeschakeld. Zie quickstart: Apps bouwen en implementeren in Azure Spring Apps met behulp van het Enterprise-abonnement voor meer informatie.

- Voldoende machtigingen voor het beheren van Microsoft Entra-toepassingen.

Als u eenmalige aanmelding voor Spring Cloud Gateway of API Portal wilt inschakelen, hebt u de volgende vier eigenschappen geconfigureerd:

| SSO-eigenschap | Microsoft Entra-configuratie |

|---|---|

| clientId | Zie App registreren |

| clientSecret | Zie Clientgeheim maken |

| bereik | Zie Bereik configureren |

| issuerUri | Zie URI voor verlener genereren |

In de volgende stappen configureert u de eigenschappen in Microsoft Entra-id.

Een eindpunt toewijzen voor Spring Cloud Gateway of API Portal

Eerst moet u het toegewezen openbare eindpunt voor Spring Cloud Gateway en API-portal ophalen door de volgende stappen uit te voeren:

- Open uw Enterprise-planservice-exemplaar in Azure Portal.

- Selecteer Spring Cloud Gateway of API-portal onder VMware Tanzu-onderdelen in het linkermenu.

- Selecteer Ja naast Eindpunt toewijzen.

- Kopieer de URL voor gebruik in de volgende sectie van dit artikel.

Een Microsoft Entra-toepassingsregistratie maken

Registreer uw toepassing om een vertrouwensrelatie tot stand te brengen tussen uw app en het Microsoft Identity Platform met behulp van de volgende stappen:

- Selecteer in het startscherm De Id van Microsoft Entra in het menu links.

- Selecteer App-registraties onder Beheren en selecteer vervolgens Nieuwe registratie.

- Voer een weergavenaam in voor uw toepassing onder Naam en selecteer vervolgens een accounttype dat u wilt registreren onder Ondersteunde accounttypen.

- Selecteer in omleidings-URI (optioneel) web en voer vervolgens de URL uit de bovenstaande sectie in het tekstvak in. De omleidings-URI is de locatie waar Microsoft Entra ID uw client omleidt en beveiligingstokens verzendt na verificatie.

- Selecteer Registreren om het registreren van de toepassing te voltooien.

Wanneer de registratie is voltooid, ziet u de toepassings-id (client) op het scherm Overzicht van de pagina App-registraties*.

Een omleidings-URI toevoegen na app-registratie

U kunt ook omleidings-URI's toevoegen na app-registratie door de volgende stappen uit te voeren:

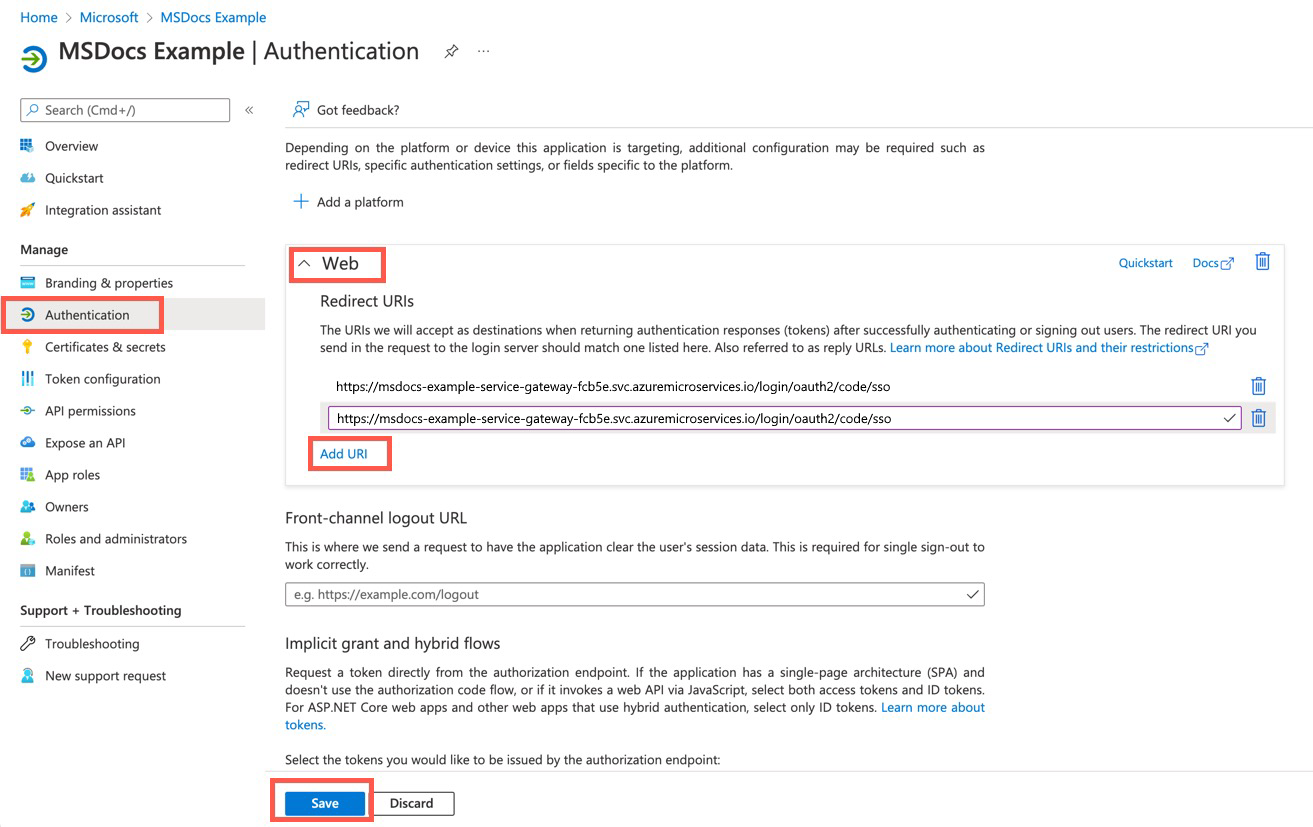

- Selecteer Verificatie in het overzicht van uw toepassing onder Beheren in het linkermenu.

- Selecteer Web en selecteer vervolgens URI toevoegen onder Omleidings-URI's.

- Voeg een nieuwe omleidings-URI toe en selecteer Opslaan.

Zie quickstart: Een toepassing registreren bij het Microsoft Identity Platform voor meer informatie over toepassingsregistratie.

Een clientgeheim toevoegen

De toepassing gebruikt een clientgeheim om zichzelf te verifiëren in de werkstroom voor eenmalige aanmelding. U kunt een clientgeheim toevoegen met behulp van de volgende stappen:

- Selecteer in uw toepassingsoverzicht onder Beheren in het linkermenu Certificaten en geheimen.

- Selecteer Clientgeheimen en selecteer vervolgens Nieuw clientgeheim.

- Voer een beschrijving in voor het clientgeheim en stel vervolgens een vervaldatum in.

- Selecteer Toevoegen.

Waarschuwing

Vergeet niet om het clientgeheim op een veilige plaats op te slaan. U kunt deze niet ophalen nadat u deze pagina hebt verlaten. Het clientgeheim moet worden opgegeven met de client-id wanneer u zich aanmeldt als de toepassing.

Bereik configureren

De scope eigenschap van SSO is een lijst met bereiken die moeten worden opgenomen in JWT-identiteitstokens. Ze worden vaak machtigingen genoemd. Identity Platform ondersteunt verschillende OpenID Connect-bereiken, zoals openid, emailen profile. Zie de sectie OpenID Connect-bereiken van Bereiken en machtigingen in het Microsoft Identity Platform voor meer informatie.

URI van verlener configureren

De URI van de verlener is de URI die wordt asserteerd als de verlener-id. Als de opgegeven verlener-URI bijvoorbeeld is https://example.com, wordt er een OpenID-providerconfiguratieaanvraag ingediend bij https://example.com/.well-known/openid-configuration.

De URI van de uitgever van Microsoft Entra-id is als <authentication-endpoint>/<Your-TenantID>/v2.0volgt. Vervang <authentication-endpoint> door het verificatie-eindpunt voor uw cloudomgeving (bijvoorbeeld https://login.microsoftonline.com voor globale Azure) en vervang deze door <Your-TenantID> de directory-id (tenant) waar de toepassing is geregistreerd.

Eenmalige aanmelding configureren

Nadat u uw Microsoft Entra-toepassing hebt geconfigureerd, kunt u de eigenschappen voor eenmalige aanmelding van Spring Cloud Gateway of API Portal instellen door de volgende stappen uit te voeren:

- Selecteer Spring Cloud Gateway of API-portal onder VMware Tanzu-onderdelen in het linkermenu en selecteer Vervolgens Configuratie.

- Voer de

Scope,Client IdenClient SecretIssuer URIin de juiste velden in. Scheid meerdere bereiken met een komma. - Selecteer Opslaan om de configuratie voor eenmalige aanmelding in te schakelen.

Notitie

Nadat u SSO-eigenschappen hebt geconfigureerd, moet u SSO inschakelen voor de Spring Cloud Gateway-routes door de instelling in te stellen ssoEnabled=true. Zie routeconfiguratie voor meer informatie.