Bedreigingsinformatie bulksgewijs toevoegen aan Microsoft Sentinel vanuit een CSV- of JSON-bestand

In dit artikel wordt beschreven hoe u indicatoren uit een CSV- of STIX-object uit een JSON-bestand toevoegt aan bedreigingsinformatie van Microsoft Sentinel. Omdat het delen van bedreigingsinformatie nog steeds gebeurt in e-mailberichten en andere informele kanalen tijdens een doorlopend onderzoek, is de mogelijkheid om die informatie snel te importeren in Microsoft Sentinel belangrijk om opkomende bedreigingen door te geven aan uw team. Deze geïdentificeerde bedreigingen zijn vervolgens beschikbaar voor andere analyses, zoals het produceren van beveiligingswaarschuwingen, incidenten en geautomatiseerde antwoorden.

Belangrijk

Deze functie is momenteel beschikbaar in preview. Zie de aanvullende gebruiksvoorwaarden voor Microsoft Azure Previews voor meer juridische voorwaarden die van toepassing zijn op Azure-functies die bèta, preview of anderszins nog niet beschikbaar zijn in algemene beschikbaarheid.

Microsoft Sentinel is algemeen beschikbaar binnen het geïntegreerde beveiligingsbewerkingsplatform van Microsoft in de Microsoft Defender-portal. Voor preview is Microsoft Sentinel beschikbaar in de Defender-portal zonder Microsoft Defender XDR of een E5-licentie. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Vereisten

U moet lees- en schrijfmachtigingen hebben voor de Microsoft Sentinel-werkruimte om uw bedreigingsinformatie op te slaan.

Selecteer een importsjabloon voor uw bedreigingsinformatie

Voeg meerdere bedreigingsinformatieobjecten toe met een speciaal gemaakt CSV- of JSON-bestand. Download de bestandssjablonen om vertrouwd te raken met de velden en hoe deze worden toegewezen aan de gegevens die u hebt. Controleer de vereiste velden voor elk sjabloontype om uw gegevens te valideren voordat u deze importeert.

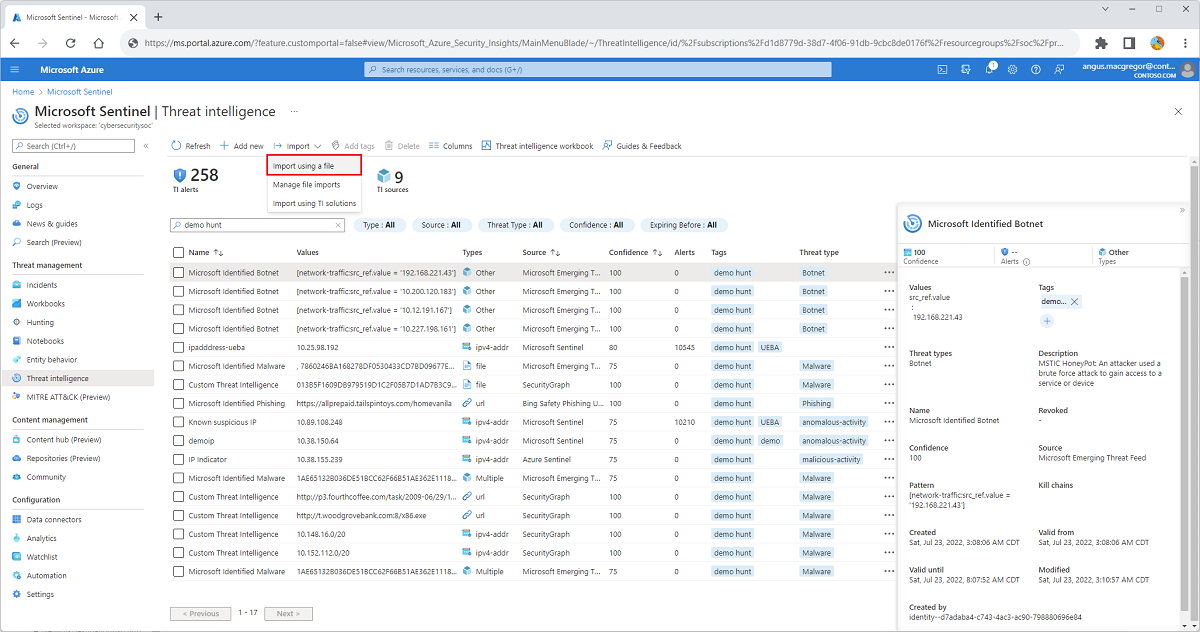

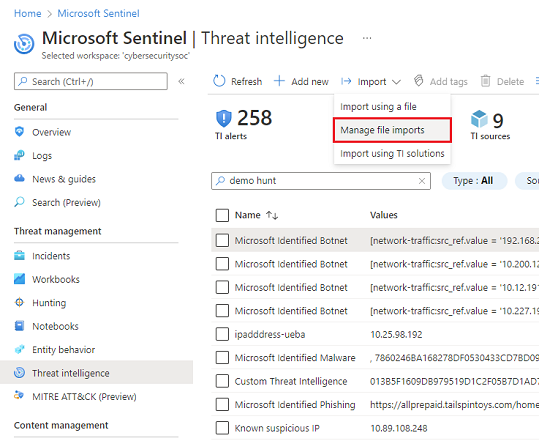

Voor Microsoft Sentinel in Azure Portal selecteert u bedreigingsinformatie onder Bedreigingsbeheer.

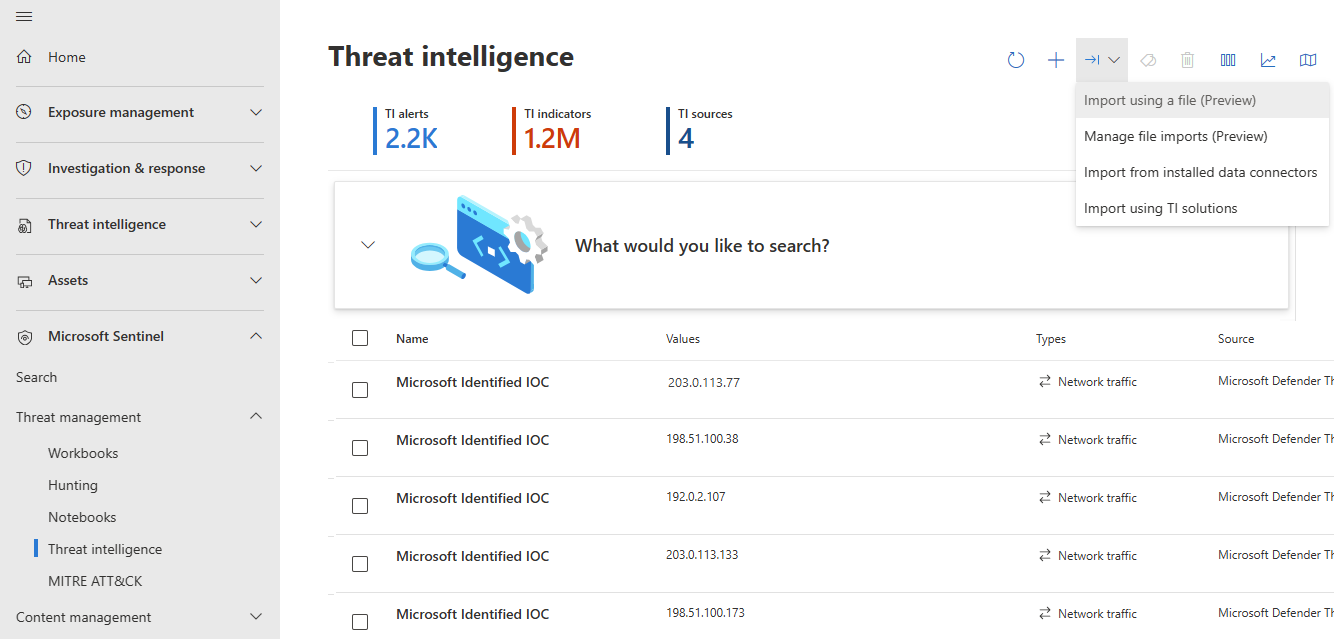

Voor Microsoft Sentinel in de Defender-portal selecteert u Bedreigingsinformatie voor Microsoft Sentinel>>.

Selecteer Importeren>met behulp van een bestand.

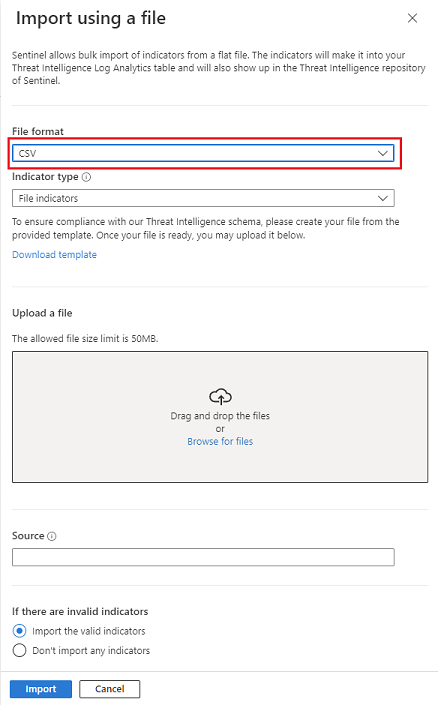

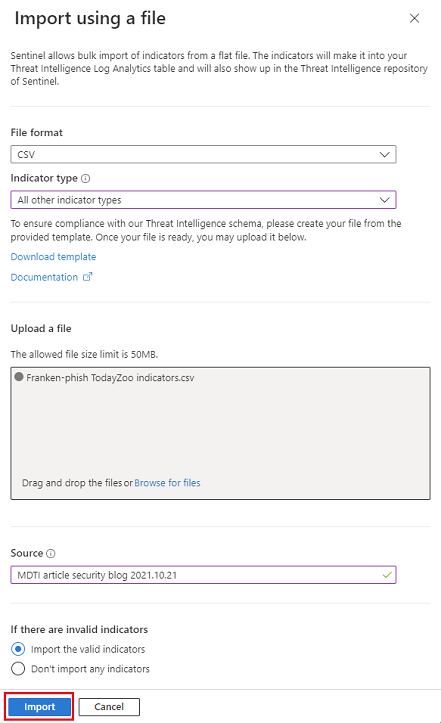

Selecteer CSV of JSON in het vervolgkeuzemenu Bestandsindeling.

Notitie

De CSV-sjabloon ondersteunt alleen indicatoren. De JSON-sjabloon ondersteunt indicatoren en andere STIX-objecten, zoals bedreigingsactoren, aanvalspatronen, identiteiten en relaties. Zie Upload-API-verwijzing voor meer informatie over het maken van ondersteunde STIX-objecten in JSON.

Nadat u een sjabloon voor bulksgewijs uploaden hebt gekozen, selecteert u de koppeling Sjabloon downloaden .

Overweeg om uw bedreigingsinformatie per bron te groeperen omdat voor elk uploaden van bestanden een bedreiging is vereist.

De sjablonen bevatten alle velden die u nodig hebt om één geldige indicator te maken, inclusief vereiste velden en validatieparameters. Repliceer die structuur om meer indicatoren in één bestand te vullen of voeg STIX-objecten toe aan het JSON-bestand. Zie De importsjablonen begrijpen voor meer informatie over de sjablonen.

Het bedreigingsinformatiebestand uploaden

Wijzig de bestandsnaam van de standaardsjabloon, maar behoud de bestandsextensie als .csv of .json. Wanneer u een unieke bestandsnaam maakt, is het eenvoudiger om uw importbewerkingen te controleren vanuit het deelvenster Bestandsimport beheren.

Sleep het bulksgewijs bedreigingsinformatiebestand naar de sectie Een bestand uploaden of blader naar het bestand met behulp van de koppeling.

Voer een bron in voor de bedreigingsinformatie in het tekstvak Bron . Deze waarde wordt gestempeld op alle indicatoren die in dat bestand zijn opgenomen. Bekijk deze eigenschap als het

SourceSystemveld. De bron wordt ook weergegeven in het deelvenster Bestandsimport beheren . Zie Werken met bedreigingsindicatoren voor meer informatie.Kies hoe u wilt dat Microsoft Sentinel ongeldige items verwerkt door een van de knoppen onder aan het deelvenster Importeren te selecteren:

- Importeer alleen de geldige vermeldingen en laat eventuele ongeldige items uit het bestand staan.

- Importeer geen vermeldingen als één object in het bestand ongeldig is.

Selecteer Importeren.

Bestandsimport beheren

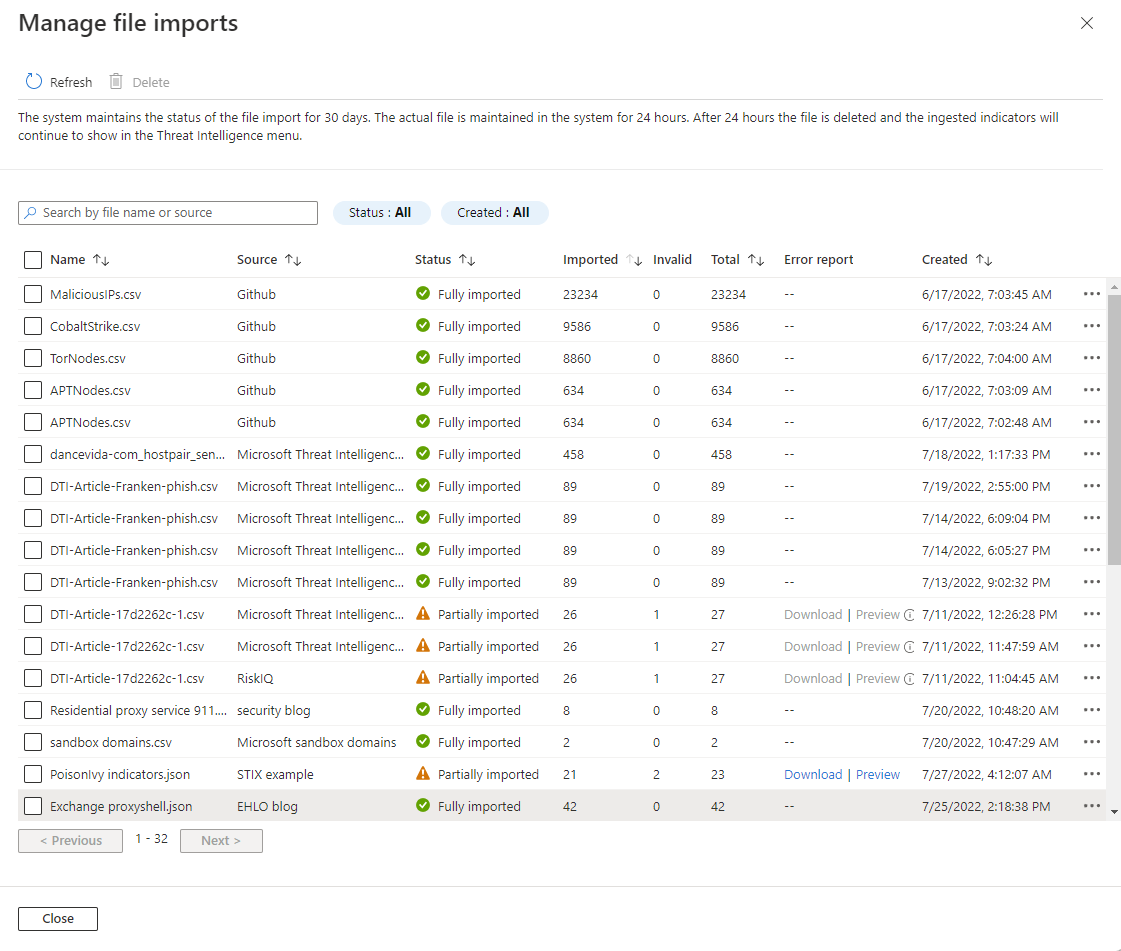

Controleer uw importbewerkingen en bekijk foutrapporten voor gedeeltelijk geïmporteerde of mislukte importbewerkingen.

Selecteer Import Manage>file import.

Controleer de status van geïmporteerde bestanden en het aantal ongeldige vermeldingen. Het geldige aantal vermeldingen wordt bijgewerkt nadat het bestand is verwerkt. Wacht totdat het importeren is voltooid om het bijgewerkte aantal geldige vermeldingen op te halen.

U kunt importbewerkingen weergeven en sorteren door Bron, de naam van het bedreigingsinformatiebestand, het aantal geïmporteerde gegevens, het totale aantal vermeldingen in elk bestand of de gemaakte datum te selecteren.

Selecteer het voorbeeld van het foutenbestand of download het foutenbestand dat de fouten over ongeldige vermeldingen bevat.

Microsoft Sentinel behoudt de status van het importeren van bestanden gedurende 30 dagen. Het werkelijke bestand en het bijbehorende foutbestand worden gedurende 24 uur in het systeem bijgehouden. Na 24 uur worden het bestand en het foutbestand verwijderd, maar blijven opgenomen indicatoren in bedreigingsinformatie worden weergegeven.

Inzicht in de importsjablonen

Controleer elke sjabloon om ervoor te zorgen dat uw bedreigingsinformatie is geïmporteerd. Raadpleeg de instructies in het sjabloonbestand en de volgende aanvullende richtlijnen.

CSV-sjabloonstructuur

Selecteer CSV in het vervolgkeuzemenu Indicatortype. Kies vervolgens tussen de opties voor bestandsindicatoren of alle andere indicatortypen .

De CSV-sjabloon heeft meerdere kolommen nodig voor het bestandstype, omdat bestandsindicatoren meerdere hashtypen kunnen hebben, zoals MD5 en SHA256. Alle andere indicatortypen, zoals IP-adressen, vereisen alleen het waarneembare type en de waarneembare waarde.

De kolomkoppen voor de sjabloon alle andere indicatortypen van CSV bevatten velden zoals

threatTypes, één of meerderetags,confidenceentlpLevel. Traffic Light Protocol (TLP) is een gevoeligheidsaanduiding om beslissingen te nemen over het delen van bedreigingsinformatie.Alleen de

validFromvelden ,observableTypeenobservableValuevelden zijn vereist.Verwijder de hele eerste rij uit de sjabloon om de opmerkingen te verwijderen voordat u deze uploadt.

De maximale bestandsgrootte voor een CSV-bestand importeren is 50 MB.

Hier volgt een voorbeeld van een domeinnaamindicator die gebruikmaakt van de CSV-sjabloon:

threatTypes,tags,name,description,confidence,revoked,validFrom,validUntil,tlpLevel,severity,observableType,observableValue

Phishing,"demo, csv",MDTI article - Franken-Phish domainname,Entity appears in MDTI article Franken-phish,100,,2022-07-18T12:00:00.000Z,,white,5,domain-name,1776769042.tailspintoys.com

JSON-sjabloonstructuur

Er is slechts één JSON-sjabloon voor alle STIX-objecttypen. De JSON-sjabloon is gebaseerd op de STIX 2.1-indeling.

Het

typeelement ondersteuntindicator,attack-pattern, ,identityenthreat-actorrelationship.Voor indicatoren ondersteunt het

patternelement indicatortypenfile, ,ipv4-addripv6-addr,domain-name, ,url,user-accountenemail-addrwindows-registry-key.Verwijder de sjabloonopmerkingen voordat u uploadt.

Sluit het laatste object in de matrix met behulp van de

}zonder komma.De maximale bestandsgrootte voor een JSON-bestand importeren is 250 MB.

Hier volgt een voorbeeldindicator ipv4-addr en attack-pattern het gebruik van de JSON-bestandsindeling:

[

{

"type": "indicator",

"id": "indicator--dbc48d87-b5e9-4380-85ae-e1184abf5ff4",

"spec_version": "2.1",

"pattern": "[ipv4-addr:value = '198.168.100.5']",

"pattern_type": "stix",

"created": "2022-07-27T12:00:00.000Z",

"modified": "2022-07-27T12:00:00.000Z",

"valid_from": "2016-07-20T12:00:00.000Z",

"name": "Sample IPv4 indicator",

"description": "This indicator implements an observation expression.",

"indicator_types": [

"anonymization",

"malicious-activity"

],

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "establish-foothold"

}

],

"labels": ["proxy","demo"],

"confidence": "95",

"lang": "",

"external_references": [],

"object_marking_refs": [],

"granular_markings": []

},

{

"type": "attack-pattern",

"spec_version": "2.1",

"id": "attack-pattern--fb6aa549-c94a-4e45-b4fd-7e32602dad85",

"created": "2015-05-15T09:12:16.432Z",

"modified": "2015-05-20T09:12:16.432Z",

"created_by_ref": "identity--f431f809-377b-45e0-aa1c-6a4751cae5ff",

"revoked": false,

"labels": [

"heartbleed",

"has-logo"

],

"confidence": 55,

"lang": "en",

"object_marking_refs": [

"marking-definition--34098fce-860f-48ae-8e50-ebd3cc5e41da"

],

"granular_markings": [

{

"marking_ref": "marking-definition--089a6ecb-cc15-43cc-9494-767639779123",

"selectors": [

"description",

"labels"

],

"lang": "en"

}

],

"extensions": {

"extension-definition--d83fce45-ef58-4c6c-a3f4-1fbc32e98c6e": {

"extension_type": "property-extension",

"rank": 5,

"toxicity": 8

}

},

"external_references": [

{

"source_name": "capec",

"description": "spear phishing",

"external_id": "CAPEC-163"

}

],

"name": "Attack Pattern 2.1",

"description": "menuPass appears to favor spear phishing to deliver payloads to the intended targets. While the attackers behind menuPass have used other RATs in their campaign, it appears that they use PIVY as their primary persistence mechanism.",

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "initial-compromise"

}

],

"aliases": [

"alias_1",

"alias_2"

]

}

]

Gerelateerde inhoud

In dit artikel hebt u geleerd hoe u uw bedreigingsinformatie handmatig kunt versterken door indicatoren en andere STIX-objecten te importeren die zijn verzameld in platte bestanden. Zie de volgende artikelen voor meer informatie over hoe bedreigingsinformatie andere analyses mogelijk maakt in Microsoft Sentinel:

- Werken met bedreigingsindicatoren in Microsoft Sentinel

- Bedreigingsindicatoren voor cyberdreigingsinformatie in Microsoft Sentinel

- Detect threats quickly with near-real-time (NRT) analytics rules in Microsoft Sentinel (Bedreigingen snel detecteren met NRT-analyseregels (near-real-time) in Microsoft Sentinel)