Quickstart: Een netwerkbeveiligingsperimeter maken - Azure Portal

Ga aan de slag met de netwerkbeveiligingsperimeter door een netwerkbeveiligingsperimeter te maken voor een Azure-sleutelkluis met behulp van Azure Portal. Met een netwerkbeveiligingsperimeter kunnen Azure PaaS-resources (PaaS)-resources communiceren binnen een expliciete vertrouwde grens. Vervolgens maakt en werkt u een PaaS-resourcekoppeling in een perimeterprofiel voor netwerkbeveiliging bij. Vervolgens maakt en werkt u regels voor netwerkbeveiligingsperimetertoegang bij. Wanneer u klaar bent, verwijdert u alle resources die in deze quickstart zijn gemaakt.

Belangrijk

Netwerkbeveiligingsperimeter bevindt zich in openbare preview en is beschikbaar in alle openbare Azure-cloudregio's. Deze preview-versie wordt aangeboden zonder service level agreement en wordt niet aanbevolen voor productieworkloads. Misschien worden bepaalde functies niet ondersteund of zijn de mogelijkheden ervan beperkt. Zie Aanvullende gebruiksvoorwaarden voor Microsoft Azure-previews voor meer informatie.

Vereisten

Voordat u begint, controleert u of u het volgende hebt:

- Een Azure-account met een actief abonnement en toegang tot Azure Portal. Als u nog geen Azure-account hebt, maakt u gratis een account.

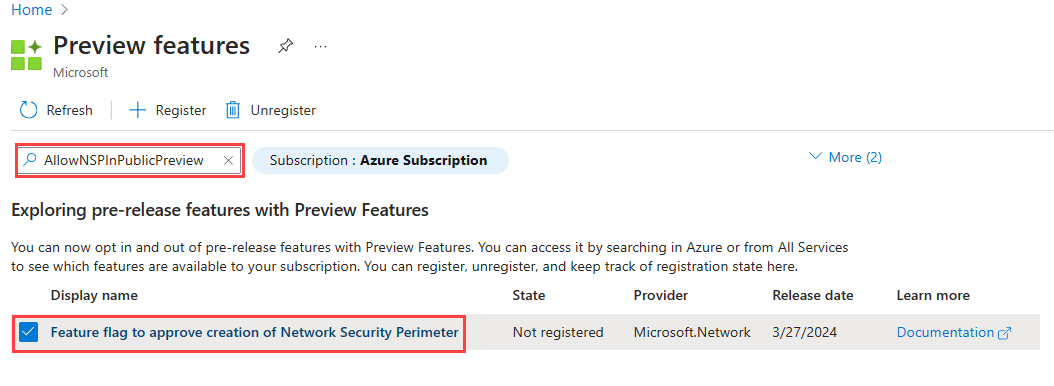

Registratie voor de openbare preview van azure-netwerkbeveiligingsperimeter is vereist. Als u zich wilt registreren, voegt u de

AllowNSPInPublicPreviewfunctievlag toe aan uw abonnement.

Zie Preview-functies instellen in een Azure-abonnement voor meer informatie over het toevoegen van functievlagmen.

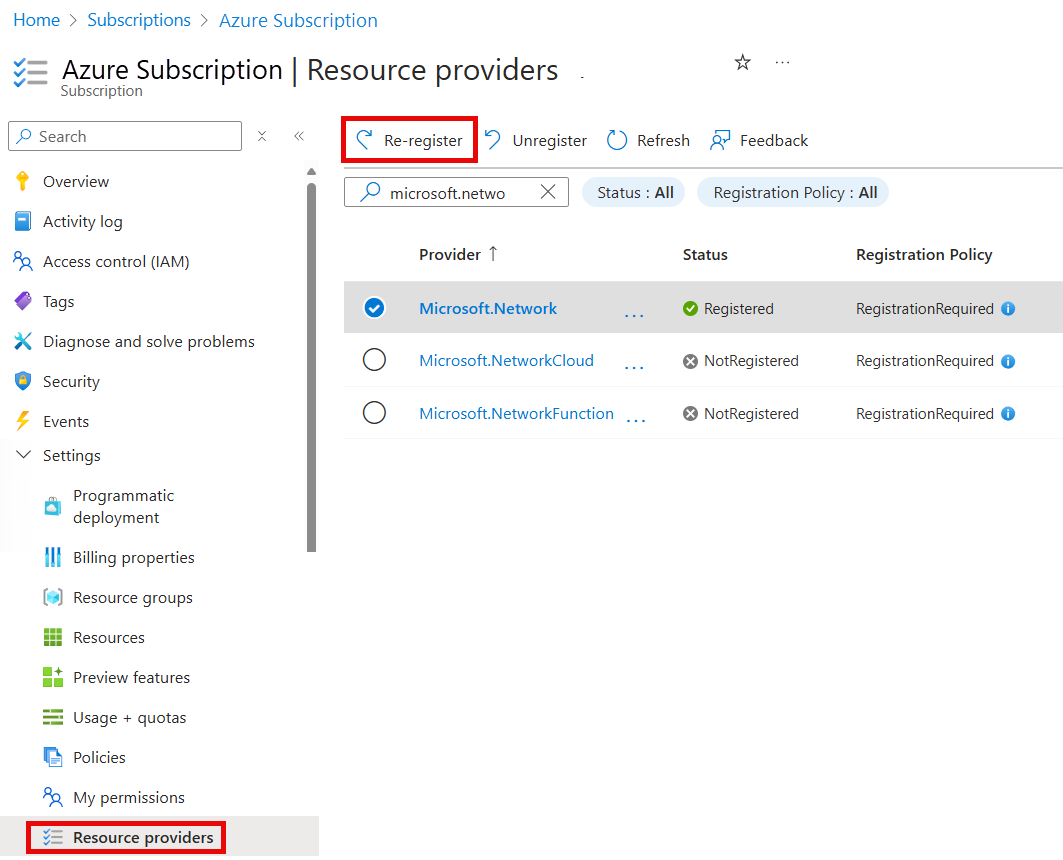

Nadat de functievlag is toegevoegd, moet u de

Microsoft.Networkresourceprovider opnieuw registreren in uw abonnement.Als u de

Microsoft.Networkresourceprovider opnieuw wilt registreren in Azure Portal, selecteert u uw abonnement en selecteert u vervolgens Resourceproviders.Microsoft.NetworkZoek en selecteer Opnieuw registreren.

Gebruik de volgende Azure PowerShell-opdracht om de

Microsoft.Networkresourceprovider opnieuw te registreren:

# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkGebruik de volgende Azure CLI-opdracht om de

Microsoft.Networkresourceprovider opnieuw te registreren:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Zie Azure-resourceproviders en -typen voor meer informatie over het opnieuw registreren van resourceproviders.

Meld u aan bij het Azure Portal

Meld u met uw Azure-account aan bij Azure Portal.

Een resourcegroep en sleutelkluis maken

Voordat u een netwerkbeveiligingsperimeter maakt, maakt u een resourcegroep voor het opslaan van alle resources en een sleutelkluis die wordt beveiligd door een netwerkbeveiligingsperimeter.

Notitie

Voor Azure Key Vault is een unieke naam vereist. Als u een foutmelding krijgt dat de naam al in gebruik is, probeert u een andere naam. In ons voorbeeld gebruiken we een unieke naam door Year (JJJJ), Maand (MM) en Dag (DD) toe te voegen aan de naam - key-vault-JJJJDMM.

Voer in het zoekvak boven aan de portal sleutelkluizen in. Selecteer Sleutelkluizen in de zoekresultaten.

Selecteer + Maken in het venster Sleutelkluizenaccounts dat wordt weergegeven.

Voer in het venster Een sleutelkluis maken de volgende gegevens in:

Instelling Value Abonnement Selecteer het abonnement dat u wilt gebruiken voor deze sleutelkluis. Resourcegroep Selecteer Nieuwe maken en voer vervolgens de resourcegroep in als de naam. Naam van sleutelkluis Voer key-vault in <RandomNameInformation>.Regio Selecteer de regio waarin u de sleutelkluis wilt maken. Voor deze quickstart wordt VS - west-centraal gebruikt. Laat de overige standaardinstellingen staan en selecteer Beoordelen en maken>.

Een netwerkbeveiligingsperimeter maken

Zodra u een sleutelkluis hebt gemaakt, kunt u doorgaan met het maken van een netwerkbeveiligingsperimeter.

Notitie

Voor organisatorische en informatieve veiligheid is het raadzaam geen persoonlijke of gevoelige gegevens op te nemen in de perimeterregels voor netwerkbeveiliging of andere configuratie van de netwerkbeveiligingsperimeter.

Voer in het zoekvak van Azure Portal netwerkbeveiligingsperimeter in. Selecteer netwerkbeveiligingsperimeter in de zoekresultaten.

Selecteer + Maken in het venster netwerkbeveiligingsperimeter.

Voer in het venster Een netwerkbeveiligingsperimeter maken de volgende informatie in:

Instelling Value Abonnement Selecteer het abonnement dat u wilt gebruiken voor deze netwerkbeveiligingsperimeter. Resourcegroep Selecteer de resourcegroep. Naam Voer netwerkbeveiligingsperimeter in. Regio Selecteer de regio waarin u de netwerkbeveiligingsperimeter wilt maken. Voor deze quickstart wordt VS - west-centraal gebruikt. Profielnaam Voer profiel-1 in. Selecteer het tabblad Resources of Ga verder met de volgende stap.

Selecteer + Toevoegen op het tabblad Resources.

Controleer in het venster Resources selecteren de sleutelkluis-JJJJDMM en kies Selecteren.

Selecteer inkomende toegangsregels en selecteer + Toevoegen.

Voer in het venster Regel voor binnenkomende toegang toevoegen de volgende informatie in en selecteer Toevoegen:

Instellingen Value Naam van de regel Voer een regel voor inkomend verkeer in. Brontype Selecteer IP-adresbereiken. Toegestane bronnen Voer een openbaar IP-adresbereik in van waaruit u binnenkomend verkeer wilt toestaan. Selecteer regels voor uitgaande toegang en selecteer + Toevoegen.

Voer in het venster Regel voor uitgaande toegang toevoegen de volgende informatie in en selecteer Toevoegen:

Instellingen Value Naam van de regel Voer een uitgaande regel in. Doeltype Selecteer FQDN. Toegestane bestemmingen Voer de FQDN in van de bestemmingen die u wilt toestaan. Bijvoorbeeld www.contoso.com. Selecteer Controleren en maken en vervolgens Maken.

Selecteer Ga naar de resource om de zojuist gemaakte netwerkbeveiligingsperimeter weer te geven.

Notitie

Als beheerde identiteit niet is toegewezen aan de resource die deze ondersteunt, wordt uitgaande toegang tot andere resources binnen dezelfde perimeter geweigerd. Inkomende regels op basis van een abonnement die zijn bedoeld om toegang vanuit deze resource toe te staan, worden niet van kracht.

Een netwerkbeveiligingsperimeter verwijderen

Wanneer u geen netwerkbeveiligingsperimeter meer nodig hebt, verwijdert u alle resources die zijn gekoppeld aan de netwerkbeveiligingsperimeter en verwijdert u vervolgens de perimeter met de volgende stappen:

- Selecteer gekoppelde resources onder Instellingen in uw netwerkbeveiligingsperimeter.

- Selecteer key-vault-JJJJDDMM in de lijst met gekoppelde resources.

- Selecteer **Instellingen** in de actiebalk en selecteer vervolgens Verwijderen in het bevestigingsvenster.

- Ga terug naar de overzichtspagina van uw netwerkbeveiligingsperimeter.

- Selecteer Verwijderen en bevestig de verwijdering door netwerkbeveiligingsperimeter in te voeren in het tekstvak voor de naam van de resource.

- Blader naar de resourcegroep en selecteer Verwijderen om de resourcegroep en alle resources erin te verwijderen.

Notitie

Als u de resourcekoppeling verwijdert uit de netwerkbeveiligingsperimeter, leidt dit tot toegangsbeheer dat terugvalt op de bestaande resourcefirewallconfiguratie. Dit kan ertoe leiden dat toegang wordt toegestaan/geweigerd volgens de configuratie van de resourcefirewall. Als PublicNetworkAccess is ingesteld op SecuredByPerimeter en de koppeling is verwijderd, wordt de resource vergrendeld. Zie Overgang naar een netwerkbeveiligingsperimeter in Azure voor meer informatie.