Overgang naar een netwerkbeveiligingsperimeter in Azure

In dit artikel leert u meer over de verschillende toegangsmodi en hoe u overgaat naar een netwerkbeveiligingsperimeter in Azure. De toegangsmodi beheren het toegangs- en logboekregistratiegedrag van de resource.

Configuratiepunt voor toegangsmodus voor resourcekoppelingen

Het configuratiepunt voor de toegangsmodus maakt deel uit van een resourcekoppeling op de perimeter en kan daarom worden ingesteld door de beheerder van de perimeter.

De eigenschap accessMode kan worden ingesteld in een resourcekoppeling om de toegang tot het openbare netwerk van de resource te beheren.

De mogelijke waarden zijn accessMode momenteel afgedwongen en leren.

| Toegangsmodus | Beschrijving |

|---|---|

| Leren | Dit is de standaardtoegangsmodus. Evaluatie in deze modus maakt gebruik van de perimeterconfiguratie van de netwerkbeveiliging als basislijn, maar in het geval van het niet vinden van een overeenkomende regel, valt de evaluatie terug op de configuratie van de resourcefirewall die vervolgens de toegang met bestaande instellingen kan goedkeuren. |

| Afgedwongen | Wanneer deze expliciet is ingesteld, voldoet de resource alleen aan de toegangsregels voor perimetertoegang tot netwerkbeveiliging. |

Verbindingsonderbrekingen voorkomen tijdens de overstap op de perimeter van de netwerkbeveiliging

Leermodus inschakelen

Beheerders kunnen PaaS-resources toevoegen aan de netwerkbeveiligingsperimeter in de learning-modus om ongewenste verbindingsonderbrekingen te voorkomen tijdens de overstap naar bestaande PaaS-resources naar bestaande PaaS-resources. Hoewel deze stap de PaaS-resources niet beveiligt, gebeurt het volgende:

- Toestaan dat verbindingen tot stand worden gebracht in overeenstemming met de configuratie van de netwerkbeveiligingsperimeter. Daarnaast vallen resources in deze configuratie terug op het respecteren van door resources gedefinieerde firewallregels en vertrouwd toegangsgedrag wanneer verbindingen niet zijn toegestaan door de perimetertoegangsregels voor netwerkbeveiliging.

- Wanneer diagnostische logboeken zijn ingeschakeld, worden logboeken gegenereerd waarin wordt aangegeven of verbindingen zijn goedgekeurd op basis van de configuratie van de netwerkbeveiligingsperimeter of de configuratie van de resource. Beheerders kunnen deze logboeken vervolgens analyseren om hiaten in toegangsregels, ontbrekende perimeterlidmaatschappen en ongewenste verbindingen te identificeren.

Belangrijk

Het gebruik van PaaS-resources in de leermodus mag alleen als een overgangsstap dienen. Kwaadwillende actoren kunnen onbeveiligde resources misbruiken om gegevens te exfiltreren. Daarom is het van cruciaal belang om zo snel mogelijk over te stappen naar een volledig veilige configuratie met de toegangsmodus die is ingesteld op Afgedwongen.

Overgang naar de afgedwongen modus voor bestaande resources

Om uw openbare toegang volledig te beveiligen, is het essentieel om over te stappen op de afgedwongen modus in de netwerkbeveiligingsperimeter. Zaken die u moet overwegen voordat u naar de afgedwongen modus gaat, zijn de gevolgen voor openbare, persoonlijke, vertrouwde en perimetertoegang. In de afgedwongen modus kan het gedrag van netwerktoegang op gekoppelde PaaS-resources voor verschillende typen PaaS-resources als volgt worden samengevat:

- Openbare toegang: Openbare toegang verwijst naar binnenkomende of uitgaande aanvragen via openbare netwerken. PaaS-resources die worden beveiligd door een netwerkbeveiligingsperimeter, hebben hun binnenkomende en uitgaande openbare toegang standaard uitgeschakeld, maar regels voor perimetertoegang voor netwerkbeveiliging kunnen worden gebruikt om selectief openbaar verkeer toe te staan dat overeenkomt met deze resources.

- Perimetertoegang: perimetertoegang verwijst naar binnenkomende of uitgaande aanvragen tussen de resources die deel uitmaken van dezelfde netwerkbeveiligingsperimeter. Om gegevensinfiltratie en exfiltratie te voorkomen, zal dergelijk perimeterverkeer nooit perimetergrenzen overschrijden, tenzij dit expliciet is goedgekeurd als openbaar verkeer op zowel de bron als de bestemming in de afgedwongen modus. Er moet een beheerde identiteit worden toegewezen aan resources voor perimetertoegang.

- Vertrouwde toegang: Vertrouwde servicetoegang verwijst naar een aantal Azure-services die toegang via openbare netwerken mogelijk maken wanneer de oorsprong specifieke Azure-services is die als vertrouwd worden beschouwd. Aangezien netwerkbeveiligingsperimeter gedetailleerder beheer biedt dan vertrouwde toegang, wordt vertrouwde toegang niet ondersteund in de afgedwongen modus.

- Privétoegang: Toegang via privékoppelingen wordt niet beïnvloed door de netwerkbeveiligingsperimeter.

Nieuwe resources verplaatsen naar netwerkbeveiligingsperimeter

Netwerkbeveiligingsperimeter ondersteunt standaard beveiligd gedrag door een nieuwe eigenschap onder publicNetworkAccess aangeroepen SecuredbyPerimeterte introduceren. Wanneer deze instelling is ingesteld, wordt openbare toegang vergrendeld en voorkomt u dat PaaS-resources worden blootgesteld aan openbare netwerken.

Bij het maken van resources, indien publicNetworkAccess ingesteld SecuredByPerimeterop, wordt de resource gemaakt in de vergrendelingsmodus, zelfs als deze niet is gekoppeld aan een perimeter. Alleen privékoppelingsverkeer wordt toegestaan indien geconfigureerd. Zodra deze aan een perimeter is gekoppeld, bepaalt de netwerkbeveiligingsperimeter het toegangsgedrag van resources. De volgende tabel bevat een overzicht van het toegangsgedrag in verschillende modi en configuratie voor openbare netwerktoegang:

| Koppelingstoegangsmodus | Niet gekoppeld | Leermodus | Afgedwongen modus |

|---|---|---|---|

| Openbare netwerktoegang | |||

| Ingeschakeld | Inkomend: Resourceregels uitgaand toegestaan |

Binnenkomend: netwerkbeveiligingsperimeter + resourceregels uitgaande netwerkbeveiligingsperimeterregels + toegestaan |

Binnenkomend: Regels voor uitgaande netwerkbeveiligingsperimeterregels voor netwerkbeveiliging |

| Uitgeschakeld | Binnenkomend: uitgaand: toegestaan |

Binnenkomend: Regels voor netwerkbeveiligingsperimeter uitgaand: regels voor netwerkbeveiligingsperimeter + toegestaan |

Binnenkomend: Regels voor netwerkbeveiligingsperimeter uitgaand: regels voor netwerkbeveiligingsperimeter |

| SecuredByPerimeter | Binnenkomend: uitgaand: geweigerd : geweigerd |

Binnenkomend: Regels voor netwerkbeveiligingsperimeter uitgaand: regels voor netwerkbeveiligingsperimeter |

- Binnenkomend: Regels voor netwerkbeveiligingsperimeter - uitgaand: regels voor netwerkbeveiligingsperimeter |

Stappen voor het configureren van eigenschappen publicNetworkAccess en accessMode

U kunt zowel de eigenschappen als de publicNetworkAccess accessMode eigenschappen instellen met behulp van Azure Portal door de volgende stappen uit te voeren:

Navigeer naar uw perimeterresource voor netwerkbeveiliging in Azure Portal.

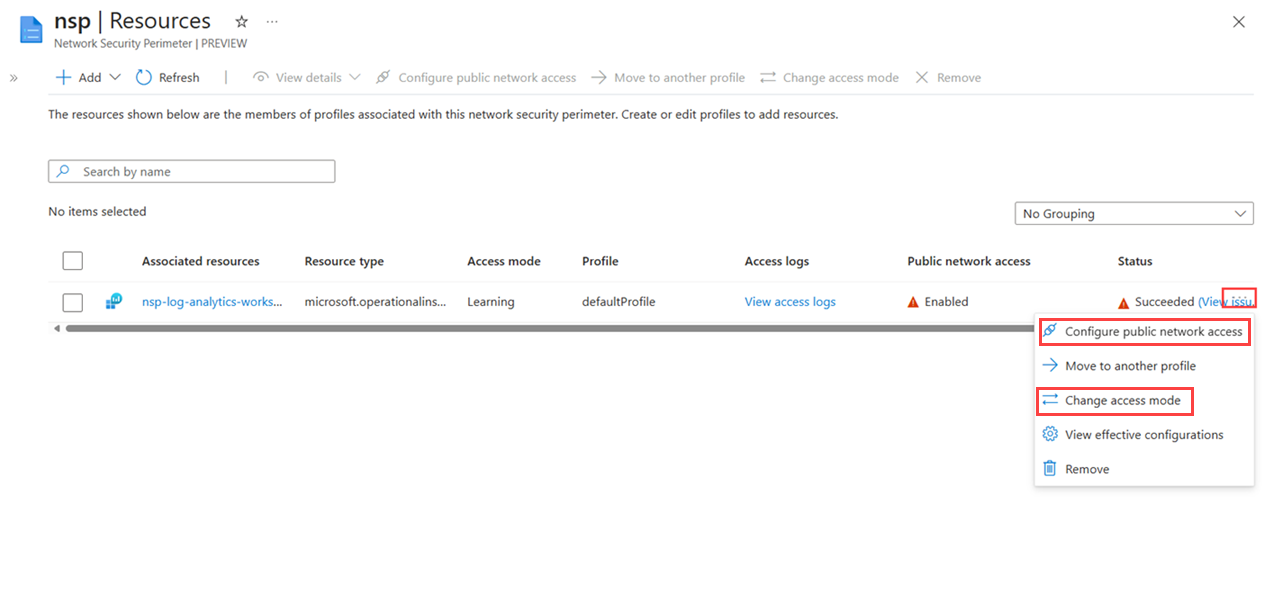

Selecteer Instellingenbronnen> om de lijst met resources weer te geven die aan de perimeter zijn gekoppeld.

Selecteer ... (beletselteken) naast de resource die u wilt configureren.

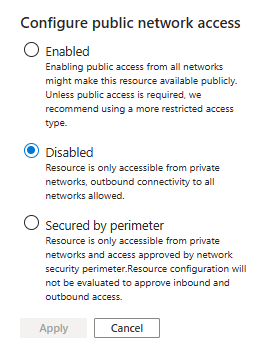

Selecteer in de vervolgkeuzelijst Openbare netwerktoegang configureren en selecteer vervolgens de gewenste toegangsmodus in de drie beschikbare opties: Ingeschakeld, Uitgeschakeld of SecuredByPerimeter.

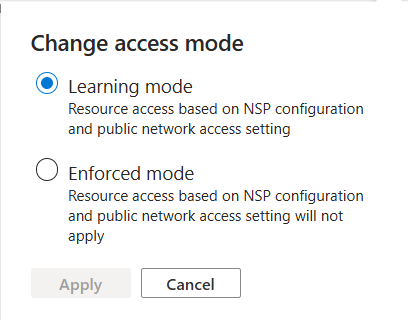

Als u de toegangsmodus wilt instellen, selecteert u De toegangsmodus configureren in het vervolgkeuzemenu en selecteert u vervolgens de gewenste toegangsmodus in de twee beschikbare opties: Leren of Afdwingen.