Quickstart: Een netwerkbeveiligingsperimeter maken - Azure CLI

Ga aan de slag met de netwerkbeveiligingsperimeter door een netwerkbeveiligingsperimeter te maken voor een Azure-sleutelkluis met behulp van Azure CLI. Met een netwerkbeveiligingsperimeter kunnen Azure PaaS-resources (PaaS)-resources communiceren binnen een expliciete vertrouwde grens. Vervolgens maakt en werkt u een PaaS-resourcekoppeling in een perimeterprofiel voor netwerkbeveiliging bij. Vervolgens maakt en werkt u regels voor netwerkbeveiligingsperimetertoegang bij. Wanneer u klaar bent, verwijdert u alle resources die in deze quickstart zijn gemaakt.

Belangrijk

Netwerkbeveiligingsperimeter bevindt zich in openbare preview en is beschikbaar in alle openbare Azure-cloudregio's. Deze preview-versie wordt aangeboden zonder service level agreement en wordt niet aanbevolen voor productieworkloads. Misschien worden bepaalde functies niet ondersteund of zijn de mogelijkheden ervan beperkt. Zie Aanvullende gebruiksvoorwaarden voor Microsoft Azure-previews voor meer informatie.

Vereisten

- Een Azure-account met een actief abonnement. Gratis een account maken

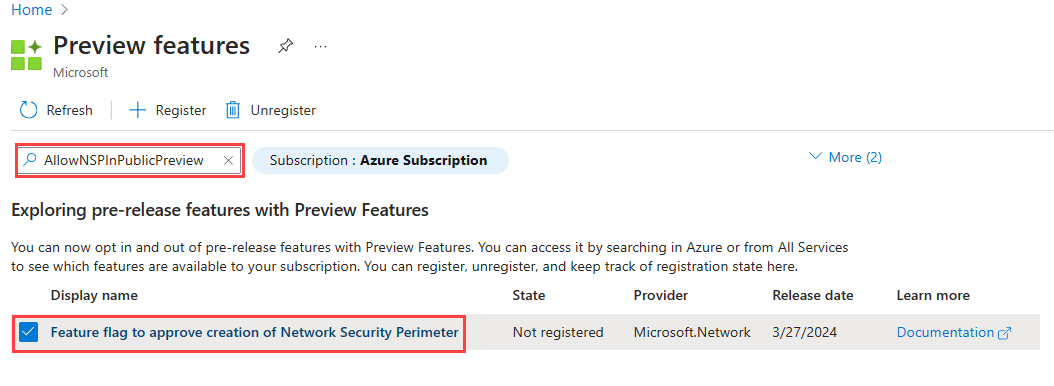

Registratie voor de openbare preview van azure-netwerkbeveiligingsperimeter is vereist. Als u zich wilt registreren, voegt u de

AllowNSPInPublicPreviewfunctievlag toe aan uw abonnement.

Zie Preview-functies instellen in een Azure-abonnement voor meer informatie over het toevoegen van functievlagmen.

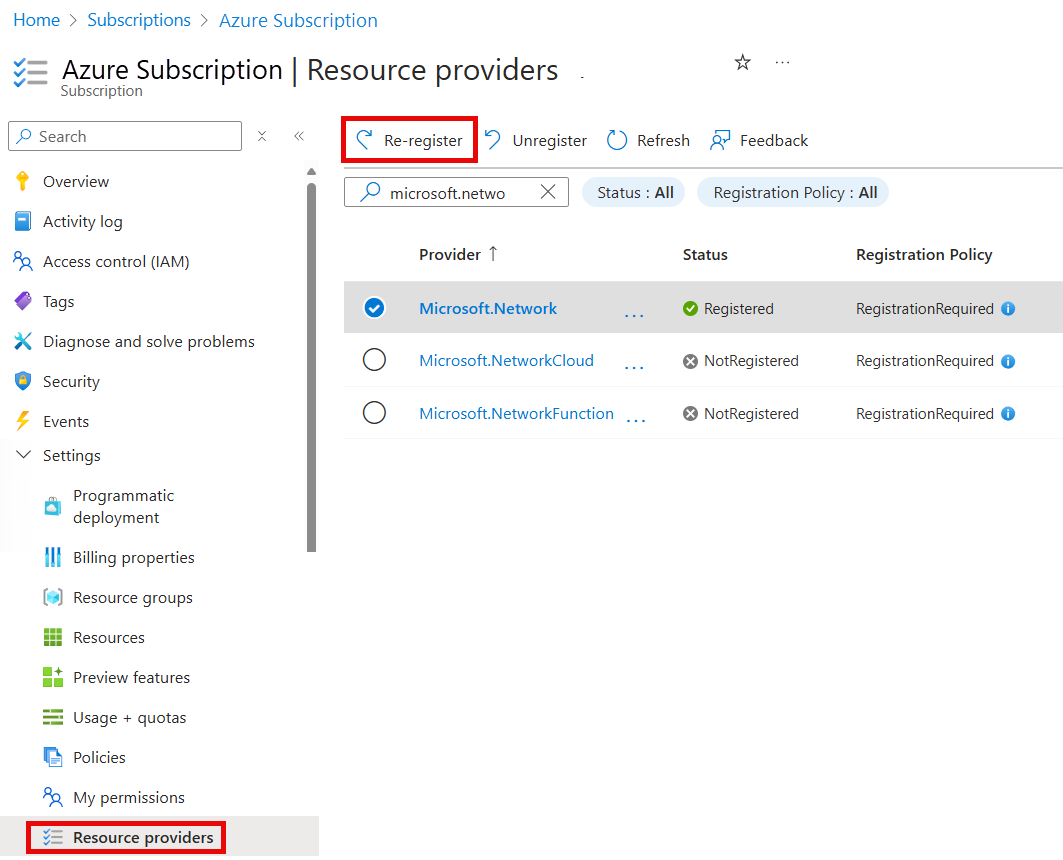

Nadat de functievlag is toegevoegd, moet u de

Microsoft.Networkresourceprovider opnieuw registreren in uw abonnement.Als u de

Microsoft.Networkresourceprovider opnieuw wilt registreren in Azure Portal, selecteert u uw abonnement en selecteert u vervolgens Resourceproviders.Microsoft.NetworkZoek en selecteer Opnieuw registreren.

Gebruik de volgende Azure PowerShell-opdracht om de

Microsoft.Networkresourceprovider opnieuw te registreren:

# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkGebruik de volgende Azure CLI-opdracht om de

Microsoft.Networkresourceprovider opnieuw te registreren:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Zie Azure-resourceproviders en -typen voor meer informatie over het opnieuw registreren van resourceproviders.

- De nieuwste Azure CLI of u kunt Azure Cloud Shell gebruiken in de portal.

- Voor dit artikel is versie 2.38.0 of hoger van de Azure CLI vereist. Als u Azure Cloud Shell gebruikt, is de nieuwste versie al geïnstalleerd.

- Nadat u een upgrade hebt uitgevoerd naar de nieuwste versie van Azure CLI, importeert u de perimeteropdrachten voor netwerkbeveiliging met behulp van

az extension add --name nsp.

Gebruik de Bash-omgeving in Azure Cloud Shell. Zie quickstart voor Bash in Azure Cloud Shell voor meer informatie.

Installeer de Azure CLI, indien gewenst, om CLI-referentieopdrachten uit te voeren. Als u in Windows of macOS werkt, kunt u Azure CLI uitvoeren in een Docker-container. Zie De Azure CLI uitvoeren in een Docker-container voor meer informatie.

Als u een lokale installatie gebruikt, meldt u zich aan bij Azure CLI met behulp van de opdracht az login. Volg de stappen die worden weergegeven in de terminal, om het verificatieproces te voltooien. Raadpleeg Aanmelden bij Azure CLI voor aanvullende aanmeldingsopties.

Installeer de Azure CLI-extensie bij het eerste gebruik, wanneer u hierom wordt gevraagd. Raadpleeg Extensies gebruiken met Azure CLI voor meer informatie over extensies.

Voer az version uit om de geïnstalleerde versie en afhankelijke bibliotheken te vinden. Voer az upgrade uit om te upgraden naar de nieuwste versie.

Maak verbinding met uw Azure-account en selecteer uw abonnement

Maak verbinding met Azure Cloud Shell of gebruik uw lokale CLI-omgeving om aan de slag te gaan.

Als u Azure Cloud Shell gebruikt, meldt u zich aan en selecteert u uw abonnement.

Als u CLI lokaal hebt geïnstalleerd, meldt u zich aan met de volgende opdracht:

# Sign in to your Azure account az loginSelecteer in uw shell uw actieve abonnement lokaal met de volgende opdracht:

# List all subscriptions az account set --subscription <Azure Subscription> # Re-register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Een resourcegroep en sleutelkluis maken

Voordat u een netwerkbeveiligingsperimeter kunt maken, moet u een resourcegroep en een sleutelkluisresource maken.

In dit voorbeeld wordt een resourcegroep met de naam resourcegroep gemaakt op de locatie WestCentralUS en een sleutelkluis met de naam key-vault-JJYYDDMM in de resourcegroep met de volgende opdrachten:

az group create \

--name resource-group \

--location westcentralus

# Create a key vault using a datetime value to ensure a unique name

key_vault_name="key-vault-$(date +%s)"

az keyvault create \

--name $key_vault_name \

--resource-group resource-group \

--location westcentralus \

--query 'id' \

--output tsv

Een netwerkbeveiligingsperimeter maken

In deze stap maakt u een netwerkbeveiligingsperimeter met de az network perimeter create opdracht.

Notitie

Plaats geen persoonlijke of gevoelige gegevens in de perimeterregels voor netwerkbeveiliging of andere netwerkbeveiligingsperimeterconfiguraties.

az network perimeter create\

--name network-security-perimeter \

--resource-group resource-group \

-l westcentralus

Koppeling van PaaS-resources maken en bijwerken met een nieuw profiel

In deze stap maakt u een nieuw profiel en koppelt u de PaaS-resource, de Azure Key Vault aan het profiel met behulp van de az network perimeter profile create en az network perimeter association create opdrachten.

Notitie

Vervang voor <networkSecurityPerimeterProfileId> de --private-link-resource waarden en --profile parameterwaarden <PaaSArmId> respectievelijk de waarden voor de sleutelkluis en de profiel-id.

Maak een nieuw profiel voor uw netwerkbeveiligingsperimeter met de volgende opdracht:

# Create a new profile az network perimeter profile create \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeterKoppel de Azure Key Vault (PaaS-resource) aan het perimeterprofiel voor netwerkbeveiliging met de volgende opdrachten.

# Get key vault id az keyvault show \ --name $key_vault_name \ --resource-group resource-group \ --query 'id' # Get the profile id az network perimeter profile show \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeter # Associate the Azure Key Vault with the network security perimeter profile # Replace <PaaSArmId> and <networkSecurityPerimeterProfileId> with the ID values for your key vault and profile az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Learning \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"Werk de koppeling bij door de toegangsmodus te wijzigen zodat deze als volgt wordt afgedwongen met de

az network perimeter association createopdracht:az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Enforced \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"

Toegangsregels voor perimetertoegang voor netwerkbeveiliging beheren

In deze stap maakt, werkt u een perimetertoegangsregels voor netwerkbeveiliging met voorvoegsels voor openbare IP-adressen en verwijdert u deze met behulp van de az network perimeter profile access-rule opdracht.

Maak een regel voor binnenkomende toegang met een openbaar IP-adresvoorvoegsel voor het profiel dat is gemaakt met de volgende opdracht:

# Create an inbound access rule az network perimeter profile access-rule create \ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "[192.0.2.0/24]"Werk de regel voor binnenkomende toegang bij met een ander openbaar IP-adresvoorvoegsel met de volgende opdracht:

# Update the inbound access rule az network perimeter profile access-rule create\ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "['198.51.100.0/24', '192.0.2.0/24']"Als u een toegangsregel wilt verwijderen, gebruikt u de volgende opdracht:

# Delete the access rule az network perimeter profile access-rule delete \ --Name network-perimeter-association \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group

Notitie

Als beheerde identiteit niet is toegewezen aan de resource die deze ondersteunt, wordt uitgaande toegang tot andere resources binnen dezelfde perimeter geweigerd. Inkomende regels op basis van een abonnement die zijn bedoeld om toegang vanuit deze resource toe te staan, worden niet van kracht.

Alle resources verwijderen

Als u een netwerkbeveiligingsperimeter en andere resources in deze quickstart wilt verwijderen, gebruikt u de volgende opdrachten:

# Delete the network security perimeter association

az network perimeter association delete \

--name network-perimeter-association \

--resource-group resource-group \

--perimeter-name network-security-perimeter

# Delete the network security perimeter

az network perimeter delete \

--resource-group resource-group \

--name network-security-perimeter --yes

# Delete the key vault

az keyvault delete \

--name $key_vault_name \

--resource-group resource-group

# Delete the resource group

az group delete \

--name resource-group \

--yes \

--no-wait

Notitie

Als u de resourcekoppeling verwijdert uit de netwerkbeveiligingsperimeter, leidt dit tot toegangsbeheer dat terugvalt op de bestaande resourcefirewallconfiguratie. Dit kan ertoe leiden dat toegang wordt toegestaan/geweigerd volgens de configuratie van de resourcefirewall. Als PublicNetworkAccess is ingesteld op SecuredByPerimeter en de koppeling is verwijderd, wordt de resource vergrendeld. Zie Overgang naar een netwerkbeveiligingsperimeter in Azure voor meer informatie.