Netwerkscenario's voor de migratieservice in Azure Database for PostgreSQL

VAN TOEPASSING OP:  Azure Database for PostgreSQL - Flexibele server

Azure Database for PostgreSQL - Flexibele server

In dit artikel worden verschillende scenario's beschreven voor het verbinden van een brondatabase met een exemplaar van Azure Database for PostgreSQL met behulp van de migratieservice in Azure Database for PostgreSQL. Elk scenario heeft verschillende netwerkvereisten en configuraties om een verbinding tot stand te brengen voor migratie. Specifieke details variëren op basis van de werkelijke netwerkinstallatie en vereisten van de bronomgeving en de doelomgeving.

De volgende tabel bevat een overzicht van de migratiescenario's. De tabel geeft aan of elk scenario wordt ondersteund op basis van de configuraties van de bron- en doelomgevingen.

| PostgreSQL-bron | Doel | Ondersteund |

|---|---|---|

| On-premises met een openbaar IP-adres | Azure Database for PostgreSQL - Flexibele server met openbare toegang | Ja |

| On-premises met een privé-IP-adres via een virtueel particulier netwerk (VPN) of Azure ExpressRoute | Virtueel netwerk (VNet)-geïntegreerde Azure Database for PostgreSQL - Flexibele server | Ja |

| Amazon Relational Database Service (Amazon RDS) voor PostgreSQL of Amazon Aurora PostgreSQL met een openbaar IP-adres | Azure Database for PostgreSQL - Flexibele server met openbare toegang | Ja |

| Amazon RDS voor PostgreSQL of Amazon Aurora PostgreSQL met privétoegang via een VPN of ExpressRoute | Met VNet geïntegreerde Azure Database for PostgreSQL - Flexibele server | Ja |

| Google Cloud SQL for PostgreSQL | Azure Database for PostgreSQL - Flexibele server met openbare toegang | Ja |

| Google Cloud SQL for PostgreSQL met privétoegang via een VPN of ExpressRoute | Met VNet geïntegreerde Azure Database for PostgreSQL - Flexibele server | Ja |

| PostgreSQL geïnstalleerd op een virtuele Azure-machine (VM) in hetzelfde virtuele netwerk of in een ander virtueel netwerk | Met VNet geïntegreerde Azure Database for PostgreSQL - Flexible Server in hetzelfde virtuele netwerk of in een ander virtueel netwerk | Ja |

| Azure Database for PostgreSQL - Enkele server met openbare toegang | Met VNet geïntegreerde Azure Database for PostgreSQL - Flexibele server | Ja |

| Azure Database for PostgreSQL - Enkele server met een privé-eindpunt | Met VNet geïntegreerde Azure Database for PostgreSQL - Flexibele server | Ja |

| Azure Database for PostgreSQL - Enkele server met een privé-eindpunt | Azure Database for PostgreSQL - Flexibele server met een privé-eindpunt | Ja |

| PostgreSQL-bronnen met privétoegang | Azure Database for PostgreSQL - Flexibele server met een privé-eindpunt | Ja |

| PostgreSQL-bronnen met privétoegang | Azure Database for PostgreSQL - Flexibele server met openbare toegang | Nee |

On-premises (openbaar IP) naar flexibele server (openbare toegang)

Netwerkstappen:

- Zorg ervoor dat de brondatabaseserver een openbaar IP-adres heeft.

- Configureer de firewall om uitgaande verbindingen op de PostgreSQL-poort toe te staan (de standaardpoort is 5432).

- Zorg ervoor dat de brondatabaseserver toegankelijk is via internet.

- Test de installatie door de connectiviteit van het doelexemplaren van Azure Database for PostgreSQL te controleren op de brondatabase. Controleer of de migratieservice toegang heeft tot de brongegevens.

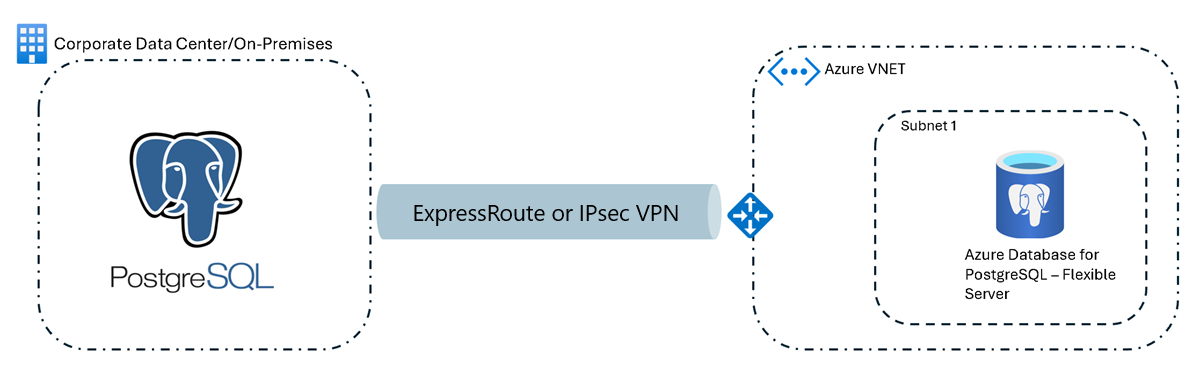

On-premises (privé-IP) naar flexibele VNet-geïntegreerde flexibele server (ExpressRoute of VPN)

Netwerkstappen:

- Stel een site-naar-site-VPN of een ExpressRoute-exemplaar in voor een beveiligde, betrouwbare verbinding tussen het on-premises netwerk en Azure.

- Configureer het virtuele Azure-netwerk om toegang vanuit het on-premises IP-adresbereik toe te staan.

- Stel regels voor netwerkbeveiligingsgroepen in om verkeer op de PostgreSQL-poort toe te staan (de standaardpoort is 5432) van het on-premises netwerk.

- Test de installatie door de connectiviteit van het doelexemplaren van Azure Database for PostgreSQL te controleren op de brondatabase. Controleer of de migratieservice toegang heeft tot de brongegevens.

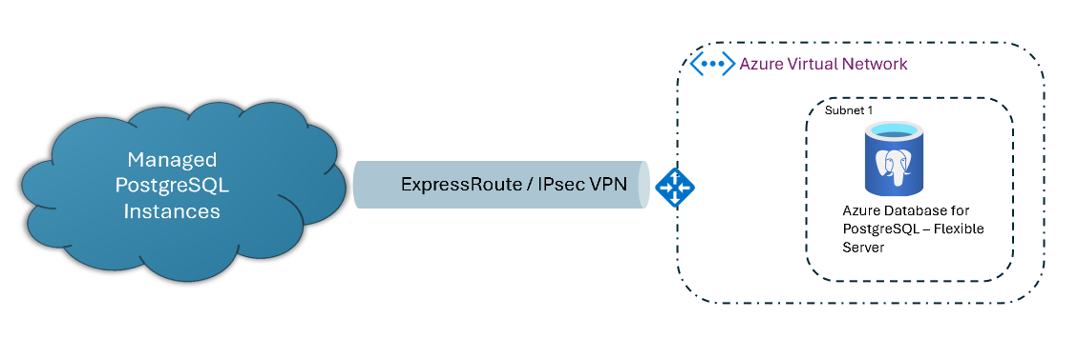

Beheerde PostgreSQL-service (openbaar IP) naar flexibele server (openbare/privétoegang)

Het PostgreSQL-bronexemplaren in een cloudprovider (bijvoorbeeld AWS of GCP) moeten een openbaar IP-adres of een directe verbinding met Azure hebben.

Netwerkstappen:

Openbare toegang

- Als uw PostgreSQL-exemplaar in Amazon Web Services (AWS), Google Cloud Platform (GCP) of een andere beheerde PostgreSQL-service niet openbaar toegankelijk is, wijzigt u het exemplaar om verbindingen vanuit Azure toe te staan. Wijzig in de console van de cloudprovider (bijvoorbeeld in AWS Management Console of de Google Cloud-console) de instelling om openbare toegankelijkheid toe te staan.

- Voeg in de beveiligingsinstellingen van de cloudprovider (bijvoorbeeld in beveiligingsgroepen in AWS of in firewallregels in GCP) een binnenkomende regel toe om verkeer van het openbare IP-adres of domein van Azure Database for PostgreSQL toe te staan.

Privétoegang

- Maak een beveiligde verbinding met behulp van ExpressRoute, IPsec VPN of een equivalente privéverbindingsservice van de cloudprovider (Azure ExpressRoute, AWS Direct Connect, GCP Interconnect) naar Azure.

- Voeg in de beveiligingsinstellingen van de broncloudprovider (bijvoorbeeld AWS-beveiligingsgroepen of GCP-firewallregels) een binnenkomende regel toe om verkeer van het openbare IP-adres of domein van Azure Database for PostgreSQL toe te staan, of vanuit het IP-adresbereik van het virtuele Azure-netwerk op de PostgreSQL-poort (de standaardpoort is 5432).

- Maak een virtueel netwerk in Azure in dezelfde regio als uw exemplaar van Azure Database for PostgreSQL. Stel de netwerkbeveiligingsgroep in om uitgaande verbindingen met het IP-adres van de PostgreSQL-bronprovider op de standaardpoort 5432 toe te staan.

- Stel regels voor netwerkbeveiligingsgroepen in Azure in om binnenkomende verbindingen van de cloudprovider (bijvoorbeeld van AWS of GCP) naar het IP-adresbereik van Azure Database for PostgreSQL toe te laten.

- Test de connectiviteit tussen uw PostgreSQL-exemplaar in de beheerde PostgreSQL-service (bijvoorbeeld in AWS, GCP of Heroku) en Azure Database for PostgreSQL om ervoor te zorgen dat er geen netwerkproblemen optreden.

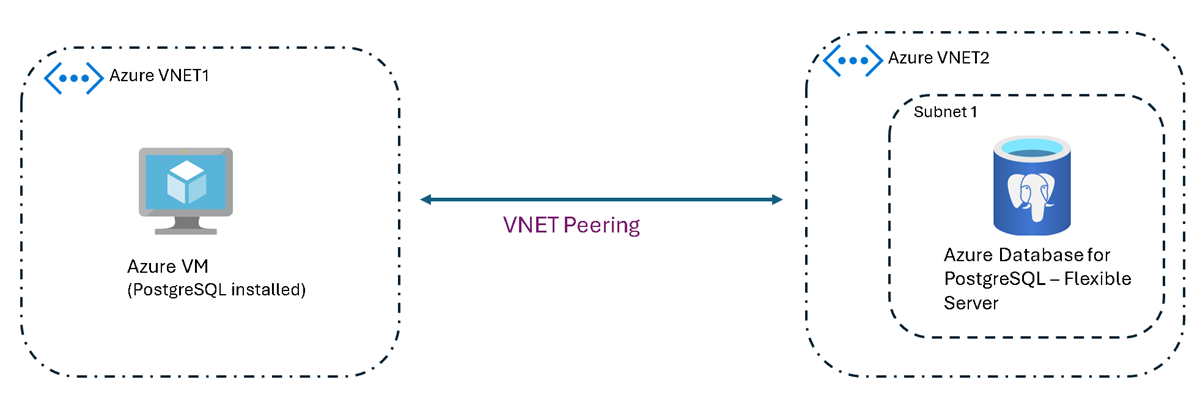

Azure VM (privétoegang) tot Azure Database for PostgreSQL (verschillende virtuele netwerken)

In dit scenario wordt de connectiviteit beschreven tussen een exemplaar van Azure Virtual Machines en een exemplaar van Azure Database for PostgreSQL dat zich in verschillende virtuele netwerken bevindt. Peering van virtuele netwerken en de juiste regels voor netwerkbeveiligingsgroepen zijn vereist om verkeer tussen de VNets te vergemakkelijken.

Netwerkstappen:

- Stel peering van virtuele netwerken tussen de twee VNets in om directe netwerkconnectiviteit mogelijk te maken.

- Configureer regels voor netwerkbeveiligingsgroepen om verkeer tussen de VNets op de PostgreSQL-poort toe te staan.

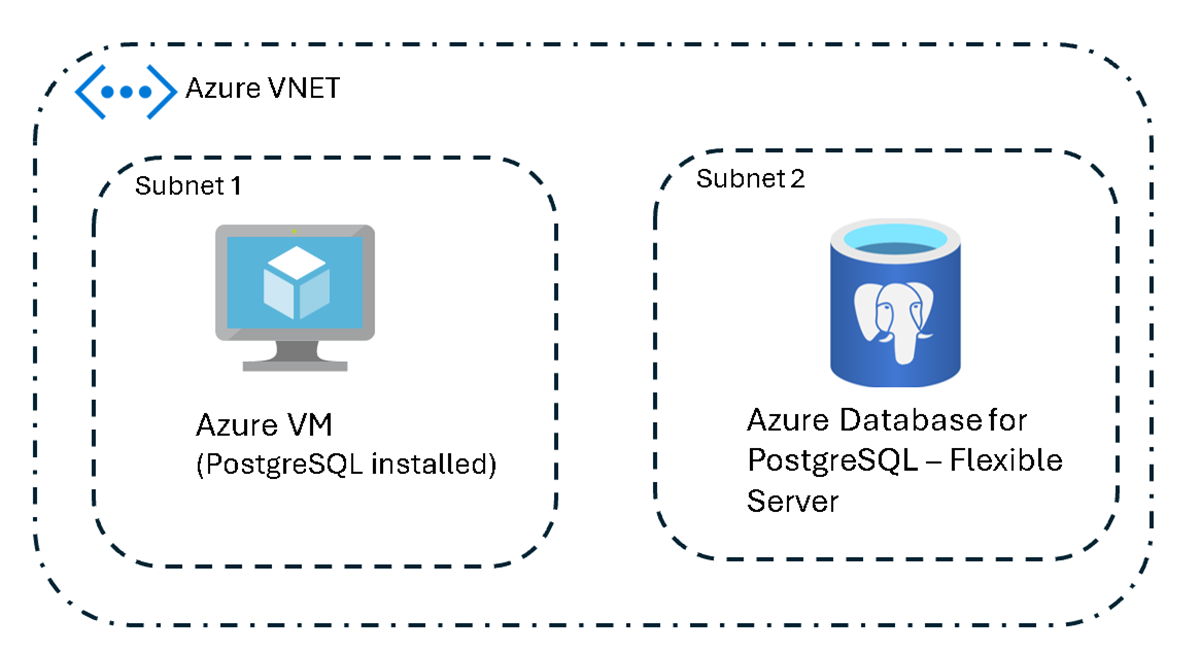

Azure VM naar Azure Database for PostgreSQL (hetzelfde virtuele netwerk)

Configuratie is eenvoudig wanneer een Virtuele Azure-machine en een exemplaar van Azure Database for PostgreSQL zich in hetzelfde virtuele netwerk bevinden. Stel regels voor netwerkbeveiligingsgroepen in om intern verkeer op de PostgreSQL-poort toe te staan. Er zijn geen andere firewallregels nodig omdat het verkeer zich in het virtuele netwerk bevindt.

Netwerkstappen:

- Zorg ervoor dat de VM en de PostgreSQL-server zich in hetzelfde virtuele netwerk bevinden.

- Configureer regels voor netwerkbeveiligingsgroepen om verkeer binnen het virtuele netwerk op de PostgreSQL-poort toe te staan.

Eén server (openbare toegang) tot met VNet geïntegreerde flexibele server

Als u connectiviteit wilt vergemakkelijken tussen een exemplaar van Azure Database for PostgreSQL - Enkele server met openbare toegang en een flexibele VNet-server, configureert u de enkele server om verbindingen toe te staan vanuit het subnet waar de flexibele server wordt geïmplementeerd.

Hier volgt een kort overzicht van de stappen voor het instellen van deze connectiviteit:

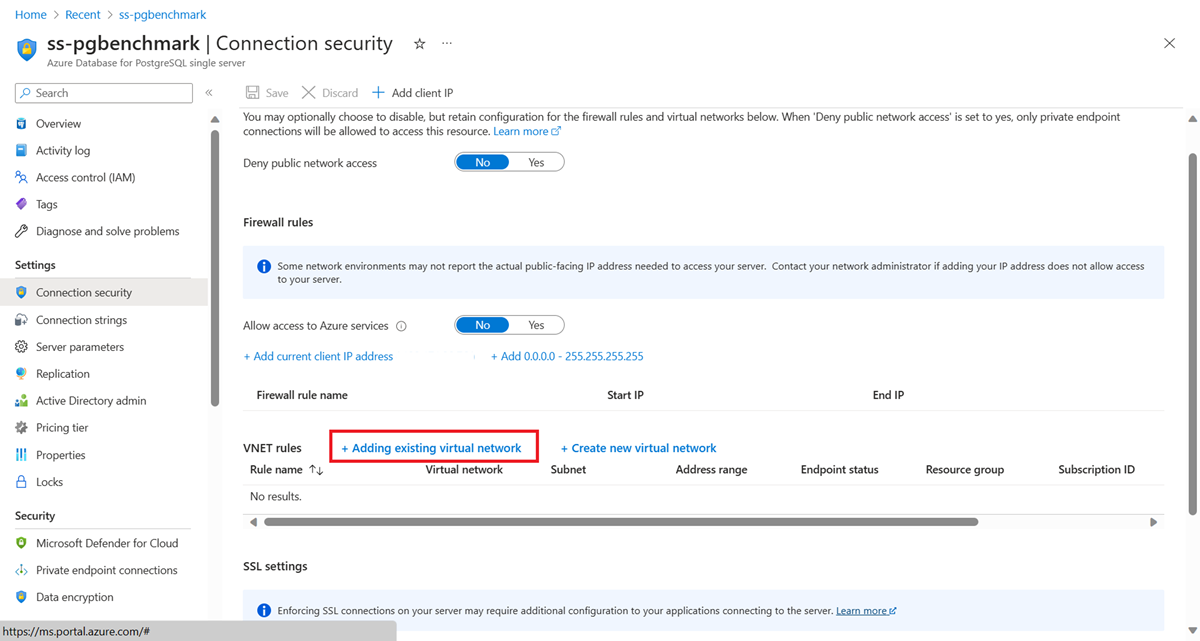

Voeg een VNet-regel toe aan één server:

Ga in Azure Portal naar uw exemplaar van Azure Database for PostgreSQL - Enkele server.

Ga naar de instellingen voor verbindingsbeveiliging .

Selecteer in de sectie Regels voor virtuele netwerken de optie Bestaand virtueel netwerk toevoegen.

Geef op welk virtueel netwerk verbinding kan maken met uw enkele server.

Regelinstellingen configureren:

Voer in het configuratiedeelvenster een naam in voor de nieuwe regel voor het virtuele netwerk.

Selecteer het abonnement waar uw flexibele server zich bevindt.

Selecteer het virtuele netwerk en het specifieke subnet dat is gekoppeld aan uw flexibele server.

Selecteer OK om de instellingen te bevestigen.

Nadat u deze stappen hebt voltooid, is de enkele server ingesteld om verbindingen van het subnet van de flexibele server te accepteren voor beveiligde communicatie tussen de twee servers.

Eén server (privé-eindpunt) naar een flexibele VNet-geïntegreerde server

Connectiviteit van een exemplaar van Azure Database for PostgreSQL - Enkele server met een privé-eindpunt naar een met VNet geïntegreerde flexibele server vergemakkelijken:

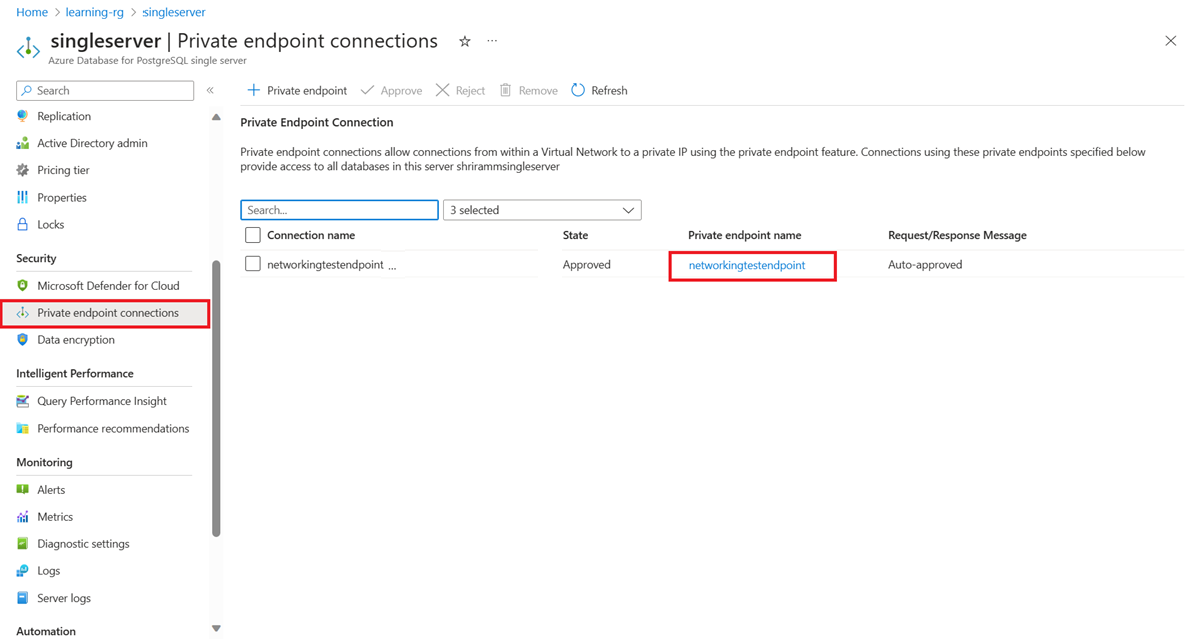

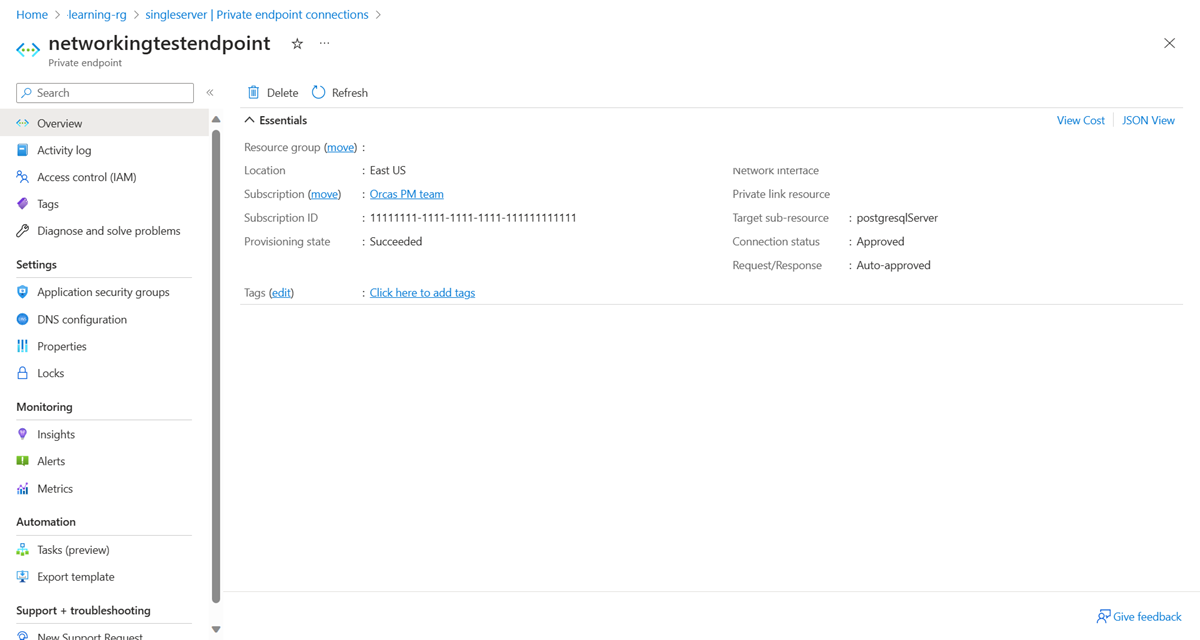

Details van privé-eindpunt ophalen:

Ga in Azure Portal naar het exemplaar van Azure Database for PostgreSQL - Enkele server. Selecteer het privé-eindpunt om de details van het virtuele netwerk en subnet weer te geven.

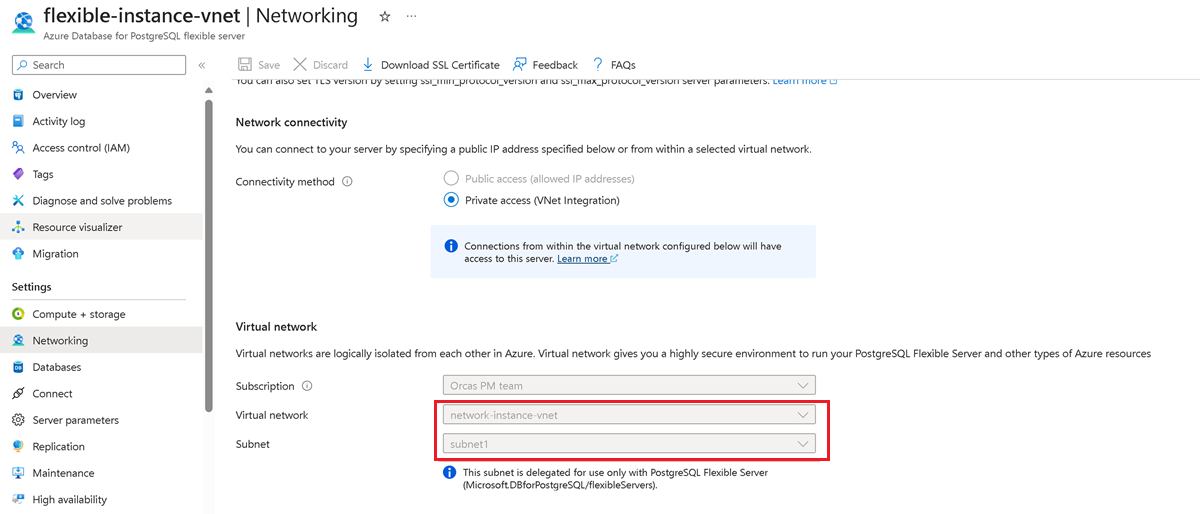

Ga naar het deelvenster Netwerken van de flexibele server. Noteer de gegevens van het virtuele netwerk en het subnet van de server.

Vereisten voor VNet-peering evalueren:

Als beide servers zich in verschillende VNets bevinden, moet u peering van virtuele netwerken inschakelen om verbinding te maken met de virtuele netwerken. Peering is optioneel als de servers zich in hetzelfde virtuele netwerk bevinden, maar in verschillende subnetten. Zorg ervoor dat geen netwerkbeveiligingsgroepen het verkeer van de flexibele server naar de enkele server blokkeren.

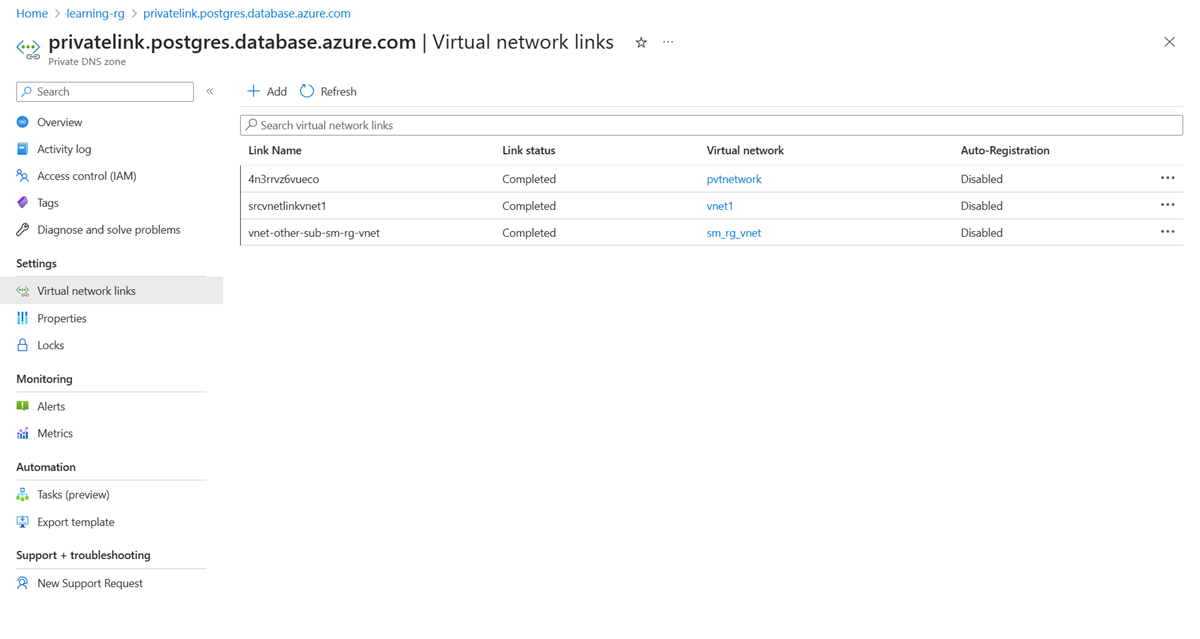

Configureer de privé-DNS-zone:

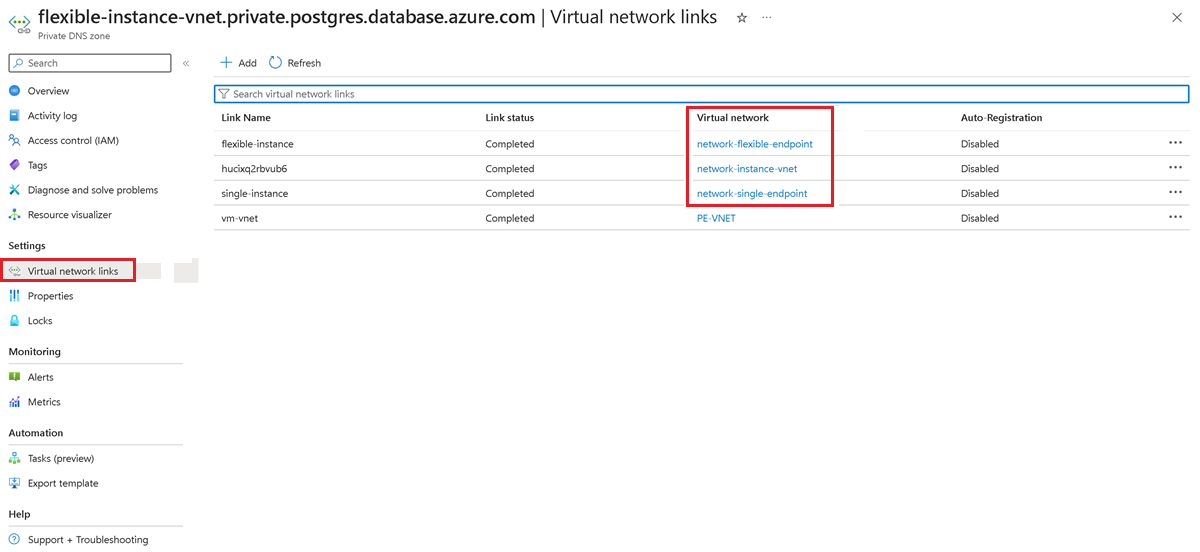

Ga naar het deelvenster Netwerken voor de flexibele server en controleer of een privé-DNS-zone is geconfigureerd. Als een privé-DNS-zone wordt gebruikt, gaat u naar de privé-DNS-zone in de portal. Selecteer in het linkerdeelvenster virtuele netwerkkoppelingen en controleer of het virtuele netwerk van de enkele server en de flexibele server in deze lijst worden weergegeven.

Als een privé-DNS-zone niet in gebruik is, selecteert u de knop Toevoegen en maakt u een koppeling naar deze privé-DNS-zone voor de VNets van de enkele server en de flexibele server.

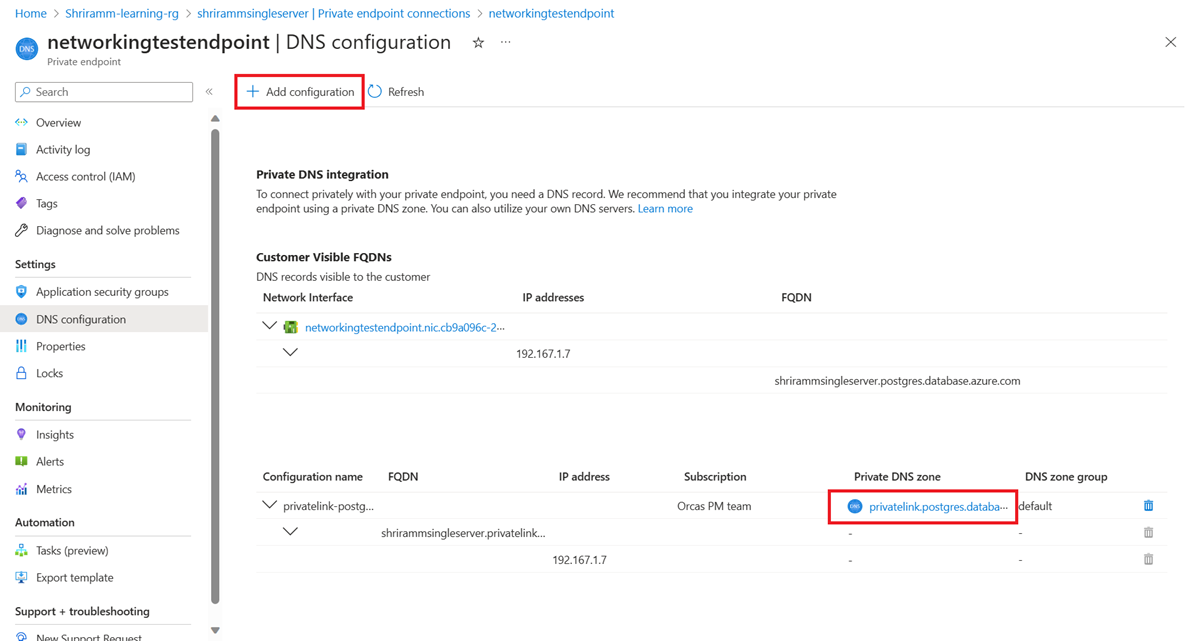

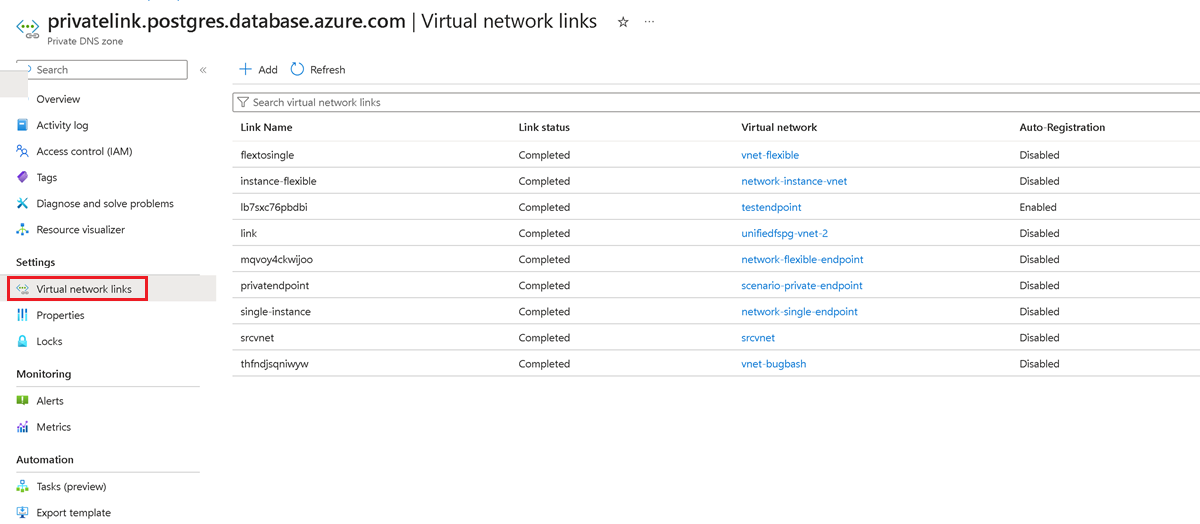

Ga naar het privé-eindpunt voor uw enkele server en selecteer het deelvenster DNS-configuratie . Controleer of een privé-DNS-zone is gekoppeld aan dit eindpunt. Als dat niet het probleem is, voegt u een privé-DNS-zone toe door de knop Configuratie toevoegen te selecteren.

Selecteer de privé-DNS-zone op het privé-eindpunt van uw enkele server. Controleer of de VNets van de enkele server en de flexibele server worden weergegeven in de koppelingen van het virtuele netwerk. Als dat niet het probleem is, voert u de stappen uit die eerder worden beschreven om de koppelingen naar de virtuele netwerken van de enkele server en de flexibele server toe te voegen aan deze privé-DNS-zone.

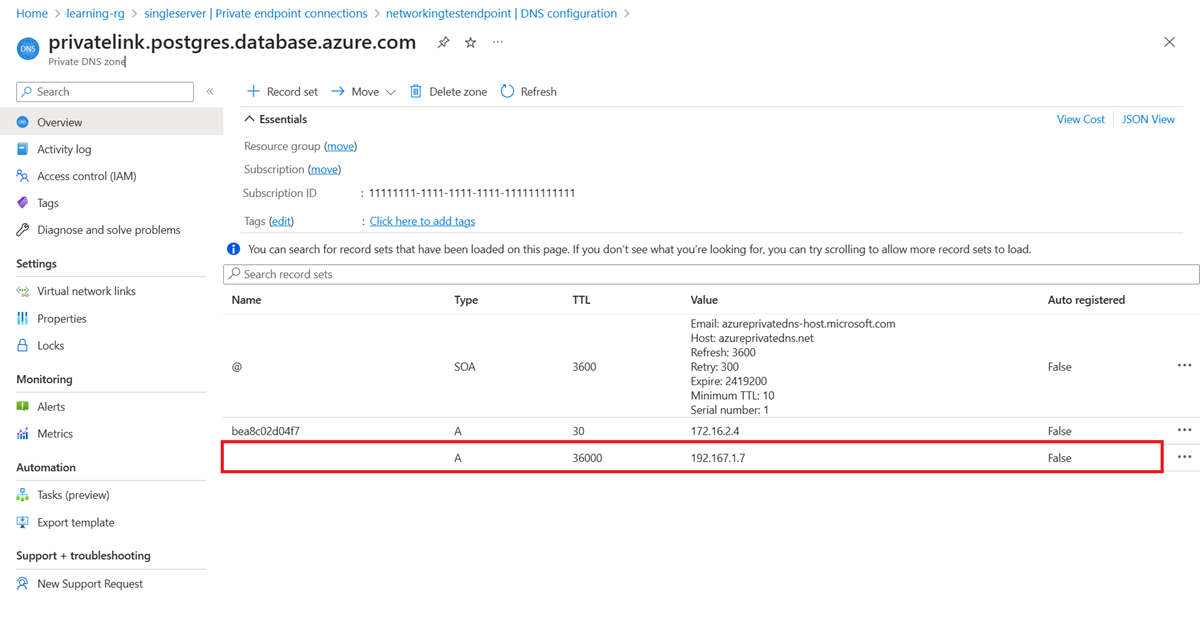

Voor een laatste controle gaat u naar de privé-DNS-zone van het privé-eindpunt op uw enkele server en controleert u of een A-record is ingesteld voor uw enkele server die een privé-IP-adres verwijst.

Door deze stappen uit te voeren, kan het exemplaar van Azure Database for PostgreSQL - Flexible Server verbinding maken met het exemplaar van Azure Database for PostgreSQL - Enkele server.

Eén server (privé-eindpunt) naar flexibele server (privé-eindpunt)

In deze sectie worden de essentiële netwerkstappen beschreven die moeten worden gemigreerd van één server met een privé-eindpunt naar een flexibele server met een privé-eindpunt in Azure Database for PostgreSQL. Het omvat de integratie van een virtueel runtimeservernetwerk met een privé-eindpunt. Zie Migratieruntimeserver voor meer informatie.

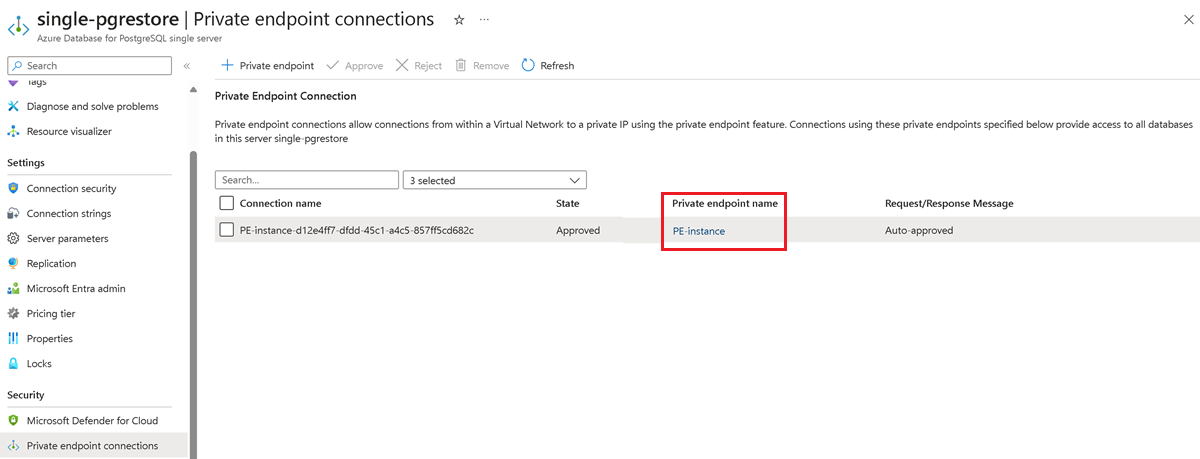

Gegevens van privé-eindpunten verzamelen voor één server:

- Ga in Azure Portal naar het exemplaar van Azure Database for PostgreSQL - Enkele server.

- Noteer de details van het virtuele netwerk en subnet die worden vermeld onder de privé-eindpuntverbinding van de enkele server.

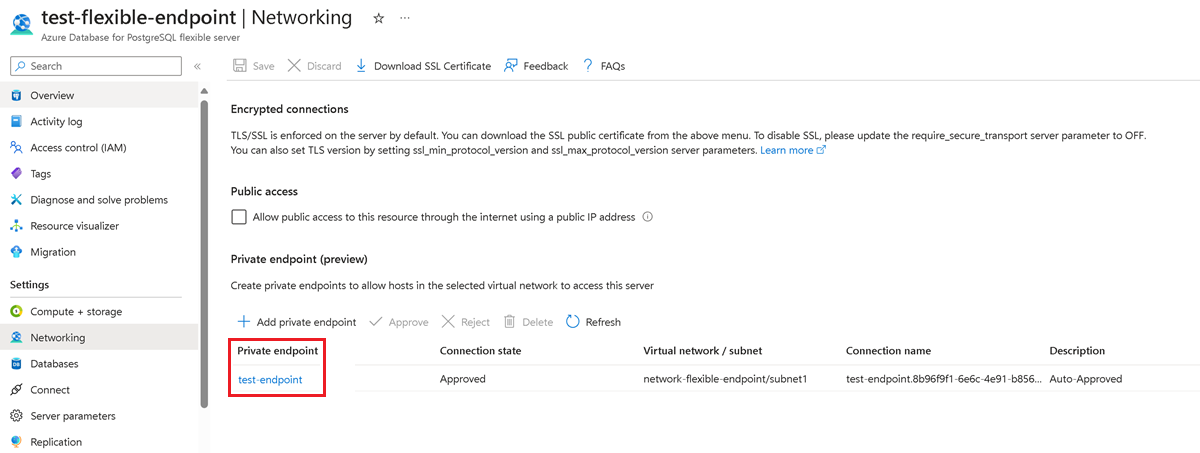

Gegevens van privé-eindpunten verzamelen voor de flexibele server:

- Ga in Azure Portal naar het exemplaar van Azure Database for PostgreSQL - Flexible Server.

- Noteer de details van het virtuele netwerk en subnet die worden vermeld onder de privé-eindpuntverbinding van de flexibele server.

VNet-gegevens verzamelen voor de migratieruntimeserver:

- Ga in Azure Portal naar de migratieruntimeserver. Dat wil gezegd, ga naar het exemplaar van VNet-geïntegreerde Azure Database for PostgreSQL - Flexible Server.

- Noteer de details van het virtuele netwerk en subnet die worden vermeld onder het virtuele netwerk.

Vereisten voor VNet-peering evalueren:

- Schakel peering van virtuele netwerken in als de servers zich in verschillende VNets bevinden. Er is geen peering nodig als de servers zich in hetzelfde virtuele netwerk bevinden, maar in verschillende subnetten.

- Zorg ervoor dat er geen netwerkbeveiligingsgroepen verkeer blokkeren tussen de bronserver, de migratieruntimeserver en de doelserver.

Privé-DNS zoneconfiguratie:

Ga naar het deelvenster Netwerken voor de flexibele server en controleer of een privé-DNS-zone is geconfigureerd.

Als een privé-DNS-zone wordt gebruikt, gaat u naar de privé-DNS-zone in de portal. Selecteer in het linkerdeelvenster virtuele netwerkkoppelingen en controleer of het virtuele netwerk van de enkele server en de flexibele server in deze lijst worden weergegeven.

Koppel een privé-DNS-zone aan het privé-eindpunt van de enkele server als deze nog niet is geconfigureerd:

- Voeg virtuele netwerkkoppelingen voor de enkele server en de migratieruntimeserver toe aan de privé-DNS-zone.

- Herhaal de BIJLAGE van de DNS-zone en het virtuele netwerkkoppelingsproces voor het privé-eindpunt van de flexibele server.

Als een aangepaste DNS-server of aangepaste DNS-naamruimten in gebruik zijn, kunt u ook het aangepaste FQDN-/IP-veld gebruiken in plaats van een privé-DNS-zone te koppelen. Met deze installatie kunt u FQDN's of IP-adressen rechtstreeks omzetten zonder dat u een privé-DNS-zone hoeft te integreren.

PostgreSQL-bron (privé-IP) naar flexibele server (privé-eindpunt)

In deze sectie worden de netwerkstappen beschreven voor het migreren van een PostgreSQL-database vanuit een postgreSQL-cloudservice, een on-premises installatie of een virtuele machine, allemaal met privé-IP-adressen, naar een exemplaar van Azure Database for PostgreSQL - Flexible Server dat is beveiligd met een privé-eindpunt. De migratie zorgt voor beveiligde gegevensoverdracht binnen een privénetwerkruimte met behulp van een Azure VPN of ExpressRoute voor on-premises verbindingen en peering van virtuele netwerken of een VPN voor cloud-naar-cloudmigraties. Zie Migratieruntimeserver voor meer informatie.

Netwerkverbinding tot stand brengen:

- Voor on-premises bronnen stelt u een site-naar-site-VPN in of stelt u ExpressRoute in om uw lokale netwerk te verbinden met het virtuele netwerk van Azure.

- Voor een Azure-VM of een Amazon-exemplaar of een Google Compute Engine moet u ervoor zorgen dat peering van virtuele netwerken, een VPN-gateway of een exemplaar van ExpressRoute is ingesteld voor beveiligde connectiviteit met het virtuele netwerk van Azure.

VNet-gegevens verzamelen voor de migratieruntimeserver:

- Ga in Azure Portal naar de migratieruntimeserver. Dat wil gezegd, ga naar het exemplaar van VNet-geïntegreerde Azure Database for PostgreSQL - Flexible Server.

- Noteer de details van het virtuele netwerk en subnet die worden vermeld onder het virtuele netwerk.

Vereisten voor VNet-peering evalueren:

- Schakel peering van virtuele netwerken in als de servers zich in verschillende VNets bevinden. Er is geen peering nodig als de servers zich in hetzelfde virtuele netwerk bevinden, maar in verschillende subnetten.

- Zorg ervoor dat er geen netwerkbeveiligingsgroepen verkeer blokkeren tussen de bronserver, de migratieruntimeserver en de doelserver.

Privé-DNS zoneconfiguratie:

- Controleer in het deelvenster Netwerken van de migratieruntimeserver of een privé-DNS-zone wordt gebruikt.

- Zorg ervoor dat zowel de VNets voor de bron als de flexibele doelserver zijn gekoppeld aan de privé-DNS-zone van de migratieruntimeserver.

- Koppel een privé-DNS-zone aan het privé-eindpunt van de flexibele server als deze nog niet is geconfigureerd.

- Voeg virtuele netwerkkoppelingen toe voor de flexibele server en voor de migratieruntimeserver naar de privé-DNS-zone.

Als een aangepaste DNS-server of aangepaste DNS-naamruimten in gebruik zijn, kunt u ook het aangepaste FQDN-/IP-veld gebruiken in plaats van een privé-DNS-zone te koppelen. Met deze installatie kunt u FQDN's of IP-adressen rechtstreeks omzetten zonder dat u een privé-DNS-zone hoeft te integreren.

Gerelateerde inhoud

- Zie Wat is Azure ExpressRoute?om een ExpressRoute-verbinding tot stand te brengen.

- Zie Over punt-naar-site VPN's voor meer informatie over het instellen van een IPSec VPN.

- Meer informatie over peering van virtuele netwerken.

- Meer informatie over de migratieservice.

- Verken bekende problemen en beperkingen.

- Controleer de premigratievalidaties.