Azure Operator Nexus-beveiliging

Azure Operator Nexus is ontworpen en gebouwd om de nieuwste beveiligingsrisico's te detecteren en te beschermen en te voldoen aan de strenge vereisten van de beveiligingsstandaarden van de overheid en de industrie. Twee hoekstenen vormen de basis van de beveiligingsarchitectuur:

- Standaard beveiliging: beveiligingstolerantie is een inherent onderdeel van het platform met weinig tot geen configuratiewijzigingen die nodig zijn om het veilig te gebruiken.

- Stel dat er sprake is van inbreuk - De onderliggende veronderstelling is dat elk systeem kan worden aangetast, en daarom is het doel om de impact van een beveiligingsschending te minimaliseren als er sprake is van een beveiligingsschending.

Azure Operator Nexus realiseert zich het bovenstaande door gebruik te maken van cloudeigen beveiligingshulpprogramma's van Microsoft die u de mogelijkheid bieden om uw cloudbeveiligingspostuur te verbeteren, terwijl u uw operatorworkloads kunt beveiligen.

Platformbrede beveiliging via Microsoft Defender voor Cloud

Microsoft Defender voor Cloud is een cloudeigen platform voor toepassingsbeveiliging (CNAPP) dat de beveiligingsmogelijkheden biedt die nodig zijn om uw resources te beveiligen, uw beveiligingspostuur te beheren, te beschermen tegen cyberaanvallen en beveiligingsbeheer te stroomlijnen. Dit zijn enkele van de belangrijkste functies van Defender voor Cloud die van toepassing zijn op het Azure Operator Nexus-platform:

- Evaluatie van beveiligingsproblemen voor virtuele machines en containerregisters : schakel oplossingen voor evaluatie van beveiligingsproblemen eenvoudig in om beveiligingsproblemen te detecteren, te beheren en op te lossen. Bekijk, onderzoek en herstel de bevindingen rechtstreeks vanuit Defender voor Cloud.

- Hybride cloudbeveiliging : krijg een uniforme weergave van beveiliging voor al uw on-premises workloads en cloudworkloads. Pas beveiligingsbeleid voor uw hybride-cloudworkloads toe en beoordeel de beveiliging van uw ervan om de naleving van beveiligingsstandaarden te waarborgen. Verzamel, zoek en analyseer beveiligingsgegevens van meerdere bronnen, waaronder firewalls en oplossingen van andere partners.

- Waarschuwingen voor bedreigingsbeveiliging : geavanceerde gedragsanalyses en Microsoft Intelligent Security Graph bieden een rand ten opzichte van veranderende cyberaanvallen. Met gedragsanalyses en machine learning kunnen aanvallen en zero-day-aanvallen worden geïdentificeerd. Bewaak netwerken, machines, Azure Storage en cloudservices voor binnenkomende aanvallen en activiteiten na inbreuk. Stroomlijn onderzoek met interactieve hulpprogramma's en bedreigingsinformatie in context.

- Nalevingsevaluatie op basis van verschillende beveiligingsstandaarden: Defender voor Cloud uw hybride cloudomgeving continu evalueert om de risicofactoren te analyseren op basis van de controles en best practices in Azure Security Benchmark. Wanneer u de geavanceerde beveiligingsfuncties inschakelt, kunt u een reeks andere industriestandaarden, regelgevingsstandaarden en benchmarks toepassen op basis van de behoeften van uw organisatie. Voeg standaarden toe en houd uw naleving bij via het dashboard voor naleving van regelgeving.

- Beveiligingsfuncties voor containers: profiteer van beiligingsprobleembeheer en realtime bedreigingsbescherming in uw containeromgevingen.

Er zijn verbeterde beveiligingsopties waarmee u uw on-premises hostservers en de Kubernetes-clusters kunt beveiligen waarop uw operatorworkloads worden uitgevoerd. Deze opties worden hieronder beschreven.

Bare metalcomputer host besturingssysteembeveiliging via Microsoft Defender voor Eindpunt

Azure Operator Nexus bare-metalmachines (BMM's), die de on-premises rekenservers voor infrastructuur hosten, worden beveiligd wanneer u ervoor kiest om de Microsoft Defender voor Eindpunt oplossing in te schakelen. Microsoft Defender voor Eindpunt biedt mogelijkheden voor preventie van antivirussoftware (AV), eindpuntdetectie en -respons (EDR) en beheer van beveiligingsproblemen.

U hebt de mogelijkheid om Microsoft Defender voor Eindpunt beveiliging in te schakelen zodra u een Microsoft Defender voor Servers-abonnement hebt geselecteerd en geactiveerd, omdat activering van Defender for Servers-plannen een vereiste is voor Microsoft Defender voor Eindpunt. Zodra deze optie is ingeschakeld, wordt de Microsoft Defender voor Eindpunt-configuratie beheerd door het platform om optimale beveiliging en prestaties te garanderen en om het risico op onjuiste configuraties te verminderen.

Kubernetes-clusterworkloadbeveiliging via Microsoft Defender for Containers

On-premises Kubernetes-clusters waarop uw operatorworkloads worden uitgevoerd, worden beveiligd wanneer u ervoor kiest om de Microsoft Defender for Containers-oplossing in te schakelen. Microsoft Defender for Containers biedt bescherming tegen runtimebedreigingen voor clusters en Linux-knooppunten, evenals clusteromgevingbeveiliging tegen onjuiste configuraties.

U kunt Defender for Containers-beveiliging inschakelen binnen Defender voor Cloud door het Defender for Containers-plan te activeren.

Cloudbeveiliging is een gedeelde verantwoordelijkheid

Het is belangrijk om te begrijpen dat beveiliging in een cloudomgeving een gedeelde verantwoordelijkheid is tussen u en de cloudprovider. De verantwoordelijkheden variëren, afhankelijk van het type cloudservice waarop uw workloads worden uitgevoerd, of het nu SaaS (Software as a Service), Platform as a Service (PaaS) of Infrastructure as a Service (IaaS) is, en waar de workloads worden gehost, binnen de cloudprovider of uw eigen on-premises datacenters.

Azure Operator Nexus-workloads worden uitgevoerd op servers in uw datacenters, zodat u de controle hebt over wijzigingen in uw on-premises omgeving. Microsoft maakt regelmatig nieuwe platformreleases beschikbaar die beveiligingsupdates en andere updates bevatten. Vervolgens moet u bepalen wanneer u deze releases wilt toepassen op uw omgeving, indien nodig voor de bedrijfsbehoeften van uw organisatie.

Kubernetes Security Benchmark Scanning

Standaardhulpprogramma's voor beveiliging benchmarken worden gebruikt om het Azure Operator Nexus-platform te scannen op beveiligingsnaleving. Deze hulpprogramma's omvatten OpenSCAP, om de naleving van kubernetes Security Technical Implementation Guide (STIG)-controles en kube-bench van Aqua Security te evalueren om de naleving van kubernetes-benchmarks (Center for Internet Security) kubernetes te evalueren.

Sommige besturingselementen zijn technisch niet haalbaar om te implementeren in de Azure Operator Nexus-omgeving. Deze behalve besturingselementen worden hieronder beschreven voor de toepasselijke Nexus-lagen.

Omgevingscontroles zoals RBAC- en serviceaccounttests worden niet door deze hulpprogramma's geëvalueerd, omdat de resultaten kunnen verschillen op basis van de vereisten van de klant.

NTF = Technisch niet haalbaar

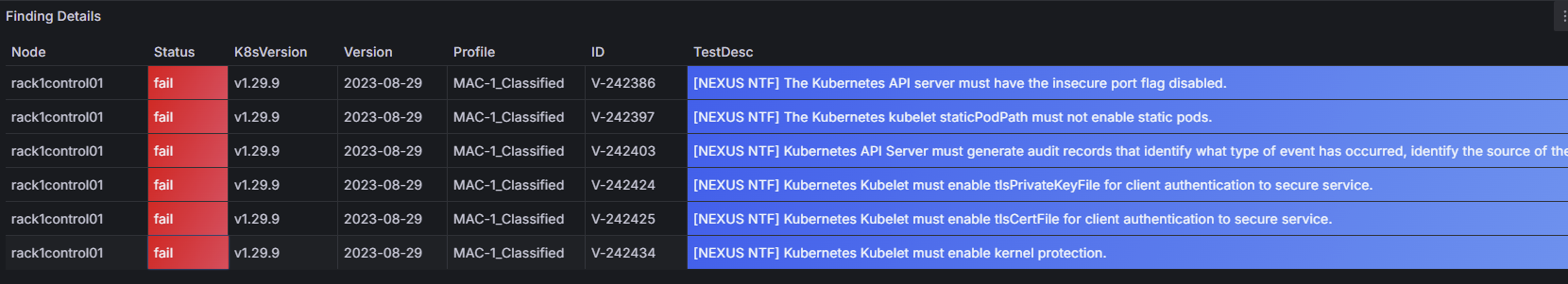

OpenSCAP STIG - V2R2

Cluster

| STIG-id | Beschrijving van aanbeveling | Status | Probleem |

|---|---|---|---|

| V-242386 | De Kubernetes-API-server moet de vlag voor onveilige poorten hebben uitgeschakeld | NTF | Deze controle is afgeschaft in v1.24.0 en hoger |

| V-242397 | De Kubernetes kubelet staticPodPath mag geen statische pods inschakelen | NTF | Alleen ingeschakeld voor besturingsknooppunten, vereist voor kubeadm |

| V-242403 | Kubernetes API Server moet auditrecords genereren die bepalen welk type gebeurtenis heeft plaatsgevonden, de bron van de gebeurtenis identificeren, de gebeurtenisresultaten bevatten, gebruikers identificeren en containers identificeren die zijn gekoppeld aan de gebeurtenis | NTF | Bepaalde API-aanvragen en -antwoorden bevatten geheimen en worden daarom niet vastgelegd in de auditlogboeken |

| V-242424 | Kubernetes Kubelet moet tlsPrivateKeyFile inschakelen voor clientverificatie om de service te beveiligen | NTF | Kubelet-SAN's bevat alleen hostnaam |

| V-242425 | Kubernetes Kubelet moet tlsCertFile inschakelen voor clientverificatie om de service te beveiligen. | NTF | Kubelet-SAN's bevat alleen hostnaam |

| V-242434 | Kubernetes Kubelet moet kernelbeveiliging inschakelen. | NTF | Kernelbeveiliging inschakelen is niet haalbaar voor kubeadm in Nexus |

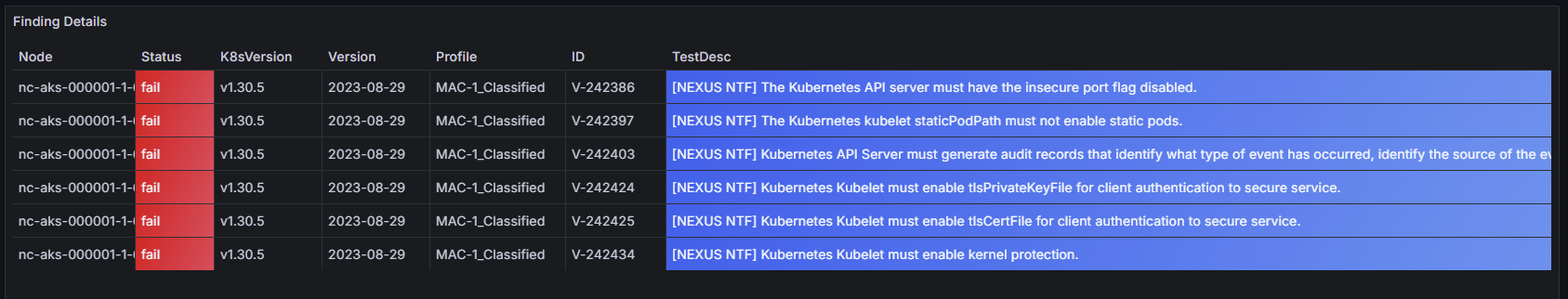

Nexus Kubernetes-cluster

| STIG-id | Beschrijving van aanbeveling | Status | Probleem |

|---|---|---|---|

| V-242386 | De Kubernetes-API-server moet de vlag voor onveilige poorten hebben uitgeschakeld | NTF | Deze controle is afgeschaft in v1.24.0 en hoger |

| V-242397 | De Kubernetes kubelet staticPodPath mag geen statische pods inschakelen | NTF | Alleen ingeschakeld voor besturingsknooppunten, vereist voor kubeadm |

| V-242403 | Kubernetes API Server moet auditrecords genereren die bepalen welk type gebeurtenis heeft plaatsgevonden, de bron van de gebeurtenis identificeren, de gebeurtenisresultaten bevatten, gebruikers identificeren en containers identificeren die zijn gekoppeld aan de gebeurtenis | NTF | Bepaalde API-aanvragen en -antwoorden bevatten geheimen en worden daarom niet vastgelegd in de auditlogboeken |

| V-242424 | Kubernetes Kubelet moet tlsPrivateKeyFile inschakelen voor clientverificatie om de service te beveiligen | NTF | Kubelet-SAN's bevat alleen hostnaam |

| V-242425 | Kubernetes Kubelet moet tlsCertFile inschakelen voor clientverificatie om de service te beveiligen. | NTF | Kubelet-SAN's bevat alleen hostnaam |

| V-242434 | Kubernetes Kubelet moet kernelbeveiliging inschakelen. | NTF | Kernelbeveiliging inschakelen is niet haalbaar voor kubeadm in Nexus |

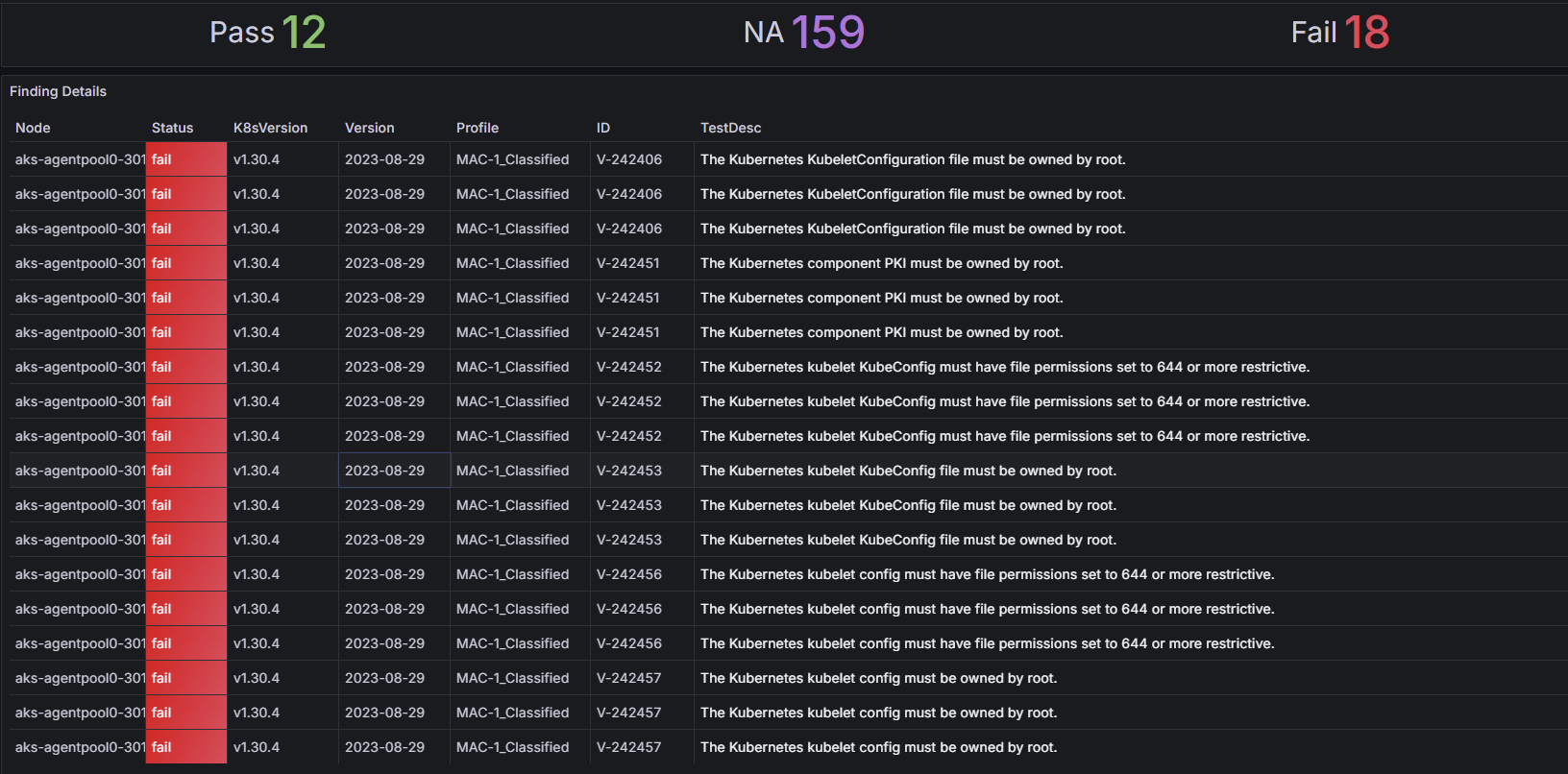

Clusterbeheer - Azure Kubernetes

Azure Kubernetes Service (AKS) voldoet als een veilige service aan SOC-, ISO-, PCI DSS- en HIPAA-standaarden. In de volgende afbeelding ziet u de openSCAP-bestandsmachtigingsuitzonderingen voor de AKS-implementatie van Cluster Manager.

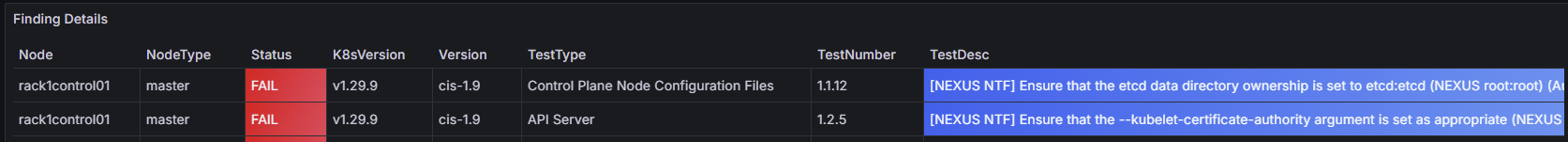

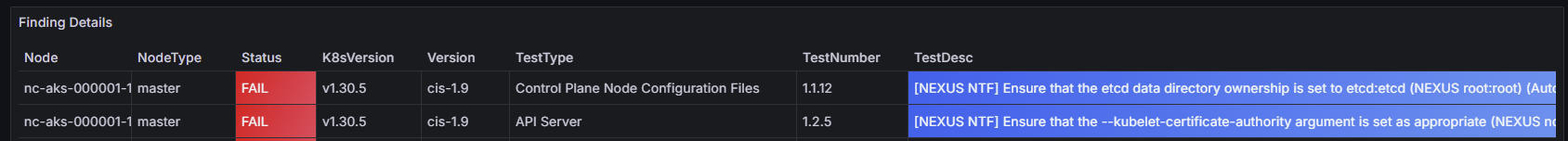

Aquasec Kube-Bench - CIS 1.9

Cluster

| CIS-id | Beschrijving van aanbeveling | Status | Probleem |

|---|---|---|---|

| 1 | Onderdelen van besturingsvlak | ||

| 1.1 | Configuratiebestanden voor besturingsvlakknooppunten | ||

| 1.1.12 | Zorg ervoor dat het eigenaarschap van de etcd-gegevensmap is ingesteld op etcd:etcd |

NTF | Nexus is root:root, etcd-gebruiker is niet geconfigureerd voor kubeadm |

| 1.2 | API-server | ||

| 1.1.12 | Zorg ervoor dat het --kubelet-certificate-authority argument is ingesteld indien van toepassing |

NTF | Kubelet-SAN's bevatten alleen hostnaam |

Nexus Kubernetes-cluster

| CIS-id | Beschrijving van aanbeveling | Status | Probleem |

|---|---|---|---|

| 1 | Onderdelen van besturingsvlak | ||

| 1.1 | Configuratiebestanden voor besturingsvlakknooppunten | ||

| 1.1.12 | Zorg ervoor dat het eigenaarschap van de etcd-gegevensmap is ingesteld op etcd:etcd |

NTF | Nexus is root:root, etcd-gebruiker is niet geconfigureerd voor kubeadm |

| 1.2 | API-server | ||

| 1.1.12 | Zorg ervoor dat het --kubelet-certificate-authority argument is ingesteld indien van toepassing |

NTF | Kubelet-SAN's bevatten alleen hostnaam |

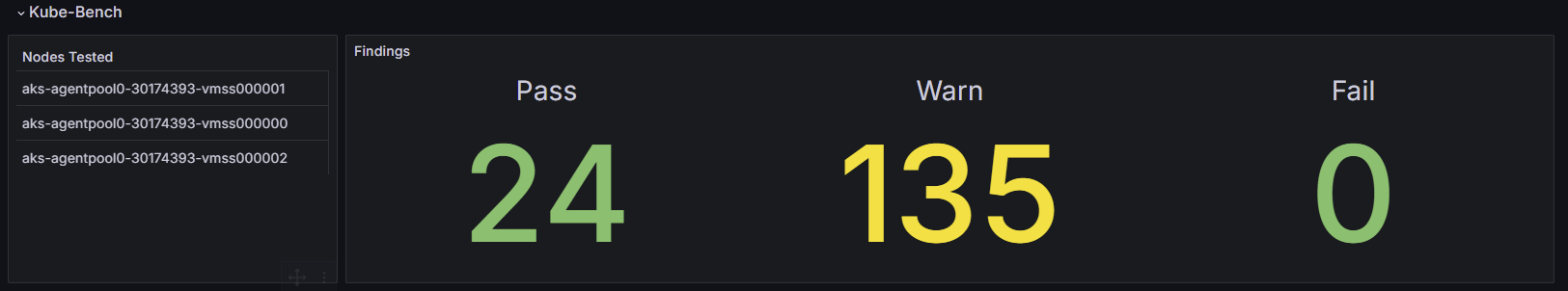

Clusterbeheer - Azure Kubernetes

Operator Nexus Cluster Manager is een AKS-implementatie. In de volgende afbeelding ziet u de Kube-Bench-uitzonderingen voor clusterbeheer. Hier vindt u een volledig rapport van de evaluatie van CIS Benchmark-controle voor Azure Kubernetes Service (AKS)