Privékoppeling voor Azure Database for MySQL - flexibele server

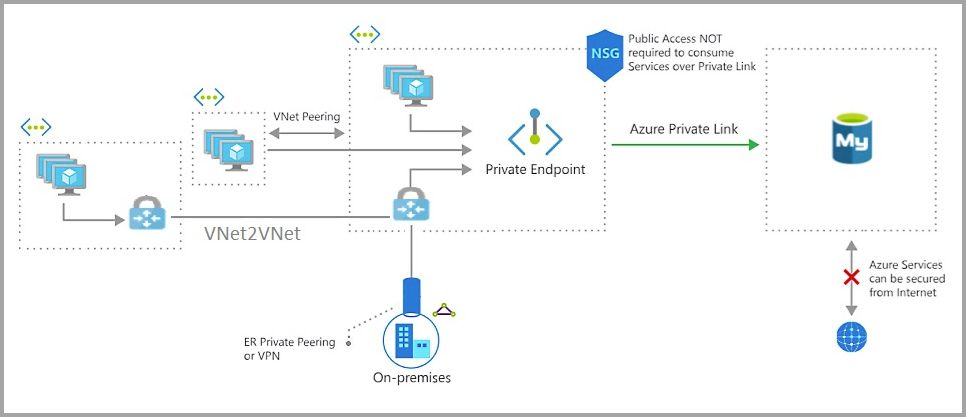

Met Private Link kunt u verbinding maken met verschillende PaaS-services, zoals Azure Database for MySQL Flexible Server, in Azure via een privé-eindpunt. Met Azure Private Link worden Azure-services binnen uw persoonlijke virtuele network (VNet) geplaatst. Met behulp van het privé-IP-adres is de MySQL Flexible Server net als elke andere resource in het VNet toegankelijk.

Een privé-eindpunt is een privé-IP-adres binnen een specifiek VNet en subnet.

Notitie

- Het inschakelen van Private Link is exclusief mogelijk voor Exemplaren van Azure Database for MySQL Flexible Server die zijn gemaakt met openbare toegang. Meer informatie over het inschakelen van privé-eindpunten met behulp van Private Link maken en beheren voor Azure Database for MySQL - Flexible Server met behulp van de portal of Private Link maken en beheren voor Azure Database for MySQL - Flexible Server met behulp van Azure CLI.

Voordelen van Private Link voor MySQL Flexibele server

Hier volgen enkele voordelen voor het gebruik van de functie private link voor netwerken met Azure Database for MySQL Flexible Server.

Preventie van gegevensexfiltratie

Gegevensexfiltratie in Azure Database for MySQL Flexibele server is wanneer een geautoriseerde gebruiker, zoals een databasebeheerder, gegevens uit het ene systeem kan extraheren en naar een andere locatie of een ander systeem buiten de organisatie kan verplaatsen. De gebruiker verplaatst bijvoorbeeld de gegevens naar een opslagaccount dat eigendom is van een derde partij.

Met Private Link kunt u nu netwerktoegangsbeheer instellen, zoals NSG's om de toegang tot het privé-eindpunt te beperken. Door afzonderlijke Azure PaaS-resources toe te wijzen aan specifieke privé-eindpunten, is de toegang alleen beperkt tot de aangewezen PaaS-resource. Hierdoor heeft een kwaadwillende gebruiker geen toegang meer tot andere resources dan het geautoriseerde bereik.

On-premises connectiviteit via privé-peering

Wanneer u vanaf on-premises machines verbinding maakt met het openbare eindpunt, moet uw IP-adres worden toegevoegd aan de firewall op IP-niveau met behulp van een firewallregel op serverniveau. Hoewel dit model toegang biedt tot afzonderlijke machines voor ontwikkel- of testworkloads, is het moeilijk om te beheren in een productieomgeving.

Met Private Link kunt u cross-premises toegang tot het privé-eindpunt inschakelen met behulp van Express Route (ER), privépeering of VPN-tunnel. Vervolgens kunnen ze alle toegang via een openbaar eindpunt uitschakelen en niet de firewall op basis van IP gebruiken.

Notitie

In sommige gevallen bevinden het exemplaar van Azure Database for MySQL Flexible Server en het VNet-subnet zich in verschillende abonnementen. In deze gevallen moet u de volgende configuraties controleren:

- Zorg ervoor dat voor beide abonnementen de resourceprovider Microsoft.DBforMySQL/flexibleServers is geregistreerd. Raadpleeg resource-manager-registratie voor meer informatie.

Gebruiksvoorbeelden van Private Link voor Azure Database for MySQL Flexibele server

Clients kunnen verbinding maken met het privé-eindpunt vanuit hetzelfde VNet, gekoppeld VNet in dezelfde regio of tussen regio's, of via een VNet-naar-VNet-verbinding tussen regio's. Daarnaast kunnen clients via on-premises verbinding maken met behulp van ExpressRoute, privé peering of VPN-tunneling. Hieronder ziet u een vereenvoudigd diagram waarin de algemene gebruikscases worden weergegeven.

Verbinding maken vanaf een Virtuele Azure-machine in een gekoppeld virtueel netwerk (VNet)

Configureer VNet-peering om verbinding te maken met Azure Database for MySQL vanaf een Azure-VM in een gekoppeld VNet.

Verbinding maken vanaf een Virtuele Azure-machine in een VNet-naar-VNet-omgeving

Configureer de VPN-gatewayverbinding van VNet-naar-VNet om verbinding te maken met een Azure Database for MySQL Flexible Server-exemplaar vanaf een Azure-VM in een andere regio of een ander abonnement.

Verbinding maken vanuit een on-premises omgeving via VPN

Als u verbinding wilt maken vanuit een on-premises omgeving met het exemplaar van Azure Database for MySQL Flexible Server, kiest en implementeert u een van de volgende opties:

Private Link in combinatie met firewallregels

Het combineren van Private Link met firewallregels kan leiden tot verschillende scenario's en resultaten:

Het azure Database for MySQL Flexible Server-exemplaar is niet toegankelijk zonder firewallregels of een privé-eindpunt. De server is niet toegankelijk als alle goedgekeurde privé-eindpunten worden verwijderd of geweigerd en er geen openbare toegang is geconfigureerd.

Privé-eindpunten zijn de enige methode om toegang te krijgen tot het exemplaar van Azure Database for MySQL Flexible Server wanneer openbaar verkeer niet is toegestaan.

Verschillende vormen van binnenkomend verkeer worden geautoriseerd op basis van de juiste firewallregels wanneer openbare toegang is ingeschakeld met privé-eindpunten.

Openbare toegang weigeren

U kunt openbare toegang uitschakelen op uw exemplaar van Azure Database for MySQL Flexible Server als u liever uitsluitend vertrouwt op privé-eindpunten voor toegang.

Clients kunnen verbinding maken met de server op basis van de firewallconfiguratie wanneer deze instelling is ingeschakeld. Als deze instelling is uitgeschakeld, zijn alleen verbindingen via privé-eindpunten toegestaan en kunnen gebruikers de firewallregels niet wijzigen.

Notitie

Deze instelling heeft geen invloed op de SSL- en TLS-configuraties voor uw Azure Database for MySQL Flexible Server-exemplaar.

Beperking

Wanneer een gebruiker probeert zowel het exemplaar van Azure Database for MySQL Flexible Server als het privé-eindpunt tegelijkertijd te verwijderen, kan er een interne serverfout optreden. Om dit probleem te voorkomen, raden we u aan eerst de privé-eindpunten te verwijderen en vervolgens door te gaan met het verwijderen van het exemplaar van de flexibele Azure Database for MySQL-server na een korte pauze.