Uw gegevens in de cloud beheren met beheerde HSM

Microsoft-waarden, beschermt en verdedigt privacy. We geloven in transparantie, zodat mensen en organisaties hun gegevens kunnen beheren en zinvolle keuzes kunnen maken in de manier waarop ze worden gebruikt. We ondersteunen en verdedigen de privacykeuzen van elke persoon die onze producten en diensten gebruikt.

In dit artikel gaan we dieper in op azure Key Vault Beheerde HSM-beveiligingsmaatregelen voor versleuteling en hoe het aanvullende beveiligingsmaatregelen en technische maatregelen biedt om onze klanten te helpen aan hun nalevingsvereisten te voldoen.

Versleuteling is een van de belangrijkste technische maatregelen die u kunt nemen om de enige controle over uw gegevens te krijgen. Azure fortifs your data through state-of-the-art encryption technologies, zowel voor data-at-rest als voor data in transit. Onze versleutelingsproducten brengen barrières op tegen onbevoegde toegang tot de gegevens, waaronder twee of meer onafhankelijke versleutelingslagen om te beschermen tegen inbreuk op een enkele laag. Daarnaast heeft Azure duidelijk gedefinieerde, goed gedefinieerde antwoorden, beleidsregels en processen, sterke contractuele toezeggingen en strikte fysieke, operationele en infrastructuurbeveiligingscontroles om onze klanten de ultieme controle over hun gegevens in de cloud te bieden. Het fundamentele uitgangspunt van de strategie voor sleutelbeheer van Azure is om onze klanten meer controle te geven over hun gegevens. We gebruiken een nul vertrouwenspostuur met geavanceerde enclavetechnologieën, hardwarebeveiligingsmodules (HSM's) en identiteitsisolatie die De toegang van Microsoft tot klantsleutels en -gegevens vermindert.

Versleuteling-at-rest biedt gegevensbescherming voor opgeslagen data-at-rest en, zoals vereist voor de noodzaak van gegevensbeheer en nalevingsinspanningen van een organisatie. Het nalevingsportfolio van Microsoft is het breedst in alle openbare clouds wereldwijd, met industriestandaarden en overheidsvoorschriften zoals HIPAA, Algemene Verordening Gegevensbescherming en FiPS (Federal Information Processing Standards) 140-2 en 3. Deze standaarden en voorschriften bevatten specifieke waarborgen voor gegevensbescherming en versleutelingsvereisten. In de meeste gevallen is een verplichte meting vereist voor naleving.

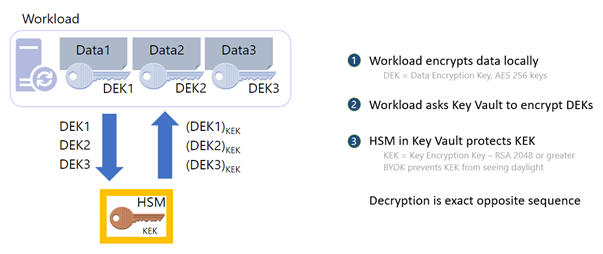

Hoe werkt versleuteling at rest?

Azure Key Vault-services bieden oplossingen voor versleuteling en sleutelbeheer die cryptografische sleutels, certificaten en andere geheimen beveiligen die cloudtoepassingen en -services gebruiken om gegevens die in rust zijn versleuteld te beveiligen en te beheren.

Veilig sleutelbeheer is essentieel voor het beveiligen en beheren van gegevens in de cloud. Azure biedt verschillende oplossingen die u kunt gebruiken om de toegang tot versleutelingssleutels te beheren en te beheren, zodat u keuze en flexibiliteit hebt om te voldoen aan strenge vereisten voor gegevensbescherming en naleving.

- Azure-platformversleuteling is een door het platform beheerde versleutelingsoplossing die wordt versleuteld met behulp van versleuteling op hostniveau. Door platform beheerde sleutels zijn versleutelingssleutels die volledig worden gegenereerd, opgeslagen en beheerd door Azure.

- Door de klant beheerde sleutels zijn sleutels die volledig door de klant worden gemaakt, gelezen, verwijderd, bijgewerkt en beheerd. Door de klant beheerde sleutels kunnen worden opgeslagen in een cloudsleutelbeheerservice zoals Azure Key Vault.

- Azure Key Vault Standard versleutelt met behulp van een softwaresleutel en voldoet aan FIPS 140-2 Level 1.

- Azure Key Vault Premium versleutelt met behulp van sleutels die worden beveiligd door gevalideerde HSM's van FIPS 140.

- Met Azure Key Vault beheerde HSM wordt versleuteld met behulp van met één tenant beveiligde FIPS 140-2 HSM-sleutels op niveau 3 en wordt volledig beheerd door Microsoft.

Voor extra zekerheid kunt u in Azure Key Vault Premium en Met Azure Key Vault beheerde HSM uw eigen sleutel (BYOK) gebruiken en sleutels importeren die met HSM zijn beveiligd vanuit een on-premises HSM.

Portfolio van Azure Key Management-producten

| Azure Key Vault Standard | Azure Key Vault Premium | Beheerde HSM van Azure Key Vault | |

|---|---|---|---|

| Tenancy | Multitenant | Multitenant | Eén tenant |

| Naleving | FIPS 140-2 Level 1 | FIPS 140-2 Niveau 3 | FIPS 140-2 Niveau 3 |

| Hoge beschikbaarheid | Automatisch | Automatisch | Automatisch |

| Gebruiksscenario's | Versleuteling 'at rest' | Versleuteling 'at rest' | Versleuteling 'at rest' |

| Sleutelbesturingselementen | Customer | Customer | Customer |

| Hoofdmap van vertrouwensbeheer | Microsoft | Microsoft | Customer |

Azure Key Vault is een cloudservice die u kunt gebruiken om geheimen veilig op te slaan en te openen. Een geheim is alles waartoe u de toegang veilig wilt beheren en die API-sleutels, wachtwoorden, certificaten en cryptografische sleutels kan bevatten.

Key Vault ondersteunt twee typen containers:

Kluizen

- Standard-laag: kluizen bieden ondersteuning voor het opslaan van geheimen, certificaten en door software ondersteunde sleutels.

- Premium-laag: kluizen bieden ondersteuning voor het opslaan van geheimen, certificaten, door software ondersteunde sleutels en sleutels met HSM-ondersteuning.

Beheerde HSM (Hardware Security Module)

- Beheerde HSM ondersteunt alleen door HSM ondersteunde sleutels.

Zie het overzicht van Azure Key Vault-concepten en azure Key Vault REST API voor meer informatie.

Wat is beheerde HSM van Azure Key Vault?

Beheerde HSM van Azure Key Vault is een volledig beheerde, maximaal beschikbare cloudservice met één tenant, die voldoet aan standaarden, met een door de klant beheerd beveiligingsdomein waarmee u cryptografische sleutels voor uw cloudtoepassingen kunt opslaan met behulp van met FIPS 140-2 Level 3 gevalideerde HSM's.

Hoe beveiligt Azure Key Vault beheerde HSM uw sleutels?

Azure Key Vault Managed HSM maakt gebruik van een diepgaande verdediging en nul vertrouwensbeveiligingspostuur die gebruikmaakt van meerdere lagen, waaronder fysieke, technische en beheerbeveiligingsmechanismen om uw gegevens te beveiligen en te beschermen.

Beheerde HSM van Azure Key Vault en Azure Key Vault zijn ontworpen, geïmplementeerd en beheerd, zodat Microsoft en de bijbehorende agents geen toegang hebben tot, het gebruik of het extraheren van gegevens die zijn opgeslagen in de service, inclusief cryptografische sleutels.

Door de klant beheerde sleutels die veilig zijn gemaakt in of veilig zijn geïmporteerd op de HSM-apparaten, tenzij anders ingesteld door de klant, kunnen niet worden geëxtraheerd en zijn nooit zichtbaar in tekst zonder opmaak voor Microsoft-systemen, werknemers of agents.

Het Key Vault-team heeft expliciet geen operationele procedures voor het verlenen van dit soort toegang tot Microsoft en de bijbehorende agents, zelfs niet als dit is geautoriseerd door een klant.

We proberen geen door de klant beheerde versleutelingsfuncties, zoals Azure Key Vault of door Azure Key Vault beheerde HSM, te verslaan. Als we te maken krijgen met een juridische eis om dit te doen, zouden we een dergelijke vraag op enige rechtmatige basis betwisten, in overeenstemming met onze klantverplichtingen.

Vervolgens bekijken we hoe deze beveiligingscontroles worden geïmplementeerd.

Beveiligingsbesturingselementen in beheerde HSM van Azure Key Vault

Azure Key Vault Managed HSM maakt gebruik van de volgende typen beveiligingsmaatregelen:

- Fysiek

- Technisch

- Beheer

Fysieke beveiligingsmaatregelen

De kern van beheerde HSM is de hardwarebeveiligingsmodule (HSM). Een HSM is een gespecialiseerde, geharde, manipulatiebestendige, hoge entropie, toegewezen cryptografische processor die is gevalideerd aan de FIPS 140-2 Level 3-standaard. Alle onderdelen van de HSM worden verder behandeld in geharde epoxy en een metalen behuizing om uw sleutels te beschermen tegen een aanvaller. De HSM's zijn ondergebracht in rekken met servers in verschillende datacenters, regio's en geografische gebieden. Deze geografisch verspreide datacenters voldoen aan belangrijke industriestandaarden zoals ISO/IEC 27001:2013 en NIST SP 800-53 voor beveiliging en betrouwbaarheid.

Microsoft ontwerpt, bouwt en beheert datacenters op een manier die strikt de fysieke toegang beheert tot de gebieden waar uw sleutels en gegevens worden opgeslagen. Extra lagen van fysieke beveiliging, zoals hoge omheiningen gemaakt van beton en staal, dode bout stalen deuren, thermische alarmsystemen, gesloten-circuit live camerabewaking, 24x7 beveiligingspersoneel, behoefte-tot-toegang basis met goedkeuring per verdieping, strenge personeelstraining, biometrie, achtergrondcontroles en toegangsaanvraag en goedkeuring zijn verplicht. De HSM-apparaten en gerelateerde servers zijn vergrendeld in een kooi en camera's filmen de voor- en achterkant van de servers.

Technische beveiligingscontroles

Verschillende lagen technische besturingselementen in beheerde HSM beschermen uw sleutelmateriaal verder. Maar het belangrijkste is dat Microsoft geen toegang heeft tot het sleutelmateriaal.

Vertrouwelijkheid: de beheerde HSM-service wordt uitgevoerd in een vertrouwde uitvoeringsomgeving die is gebouwd op Intel Software Guard Extensions (Intel SGX). Intel SGX biedt verbeterde bescherming tegen interne en externe aanvallers met behulp van hardware-isolatie in enclaves die gegevens in gebruik beschermen.

Enclaves zijn beveiligde delen van de processor en het geheugen van de hardware. U kunt geen gegevens of code in de enclave weergeven, zelfs niet met een foutopsporingsprogramma. Als niet-vertrouwde code inhoud probeert te wijzigen in het enclavegeheugen, schakelt Intel SGX de omgeving uit en weigert de bewerking.

Deze unieke mogelijkheden helpen u uw cryptografische sleutelmateriaal te beschermen tegen toegankelijk of zichtbaar als duidelijke tekst. Azure Confidential Computing biedt ook oplossingen om de isolatie van uw gevoelige gegevens mogelijk te maken terwijl deze worden verwerkt in de cloud.

Beveiligingsdomein: een beveiligingsdomein is een versleutelde blob die uiterst gevoelige cryptografische informatie bevat. Het beveiligingsdomein bevat artefacten zoals de HSM-back-up, gebruikersreferenties, de ondertekeningssleutel en de gegevensversleutelingssleutel die uniek is voor uw beheerde HSM.

Het beveiligingsdomein wordt zowel gegenereerd in de beheerde HSM-hardware als in de servicesoftware-enclaves tijdens de initialisatie. Nadat de beheerde HSM is ingericht, moet u ten minste drie RSA-sleutelparen maken. U verzendt de openbare sleutels naar de service wanneer u het downloaden van het beveiligingsdomein aanvraagt. Nadat het beveiligingsdomein is gedownload, wordt de beheerde HSM geactiveerd en kunt u deze gebruiken. Microsoft-medewerkers kunnen het beveiligingsdomein niet herstellen en ze hebben geen toegang tot uw sleutels zonder het beveiligingsdomein.

Toegangsbeheer en autorisatie: Toegang tot een beheerde HSM wordt beheerd via twee interfaces, het beheervlak en het gegevensvlak.

Het beheervlak is waar u de HSM zelf beheert. Bewerkingen in dit vlak omvatten het maken en verwijderen van beheerde HSM's en het ophalen van beheerde HSM-eigenschappen.

In het gegevensvlak werkt u met de gegevens die zijn opgeslagen in een beheerde HSM. Dit zijn versleutelingssleutels met HSM-ondersteuning. Vanuit de interface van het gegevensvlak kunt u sleutels toevoegen, verwijderen, wijzigen en gebruiken om cryptografische bewerkingen uit te voeren, roltoewijzingen te beheren om de toegang tot de sleutels te beheren, een volledige HSM-back-up te maken, een volledige back-up te herstellen en beveiligingsdomein te beheren.

Voor toegang tot een beheerde HSM in beide lagen moeten alle bellers over de juiste verificatie en autorisatie beschikken. Met verificatie wordt de identiteit van de beller vastgesteld. Autorisatie bepaalt welke bewerkingen de aanroeper kan uitvoeren. Een beller kan een van de beveiligingsprinciplen zijn die zijn gedefinieerd in Microsoft Entra-id: Gebruiker, groep, service-principal of beheerde identiteit.

Beide vliegtuigen gebruiken Microsoft Entra-id voor verificatie. Voor autorisatie gebruiken ze verschillende systemen:

- Het beheervlak maakt gebruik van op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC), een autorisatiesysteem dat is gebouwd op Azure Resource Manager.

- Het gegevensvlak maakt gebruik van een beheerd RBAC op HSM-niveau (managed HSM local RBAC), een autorisatiesysteem dat wordt geïmplementeerd en afgedwongen op het niveau van de beheerde HSM. Met het lokale RBAC-beheermodel kunnen aangewezen HSM-beheerders volledige controle hebben over hun HSM-pool, die zelfs de beheerders van de beheergroep, het abonnement of de resourcegroep niet kunnen overschrijven.

- Versleuteling tijdens overdracht: al het verkeer van en naar de beheerde HSM wordt altijd versleuteld met TLS (Transport Layer Security-versies 1.3 en 1.2 worden ondersteund) om te beveiligen tegen gegevens knoeien en afluisteren waar de TLS-beëindiging plaatsvindt in de SGX-enclave en niet in de niet-vertrouwde host

- Firewalls: Beheerde HSM kan worden geconfigureerd om te beperken wie de service in de eerste plaats kan bereiken, waardoor de kwetsbaarheid voor aanvallen verder wordt verkleind. U kunt beheerde HSM zo configureren dat toegang vanaf het openbare internet wordt geweigerd en alleen verkeer van vertrouwde Azure-services (zoals Azure Storage) wordt toegestaan

- Privé-eindpunten: Door een privé-eindpunt in te schakelen, brengt u de beheerde HSM-service in uw virtuele netwerk zodat u die service alleen kunt isoleren voor vertrouwde eindpunten, zoals uw virtuele netwerk en Azure-services. Al het verkeer van en naar uw beheerde HSM gaat over het beveiligde Microsoft backbone-netwerk zonder dat u het openbare internet hoeft te doorlopen.

- Bewaking en logboekregistratie: de buitenste beveiligingslaag is de mogelijkheden voor bewaking en logboekregistratie van beheerde HSM. Met behulp van de Azure Monitor-service kunt u uw logboeken controleren op analyses en waarschuwingen om ervoor te zorgen dat toegangspatronen voldoen aan uw verwachtingen. Hierdoor kunnen leden van uw beveiligingsteam inzicht hebben in wat er gebeurt in de beheerde HSM-service. Als iets er niet goed uitziet, kunt u uw sleutels altijd uitrollen of machtigingen intrekken.

- Bring Your Own Key (BYOK):BYOK stelt Azure-klanten in staat om alle ondersteunde on-premises HSM's te gebruiken om sleutels te genereren en ze vervolgens te importeren in de beheerde HSM. Sommige klanten gebruiken liever on-premises HSM's om sleutels te genereren om te voldoen aan wettelijke en nalevingsvereisten. Vervolgens gebruiken ze BYOK om een met HSM beveiligde sleutel veilig over te dragen naar de beheerde HSM. De sleutel die moet worden overgedragen, bestaat nooit buiten een HSM in tekst zonder opmaak. Tijdens het importproces wordt het sleutelmateriaal beveiligd met een sleutel die in de beheerde HSM wordt bewaard.

- Externe HSM: Sommige klanten hebben ons gevraagd of ze de mogelijkheid kunnen verkennen om de HSM buiten de Azure-cloud te gebruiken om de gegevens en sleutels gescheiden te houden van een externe HSM, hetzij in een cloud van derden of on-premises. Hoewel het gebruik van een externe HSM buiten Azure klanten meer controle lijkt te geven over sleutels, introduceert het verschillende problemen, zoals latentie die prestatieproblemen veroorzaakt, sla-slip die wordt veroorzaakt door problemen met de HSM van derden en onderhouds- en trainingskosten. Een externe HSM kan ook geen belangrijke Azure-functies gebruiken, zoals voorlopig verwijderen en beveiliging tegen opschonen. We blijven deze technische optie evalueren met onze klanten om hen te helpen door het complexe beveiligings- en nalevingslandschap te navigeren.

Besturingselementen voor beheerbeveiliging

Deze beheerbeveiligingscontroles zijn aanwezig in azure Key Vault Managed HSM:

- Gegevensbeveiliging. U hebt de sterke toezegging van Microsoft om overheidsaanvragen uit te dagen en uw gegevens te verdedigen.

- Contractuele verplichtingen. Het biedt controleverplichtingen voor beveiliging en gegevensbescherming van klanten, zoals besproken in het Vertrouwenscentrum van Microsoft.

- Replicatie tussen regio's. U kunt replicatie van meerdere regio's in beheerde HSM gebruiken om HSM's in een secundaire regio te implementeren.

- Herstel na noodgevallen. Azure biedt een end-to-end back-up- en noodhersteloplossing die eenvoudig, veilig, schaalbaar en rendabel is:

- Microsoft Security Response Center (MSRC). Beheerde HSM-servicebeheer is nauw geïntegreerd met MSRC.

- Beveiligingsbewaking voor onverwachte beheerbewerkingen met volledige 24/7-beveiligingsreactie

- Cloudtolerant en veilig toeleveringsketen. Beheerde HSM bevordert de betrouwbaarheid via een flexibele cloud-toeleveringsketen.

- Ingebouwd initiatief voor naleving van regelgeving. Naleving in Azure Policy biedt ingebouwde initiatiefdefinities voor het weergeven van een lijst met besturingselementen en nalevingsdomeinen op basis van verantwoordelijkheid (Klant, Microsoft, Gedeeld). Voor verantwoordelijke controles van Microsoft geven we aanvullende informatie over onze controleresultaten op basis van attestation van derden en onze implementatiegegevens om die naleving te bereiken.

- Controlerapporten. Bronnen om professionals op het gebied van informatiebeveiliging en naleving te helpen de cloudfuncties te begrijpen en technische nalevings- en controlevereisten te controleren

- Ga ervan uit dat we de filosofie schenden. We gaan ervan uit dat elk onderdeel op elk gewenst moment kan worden aangetast en dat we op de juiste wijze ontwerpen en testen. We doen regelmatig Red Team/Blue Team oefeningen (aanvalssimulatie).

Beheerde HSM biedt robuuste fysieke, technische en beheerbeveiligingsmechanismen. Beheerde HSM biedt u de enige controle over uw sleutelmateriaal voor een schaalbare, gecentraliseerde cloudsleutelbeheeroplossing die helpt te voldoen aan groeiende nalevings-, beveiligings- en privacybehoeften. Het belangrijkste is dat het versleutelingsbeveiligingen biedt die vereist zijn voor naleving. Onze klanten kunnen er zeker van zijn dat we ons inzetten om ervoor te zorgen dat hun gegevens worden beschermd met transparantie over onze werkwijzen wanneer we verder gaan met de implementatie van de Microsoft EU-gegevensgrens.

Neem voor meer informatie contact op met uw Azure-accountteam om een discussie te vergemakkelijken met het Azure Key Management-productteam.