Uw webtoepassing versnellen en beveiligen met Azure Front Door

Azure Front Door is een wereldwijd gedistribueerd netwerk voor contentlevering (CDN) dat een lagere latentie en snellere levering van uw webtoepassing en -inhoud biedt. Bovendien kan Front Door ervoor zorgen dat uw inhoud beschikbaar is met de hoogste mate van tolerantie en biedt een breed scala aan functies, waaronder een geavanceerde load balancer voor toepassingen, verkeersversnelling en beveiliging.

U kunt Front Door implementeren voor elke openbaar gerichte webtoepassing.

Goed ontworpen oplossingen in Azure

Het Azure Well-Architected Framework beschrijft vijf pijlers van architectonische uitmuntendheid. Met Azure Front Door kunt u elk van de vijf pijlers aanpakken met behulp van de ingebouwde functies en mogelijkheden.

Prestatie-efficiëntie

Front Door biedt verschillende functies om de prestaties van uw toepassing te versnellen.

- Caching: Front Door biedt een krachtig CDN (Content Delivery Network) voor het opslaan van inhoud aan de netwerkrand. Bijna alle webtoepassingen bevatten cachebare inhoud. Statische assets, zoals afbeeldingen en JavaScript-bestanden, kunnen in de cache worden opgeslagen. Bovendien retourneren veel API's antwoorden die in de cache kunnen worden opgeslagen, zelfs voor een korte duur. Caching helpt de prestaties van uw toepassing te verbeteren en om de belasting van uw toepassingsservers te verminderen.

- Compressie: Veel antwoordtypen kunnen worden gecomprimeerd, waardoor de reactietijd van uw toepassing kan worden verbeterd.

- Wereldwijde verkeersversnelling: de wereldwijde mogelijkheden voor verkeersversnelling van Front Door helpen de prestaties van dynamische webtoepassingen te verbeteren door aanvragen te routeren via het backbone-netwerk van Microsoft met hoge snelheid.

- TLS-beëindiging: verbindingen met Front Door worden beëindigd op het dichtstbijzijnde Front Door-aanwezigheidspunt (PoP). TLS-ontsleuteling wordt uitgevoerd door de PoP. De grootste prestatietreffer bij het uitvoeren van TLS-ontsleuteling is de eerste handshake. Om de prestaties te verbeteren, slaat de server met de ontsleuteling TLS-sessie-id's in de cache op en beheert tls-sessietickets. Als TLS-verbindingen worden beëindigd op de Front Door PoP, kunnen alle aanvragen van dezelfde client de waarden in de cache gebruiken. Als dit gebeurt op de oorspronkelijke servers, moet telkens wanneer de aanvragen van de client naar een andere server gaan, de client opnieuw verifiëren. Het gebruik van TLS-tickets kan helpen dit probleem te verhelpen, maar ze worden niet ondersteund door alle clients en kunnen moeilijk te configureren en beheren zijn.

Beveiliging

De beveiligingsmogelijkheden van Front Door helpen uw toepassingsservers te beschermen tegen verschillende soorten bedreigingen.

- End-to-end TLS: Front Door ondersteunt end-to-end TLS-versleuteling. Front Door TLS/SSL offload beëindigt de TLS-verbinding, ontsleutelt het verkeer bij Azure Front Door en versleutelt het verkeer opnieuw voordat het naar de back-end wordt doorgestuurd.

- Beheerde TLS-certificaten: Front Door kan certificaten uitgeven en beheren, zodat uw toepassingen worden beveiligd door sterke versleuteling en vertrouwen.

- Aangepaste TLS-certificaten: Als u uw eigen TLS-certificaten moet gebruiken, kunt u met Front Door een beheerde identiteit toegang krijgen tot de sleutelkluis die het certificaat bevat.

- Web Application Firewall: WaF (Web Application Firewall) van Front Door biedt een scala aan beveiligingsmogelijkheden voor uw toepassing. Met beheerde regels worden binnenkomende aanvragen voor verdachte inhoud gescand . Botbeveiligingsregels identificeren en reageren op verkeer van bots. Functies voor geofiltering en snelheidsbeperking beschermen uw toepassingsservers tegen onverwacht verkeer.

- Protocolblokkering: Front Door accepteert alleen verkeer op de HTTP- en HTTPS-protocollen en verwerkt alleen geldige aanvragen met een bekende

Hostheader. Vanwege dit gedrag is uw toepassing beveiligd tegen veel soorten aanvallen binnen een reeks protocollen. - DDoS-beveiliging: Vanwege de architectuur van Front Door kan het ook grote DDoS-aanvallen (Distributed Denial of Service) absorberen en voorkomen dat het verkeer uw toepassing bereikt.

- Private Link-oorsprong: Private Link-integratie helpt u bij het beveiligen van uw back-endtoepassingen, zodat verkeer alleen uw toepassing kan bereiken door Front Door en de bijbehorende beveiligingsbeveiligingen door te geven.

Wanneer u strikte netwerkbeveiligingsvereisten hebt, kunt u Azure Front Door gebruiken om binnenkomend HTTP- en HTTPS-verkeer naar uw toepassing te beheren en Azure Firewall te gebruiken om niet-HTTP- en uitgaand verkeer te beheren.

Betrouwbaarheid

Door Front Door te gebruiken, kunt u robuuste, maximaal beschikbare oplossingen maken.

- Taakverdeling en failover: Front Door is een globale load balancer. Front Door bewaakt de status van uw oorspronkelijke servers en als een oorsprong niet beschikbaar is, kan Front Door aanvragen doorsturen naar een alternatieve oorsprong. U kunt Front Door ook gebruiken om verkeer over uw oorsprongen te verdelen om de belasting op elke oorspronkelijke server te verminderen.

- Anycast-routering: Front Door zelf heeft een groot aantal PoPs, die elk verkeer voor elke aanvraag kunnen verwerken. Anycast-routering stuurt verkeer naar de dichtstbijzijnde beschikbare Front Door PoP en als een PoP niet beschikbaar is, worden clients automatisch doorgestuurd naar de dichtstbijzijnde PoP.

- Caching: Door de Front Door-cache te gebruiken, vermindert u de belasting op uw toepassingsservers. Als uw servers niet beschikbaar zijn, kan Front Door mogelijk antwoorden in de cache blijven verwerken totdat uw toepassing wordt hersteld.

Kostenoptimalisatie

Front Door kan u helpen de kosten voor het uitvoeren van uw Azure-oplossing te verlagen.

- Caching: Door caching in te schakelen, wordt inhoud geretourneerd van globale Front Door Edge-knooppunten. Deze aanpak vermindert de globale bandbreedtekosten en verbetert de prestaties.

- Compressie: Wanneer Front Door uw reacties comprimeert, kunnen de bandbreedtekosten voor uw oplossing worden verminderd.

- Verkeer verspreiden over oorsprongen: Gebruik Front Door om de noodzaak te verminderen om uw toepassingsservers te schalen of om de capaciteit van uw servers te vergroten voor pieken in het verkeer. Elke Front Door PoP kan inhoud in de cache retourneren als deze beschikbaar is, waardoor de belasting op uw toepassingsservers wordt verminderd. U kunt ook verkeer verspreiden over meerdere back-endservers, waardoor de belasting op elke afzonderlijke server wordt verminderd.

- Gedeeld profiel: U kunt één Front Door-profiel gebruiken voor veel verschillende toepassingen. Wanneer u meerdere toepassingen in Front Door configureert, deelt u de kosten voor elke toepassing en kunt u de configuratie verminderen die u moet uitvoeren.

Operationele uitmuntendheid

Front Door kan helpen om de operationele last van het uitvoeren van een moderne internettoepassing te verminderen en u in staat te stellen bepaalde soorten wijzigingen aan te brengen in uw oplossing zonder uw toepassingen te wijzigen.

- Beheerde TLS-certificaten: Front Door kan certificaten uitgeven en beheren. Deze functie betekent dat u certificaatvernieuwingen niet hoeft te beheren en u de kans verkleint dat er een storing optreedt die wordt veroorzaakt door een ongeldig of verlopen TLS-certificaat te gebruiken.

- TLS-certificaten met jokertekens: Ondersteuning van Front Door voor jokertekendomeinen, inclusief DNS- en TLS-certificaten, stelt u in staat om meerdere hostnamen te gebruiken zonder Front Door opnieuw te configureren voor elk subdomein.

- HTTP/2: Front Door kan u helpen bij het moderniseren van uw oudere toepassingen met HTTP/2-ondersteuning zonder uw toepassingsservers te wijzigen.

- Regelengine: Met de Front Door-regelengine kunt u de interne architectuur van uw oplossing wijzigen zonder dat dit van invloed is op uw clients.

- Infrastructuur als code: U kunt Front Door ook implementeren en configureren met behulp van IaC-technologieën (infrastructure as code), waaronder Bicep, Terraform, ARM-sjablonen, Azure PowerShell en de Azure CLI.

Architectuur voor de oplossing

Wanneer u een oplossing implementeert die gebruikmaakt van Azure Front Door, moet u overwegen hoe uw verkeer van uw client naar Front Door stroomt en van Front Door naar uw oorsprong.

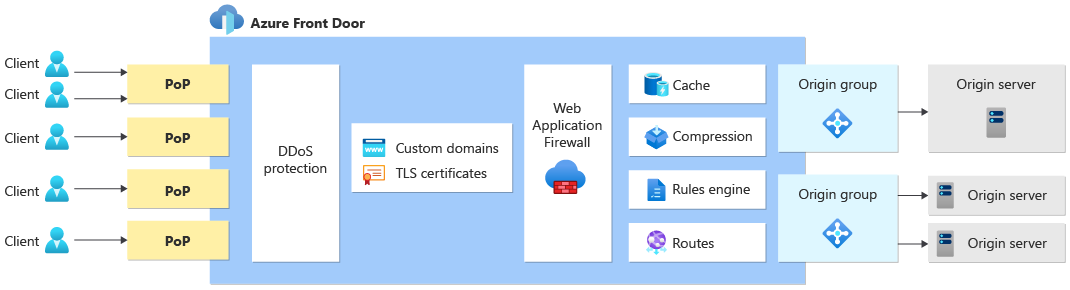

In het volgende diagram ziet u een algemene oplossingsarchitectuur met behulp van Front Door:

Client naar Front Door

Verkeer van de client komt eerst aan bij een Front Door PoP. Front Door heeft een groot aantal pops wereldwijd gedistribueerd en Anycast stuurt de clients naar hun dichtstbijzijnde PoP.

Wanneer de aanvraag wordt ontvangen door De PoP van Front Door, gebruikt Front Door uw aangepaste domeinnaam om de aanvraag te verwerken. Front Door voert TLS-offload uit met behulp van een door Front Door beheerd TLS-certificaat of een aangepast TLS-certificaat.

De PoP voert veel functies uit op basis van de configuratie die u opgeeft in uw Front Door-profiel, waaronder:

- Uw oplossing beschermen tegen veel soorten DDoS-aanvallen.

- Scan de aanvraag op bekende beveiligingsproblemen met behulp van de Front Door WAF.

- Antwoorden in de cache retourneren om de prestaties te verbeteren, als ze zijn opgeslagen in de Front Door PoP en geldig zijn voor de aanvraag.

- Reacties comprimeren om de prestaties te verbeteren.

- Http-omleidingsreacties rechtstreeks vanuit Front Door retourneren.

- De beste oorsprong selecteren om het verkeer te ontvangen op basis van de routeringsarchitectuur.

- Een aanvraag wijzigen met behulp van de regelengine.

Nadat Front Door klaar is met het verwerken van de binnenkomende aanvraag, reageert deze rechtstreeks op de client (bijvoorbeeld wanneer het een resultaat in de cache retourneert) of stuurt de aanvraag door naar de oorsprong.

Front Door naar oorsprong

Front Door kan op twee verschillende manieren verkeer naar uw oorsprong verzenden: via Private Link en met behulp van openbare IP-adressen.

De premium-SKU van Front Door ondersteunt het verzenden van verkeer naar sommige oorsprongstypen met behulp van Private Link. Wanneer u Private Link configureert voor uw oorsprong, gebruikt verkeer privé-IP-adressen. Deze methode kan worden gebruikt om ervoor te zorgen dat uw oorsprong alleen verkeer van uw specifieke Front Door-exemplaar accepteert en u het verkeer dat afkomstig is van internet kunt blokkeren.

Wanneer de Front Door PoP aanvragen naar uw oorsprong verzendt met behulp van een openbaar IP-adres, wordt er een nieuwe TCP-verbinding gestart. Vanwege dit gedrag ziet uw oorspronkelijke server de aanvraag die afkomstig is van het IP-adres van Front Door in plaats van de client.

Welke methode u ook gebruikt om verkeer naar uw oorsprong te verzenden, het is meestal een goede gewoonte om uw oorsprong zo te configureren dat er verkeer van uw Front Door-profiel wordt verwacht en om verkeer te blokkeren dat niet door Front Door stroomt. Zie Verkeer beveiligen naar Azure Front Door-origins voor meer informatie.

Antwoordverwerking

Front Door's PoP verwerkt ook het uitgaande antwoord. Het verwerken van antwoorden kan de volgende stappen bevatten:

- Sla een reactie op de Cache van de PoP op om latere aanvragen te versnellen.

- Een antwoordheader wijzigen met behulp van de regelengine.

Analyses en rapporten

Omdat Front Door alle binnenkomende aanvragen verwerkt, heeft het inzicht in al het verkeer dat door uw oplossing stroomt. U kunt de rapporten, metrische gegevens en logboeken van Front Door gebruiken om inzicht te hebben in uw verkeerspatronen.

Tip

Wanneer u Front Door gebruikt, worden sommige aanvragen mogelijk niet verwerkt door uw oorspronkelijke server. De WAF van Front Door kan bijvoorbeeld bepaalde aanvragen blokkeren en kan antwoorden in de cache retourneren voor andere aanvragen. Gebruik de telemetrie van Front Door om inzicht te hebben in de verkeerspatronen van uw oplossing.

Volgende stappen

Meer informatie over het maken van een Front Door-profiel.