Zelfstudie: Beveiligingsheaders toevoegen met regelengine

Belangrijk

Azure Front Door (klassiek) wordt op 31 maart 2027 buiten gebruik gesteld. Om serviceonderbrekingen te voorkomen, is het belangrijk dat u uw Azure Front Door-profielen (klassiek) tegen maart 2027 migreert naar de Azure Front Door Standard- of Premium-laag. Zie De buitengebruikstelling van Azure Front Door (klassiek) voor meer informatie.

Deze zelfstudie laat zien hoe u beveiligingsheaders implementeert om beveiligingsproblemen op basis van browsers te voorkomen, zoals HTTP Strict-Transport-Security (HSTS), X-XSS-Protection, Content-Security-Policy en X-Frame-Options. Beveiligingskenmerken kunnen ook worden gedefinieerd met cookies.

In het onderstaande voorbeeld ziet u hoe u een header Content-Security-Policy toevoegt aan alle binnenkomende aanvragen die overeenkomen met het pad dat is gedefinieerd in de route die is gekoppeld aan de configuratie van uw regelengine. In dit scenario mogen alleen scripts van de vertrouwde site https://apiphany.portal.azure-api.net worden uitgevoerd op de toepassing.

In deze zelfstudie leert u het volgende:

- Een Content-Security-Policy configureren in de regelengine.

Vereisten

- Een Azure-abonnement.

- Een Azure Front Door. Voor het voltooien van deze zelfstudie moet een Azure Front Door zijn geconfigureerd met de regelengine. Zie de quickstart: Een Azure Front Door maken en uw regelengine configureren voor meer informatie.

Een Content-Security-Policy-koptekst toevoegen in de Azure-portal

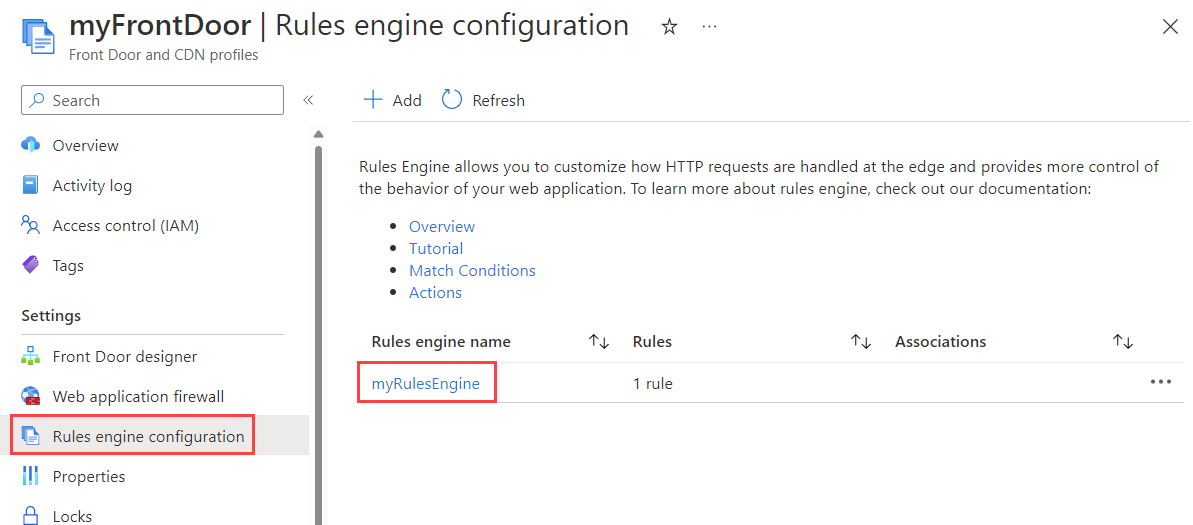

Ga in uw Azure Front Door-resource naar Instellingen en selecteer configuratie van regelengine. Kies de regelengine waar u de beveiligingsheader wilt toevoegen.

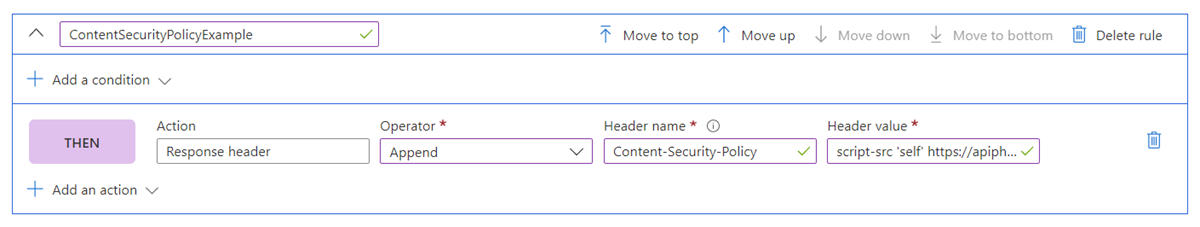

Klik op Regel toevoegen om een nieuwe regel te maken. Geef de regel een naam en selecteer vervolgens Een actieantwoordheader> toevoegen.

Stel de operator in op Toevoegen om deze header toe te voegen aan alle binnenkomende aanvragen voor deze route.

Voer de naam van de header in: Content-Security-Policy en geef de waarden voor deze header op. In dit voorbeeld gebruikt u

script-src 'self' https://apiphany.portal.azure-api.net. Klik op Opslaan.

Notitie

Koptekstwaarden zijn beperkt tot 640 tekens.

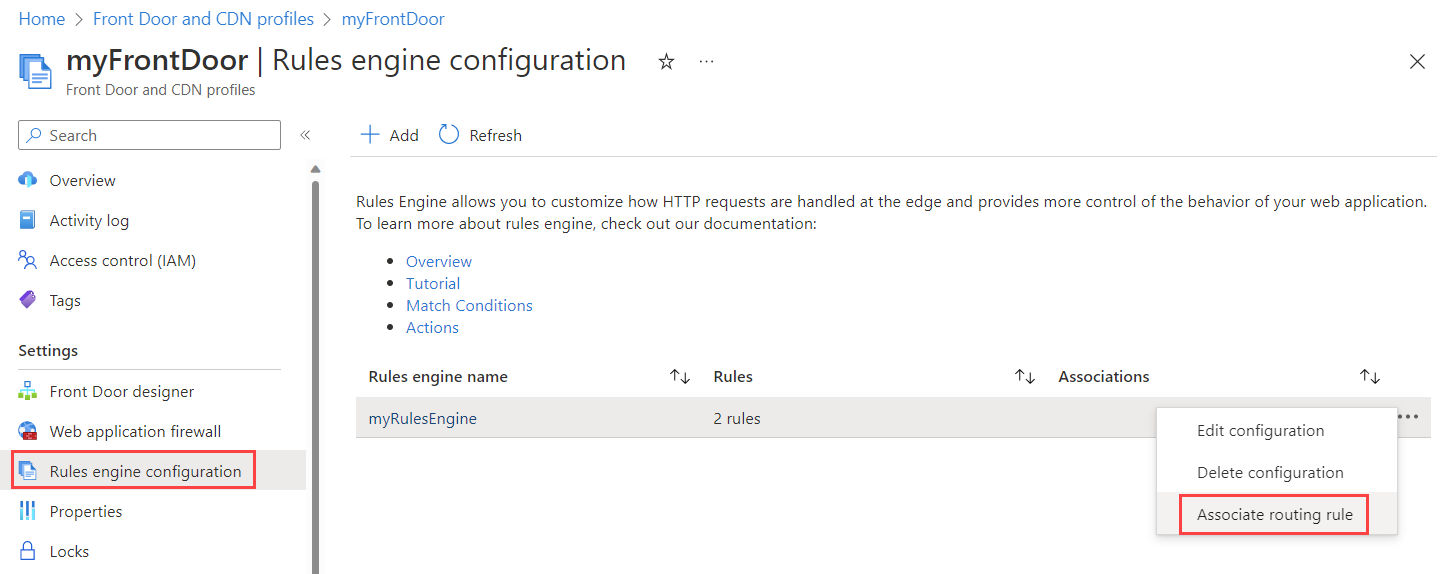

Nadat u de regels hebt toegevoegd, koppelt u de configuratie van de regelengine aan de routeregel van uw gekozen route. Deze stap is nodig om de regel van kracht te laten worden.

Notitie

In dit voorbeeld zijn er geen voorwaarden toegevoegd aan de regel. De regel is van toepassing op alle binnenkomende aanvragen die overeenkomen met het pad dat is gedefinieerd in de routeregel. Als u deze wilt toepassen op een subset van aanvragen, voegt u specifieke overeenkomstvoorwaarden toe aan de regel.

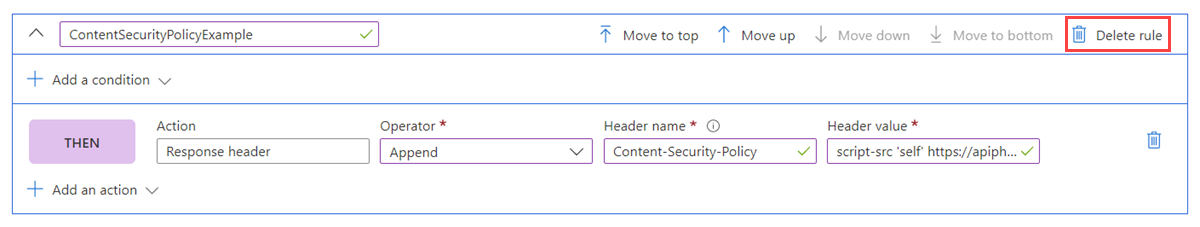

Resources opschonen

Als u de beveiligingsheaderregel die in de vorige stappen is geconfigureerd niet meer nodig hebt, kunt u deze verwijderen. Hiervoor gaat u naar de regelengine in uw Azure Front Door-resource en selecteert u Regel verwijderen.

Volgende stappen

Als u wilt weten hoe u een Web Application Firewall voor uw Azure Front Door configureert, gaat u verder met de volgende zelfstudie.