Naslaginformatie over bewakingsgegevens van Azure Firewall

Dit artikel bevat alle informatie over bewakingsreferenties voor deze service.

Zie Azure Firewall bewaken voor meer informatie over de gegevens die u kunt verzamelen voor Azure Firewall en hoe u deze kunt gebruiken.

Metrische gegevens

In deze sectie vindt u alle automatisch verzamelde platformgegevens voor deze service. Deze metrische gegevens maken ook deel uit van de algemene lijst met alle platformgegevens die worden ondersteund in Azure Monitor.

Zie het overzicht van metrische gegevens in Azure Monitor voor meer informatie over het bewaren van metrische gegevens.

Ondersteunde metrische gegevens voor Microsoft.Network/azureFirewalls

De volgende tabel bevat de metrische gegevens die beschikbaar zijn voor het resourcetype Microsoft.Network/azureFirewalls.

- Alle kolommen zijn mogelijk niet aanwezig in elke tabel.

- Sommige kolommen kunnen zich buiten het weergavegebied van de pagina bevinden. Selecteer Tabel uitvouwen om alle beschikbare kolommen weer te geven.

Tabelkoppen

- Categorie : de groep of classificatie van metrische gegevens.

- Metrische waarde : de weergavenaam van metrische gegevens zoals deze wordt weergegeven in Azure Portal.

- Naam in REST API : de naam van de metrische waarde die wordt genoemd in de REST API.

- Eenheid : maateenheid.

- Aggregatie: het standaardaggregatietype. Geldige waarden: Gemiddelde (Gemiddeld), Minimum (Min), Maximum (Max), Totaal (Som), Aantal.

- Dimensies die - beschikbaar zijn voor de metrische waarde.

- Tijdsintervallen - waarmee de metrische gegevens worden bemonsterd. Geeft bijvoorbeeld

PT1Maan dat de metrische waarde elke minuut,PT30Mom de 30 minuten,PT1Helk uur enzovoort wordt genomen. - DS Exporteren: of de metrische waarde kan worden geëxporteerd naar Azure Monitor-logboeken via diagnostische instellingen. Zie Diagnostische instellingen maken in Azure Monitor voor meer informatie over het exporteren van metrische gegevens.

| Metrische gegevens | Naam in REST API | Eenheid | Statistische functie | Afmetingen | Tijdsinterval | DS Exporteren |

|---|---|---|---|---|---|---|

| Aantal toepassingsregels bereikt Aantal keren dat toepassingsregels zijn bereikt |

ApplicationRuleHit |

Tellen | Totaal (som) | Status, , ReasonProtocol |

PT1M | Ja |

| Verwerkte gegevens Totale hoeveelheid gegevens die door deze firewall worden verwerkt |

DataProcessed |

Bytes | Totaal (som) | <geen> | PT1M | Ja |

| Status van firewall Geeft de algehele status van deze firewall aan |

FirewallHealth |

Procent | Gemiddeld | Status, Reason |

PT1M | Ja |

| Latentietest Schatting van de gemiddelde latentie van de firewall, zoals gemeten door latentietest |

FirewallLatencyPng |

Milliseconden | Gemiddeld | <geen> | PT1M | Ja |

| Aantal netwerkregels bereikt Aantal keren dat netwerkregels zijn bereikt |

NetworkRuleHit |

Tellen | Totaal (som) | Status, , ReasonProtocol |

PT1M | Ja |

| SNAT-poortgebruik Percentage uitgaande SNAT-poorten dat momenteel wordt gebruikt |

SNATPortUtilization |

Procent | Gemiddelde, maximum | Protocol |

PT1M | Ja |

| Doorvoer Doorvoer verwerkt door deze firewall |

Throughput |

BitsPerSecond | Gemiddeld | <geen> | PT1M | Nee |

Status van firewall

In de voorgaande tabel heeft de metrische waarde voor de status van de firewall twee dimensies:

- Status: Mogelijke waarden zijn in orde, gedegradeerd, beschadigd.

- Reden: Geeft de reden voor de bijbehorende status van de firewall.

Als SNAT-poorten meer dan 95% worden gebruikt, worden ze beschouwd als uitgeput en is de status 50% met status=Gedegradeerd en reason=SNAT-poort. De firewall blijft verkeer verwerken en bestaande verbindingen worden niet beïnvloed. Nieuwe verbindingen worden echter mogelijk niet af en toe tot stand gebracht.

Als SNAT-poorten minder dan 95% worden gebruikt, wordt de firewall als gezond beschouwd en wordt de status weergegeven als 100%.

Als er geen gebruik van SNAT-poorten wordt gerapporteerd, wordt de status weergegeven als 0%.

SNAT-poortgebruik

Wanneer u meer openbare IP-adressen aan uw firewall toevoegt, zijn er voor het metrische SNAT-poortgebruik meer SNAT-poorten beschikbaar, waardoor het gebruik van SNAT-poorten wordt verminderd. Wanneer de firewall om verschillende redenen uitschaalt (bijvoorbeeld CPU of doorvoer), zijn er ook meer SNAT-poorten beschikbaar.

In feite kan een bepaald percentage van het gebruik van SNAT-poorten omlaag gaan zonder dat u openbare IP-adressen toevoegt, alleen omdat de service is uitgeschaald. U kunt het aantal openbare IP-adressen dat beschikbaar is, rechtstreeks beheren om de poorten die beschikbaar zijn op uw firewall te vergroten. U kunt het schalen van firewalls echter niet rechtstreeks beheren.

Als er sprake is van uitputting van de SNAT-poort, moet u ten minste vijf openbare IP-adressen toevoegen. Hierdoor wordt het aantal beschikbare SNAT-poorten verhoogd. Zie Azure Firewall-functies voor meer informatie.

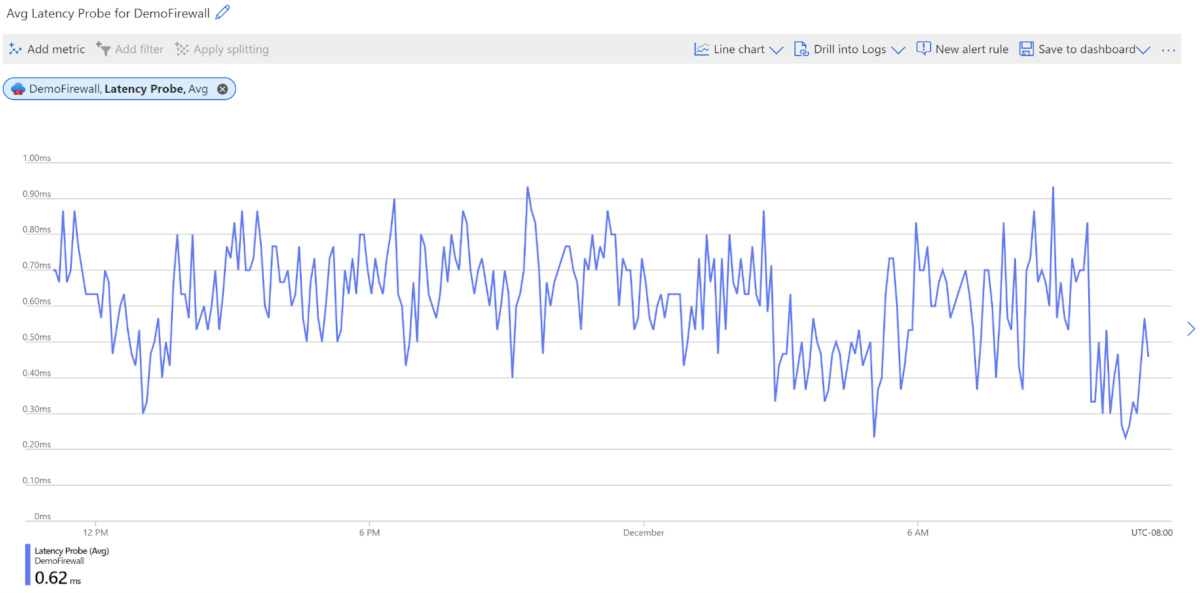

AZFW-latentietest

Met de meetwaarde AZFW-latentietest wordt de totale of gemiddelde latentie van Azure Firewall in milliseconden gemeten. Beheerders kunnen deze metrische waarde gebruiken voor de volgende doeleinden:

- Vaststellen of Azure Firewall de oorzaak is van latentie in het netwerk

- Controleer en waarschuw of er latentie- of prestatieproblemen zijn, zodat IT-teams proactief kunnen deelnemen.

- Er kunnen verschillende redenen zijn die een hoge latentie in Azure Firewall kunnen veroorzaken. Bijvoorbeeld een hoog CPU-gebruik, een hoge doorvoer of een mogelijk netwerkprobleem.

Wat de metrische metingen van de AZFW-latentietest (en niet):

- Wat het meet: de latentie van de Azure Firewall binnen het Azure-platform

- Wat niet wordt gemeten: de metrische waarde legt geen end-to-end-latentie vast voor het hele netwerkpad. In plaats daarvan worden de prestaties binnen de firewall weerspiegeld, in plaats van hoeveel latentie Azure Firewall in het netwerk introduceert.

- Foutrapportage: als de metrische latentiewaarde niet correct werkt, wordt er een waarde van 0 gerapporteerd in het dashboard met metrische gegevens, wat een testfout of onderbreking aangeeft.

Factoren die van invloed zijn op latentie:

- Hoog CPU-gebruik

- Hoge doorvoer- of verkeersbelasting

- Netwerkproblemen binnen het Azure-platform

Latentietests: Van ICMP naar TCP De latentietest maakt momenteel gebruik van de Ping Mesh-technologie van Microsoft, die is gebaseerd op ICMP (Internet Control Message Protocol). ICMP is geschikt voor snelle statuscontroles, zoals pingaanvragen, maar het vertegenwoordigt mogelijk niet nauwkeurig toepassingsverkeer in de echte wereld, wat doorgaans op TCP reageert. ICMP-tests geven echter een andere prioriteit op het Azure-platform, wat kan leiden tot variatie tussen SKU's. Om deze verschillen te verminderen, is Azure Firewall van plan om over te stappen op TCP-tests.

- Latentiepieken: met ICMP-tests zijn onregelmatige pieken normaal en maken ze deel uit van het standaardgedrag van het hostnetwerk. Deze mogen niet verkeerd worden geïnterpreteerd als firewallproblemen, tenzij ze permanent zijn.

- Gemiddelde latentie: De latentie van Azure Firewall zal naar verwachting variëren van 1 ms tot 10 ms, afhankelijk van de firewall-SKU en de implementatiegrootte.

Aanbevolen procedures voor het bewaken van latentie

Stel een basislijn in: Stel een latentiebasislijn in onder lichtverkeersomstandigheden voor nauwkeurige vergelijkingen tijdens normaal of piekgebruik.

Monitor voor patronen: Verwacht incidentele latentiepieken als onderdeel van normale bewerkingen. Als hoge latentie zich buiten deze normale variaties blijft voordoen, kan dit duiden op een dieper probleem waarvoor onderzoek is vereist.

Aanbevolen latentiedrempel: een aanbevolen richtlijn is dat latentie niet groter mag zijn dan 3x de basislijn. Als deze drempelwaarde wordt overschreden, wordt verder onderzoek aanbevolen.

Controleer de regellimiet: zorg ervoor dat de netwerkregels binnen de limiet van 20.000 regels vallen. Het overschrijden van deze limiet kan van invloed zijn op de prestaties.

Nieuwe onboarding van toepassingen: controleer op nieuwe onboardingtoepassingen die aanzienlijke belasting kunnen toevoegen of latentieproblemen kunnen veroorzaken.

Ondersteuningsaanvraag: Als u continue latentievermindering ziet die niet overeenkomt met het verwachte gedrag, kunt u een ondersteuningsticket indienen voor verdere hulp.

Metrische dimensies

Zie Multidimensionale metrische gegevens voor informatie over wat metrische dimensies zijn.

Deze service heeft de volgende dimensies die zijn gekoppeld aan de metrische gegevens.

- Protocol

- Reden

- Status

Resourcelogboeken

Deze sectie bevat de typen resourcelogboeken die u voor deze service kunt verzamelen. De sectie wordt opgehaald uit de lijst met alle typen resourcelogboeken die worden ondersteund in Azure Monitor.

Ondersteunde resourcelogboeken voor Microsoft.Network/azureFirewalls

| Categorie | Weergavenaam van categorie | Logboektabel | Biedt ondersteuning voor basislogboekabonnement | Ondersteunt opnametijdtransformatie | Voorbeeldquery's | Kosten voor export |

|---|---|---|---|---|---|---|

AZFWApplicationRule |

Azure Firewall-toepassingsregel | AzureDiagnostics Logboeken van meerdere Azure-resources. |

Nee | Nr. | Query's | Ja |

AZFWApplicationRuleAggregation |

Aggregatie van Azure Firewall-netwerkregels (Beleidsanalyse) | AzureDiagnostics Logboeken van meerdere Azure-resources. |

Nee | Nr. | Query's | Ja |

AZFWDnsQuery |

DNS-query voor Azure Firewall | AzureDiagnostics Logboeken van meerdere Azure-resources. |

Nee | Nr. | Query's | Ja |

AZFWFatFlow |

Azure Firewall Fat Flow-logboek | AzureDiagnostics Logboeken van meerdere Azure-resources. |

Nee | Nr. | Query's | Ja |

AZFWFlowTrace |

Traceringslogboek van Azure Firewall-stroom | AzureDiagnostics Logboeken van meerdere Azure-resources. |

Nee | Nr. | Query's | Ja |

AZFWFqdnResolveFailure |

Fout met FQDN-oplossing voor Azure Firewall | AzureDiagnostics Logboeken van meerdere Azure-resources. |

Nee | Nr. | Query's | Ja |

AZFWIdpsSignature |

Azure Firewall IDPS Signature | AzureDiagnostics Logboeken van meerdere Azure-resources. |

Nee | Nr. | Query's | Ja |

AZFWNatRule |

Nat-regel voor Azure Firewall | AzureDiagnostics Logboeken van meerdere Azure-resources. |

Nee | Nr. | Query's | Ja |

AZFWNatRuleAggregation |

Aggregatie van Nat-regels van Azure Firewall (Beleidsanalyse) | AzureDiagnostics Logboeken van meerdere Azure-resources. |

Nee | Nr. | Query's | Ja |

AZFWNetworkRule |

Azure Firewall-netwerkregel | AzureDiagnostics Logboeken van meerdere Azure-resources. |

Nee | Nr. | Query's | Ja |

AZFWNetworkRuleAggregation |

Aggregatie van Azure Firewall-toepassingsregel (Beleidsanalyse) | AzureDiagnostics Logboeken van meerdere Azure-resources. |

Nee | Nr. | Query's | Ja |

AZFWThreatIntel |

Bedreigingsinformatie van Azure Firewall | AzureDiagnostics Logboeken van meerdere Azure-resources. |

Nee | Nr. | Query's | Ja |

AzureFirewallApplicationRule |

Azure Firewall-toepassingsregel (verouderde Azure Diagnostics) | AzureDiagnostics Logboeken van meerdere Azure-resources. |

Nee | Nr. | Query's | Nee |

AzureFirewallDnsProxy |

Azure Firewall DNS-proxy (verouderde Azure Diagnostics) | AzureDiagnostics Logboeken van meerdere Azure-resources. |

Nee | Nr. | Query's | Nee |

AzureFirewallNetworkRule |

Azure Firewall-netwerkregel (verouderde Azure Diagnostics) | AzureDiagnostics Logboeken van meerdere Azure-resources. |

Nee | Nr. | Query's | Nee |

Azure Firewall heeft twee nieuwe diagnostische logboeken waarmee u uw firewall kunt bewaken, maar deze logboeken bevatten momenteel geen details van de toepassingsregel.

- Belangrijkste stromen

- Stroomtracering

Belangrijkste stromen

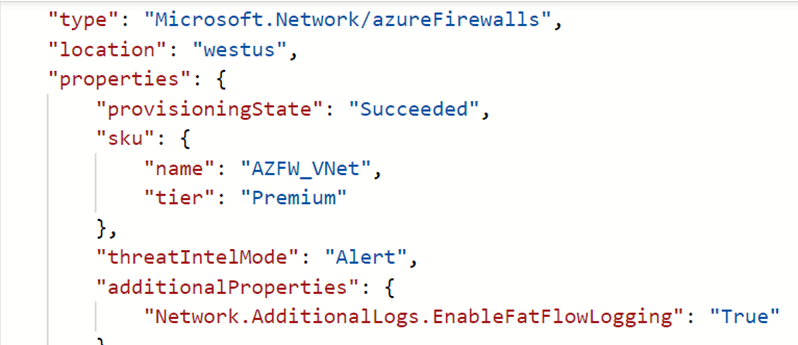

Het bovenste stromenlogboek staat bekend in de branche als vetstroomlogboek en in de voorgaande tabel als Azure Firewall Fat Flow-logboek. Het bovenste stromenlogboek toont de bovenste verbindingen die bijdragen aan de hoogste doorvoer via de firewall.

Tip

Activeer topstromen alleen wanneer u een specifiek probleem opspoort om overmatig CPU-gebruik van Azure Firewall te voorkomen.

De stroomsnelheid wordt gedefinieerd als de snelheid van gegevensoverdracht in megabits per seconde. Het is een meting van de hoeveelheid digitale gegevens die gedurende een bepaalde periode via de firewall via een netwerk kunnen worden verzonden. Het Top Flows-protocol wordt periodiek om de drie minuten uitgevoerd. De minimale drempelwaarde die moet worden beschouwd als een topstroom is 1 Mbps.

Schakel het logboek topstromen in met behulp van de volgende Azure PowerShell-opdrachten:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Als u de logboeken wilt uitschakelen, gebruikt u dezelfde vorige Azure PowerShell-opdracht en stelt u de waarde in op False.

Voorbeeld:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

Er zijn een aantal manieren om te controleren of de update is geslaagd, maar u kunt naar firewalloverzicht navigeren en de JSON-weergave in de rechterbovenhoek selecteren. Hier volgt een voorbeeld:

Zie Diagnostische instellingen maken in Azure Monitor om een diagnostische instelling te maken en resourcespecifieke tabel in te schakelen.

Stroomtracering

De firewalllogboeken tonen verkeer via de firewall in de eerste poging van een TCP-verbinding, ook wel het SYN-pakket genoemd. Een dergelijke vermelding toont echter niet het volledige traject van het pakket in de TCP-handshake. Als gevolg hiervan is het moeilijk om problemen op te lossen als een pakket wordt verwijderd of asymmetrische routering is opgetreden. Dit probleem wordt opgelost in het traceringslogboek van De Azure Firewall-stroom.

Tip

Als u overmatige schijfgebruik wilt voorkomen die worden veroorzaakt door stroomtraceringslogboeken in Azure Firewall met veel kortstondige verbindingen, activeert u de logboeken alleen wanneer u een specifiek probleem voor diagnostische doeleinden kunt oplossen.

De volgende eigenschappen kunnen worden toegevoegd:

SYN-ACK: ACK-vlag die bevestiging van SYN-pakket aangeeft.

FIN: Voltooide vlag van de oorspronkelijke pakketstroom. Er worden geen gegevens meer verzonden in de TCP-stroom.

FIN-ACK: ACK-vlag die aangeeft dat het FIN-pakket wordt erkend.

RST: De vlag Opnieuw instellen geeft aan dat de oorspronkelijke afzender geen gegevens meer ontvangt.

ONGELDIG (stromen): geeft aan dat het pakket niet kan worden geïdentificeerd of geen status heeft.

Voorbeeld:

- Een TCP-pakket komt terecht op een instantie van virtuele-machineschaalsets, die geen eerdere geschiedenis voor dit pakket heeft

- Ongeldige CheckSum-pakketten

- De tabelvermelding Voor het bijhouden van verbindingen is vol en nieuwe verbindingen kunnen niet worden geaccepteerd

- Te veel vertraagde ACK-pakketten

Schakel het stroomtraceringslogboek in met behulp van de volgende Azure PowerShell-opdrachten of navigeer in de portal en zoek naar Logboekregistratie van TCP-verbindingen inschakelen:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Het kan enkele minuten duren voordat deze wijziging van kracht wordt. Zodra de functie is geregistreerd, kunt u overwegen om een update uit te voeren op Azure Firewall om de wijziging onmiddellijk van kracht te laten worden.

Als u de status van de AzResourceProvider-registratie wilt controleren, kunt u de Azure PowerShell-opdracht uitvoeren:

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

Als u het logboek wilt uitschakelen, kunt u de registratie ervan ongedaan maken met behulp van de volgende opdracht of de registratie in het vorige portalvoorbeeld ongedaan maken.

Unregister-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Zie Diagnostische instellingen maken in Azure Monitor om een diagnostische instelling te maken en resourcespecifieke tabel in te schakelen.

Azure Monitor-logboekentabellen

In deze sectie vindt u de Tabellen van Azure Monitor-logboeken die relevant zijn voor deze service, die beschikbaar zijn voor query's door Log Analytics met behulp van Kusto-query's. De tabellen bevatten resourcelogboekgegevens en mogelijk meer, afhankelijk van wat er wordt verzameld en doorgestuurd naar deze tabellen.

Azure Firewall Microsoft.Network/azureFirewalls

- AZFWNetworkRule

- AZFWFatFlow

- AZFWFlowTrace

- AZFWApplicationRule

- AZFWThreatIntel

- AZFWNatRule

- AZFWIdpsSignature

- AZFWDnsQuery

- AZFWInternalFqdnResolutionFailure

- AZFWNetworkRuleAggregation

- AZFWApplicationRuleAggregation

- AZFWNatRuleAggregation

- AzureActivity

- AzureMetrics

- AzureDiagnostics

Activiteitenlogboek

De gekoppelde tabel bevat de bewerkingen die kunnen worden vastgelegd in het activiteitenlogboek voor deze service. Deze bewerkingen zijn een subset van alle mogelijke bewerkingen van de resourceprovider in het activiteitenlogboek.

Zie het schema voor activiteitenlogboeken voor meer informatie over het schema van vermeldingen in het activiteitenlogboek.

Gerelateerde inhoud

- Zie Azure Firewall bewaken voor een beschrijving van het bewaken van Azure Firewall.

- Zie Azure-resources bewaken met Azure Monitor voor meer informatie over het bewaken van Azure-resources.