Microsoft Security Copilot-integratie in Defender EASM

Microsoft Defender Extern beheer bij kwetsbaarheid voor aanvallen (Defender EASM) detecteert en wijst uw digitale aanvalsoppervlak continu toe om een externe weergave van uw onlineinfrastructuur te bieden. Deze zichtbaarheid helpt beveiligings- en IT-teams onbekende gegevens te identificeren, risico's te prioriteren, bedreigingen te elimineren en controle over kwetsbaarheid en blootstelling buiten de firewall uit te breiden. Inzichten over kwetsbaarheid voor aanvallen worden gegenereerd door het analyseren van beveiligings- en infrastructuurgegevens om de belangrijkste aandachtspunten voor uw organisatie te laten zien.

Integratie van Microsoft Security Copilot (Security Copilot) in Defender EASM helpt u om te communiceren met door Microsoft gedetecteerde kwetsbaarheid voor aanvallen. Het identificeren van kwetsbaarheid voor aanvallen helpt uw organisatie snel inzicht te krijgen in de externe infrastructuur en relevante, kritieke risico's. Het biedt inzicht in specifieke risicogebieden, waaronder beveiligingsproblemen, naleving en beveiligingscontroles.

Zie Wat is Security Copilot? voor meer informatie over Security Copilot. Zie Query's uitvoeren op uw aanvalsoppervlak met Defender EASM met behulp van Microsoft Copilot in Azure voor meer informatie over de ingesloten Beveiligings-Copilot-ervaring.

Weet voordat u begint

Als u geen ervaring hebt met Security Copilot, is het een goed idee om vertrouwd te raken met de oplossing door deze artikelen te lezen:

- Wat is Microsoft Copilot voor beveiliging?

- Beveiligings-Copilot-ervaringen

- Aan de slag met Copilot voor beveiliging

- Verificatie in Security Copilot begrijpen

- Vragen in Security Copilot

Security Copilot in Defender EASM

Security Copilot kan inzicht krijgen in Defender EASM over de kwetsbaarheid voor aanvallen van uw organisatie. U kunt ingebouwde functies van Security Copilot gebruiken. Gebruik prompts in Security Copilot voor meer informatie. De informatie kan u helpen uw beveiligingspostuur te begrijpen en beveiligingsproblemen te beperken.

In dit artikel maakt u kennis met Security Copilot en bevat voorbeeldprompts waarmee Defender EASM-gebruikers kunnen worden geholpen.

Belangrijkste functies

De EASM Security Copilot-integratie kan u helpen:

Krijg een momentopname van uw externe aanvalsoppervlak en genereer inzichten in potentiële risico's.

U kunt een beknopt overzicht krijgen van uw externe aanvalsoppervlak door informatie over internet te analyseren in combinatie met het eigen detectie-algoritme van Defender EASM. Het biedt een eenvoudig te begrijpen uitleg van de externe assets van de organisatie, zoals hosts, domeinen, webpagina's en IP-adressen. Het markeert de kritieke risico's die bij elk van deze risico's horen.

Prioriteit geven aan herstelinspanningen op basis van assetrisico's en algemene beveiligingsproblemen en blootstellingen (CVE's).

Defender EASM helpt beveiligingsteams prioriteit te geven aan hun herstelactiviteiten door hen te helpen begrijpen welke assets en CVE's het grootste risico vormen in hun omgeving. Het analyseert beveiligings- en infrastructuurgegevens om belangrijke aandachtspunten te presenteren, met een uitleg van de risico's en aanbevolen acties in natuurlijke taal.

Gebruik Security Copilot om inzichten te verkrijgen.

U kunt Security Copilot gebruiken om te vragen over inzichten met behulp van natuurlijke taal en inzichten te extraheren uit Defender EASM over de kwetsbaarheid voor aanvallen van uw organisatie. Querydetails zoals het aantal SSL-certificaten (Secure Sockets Layer) dat niet veilig is, poorten die worden gedetecteerd en specifieke beveiligingsproblemen die van invloed zijn op het kwetsbaarheid voor aanvallen.

Versnel de kwetsbaarheid voor aanvallen.

Gebruik Security Copilot om uw kwetsbaarheid voor aanvallen te cureren met behulp van labels, externe id's en statuswijzigingen voor een set assets. Dit proces versnelt curatie, zodat u uw voorraad sneller en efficiënter kunt organiseren.

Security Copilot-integratie inschakelen

Als u Security Copilot-integratie in Defender EASM wilt instellen, voert u de stappen uit die in de volgende secties worden beschreven.

Vereisten

Als u integratie wilt inschakelen, hebt u de volgende vereisten nodig:

- Toegang tot Microsoft Security Copilot

- Machtigingen voor het activeren van nieuwe verbindingen

Security Copilot verbinden met Defender EASM

Toegang tot Security Copilot en ervoor zorgen dat u bent geverifieerd.

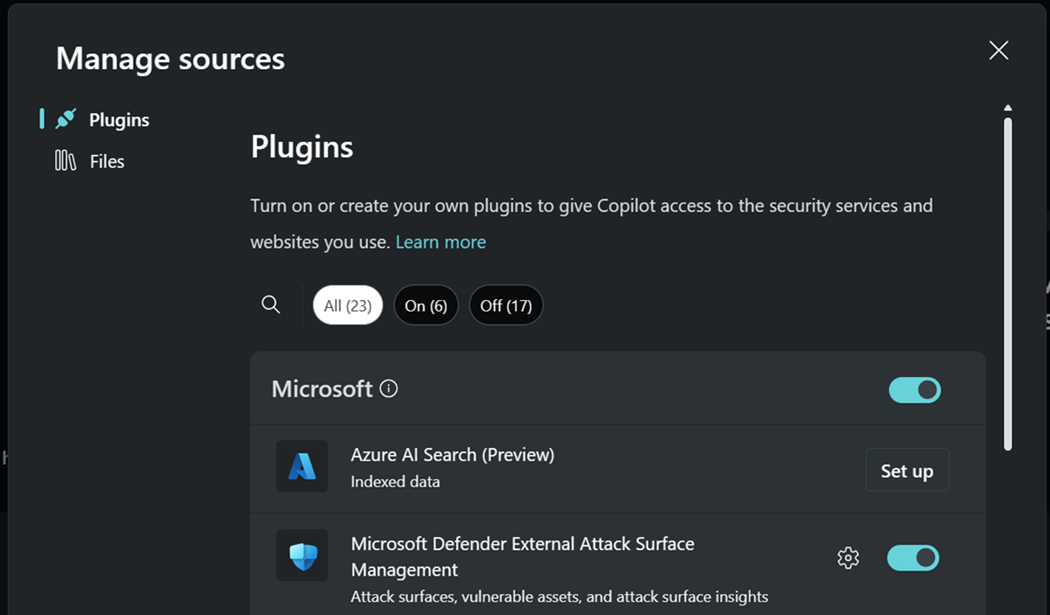

Selecteer het pictogram van de Security Copilot-invoegtoepassing in de rechterbovenhoek van de promptinvoerbalk.

Zoek onder Microsoft Defender External Attack Surface Management. Selecteer Aan om verbinding te maken.

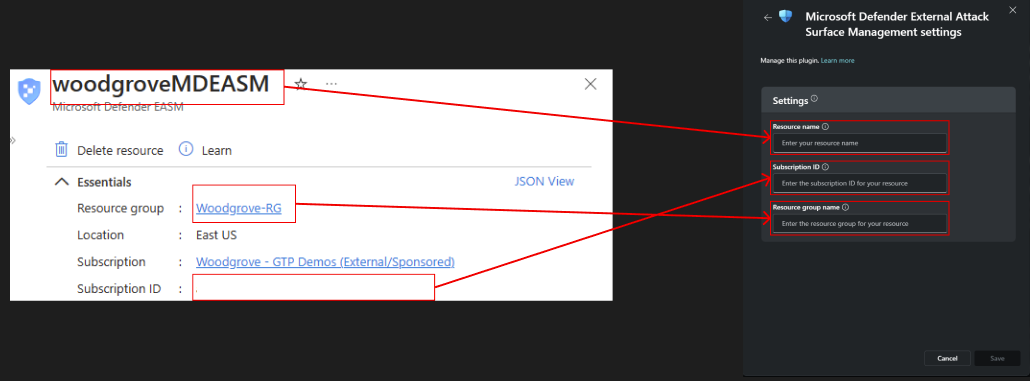

Als u wilt dat Security Copilot gegevens ophaalt uit uw Defender EASM-resource, selecteert u het tandwielpictogram om de instellingen van de invoegtoepassing te openen. Voer waarden in of selecteer deze met behulp van de waarden in de sectie Essentials van uw resource in het deelvenster Overzicht.

Notitie

U kunt uw Defender EASM-vaardigheden gebruiken, zelfs als u Defender EASM nog niet hebt gekocht. Zie de naslaginformatie over de mogelijkheden van invoegtoepassingen voor meer informatie.

Voorbeeldprompts van Defender EASM

Security Copilot maakt voornamelijk gebruik van prompts voor natuurlijke taal. Wanneer u gegevens opvraagt van Defender EASM, dient u een prompt in die Security Copilot begeleidt om de Defender EASM-invoegtoepassing te selecteren en de relevante mogelijkheid aan te roepen.

Voor succes met security Copilot-prompts raden we de volgende benaderingen aan:

Zorg ervoor dat u in de eerste prompt naar de bedrijfsnaam verwijst. Tenzij anders opgegeven, geven alle toekomstige prompts vervolgens gegevens over het oorspronkelijk opgegeven bedrijf op.

Wees duidelijk en specifiek met uw aanwijzingen. Mogelijk krijgt u betere resultaten als u specifieke assetnamen of metagegevenswaarden (bijvoorbeeld CVE-id's) in uw prompts opneemt.

Het kan ook helpen om Defender EASM toe te voegen aan uw prompt, zoals in deze voorbeelden:

- Wat zijn mijn verlopen domeinen volgens Defender EASM?

- Vertel me over defender EASM-inzichten met hoge prioriteit.

Experimenteer met verschillende prompts en variaties om te zien wat het beste werkt voor uw use-case. Ai-modellen voor chat variëren, dus herhalen en verfijnen van uw prompts op basis van de resultaten die u ontvangt.

Copilot voor beveiliging slaat uw promptsessies op. Als u eerdere sessies wilt zien, selecteert u in Security Copilot in het menu Mijn sessies.

Zie Navigate Security Copilot voor een overzicht van Security Copilot, inclusief de functies voor vastmaken en delen.

Zie Security Copilot-prompts voor meer informatie over het schrijven van beveiligingsprompts.

Naslaginformatie over mogelijkheden van invoegtoepassingen

| Mogelijkheid | Beschrijving | Invoerwaarden | Gedragingen |

|---|---|---|---|

| Samenvatting van aanvalsoppervlak ophalen | Retourneert de kwetsbaarheid voor aanvallen voor de Defender EASM-resource van de klant of een specifieke bedrijfsnaam. |

Voorbeeldinvoer: • Maak een aanvalsoppervlak voor LinkedIn. • Haal mijn aanvalsoppervlak op. • Wat is de kwetsbaarheid voor aanvallen voor Microsoft? • Wat is mijn kwetsbaarheid voor aanvallen? • Wat zijn de extern gerichte assets voor Azure? • Wat zijn mijn extern gerichte activa? Optionele invoer: • CompanyName |

Als uw invoegtoepassing is geconfigureerd voor een actieve Defender EASM-resource en er geen ander bedrijf is opgegeven: • Retourneert een overzicht van de kwetsbaarheid voor aanvallen voor de Defender EASM-resource van de klant. Als er een andere bedrijfsnaam wordt opgegeven: • Als er geen exacte overeenkomst voor de bedrijfsnaam wordt gevonden, wordt een lijst met mogelijke overeenkomsten geretourneerd. • Als er een exacte overeenkomst is, retourneert u de samenvatting van de kwetsbaarheid voor aanvallen voor de bedrijfsnaam. |

| Inzichten in aanvalsoppervlak verkrijgen | Retourneert de kwetsbaarheid voor aanvallen voor de Defender EASM-resource van de klant of een specifieke bedrijfsnaam. |

Voorbeeldinvoer: • Krijg inzicht in aanvalsoppervlakken met hoge prioriteit voor LinkedIn. • Krijg inzicht in de kwetsbaarheid voor aanvallen met hoge prioriteit. • Krijg inzichten op het gebied van aanvallen met een lage prioriteit voor Microsoft. • Krijg inzichten over kwetsbaarheid voor aanvallen met een lage prioriteit. • Heb ik beveiligingsproblemen met hoge prioriteit in mijn externe aanvalsoppervlak voor Azure? Vereiste invoer: • PriorityLevel (het prioriteitsniveau moet hoog, gemiddeld of laag zijn; indien niet opgegeven, wordt het standaard ingesteld op hoog) Optionele invoer: • CompanyName (de bedrijfsnaam) |

Als uw invoegtoepassing is geconfigureerd voor een actieve Defender EASM-resource en er geen ander bedrijf is opgegeven: • Retourneert inzichten over aanvalsoppervlakken voor de Defender EASM-resource van de klant. Als er een andere bedrijfsnaam wordt opgegeven: • Als er geen exacte overeenkomst voor de bedrijfsnaam wordt gevonden, wordt een lijst met mogelijke overeenkomsten geretourneerd. • Als er een exacte overeenkomst is, retourneert u de inzichten in de kwetsbaarheid voor aanvallen voor de bedrijfsnaam. |

| Assets ophalen die worden beïnvloed door een CVE | Retourneert de assets die worden beïnvloed door een CVE voor de Defender EASM-resource van de klant of een specifieke bedrijfsnaam. |

Voorbeeldinvoer: • Assets ophalen die worden beïnvloed door CVE-2023-0012 voor LinkedIn. • Welke assets worden beïnvloed door CVE-2023-0012 voor Microsoft? • Wordt het externe aanvalsoppervlak van Azure beïnvloed door CVE-2023-0012? • Haal assets op die worden beïnvloed door CVE-2023-0012 voor mijn aanvalsoppervlak. • Welke van mijn activa wordt beïnvloed door CVE-2023-0012? • Wordt mijn externe aanvalsoppervlak beïnvloed door CVE-2023-0012? Vereiste invoer: • CveId Optionele invoer: • CompanyName |

Als uw invoegtoepassing is geconfigureerd voor een actieve Defender EASM-resource en er geen ander bedrijf is opgegeven: • Als de instellingen van de invoegtoepassing niet zijn ingevuld, mislukt u vriendelijk en herinnert u klanten eraan. • Als de instellingen van de invoegtoepassing zijn ingevuld, worden de assets geretourneerd die worden beïnvloed door een CVE voor de Defender EASM-resource van de klant. Als er een andere bedrijfsnaam wordt opgegeven: • Als er geen exacte overeenkomst voor de bedrijfsnaam wordt gevonden, wordt een lijst met mogelijke overeenkomsten geretourneerd. • Als er een exacte overeenkomst is, worden de activa geretourneerd die worden beïnvloed door een CVE voor de specifieke bedrijfsnaam. |

| Assets ophalen die worden beïnvloed door een CVSS | Retourneert de assets die worden beïnvloed door een CVSS-score (Common Vulnerability Scoring System) voor de Defender EASM-resource van de klant of een specifieke bedrijfsnaam. |

Voorbeeldinvoer: • Krijg assets die worden beïnvloed door CVSS-scores met hoge prioriteit in het kwetsbaarheid voor aanvallen van LinkedIn. • Hoeveel assets hebben een kritieke CVSS-score voor Microsoft? • Welke assets hebben kritieke CVSS-scores voor Azure? • Krijg assets die worden beïnvloed door CVSS-scores met hoge prioriteit in mijn aanvalsoppervlak. • Hoeveel van mijn assets hebben kritieke CVSS-scores? • Welke van mijn assets hebben kritieke CVSS-scores? Vereiste invoer: • CvssPriority (de CVSS-prioriteit moet kritiek, hoog, gemiddeld of laag zijn)Optionele invoer: • CompanyName |

Als uw invoegtoepassing is geconfigureerd voor een actieve Defender EASM-resource en er geen ander bedrijf is opgegeven: • Als de instellingen van de invoegtoepassing niet zijn ingevuld, mislukt u vriendelijk en herinnert u klanten eraan. • Als de instellingen van de invoegtoepassing zijn ingevuld, worden de assets geretourneerd die worden beïnvloed door een CVSS-score voor de Defender EASM-resource van de klant. Als er een andere bedrijfsnaam wordt opgegeven: • Als er geen exacte overeenkomst voor de bedrijfsnaam wordt gevonden, wordt een lijst met mogelijke overeenkomsten geretourneerd. • Als er een exacte overeenkomst is, worden de activa geretourneerd die worden beïnvloed door een CVSS-score voor de specifieke bedrijfsnaam. |

| Verlopen domeinen ophalen | Retourneert het aantal verlopen domeinen voor de Defender EASM-resource van de klant of een specifieke bedrijfsnaam. |

Voorbeeldinvoer: • Hoeveel domeinen zijn verlopen in het aanvalsoppervlak van LinkedIn? • Hoeveel assets gebruiken verlopen domeinen voor Microsoft? • Hoeveel domeinen zijn verlopen in mijn aanvalsoppervlak? • Hoeveel van mijn assets gebruiken verlopen domeinen voor Microsoft? Optionele invoer: • CompanyName |

Als uw invoegtoepassing is geconfigureerd voor een actieve Defender EASM-resource en er geen ander bedrijf is opgegeven: • Retourneert het aantal verlopen domeinen voor de Defender EASM-resource van de klant. Als er een andere bedrijfsnaam wordt opgegeven: • Als er geen exacte overeenkomst voor de bedrijfsnaam wordt gevonden, wordt een lijst met mogelijke overeenkomsten geretourneerd. • Als er een exacte overeenkomst is, wordt het aantal verlopen domeinen voor de specifieke bedrijfsnaam geretourneerd. |

| Verlopen certificaten ophalen | Retourneert het aantal verlopen SSL-certificaten voor de Defender EASM-resource van de klant of een specifieke bedrijfsnaam. |

Voorbeeldinvoer: • Hoeveel SSL-certificaten zijn verlopen voor LinkedIn? • Hoeveel assets gebruiken verlopen SSL-certificaten voor Microsoft? • Hoeveel SSL-certificaten zijn verlopen voor mijn kwetsbaarheid voor aanvallen? • Wat zijn mijn verlopen SSL-certificaten? Optionele invoer: • CompanyName |

Als uw invoegtoepassing is geconfigureerd voor een actieve Defender EASM-resource en er geen ander bedrijf is opgegeven: • Retourneert het aantal SSL-certificaten voor de Defender EASM-resource van de klant. Als er een andere bedrijfsnaam wordt opgegeven: • Als er geen exacte overeenkomst voor de bedrijfsnaam wordt gevonden, wordt een lijst met mogelijke overeenkomsten geretourneerd. • Als er een exacte overeenkomst is, wordt het aantal SSL-certificaten voor de specifieke bedrijfsnaam geretourneerd. |

| SHA1-certificaten ophalen | Retourneert het aantal SHA1 SSL-certificaten voor de Defender EASM-resource van de klant of een specifieke bedrijfsnaam. |

Voorbeeldinvoer: • Hoeveel SSL SHA1-certificaten zijn aanwezig voor LinkedIn? • Hoeveel assets maken gebruik van SSL SHA1 voor Microsoft? • Hoeveel SSL SHA1-certificaten zijn aanwezig voor mijn kwetsbaarheid voor aanvallen? • Hoeveel van mijn assets maken gebruik van SSL SHA1? Optionele invoer: • CompanyName |

Als uw invoegtoepassing is geconfigureerd voor een actieve Defender EASM-resource en er geen ander bedrijf is opgegeven: • Retourneert het aantal SHA1 SSL-certificaten voor de Defender EASM-resource van de klant. Als er een andere bedrijfsnaam wordt opgegeven: • Als er geen exacte overeenkomst voor de bedrijfsnaam wordt gevonden, wordt een lijst met mogelijke overeenkomsten geretourneerd. • Als er een exacte overeenkomst is, wordt het aantal SHA1 SSL-certificaten voor de specifieke bedrijfsnaam geretourneerd. |

| Natuurlijke taal vertalen naar een Defender EASM-query | Vertaalt elke vraag in natuurlijke taal in een Defender EASM-query en retourneert de assets die overeenkomen met de query. |

Voorbeeldinvoer: • Welke assets gebruiken jQuery versie 3.1.0? • Haal de hosts met poort 80 open in mijn aanvalsoppervlak. • Zoek alle pagina-, host- en ASN-assets in mijn inventaris met een IP-adres dat IP X, IP Y of IP Z is. • Welke van mijn activa heeft een e-mail van <name@example.com>een registrant? |

Als uw invoegtoepassing is geconfigureerd voor een actieve Defender EASM-resource: • Retourneert de assets die overeenkomen met de vertaalde query. |

Schakelen tussen resourcegegevens en bedrijfsgegevens

Hoewel we resourceintegratie voor onze vaardigheden hebben toegevoegd, bieden we nog steeds ondersteuning voor het ophalen van gegevens uit vooraf gemaakte aanvalsoppervlakken voor specifieke bedrijven. Om de nauwkeurigheid van Security Copilot te verbeteren bij het bepalen wanneer een klant de kwetsbaarheid voor aanvallen of van een vooraf samengestelde kwetsbaarheid voor bedrijfsaanvallen wil ophalen, raden we u aan mijn, mijn kwetsbaarheid voor aanvallen, enzovoort te gebruiken om aan te geven dat u uw resource wilt gebruiken. Gebruik hun, specifieke bedrijfsnaam, enzovoort, om aan te geven dat u een vooraf samengesteld aanvalsoppervlak wilt gebruiken. Hoewel deze aanpak de ervaring in één sessie verbetert, raden we u ten zeerste aan twee afzonderlijke sessies te gebruiken om verwarring te voorkomen.

Feedback geven

Uw feedback over Security Copilot is over het algemeen en de Defender EASM-invoegtoepassing specifiek essentieel om de huidige en geplande ontwikkeling van het product te begeleiden. De optimale manier om deze feedback te geven is rechtstreeks in het product, met behulp van de feedbackknoppen onderaan elke voltooide prompt. Selecteer Rechts, Verbetering van behoeften of Ongepast. We raden u aan om er goed uit te kiezen wanneer het resultaat overeenkomt met verwachtingen, Verbetering nodig wanneer dit niet gebeurt en Ongepast wanneer het resultaat op een of andere manier schadelijk is.

Schrijf indien mogelijk, en vooral wanneer het resultaat dat u selecteert, verbetering nodig is, een paar woorden om uit te leggen wat we kunnen doen om het resultaat te verbeteren. Deze aanvraag is ook van toepassing wanneer u verwacht dat Security Copilot de Defender EASM-invoegtoepassing aanroept, maar in plaats daarvan een andere invoegtoepassing is ingeschakeld.

Privacy en gegevensbeveiliging in Copilot voor beveiliging

Wanneer u met Security Copilot communiceert om Defender EASM-gegevens op te halen, haalt Copilot die gegevens op uit Defender EASM. De prompts, de gegevens die worden opgehaald en de uitvoer die in de promptresultaten wordt weergegeven, worden verwerkt en opgeslagen in de Security Copilot-service.

Zie Privacy en gegevensbeveiliging in Security Copilot voor meer informatie over gegevensprivacy in Security Copilot.