Speciale gevallen van Azure Resource Manager-serviceverbinding

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Hoewel de aanbevolen optie voor Azure Resource Manager-serviceverbindingen bestaat uit het gebruik van workloadidentiteitsfederatie met een app-registratie of beheerde identiteit, is het mogelijk dat u een door een agent toegewezen beheerde identiteit of een publicatieprofiel moet gebruiken. In dit artikel leert u hoe u een Azure Resource Manager-serviceverbinding maakt die gebruikmaakt van een app-registratie met een geheim, een verbinding met een zelf-hostende agent op een virtuele Azure-machine en een serviceverbinding die gebruikmaakt van een publicatieprofiel om verbinding te maken met een Azure App Service-app.

U kunt Azure Resource Manager ook gebruiken om verbinding te maken met Azure Government Cloud en Azure Stack.

Een app-registratie maken met een geheim (automatisch)

Met deze selectie voert Azure DevOps automatisch query's uit voor het abonnement, de beheergroep of de Machine Learning-werkruimte waarmee u verbinding wilt maken en maakt u een geheim voor verificatie.

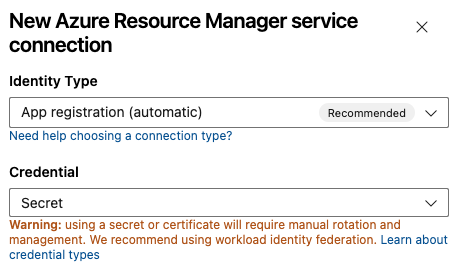

Waarschuwing

Het gebruik van een geheim vereist handmatige rotatie en beheer en wordt niet aanbevolen. Federatie van workloadidentiteit is het voorkeursreferentietype.

U kunt deze methode gebruiken als alle volgende items waar zijn voor uw scenario:

- U bent aangemeld als de eigenaar van de Azure Pipelines-organisatie en het Azure-abonnement.

- U hoeft geen machtigingen verder te beperken voor Azure-resources waartoe gebruikers toegang hebben via de serviceverbinding.

- U maakt geen verbinding met de Azure Stack- of de Azure US Government-omgevingen.

- U maakt geen verbinding vanuit Azure DevOps Server 2019 of eerdere versies van Team Foundation Server.

Ga in het Azure DevOps-project naar Project settings>Service-verbindingen.

Zie Projectinstellingen openen voor meer informatie.

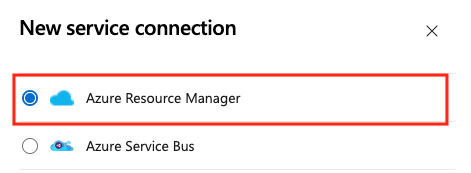

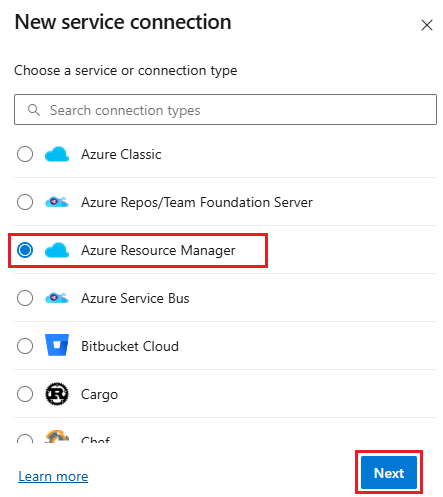

Selecteer Nieuwe serviceverbinding en selecteer vervolgens Azure Resource Manager en Volgende.

Selecteer app-registratie (automatisch) met de referentie Secret.

Selecteer een bereikniveau. Selecteer Abonnement, beheergroep of Machine Learning-werkruimte. Beheergroepen zijn containers die u helpen bij het beheren van toegang, beleid en naleving voor meerdere abonnementen. Een Machine Learning-werkruimte is een plek om machine learning-artefacten te maken.

Voer voor het abonnementsbereik de volgende parameters in:

Parameter Description Abonnement Vereist. Selecteer het Azure-abonnement. Resourcegroep Vereist. Selecteer de Azure-resourcegroep. Selecteer binnen de scope van de beheergroep de Azure-beheergroep.

Voer voor het bereik van de Machine Learning-werkruimte de volgende parameters in:

Parameter Description Abonnement Vereist. Selecteer het Azure-abonnement. Resourcegroep Vereist. Selecteer de resourcegroep met de werkruimte. Machine Learning-werkruimte Vereist. Selecteer de Azure Machine Learning-werkruimte.

Voer een serviceverbindingsnaam in.

Voer desgewenst een beschrijving in voor de serviceverbinding.

Selecteer Toegang verlenen aan alle pijplijnen om toe te staan dat alle pijplijnen deze serviceverbinding gebruiken. Als u deze optie niet selecteert, moet u handmatig toegang verlenen aan elke pijplijn die gebruikmaakt van deze serviceverbinding.

Selecteer Opslaan.

Een Azure Resource Manager-serviceverbinding maken met een virtuele machine die gebruikmaakt van een beheerde identiteit

Notitie

Als u een beheerde identiteit wilt gebruiken om te verifiëren, moet u een zelf-hostende agent gebruiken op een virtuele Azure-machine (VM).

U kunt zelf-hostende agents op Azure-VM's configureren voor het gebruik van een door Azure beheerde identiteit in Microsoft Entra-id. In dit scenario gebruikt u de door de agent toegewezen beheerde identiteit om de agents toegang te verlenen tot elke Azure-resource die Ondersteuning biedt voor Microsoft Entra-id, zoals een exemplaar van Azure Key Vault.

Ga in het Azure DevOps-project naar Project settings>Service-verbindingen.

Zie Projectinstellingen openen voor meer informatie.

Selecteer Nieuwe serviceverbinding en selecteer vervolgens Azure Resource Manager.

Selecteer Beheerde identiteit (toegewezen agent) voor het identiteitstype.

Selecteer voor Omgeving de naam van de omgeving (Azure Cloud, Azure Stack of Government-cloudopties).

Selecteer het bereikniveau. Selecteer Abonnement, beheergroep of Machine Learning-werkruimte. Beheergroepen zijn containers die u helpen bij het beheren van toegang, beleid en naleving voor meerdere abonnementen. Een Machine Learning-werkruimte is een plek om machine learning-artefacten te maken.

Voer voor het abonnementsbereik de volgende parameters in:

Parameter Description Abonnements-id Vereist. Voer de Azure-abonnements-id in. Abonnementsnaam Vereist. Voer de naam van het Azure-abonnement in. Voer voor het bereik van de beheergroep de volgende parameters in:

Parameter Description Beheergroep-id Vereist. Voer de azure-beheergroep-id in. Naam van beheergroep Vereist. Voer de naam van de Azure-beheergroep in. Voer voor het bereik van de Machine Learning-werkruimte de volgende parameters in:

Parameter Description Abonnements-id Vereist. Voer de Azure-abonnements-id in. Abonnementsnaam Vereist. Voer de naam van het Azure-abonnement in. Resourcegroep Vereist. Selecteer de resourcegroep met de werkruimte. Ml-werkruimtenaam Vereist. Voer de naam in van de bestaande Azure Machine Learning-werkruimte. Locatie van ML-werkruimte Vereist. Voer de locatie in van de bestaande Azure Machine Learning-werkruimte.

Voer de tenant-id in.

Voer de naam van de serviceverbinding in.

Voer desgewenst een beschrijving in voor de serviceverbinding.

Selecteer Toegang verlenen aan alle pijplijnen om toe te staan dat alle pijplijnen deze serviceverbinding gebruiken. Als u deze optie niet selecteert, moet u handmatig toegang verlenen aan elke pijplijn die gebruikmaakt van deze serviceverbinding.

Selecteer Opslaan.

Nadat de nieuwe serviceverbinding is gemaakt:

- Als u de serviceverbinding in de gebruikersinterface gebruikt, selecteert u de verbindingsnaam die u hebt toegewezen in de Azure-abonnementsinstelling van uw pijplijn.

- Als u de serviceverbinding in een YAML-bestand gebruikt, kopieert u de naam van de verbinding naar uw code als de waarde voor

azureSubscription.

Zorg ervoor dat de VM (agent) de juiste machtigingen heeft.

Als uw code bijvoorbeeld Azure Resource Manager moet aanroepen, wijst u de juiste rol toe aan de VIRTUELE machine met behulp van op rollen gebaseerd toegangsbeheer (RBAC) in Microsoft Entra-id.

Zie Hoe kan ik beheerde identiteiten gebruiken voor Azure-resources? en op rollen gebaseerd toegangsbeheer gebruiken om de toegang tot uw Azure-abonnementsresources te beheren.

Zie Problemen met azure Resource Manager-serviceverbindingen oplossen voor meer informatie over het proces.

Een Azure Resource Manager-serviceverbinding maken met behulp van een publicatieprofiel

U kunt een serviceverbinding maken met behulp van een publicatieprofiel. U kunt een publicatieprofiel gebruiken om een serviceverbinding met een Azure-app Service te maken.

Ga in het Azure DevOps-project naar Project settings>Service-verbindingen.

Zie Projectinstellingen openen voor meer informatie.

Selecteer Nieuwe serviceverbinding en selecteer vervolgens Azure Resource Manager en Volgende.

Selecteer Publicatieprofiel voor het identiteitstype.

Voer de volgende parameters in:

Parameter Description Abonnement Vereist. Selecteer een bestaand Azure-abonnement. Zie Problemen met Azure Resource Manager-serviceverbindingen oplossen als er geen Azure-abonnementen of -exemplaren worden weergegeven. WebApp Vereist. Voer de naam in van de Azure-app Service-app. Serviceverbindingsnaam Vereist. De naam die u gebruikt om te verwijzen naar deze serviceverbinding in taakeigenschappen. Niet de naam van uw Azure-abonnement. Beschrijving Optioneel. De beschrijving van de serviceverbinding. Selecteer Toegang verlenen aan alle pijplijnen om toe te staan dat alle pijplijnen deze serviceverbinding gebruiken. Als u deze optie niet selecteert, moet u handmatig toegang verlenen aan elke pijplijn die gebruikmaakt van deze serviceverbinding.

Selecteer Opslaan.

Nadat de nieuwe serviceverbinding is gemaakt:

- Als u de serviceverbinding in de gebruikersinterface gebruikt, selecteert u de verbindingsnaam die u hebt toegewezen in de Azure-abonnementsinstelling van uw pijplijn.

- Als u de serviceverbinding in een YAML-bestand gebruikt, kopieert u de naam van de verbinding en plakt u deze in uw code als de waarde voor

azureSubscription.

Verbinding maken met een Azure Government-cloud

Zie Verbinding maken vanuit Azure Pipelines (Azure Government Cloud) voor informatie over het maken van verbinding met een Azure Government-cloud.

Verbinding maken met Azure Stack

Zie de volgende artikelen voor meer informatie over het maken van verbinding met Azure Stack:

- Verbinding maken met Azure Stack

- Azure Stack verbinden met Azure met behulp van een VPN

- Azure Stack verbinden met Azure met behulp van Azure ExpressRoute

Zie Problemen met azure Resource Manager-serviceverbindingen oplossen voor meer informatie.

Help en ondersteuning

- Verken tips voor probleemoplossing.

- Krijg advies over Stack Overflow.

- Stel uw vragen, zoek naar antwoorden of stel een functie voor in de Azure DevOps Developer Community.

- Ondersteuning krijgen voor Azure DevOps.