Microsoft Defender for IoT-gebruikersbeheer

Microsoft Defender for IoT biedt hulpprogramma's in Azure Portal en on-premises voor het beheren van gebruikerstoegang in Defender for IoT-resources.

Azure-gebruikers voor Defender for IoT

In Azure Portal worden gebruikers beheerd op abonnementsniveau met Microsoft Entra ID en op rollen gebaseerd toegangsbeheer van Azure (RBAC). Azure-abonnementsgebruikers kunnen een of meer gebruikersrollen hebben, die bepalen welke gegevens en acties ze kunnen openen vanuit Azure Portal, waaronder in Defender for IoT.

Gebruik de portal of PowerShell om gebruikers van uw Azure-abonnement toe te wijzen met de specifieke rollen die ze nodig hebben om gegevens weer te geven en actie te ondernemen, zoals of ze waarschuwingen of apparaatgegevens bekijken of prijsplannen en sensoren beheren.

Zie Gebruikers beheren in Azure Portal en Azure-gebruikersrollen voor OT- en Enterprise IoT-bewaking voor meer informatie

On-premises gebruikers voor Defender for IoT

Wanneer u met OT-netwerken werkt, zijn Defender for IoT-services en -gegevens ook beschikbaar via on-premises OT-netwerksensoren naast Azure Portal.

U moet naast Azure on-premises gebruikers op uw OT-netwerksensoren definiëren. De OT-sensoren worden geïnstalleerd met een set standaardgebruikers met bevoegdheden, die u kunt gebruiken om andere beheerders en gebruikers te definiëren.

Meld u aan bij de OT-sensoren om sensorgebruikers te definiëren.

Zie On-premises gebruikers en rollen voor OT-bewaking met Defender for IoT voor meer informatie.

Ondersteuning voor Microsoft Entra ID op sensoren

Mogelijk wilt u een integratie tussen uw sensor en Microsoft Entra-id configureren, zodat gebruikers van Microsoft Entra ID zich kunnen aanmelden bij uw sensor, of om Microsoft Entra ID-groepen te gebruiken, met collectieve machtigingen die zijn toegewezen aan alle gebruikers in de groep.

Gebruik bijvoorbeeld Microsoft Entra-id wanneer u een groot aantal gebruikers hebt waaraan u alleen-lezentoegang wilt toewijzen en u deze machtigingen op groepsniveau wilt beheren.

De integratie van Defender for IoT met Microsoft Entra ID ondersteunt LDAP v3 en de volgende typen verificatie op basis van LDAP:

Volledige verificatie: gebruikersgegevens worden opgehaald van de LDAP-server. Voorbeelden zijn de voornaam, achternaam, e-mail en gebruikersmachtigingen.

Vertrouwde gebruiker: alleen het gebruikerswachtwoord wordt opgehaald. Andere gebruikersgegevens die worden opgehaald, zijn gebaseerd op gebruikers die in de sensor zijn gedefinieerd.

Zie voor meer informatie:

- Een Active Directory-verbinding configureren

- Andere firewallregels voor externe services (optioneel).

Eenmalige aanmelding voor aanmelding bij de sensorconsole

U kunt eenmalige aanmelding (SSO) instellen voor de Defender for IoT-sensorconsole met behulp van Microsoft Entra ID. Met eenmalige aanmelding kunnen de gebruikers van uw organisatie zich eenvoudig aanmelden bij de sensorconsole en hoeven ze zich niet meerdere aanmeldingsreferenties voor verschillende sensoren en sites aan te melden. Zie Eenmalige aanmelding instellen voor de sensorconsole voor meer informatie.

On-premises globale toegangsgroepen

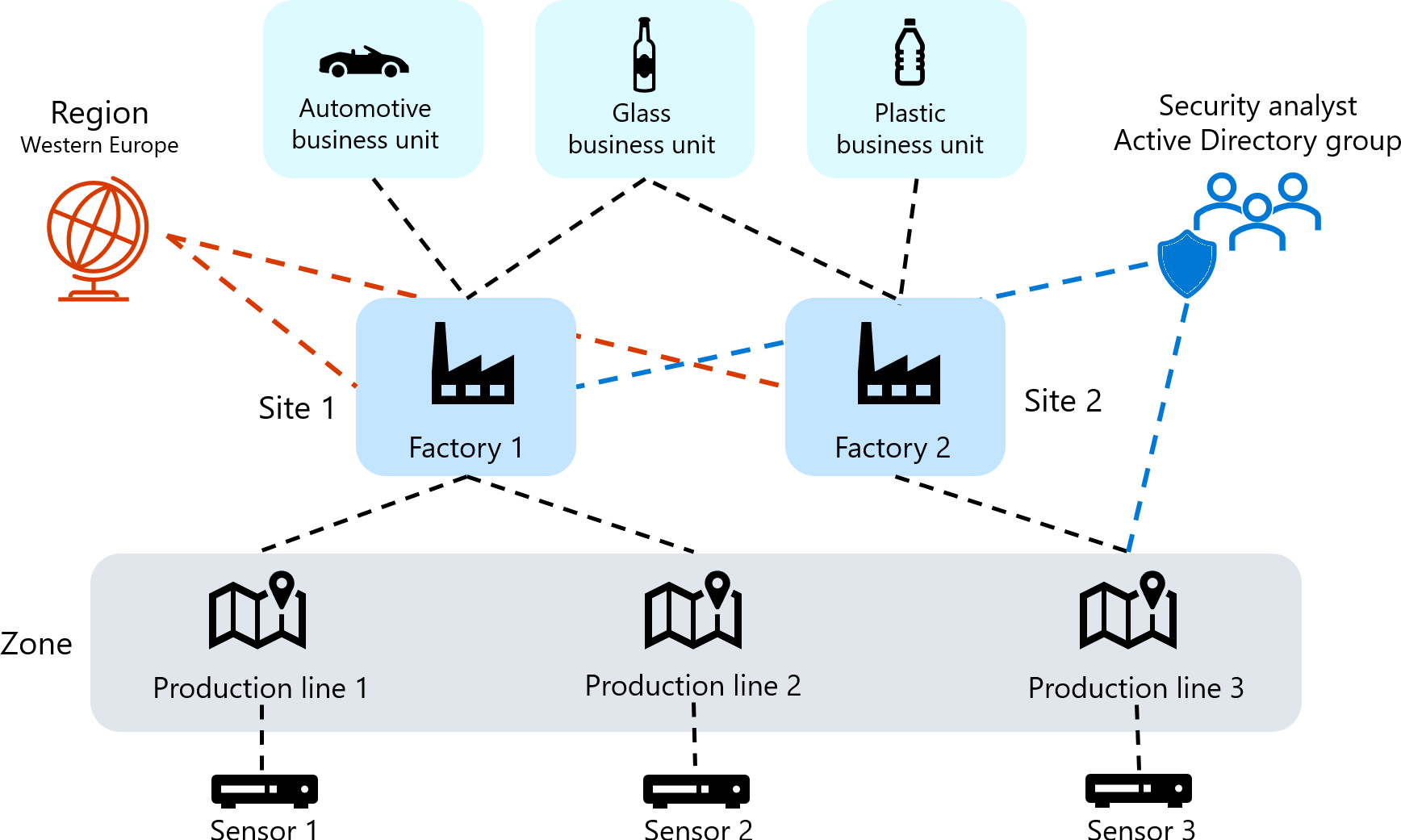

Grote organisaties hebben vaak een complex gebruikersmachtigingsmodel op basis van globale organisatiestructuren. Als u uw on-premises Defender for IoT-gebruikers wilt beheren, gebruikt u een globale bedrijfstopologie die is gebaseerd op bedrijfseenheden, regio's en sites en definieert u vervolgens machtigingen voor gebruikerstoegang rond deze entiteiten.

Maak gebruikerstoegangsgroepen om globaal toegangsbeheer tot stand te brengen in on-premises Defender for IoT-resources. Elke toegangsgroep bevat regels over de gebruikers die toegang hebben tot specifieke entiteiten in uw bedrijfstopologie, waaronder bedrijfseenheden, regio's en sites.

In het volgende diagram ziet u bijvoorbeeld hoe u beveiligingsanalisten van een Active Directory-groep toegang kunt geven tot alle West-Europese automobiel- en glasproductielijnen, samen met een kunststoffenlijn in één regio:

Zie Globale toegangsmachtigingen definiëren voor on-premises gebruikers voor meer informatie.

Tip

Toegangsgroepen en -regels helpen bij het implementeren van Zero Trust-strategieën door te bepalen waar gebruikers apparaten beheren en analyseren op Defender for IoT-sensoren. Zie Zero Trust en uw OT/IoT-netwerken voor meer informatie.

Volgende stappen

Zie voor meer informatie: