Gebruikers maken en beheren op een OT-netwerksensor

Microsoft Defender voor IoT biedt hulpprogramma's voor het beheren van on-premises gebruikerstoegang in de OT-netwerksensor. Azure-gebruikers worden beheerd op het niveau van het Azure-abonnement met behulp van Azure RBAC.

In dit artikel wordt beschreven hoe u on-premises gebruikers rechtstreeks op een OT-netwerksensor kunt beheren.

Standaard bevoegde gebruikers

Standaard wordt elke OT-netwerksensor geïnstalleerd met de bevoegde beheerdergebruiker , die toegang heeft tot geavanceerde hulpprogramma's voor probleemoplossing en installatie.

Wanneer u een sensor voor de eerste keer instelt, meldt u zich aan bij de gebruiker met beheerdersrechten , maakt u een initiële gebruiker met een beheerdersrol en maakt u vervolgens extra gebruikers voor beveiligingsanalisten en alleen-lezengebruikers.

Zie Uw OT-sensor en standaardprivilegieerde on-premises gebruikers installeren en instellen voor meer informatie.

Sensorversies ouder dan 23.1.x bevatten ook de cyberx en cyberx_host bevoegde gebruikers. In versie 23.1.x en hoger worden deze gebruikers geïnstalleerd, maar niet standaard ingeschakeld.

Als u de cyberx en cyberx_host gebruikers in versie 23.1.x en hoger wilt inschakelen, bijvoorbeeld om ze te gebruiken met de Defender for IoT CLI, stelt u het wachtwoord opnieuw in. Zie Het wachtwoord van een sensorgebruiker wijzigen voor meer informatie.

Een Active Directory-verbinding configureren

Het is raadzaam om on-premises gebruikers op uw OT-sensor te configureren met Active Directory, zodat Active Directory-gebruikers zich kunnen aanmelden bij uw sensor en Active Directory-groepen kunnen gebruiken, met collectieve machtigingen die zijn toegewezen aan alle gebruikers in de groep.

Gebruik bijvoorbeeld Active Directory wanneer u een groot aantal gebruikers hebt waaraan u alleen-lezentoegang wilt toewijzen en u deze machtigingen op groepsniveau wilt beheren.

Tip

Wanneer u klaar bent om uw OT-sensorinstellingen op schaal te beheren, definieert u Active Directory-instellingen vanuit Azure Portal. Nadat u instellingen vanuit Azure Portal hebt toegepast, zijn instellingen op de sensorconsole alleen-lezen. Zie INSTELLINGEN voor OT-sensor configureren vanuit Azure Portal (openbare preview) voor meer informatie.

Integreren met Active Directory:

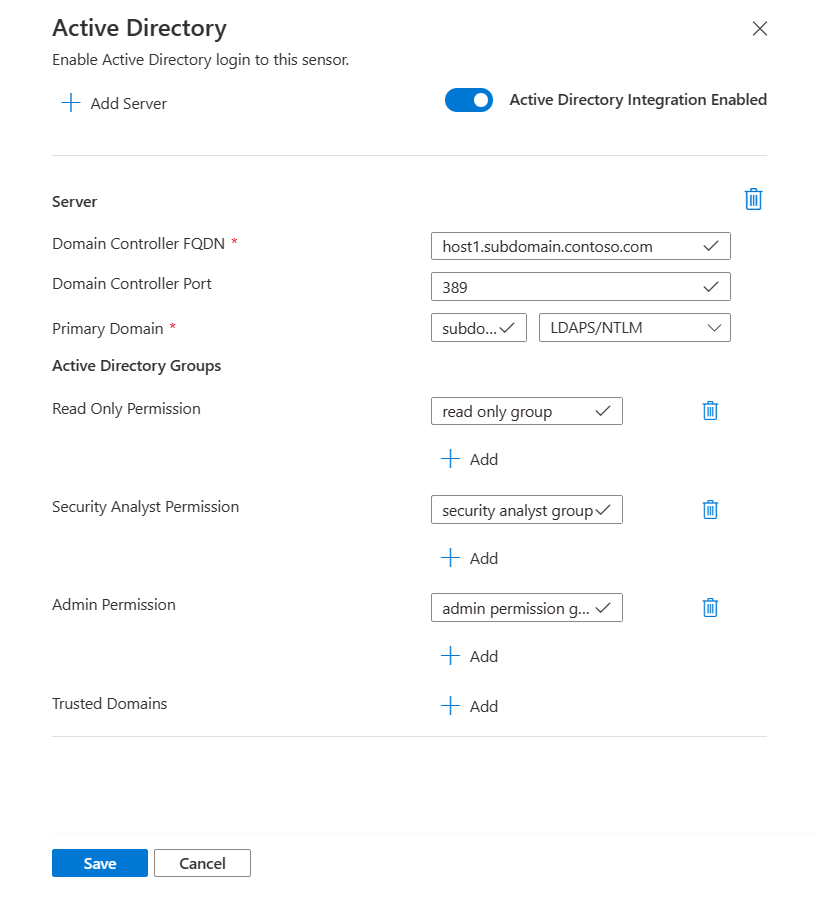

Meld u aan bij uw OT-sensor en selecteer System Settings>Integrations>Active Directory.

Schakel de optie Active Directory-integratie ingeschakeld in.

Voer de volgende waarden in voor uw Active Directory-server:

Name Beschrijving FQDN van domeincontroller De FQDN (Fully Qualified Domain Name), precies zoals deze op uw LDAP-server wordt weergegeven. Voer bijvoorbeeld host1.subdomain.contoso.comin.

Als u een probleem ondervindt met de integratie met behulp van de FQDN, controleert u uw DNS-configuratie. U kunt ook het expliciete IP-adres van de LDAP-server invoeren in plaats van de FQDN bij het instellen van de integratie.Poort van domeincontroller De poort waar uw LDAP is geconfigureerd. Gebruik bijvoorbeeld poort 636 voor LDAPS-verbindingen (SSL). Primair domein De domeinnaam, zoals subdomain.contoso.comen selecteer vervolgens het verbindingstype voor uw LDAP-configuratie.

Ondersteunde verbindingstypen zijn: LDAPS/NTLMv3 (aanbevolen), LDAP/NTLMv3 of LDAP/SASL-MD5Active Directory-groepen Selecteer + Toevoegen om indien nodig een Active Directory-groep toe te voegen aan elk vermeld machtigingsniveau.

Wanneer u een groepsnaam invoert, moet u ervoor zorgen dat u de groepsnaam exact opgeeft zoals deze is gedefinieerd in uw Active Directory-configuratie op de LDAP-server. Gebruik deze groepsnamen bij het toevoegen van nieuwe sensorgebruikers met Active Directory.

Ondersteunde machtigingsniveaus zijn alleen-lezen, beveiligingsanalist, beheerder en vertrouwde domeinen.Belangrijk

Bij het invoeren van LDAP-parameters:

- Definieer waarden precies zoals ze worden weergegeven in Active Directory, met uitzondering van het geval.

- Alleen kleine letters van de gebruiker, zelfs als de configuratie in Active Directory hoofdletters gebruikt.

- LDAP en LDAPS kunnen niet worden geconfigureerd voor hetzelfde domein. U kunt echter elk in verschillende domeinen configureren en deze vervolgens tegelijkertijd gebruiken.

Als u een andere Active Directory-server wilt toevoegen, selecteert u + Server toevoegen boven aan de pagina en definieert u deze serverwaarden.

Wanneer u al uw Active Directory-servers hebt toegevoegd, selecteert u Opslaan.

Voorbeeld:

Nieuwe OT-sensorgebruikers toevoegen

In deze procedure wordt beschreven hoe u nieuwe gebruikers maakt voor een specifieke OT-netwerksensor.

Vereisten: deze procedure is beschikbaar voor de beheerder, cyberx en cyberx_host gebruikers, en elke gebruiker met de beheerdersrol.

Een gebruiker toevoegen:

Meld u aan bij de sensorconsole en selecteer Users>+ Add user.

Op de pagina Een gebruiker maken | Voer de volgende gegevens in op de pagina Gebruikers :

Name Beschrijving Gebruikersnaam Voer een betekenisvolle gebruikersnaam in voor de gebruiker. E-mailadres Voer het e-mailadres van de gebruiker in. Voornaam Voer de voornaam van de gebruiker in. Achternaam Voer de achternaam van de gebruiker in. - Rol Selecteer een van de volgende gebruikersrollen: Beheerder, Beveiligingsanalist of Alleen-lezen. Zie On-premises gebruikersrollen voor meer informatie. Wachtwoord Selecteer het gebruikerstype, lokaal of Active Directory-gebruiker.

Voer voor lokale gebruikers een wachtwoord in voor de gebruiker. Wachtwoordvereisten zijn onder andere:

- Ten minste acht tekens

- Zowel kleine letters als alfabetische hoofdletters

- Ten minste één getal

- Ten minste één symbool

Lokale gebruikerswachtwoorden kunnen alleen worden gewijzigd door beheerders .Tip

Als u integreert met Active Directory, kunt u groepen gebruikers koppelen aan specifieke machtigingsniveaus. Als u gebruikers wilt maken met Active Directory, moet u eerst een Active Directory-verbinding configureren en vervolgens terugkeren naar deze procedure.

Kies Opslaan wanneer u klaar bent.

Uw nieuwe gebruiker wordt toegevoegd en wordt weergegeven op de pagina Sensorgebruikers.

Als u een gebruiker wilt bewerken, selecteert u het pictogram Bewerken![]() voor de gebruiker die u wilt bewerken en wijzigt u indien nodig waarden.

voor de gebruiker die u wilt bewerken en wijzigt u indien nodig waarden.

Als u een gebruiker wilt verwijderen, selecteert u de knop Verwijderen voor de gebruiker die u wilt verwijderen.

Het wachtwoord van een sensorgebruiker wijzigen

In deze procedure wordt beschreven hoe beheerders wachtwoorden van lokale gebruikers kunnen wijzigen. Beheerdersgebruikers kunnen wachtwoorden voor zichzelf of voor andere beveiligingsanalisten of alleen-lezengebruikers wijzigen. Bevoegde gebruikers kunnen hun eigen wachtwoorden en de wachtwoorden voor beheerdersgebruikers wijzigen.

Tip

Als u de toegang tot een bevoegde gebruikersaccount wilt herstellen, raadpleegt u Bevoegde toegang tot een sensor herstellen.

Vereisten: deze procedure is alleen beschikbaar voor de cyberx-, beheerders- of cyberx_host gebruikers, of voor gebruikers met de beheerdersrol.

Het wachtwoord van een gebruiker op een sensor wijzigen:

Meld u aan bij de sensor en selecteer Gebruikers.

Zoek op de pagina Gebruikers van de sensor de gebruiker waarvan het wachtwoord moet worden gewijzigd.

Selecteer rechts van die gebruikersrij het menu >Opties (...) Bewerken om het gebruikersvenster te openen.

Voer in het gebruikersvenster aan de rechterkant in het gebied Wachtwoord wijzigen het nieuwe wachtwoord in en bevestig het. Als u uw eigen wachtwoord wijzigt, moet u ook uw huidige wachtwoord invoeren.

Wachtwoordvereisten zijn onder andere:

- Ten minste acht tekens

- Zowel kleine letters als alfabetische hoofdletters

- Ten minste één getal

- Ten minste één symbool

Kies Opslaan wanneer u klaar bent.

Bevoegde toegang tot een sensor herstellen

In deze procedure wordt beschreven hoe u bevoegde toegang tot een sensor kunt herstellen, voor de cyberx, beheerder of cyberx_host gebruikers. Zie Voor meer informatie standaard bevoegde on-premises gebruikers.

Vereisten: deze procedure is alleen beschikbaar voor de cyberx-, beheerders- of cyberx_host-gebruikers.

Bevoegde toegang tot een sensor herstellen:

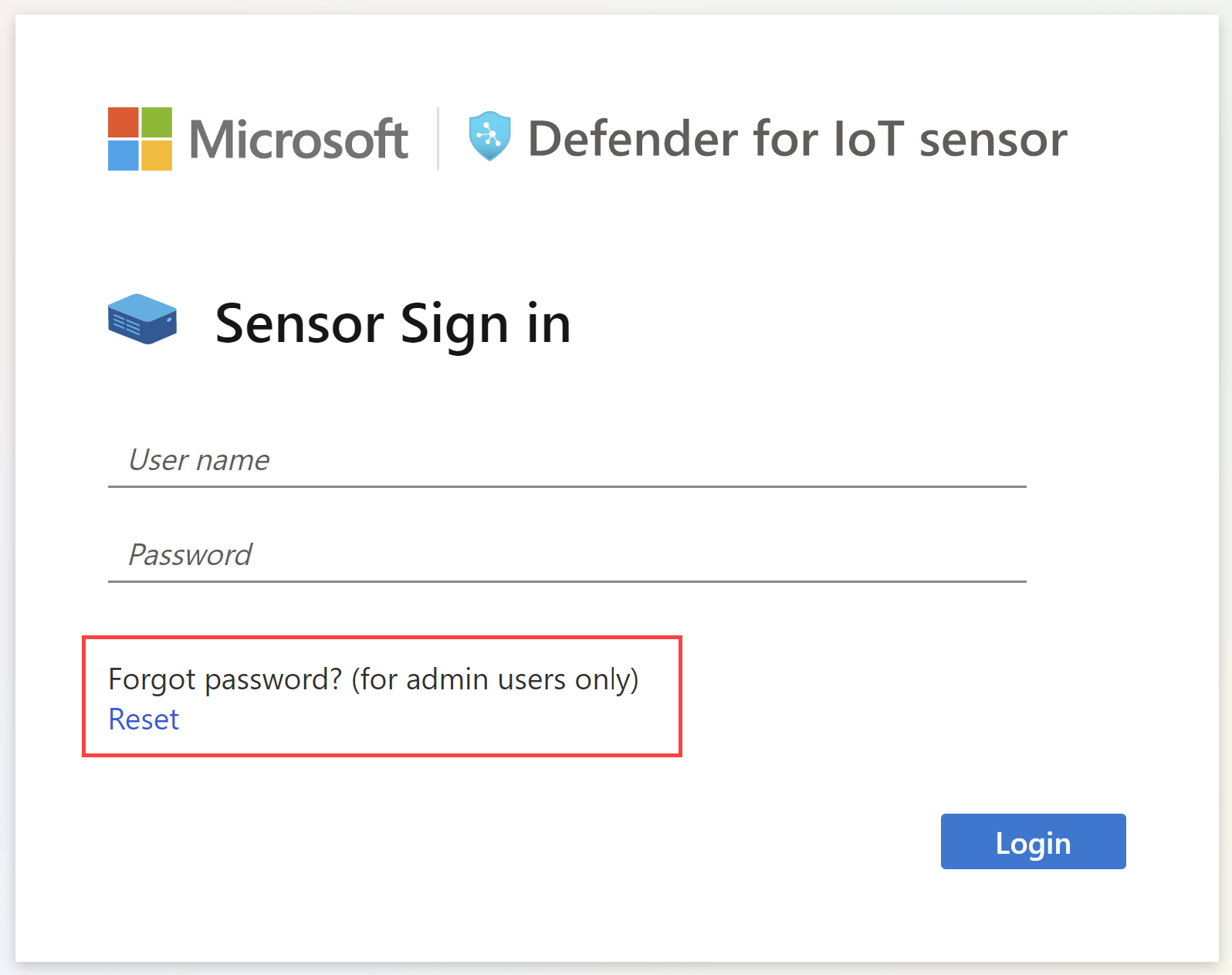

Meld u aan bij de OT-netwerksensor. Selecteer in het aanmeldingsscherm de koppeling Opnieuw instellen . Voorbeeld:

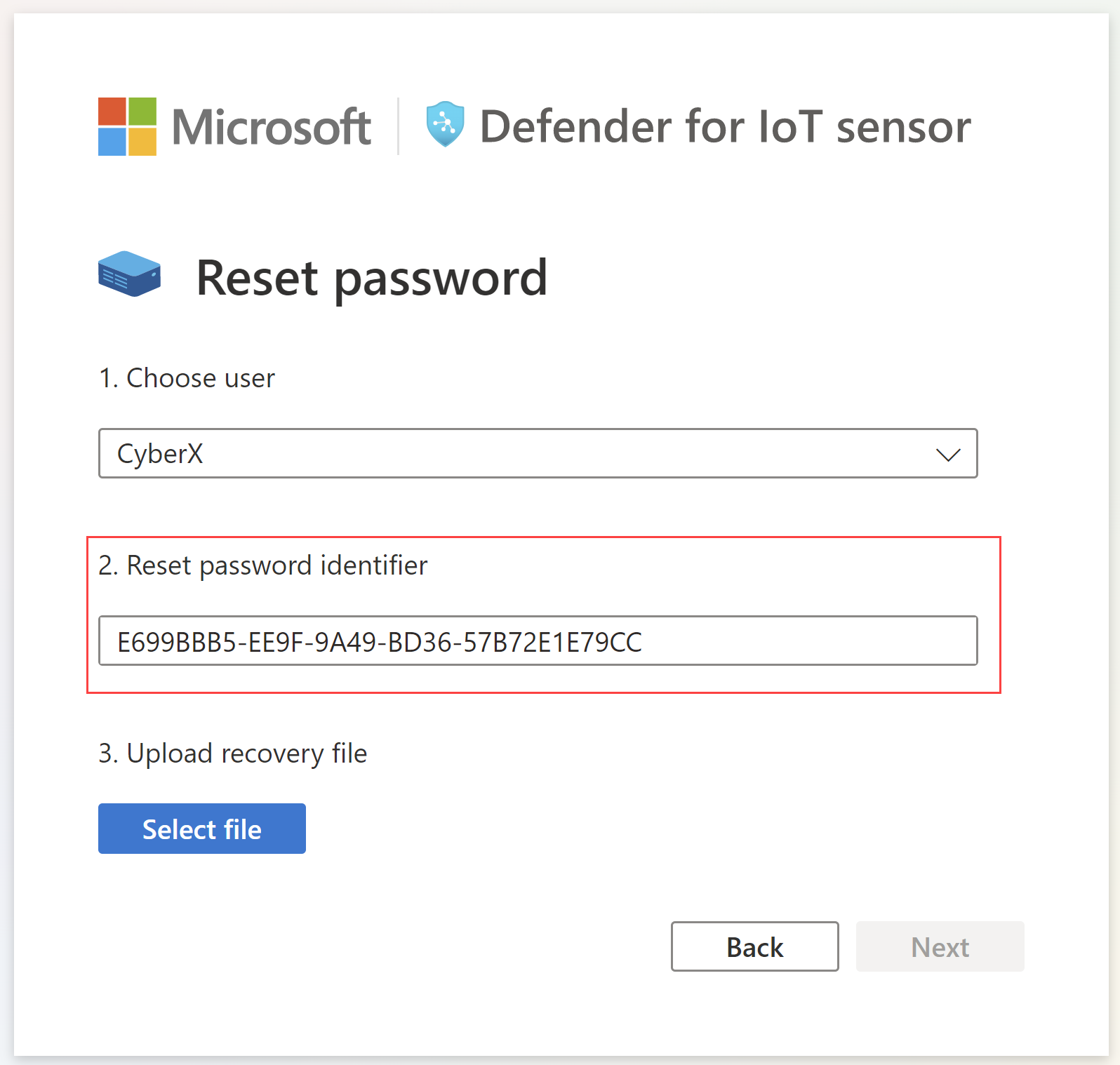

Selecteer in het dialoogvenster Wachtwoord opnieuw instellen in het menu Gebruiker kiezen de gebruiker waarvan u het wachtwoord herstelt, Cyberx, Admin of CyberX_host.

Kopieer de unieke id-code die wordt weergegeven in de wachtwoord-id opnieuw instellen op het klembord. Voorbeeld:

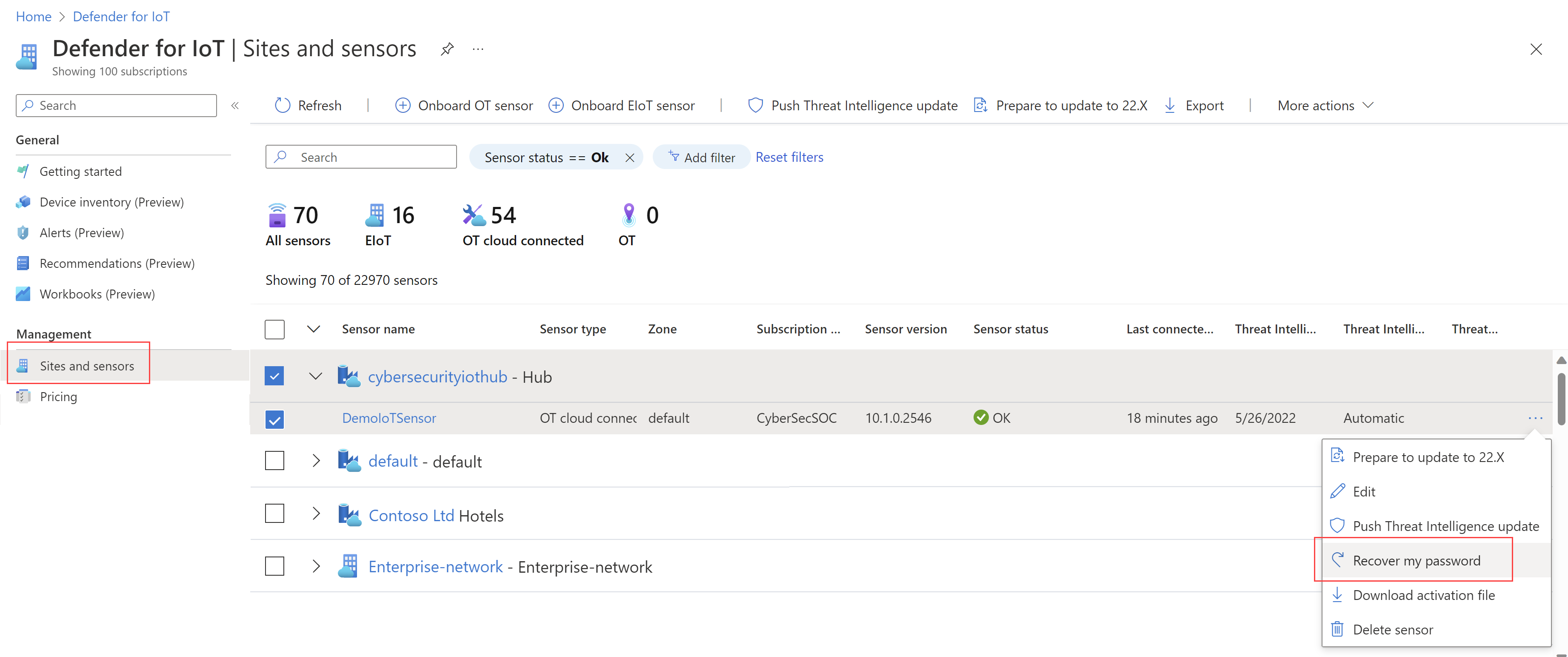

Ga naar de pagina Defender for IoT-sites en -sensoren in Azure Portal. Mogelijk wilt u Azure Portal openen in een nieuw browsertabblad of -venster, zodat het sensortabblad geopend blijft.

Zorg ervoor dat u in de Azure-portal-instellingen >directory's en abonnementen hebt geselecteerd waarvoor uw sensor is toegevoegd aan Defender for IoT.

Zoek op de pagina Sites en sensoren de sensor waarmee u werkt en selecteer het menu Opties (...) aan de rechterkant >Mijn wachtwoord herstellen. Voorbeeld:

Voer in het dialoogvenster Herstellen dat wordt geopend de unieke id in die u hebt gekopieerd naar het klembord van uw sensor en selecteer Herstellen. Er wordt automatisch een password_recovery.zip-bestand gedownload.

Alle bestanden die vanuit Azure Portal worden gedownload, worden ondertekend door de hoofdmap van vertrouwen, zodat uw computers alleen ondertekende assets gebruiken.

Ga terug naar het sensortabblad en selecteer bestand selecteren in het scherm Wachtwoordherstel. Navigeer naar het password_recovery.zip-bestand dat u eerder hebt gedownload vanuit Azure Portal en upload het.

Notitie

Als er een foutbericht wordt weergegeven waarin wordt aangegeven dat het bestand ongeldig is, hebt u mogelijk een onjuist abonnement geselecteerd in de instellingen van de Azure-portal.

Ga terug naar Azure en selecteer het instellingenpictogram op de bovenste werkbalk. Zorg ervoor dat u op de pagina Mappen en abonnementen het abonnement hebt geselecteerd waarop uw sensor is toegevoegd aan Defender for IoT. Herhaal vervolgens de stappen in Azure om het password_recovery.zip-bestand te downloaden en upload het opnieuw op de sensor.

Selecteer Volgende. Er wordt een door het systeem gegenereerd wachtwoord voor uw sensor weergegeven voor gebruik voor de geselecteerde gebruiker. Noteer het wachtwoord omdat het niet opnieuw wordt weergegeven.

Selecteer Volgende opnieuw om u aan te melden bij uw sensor met het nieuwe wachtwoord.

Maximum aantal mislukte aanmeldingen definiëren

Gebruik de CLI-toegang van de OT-sensor om het aantal maximaal mislukte aanmeldingen te definiëren voordat een OT-sensor voorkomt dat de gebruiker zich opnieuw aanmeldt vanaf hetzelfde IP-adres.

Zie Defender for IoT CLI-gebruikers en -toegang voor meer informatie.

Vereisten: deze procedure is alleen beschikbaar voor de cyberx-gebruiker.

Meld u aan bij uw OT-sensor via SSH en voer het volgende uit:

nano /var/cyberx/components/xsense-web/cyberx_web/settings.pyStel in het bestand settings.py de

"MAX_FAILED_LOGINS"waarde in op het maximum aantal mislukte aanmeldingen dat u wilt definiëren. Zorg ervoor dat u rekening houdt met het aantal gelijktijdige gebruikers in uw systeem.Sluit het bestand af en voer het uit

sudo monit restart allom uw wijzigingen toe te passen.

Volgende stappen

Zie Gebruikersactiviteit controleren voor meer informatie.