Beveiligingsproblemen in uw Azure SQL-databases beheren.

Microsoft Defender voor Cloud biedt evaluatie van beveiligingsproblemen voor uw Azure SQL-databases. Evaluatie van beveiligingsproblemen scant uw databases op beveiligingsproblemen in software en bevat een lijst met bevindingen. U kunt de bevindingen gebruiken om beveiligingsproblemen met software op te heffen en bevindingen uit te schakelen.

Vereisten

Zorg ervoor dat u weet of u de snelle of klassieke configuraties gebruikt voordat u doorgaat.

Ga als volgt te werk om te zien welke configuratie u gebruikt:

- Open in Azure Portal de specifieke resource in Azure SQL Database, SQL Managed Instance Database of Azure Synapse.

- Selecteer Defender voor Cloud onder de kop Beveiliging.

- Selecteer In de status van inschakelen het deelvenster Configureren om het deelvenster Microsoft Defender voor SQL-instellingen te openen voor de hele server of het beheerde exemplaar.

Als de instellingen voor beveiligingsproblemen de optie voor het configureren van een opslagaccount weergeven, gebruikt u de klassieke configuratie. Als dat niet het probleem is, gebruikt u de snelle configuratie.

Express-configuratie

Bekijk het scanoverzicht

Selecteer Scangeschiedenis in het deelvenster Evaluatie van beveiligingsproblemen om een geschiedenis weer te geven van alle scans die eerder in deze database zijn uitgevoerd.

Bij snelle configuratie worden scanresultaten niet opgeslagen als ze identiek zijn aan eerdere scans. De scantijd die in de scangeschiedenis wordt weergegeven, is de tijd van de laatste scan waarin de scanresultaten zijn gewijzigd.

Specifieke bevindingen uit Microsoft Defender voor Cloud uitschakelen (preview)

Als u een organisatie moet negeren in plaats van deze te herstellen, kunt u de zoekbewerking uitschakelen. Uitgeschakelde resultaten hebben geen invloed op uw beveiligingsscore en genereren geen ongewenste ruis. U kunt de uitgeschakelde resultaten zien in de sectie Niet van toepassing van de scanresultaten.

Wanneer een resultaat overeenkomt met de criteria die u hebt gedefinieerd in de regels voor uitschakelen, wordt dit niet weergegeven in de lijst met resultaten. Typische scenario's zijn onder andere:

- Resultaten met gemiddelde of lagere ernst uitschakelen

- Bevindingen uitschakelen die niet patchbaar zijn

- Bevindingen uitschakelen uit benchmarks die niet van belang zijn voor een gedefinieerd bereik

Belangrijk

Als u specifieke bevindingen wilt uitschakelen, hebt u machtigingen nodig om een beleid in Azure Policy te bewerken. Meer informatie in Azure RBAC-machtigingen in Azure Policy.

Een regel maken:

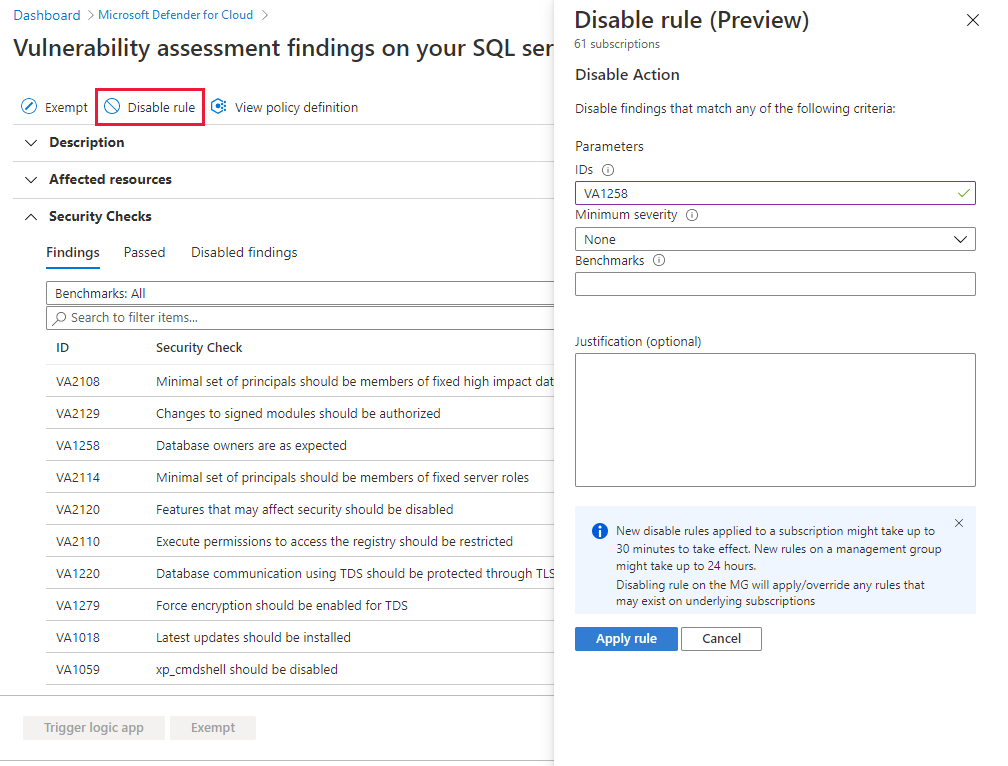

Selecteer op de detailpagina met aanbevelingen voor de bevindingen van evaluatie van beveiligingsproblemen op uw SQL-servers op computers de optie Regel uitschakelen.

Selecteer het relevante bereik.

Definieer uw criteria. U kunt een van de volgende criteria gebruiken:

- Id zoeken

- Ernst

- Benchmarks

Een regel voor uitschakelen maken voor VA-bevindingen op SQL-servers op computers

Selecteer Regel toepassen. Het kan tot 24 uur duren voordat wijzigingen zijn doorgevoerd.

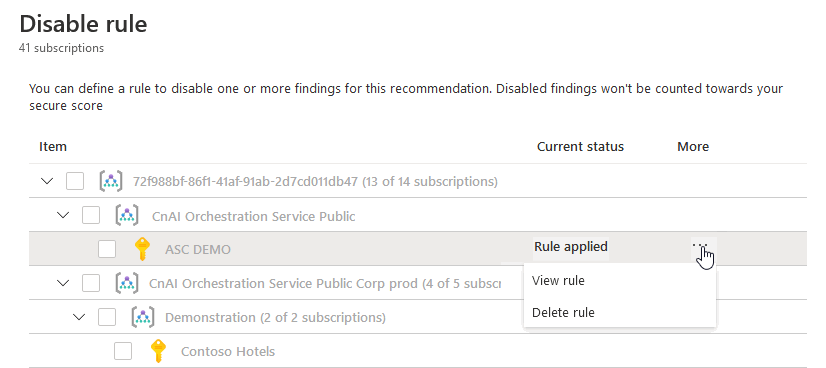

Een regel weergeven, overschrijven of verwijderen:

- Selecteer Regel uitschakelen.

- In de lijst met bereiken worden abonnementen met actieve regels weergegeven als Regel toegepast.

- Als u de regel wilt weergeven of verwijderen, selecteert u het beletseltekenmenu (...).

E-mailmeldingen configureren met behulp van Azure Logic Apps

Als u regelmatig updates wilt ontvangen van de status van de evaluatie van beveiligingsproblemen voor uw database, kunt u de aanpasbare Azure Logic Apps-sjabloon gebruiken.

Met behulp van de sjabloon kunt u het volgende doen:

- Kies de timing van de e-mailrapporten.

- Zorg voor een consistente weergave van de status van de evaluatie van beveiligingsproblemen met uitgeschakelde regels.

- Rapporten verzenden voor Azure SQL-servers en SQL-VM's.

- Pas de rapportstructuur en het uiterlijk aan zodat deze aan uw organisatiestandaarden voldoen.

Evaluaties van beveiligingsproblemen programmatisch beheren

De snelle configuratie wordt ondersteund in de nieuwste REST API-versie met de volgende functionaliteit:

Azure Resource Manager-sjablonen gebruiken

Gebruik de volgende ARM-sjabloon om een nieuwe logische Azure SQL-server te maken met een snelle configuratie voor de evaluatie van SQL-beveiligingsproblemen.

Als u basislijnen voor evaluatie van beveiligingsproblemen wilt configureren met behulp van Azure Resource Manager-sjablonen, gebruikt u het Microsoft.Sql/servers/databases/sqlVulnerabilityAssessments/baselines type. Zorg ervoor dat deze vulnerabilityAssessments optie is ingeschakeld voordat u basislijnen toevoegt.

Hier volgen enkele voorbeelden van hoe u basislijnen kunt instellen met behulp van ARM-sjablonen:

Batchbasislijn instellen op basis van de meest recente scanresultaten:

{ "type": "Microsoft.Sql/servers/databases/sqlVulnerabilityAssessments/baselines", "apiVersion": "2022-02-01-preview", "name": "[concat(parameters('serverName'),'/', parameters('databaseName') , '/default/default')]", "properties": { "latestScan": true } }Batchbasislijn instellen op basis van specifieke resultaten:

{ "type": "Microsoft.Sql/servers/databases/sqlVulnerabilityAssessments/baselines", "apiVersion": "2022-02-01-preview", "name": "[concat(parameters('serverName'),'/', parameters('databaseName') , '/default/default')]", "properties": { "latestScan": false, "results": { "VA2065": [ [ "FirewallRuleName3", "62.92.15.67", "62.92.15.67" ], [ "FirewallRuleName4", "62.92.15.68", "62.92.15.68" ] ], "VA2130": [ [ "dbo" ] ] } } }Basislijn instellen voor een specifieke regel:

{ "type": "Microsoft.Sql/servers/databases/sqlVulnerabilityAssessments/baselines/rules", "apiVersion": "2022-02-01-preview", "name": "[concat(parameters('serverName'),'/', parameters('databaseName') , '/default/default/VA1143')]", "properties": { "latestScan": false, "results": [ [ "True" ] ] } }Batchbasislijnen instellen op de hoofddatabase op basis van de meest recente scanresultaten:

{ "type": "Microsoft.Sql/servers/databases/sqlVulnerabilityAssessments/baselines", "apiVersion": "2022-02-01-preview", "name": "[concat(parameters('serverName'),'/master/default/default')]", "properties": { "latestScan": true } }

PowerShell gebruiken

Express-configuratie wordt niet ondersteund in PowerShell-cmdlets, maar u kunt PowerShell gebruiken om de nieuwste mogelijkheden voor evaluatie van beveiligingsproblemen aan te roepen met behulp van REST API, bijvoorbeeld:

- Snelle configuratie inschakelen op een Azure SQL Server

- Basislijnen instellen op basis van de meest recente scanresultaten voor alle databases in een Azure SQL Server

- Naslaginformatie over PowerShell-opdrachten voor Express-configuratie

Azure CLI gebruiken

Roep een snelle configuratie aan met behulp van Azure CLI.

Probleemoplossing

Terugkeren naar de klassieke configuratie

Ga als volgt te werk om een Azure SQL-database te wijzigen van de configuratie voor snelle kwetsbaarheidsbeoordeling naar de klassieke configuratie:

Schakel het Defender voor Azure SQL-abonnement uit vanuit Azure Portal.

Gebruik PowerShell om opnieuw te configureren met de klassieke ervaring:

Update-AzSqlServerAdvancedThreatProtectionSetting ` -ResourceGroupName "demo-rg" ` -ServerName "dbsrv1" ` -Enable 1 Update-AzSqlServerVulnerabilityAssessmentSetting ` -ResourceGroupName "demo-rg" ` -ServerName "dbsrv1" ` -StorageAccountName "mystorage" ` -RecurringScansInterval Weekly ` -ScanResultsContainerName "vulnerability-assessment"Mogelijk moet u aanpassen

Update-AzSqlServerVulnerabilityAssessmentSettingop basis van scanresultaten voor evaluatie van beveiligingsproblemen in een opslagaccount dat toegankelijk is achter firewalls en VNets.

Fouten

'Evaluatie van beveiligingsproblemen is ingeschakeld op deze server of een van de onderliggende databases met een incompatibele versie'

Mogelijke oorzaken:

Het overschakelen naar snelle configuratie is mislukt vanwege een serverbeleidsfout.

Oplossing: Probeer het opnieuw om de snelle configuratie in te schakelen. Als het probleem zich blijft voordoen, schakelt u Microsoft Defender voor SQL uit in de Azure SQL-resource, selecteert u Opslaan, schakelt u Microsoft Defender voor SQL opnieuw in en selecteert u Opslaan.

Het overschakelen naar snelle configuratie is mislukt vanwege een databasebeleidsfout. Databasebeleidsregels zijn niet zichtbaar in Azure Portal voor De evaluatie van beveiligingsproblemen van Defender voor SQL. Daarom controleren we deze tijdens de validatiefase van het overschakelen naar snelle configuratie.

Oplossing: Schakel alle databasebeleidsregels voor de relevante server uit en probeer vervolgens opnieuw over te schakelen naar snelle configuratie.

Overweeg het opgegeven PowerShell-script te gebruiken voor hulp.

Klassieke configuratie

Bekijk het scanoverzicht

Selecteer Scangeschiedenis in het deelvenster Evaluatie van beveiligingsproblemen om een geschiedenis weer te geven van alle scans die eerder in deze database zijn uitgevoerd.

Specifieke bevindingen uit Microsoft Defender voor Cloud uitschakelen (preview)

Als u een organisatorische behoefte hebt om een resultaat te negeren in plaats van dit te herstellen, kunt u het eventueel uitschakelen. Uitgeschakelde resultaten hebben geen invloed op uw beveiligingsscore en genereren geen ongewenste ruis.

Wanneer een resultaat overeenkomt met de criteria die u hebt gedefinieerd in de regels voor uitschakelen, wordt dit niet weergegeven in de lijst met resultaten. Typische scenario's zijn onder andere:

- Resultaten met gemiddelde of lagere ernst uitschakelen

- Bevindingen uitschakelen die niet patchbaar zijn

- Bevindingen uitschakelen uit benchmarks die niet van belang zijn voor een gedefinieerd bereik

Belangrijk

- Als u specifieke bevindingen wilt uitschakelen, hebt u machtigingen nodig om een beleid in Azure Policy te bewerken. Meer informatie in Azure RBAC-machtigingen in Azure Policy.

- Uitgeschakelde bevindingen worden nog steeds opgenomen in het wekelijkse e-mailrapport voor evaluatie van SQL-beveiligingsproblemen.

- Uitgeschakelde regels worden weergegeven in de sectie 'Niet van toepassing' van de scanresultaten.

Een regel maken:

Selecteer op de detailpagina met aanbevelingen voor de bevindingen van evaluatie van beveiligingsproblemen op uw SQL-servers op computers de optie Regel uitschakelen.

Selecteer het relevante bereik.

Definieer uw criteria. U kunt een van de volgende criteria gebruiken:

- Id zoeken

- Ernst

- Benchmarks

Selecteer Regel toepassen. Het kan tot 24 uur duren voordat wijzigingen zijn doorgevoerd.

Een regel weergeven, overschrijven of verwijderen:

Selecteer Regel uitschakelen.

In de lijst met bereiken worden abonnementen met actieve regels weergegeven als Regel toegepast.

Als u de regel wilt weergeven of verwijderen, selecteert u het beletseltekenmenu (...).

Evaluaties van beveiligingsproblemen programmatisch beheren

Azure PowerShell

Notitie

In dit artikel wordt gebruikgemaakt van de Azure Az PowerShell-module. Dit is de aanbevolen PowerShell-module voor interactie met Azure. Raadpleeg Azure PowerShell installeren om aan de slag te gaan met de Az PowerShell-module. Raadpleeg Azure PowerShell migreren van AzureRM naar Az om te leren hoe u naar de Azure PowerShell-module migreert.

Belangrijk

De PowerShell Azure Resource Manager-module wordt nog steeds ondersteund, maar alle toekomstige ontwikkeling is voor de Az.Sql-module. Zie AzureRM.Sql voor deze cmdlets. De argumenten voor de opdrachten in de Az-module en in de AzureRm-modules zijn vrijwel identiek.

U kunt Azure PowerShell-cmdlets gebruiken om uw evaluaties van beveiligingsproblemen programmatisch te beheren. De ondersteunde cmdlets zijn:

| Cmdlet-naam als koppeling | Beschrijving |

|---|---|

| Clear-AzSqlDatabaseVulnerabilityAssessmentRuleBaseline | Hiermee wist u de basislijn voor evaluatie van beveiligingsproblemen. Stel eerst de basislijn in voordat u deze cmdlet gebruikt om deze te wissen. |

| Clear-AzSqlDatabaseVulnerabilityAssessmentSetting | Hiermee worden de instellingen voor evaluatie van beveiligingsproblemen van een database gewist. |

| Clear-AzSqlInstanceDatabaseVulnerabilityAssessmentRuleBaseline | Hiermee wist u de basislijn voor evaluatie van beveiligingsproblemen van een beheerde database. Stel eerst de basislijn in voordat u deze cmdlet gebruikt om deze te wissen. |

| Clear-AzSqlInstanceDatabaseVulnerabilityAssessmentSetting | Hiermee worden de instellingen voor evaluatie van beveiligingsproblemen van een beheerde database gewist. |

| Clear-AzSqlInstanceVulnerabilityAssessmentSetting | Hiermee worden de instellingen voor evaluatie van beveiligingsproblemen van een beheerd exemplaar gewist. |

| Convert-AzSqlDatabaseVulnerabilityAssessmentScan | Converteert scanresultaten van evaluatie van beveiligingsproblemen van een database naar een Excel-bestand (exporteren). |

| Convert-AzSqlInstanceDatabaseVulnerabilityAssessmentScan | Hiermee worden scanresultaten van een beheerde database geconverteerd naar een Excel-bestand (exporteren). |

| Get-AzSqlDatabaseVulnerabilityAssessmentRuleBaseline | Hiermee haalt u de basislijn voor de evaluatie van beveiligingsproblemen van een database op voor een bepaalde regel. |

| Get-AzSqlInstanceDatabaseVulnerabilityAssessmentRuleBaseline | Hiermee haalt u de basislijn voor de evaluatie van beveiligingsproblemen van een beheerde database op voor een bepaalde regel. |

| Get-AzSqlDatabaseVulnerabilityAssessmentScanRecord | Hiermee haalt u alle scanrecords voor de evaluatie van beveiligingsproblemen op die zijn gekoppeld aan een bepaalde database. |

| Get-AzSqlInstanceDatabaseVulnerabilityAssessmentScanRecord | Hiermee haalt u alle scanrecords voor de evaluatie van beveiligingsproblemen op die zijn gekoppeld aan een bepaalde beheerde database. |

| Get-AzSqlDatabaseVulnerabilityAssessmentSetting | Retourneert de instellingen voor evaluatie van beveiligingsproblemen van een database. |

| Get-AzSqlInstanceDatabaseVulnerabilityAssessmentSetting | Retourneert de instellingen voor evaluatie van beveiligingsproblemen van een beheerde database. |

| Set-AzSqlDatabaseVulnerabilityAssessmentRuleBaseline | Hiermee stelt u de basislijn voor evaluatie van beveiligingsproblemen in. |

| Set-AzSqlInstanceDatabaseVulnerabilityAssessmentRuleBaseline | Hiermee stelt u de basislijn voor evaluatie van beveiligingsproblemen in voor een beheerde database. |

| Start-AzSqlDatabaseVulnerabilityAssessmentScan | Hiermee activeert u het begin van een scan voor evaluatie van beveiligingsproblemen in een database. |

| Start-AzSqlInstanceDatabaseVulnerabilityAssessmentScan | Hiermee activeert u het begin van een scan voor evaluatie van beveiligingsproblemen op een beheerde database. |

| Update-AzSqlDatabaseVulnerabilityAssessmentSetting | Hiermee worden de instellingen voor evaluatie van beveiligingsproblemen van een database bijgewerkt. |

| Update-AzSqlInstanceDatabaseVulnerabilityAssessmentSetting | Hiermee worden de instellingen voor evaluatie van beveiligingsproblemen van een beheerde database bijgewerkt. |

| Update-AzSqlInstanceVulnerabilityAssessmentSetting | Hiermee worden de instellingen voor evaluatie van beveiligingsproblemen van een beheerd exemplaar bijgewerkt. |

Zie de powerShell-ondersteuning voor azure SQL-beveiligingsproblemen voor een voorbeeld van een script.

Azure-CLI

Belangrijk

De volgende Azure CLI-opdrachten zijn bedoeld voor SQL-databases die worden gehost op VM's of on-premises machines. Raadpleeg de sectie Azure Portal of PowerShell voor evaluaties van beveiligingsproblemen met betrekking tot Azure SQL Databases.

U kunt Azure CLI-opdrachten gebruiken om uw evaluaties van beveiligingsproblemen programmatisch te beheren. De ondersteunde opdrachten zijn:

| Opdrachtnaam als koppeling | Beschrijving |

|---|---|

az security va sql baseline delete |

Verwijder de basislijn voor evaluatieregels voor SQL-beveiligingsproblemen. |

az security va sql baseline list |

Bekijk de basislijn voor evaluatie van SQL-beveiligingsproblemen voor alle regels. |

az security va sql baseline set |

Hiermee stelt u de basislijn voor evaluatie van SQL-beveiligingsproblemen in. Vervangt de huidige basislijn. |

az security va sql baseline show |

Bekijk de basislijn voor evaluatieregels voor SQL-beveiligingsproblemen. |

az security va sql baseline update |

Werk de basislijn voor de evaluatieregel voor SQL-beveiligingsproblemen bij. Vervangt de huidige regelbasislijn. |

az security va sql results list |

Bekijk alle scanresultaten van sql-beveiligingsproblemen. |

az security va sql results show |

Scanresultaten voor evaluatie van SQL-beveiligingsproblemen weergeven. |

az security va sql scans list |

Geef een lijst weer van alle scanoverzichten van SQL-beveiligingsproblemen. |

az security va sql scans show |

Bekijk samenvattingen van de evaluatie van SQL-beveiligingsproblemen. |

Resource Manager-sjablonen

Als u basislijnen voor evaluatie van beveiligingsproblemen wilt configureren met behulp van Azure Resource Manager-sjablonen, gebruikt u het Microsoft.Sql/servers/databases/vulnerabilityAssessments/rules/baselines type.

Zorg ervoor dat u hebt ingeschakeld vulnerabilityAssessments voordat u basislijnen toevoegt.

Hier volgt een voorbeeld voor het definiëren van basislijnregel VA2065 voor master database en VA1143 voor user database als resources in een Resource Manager-sjabloon:

"resources": [

{

"type": "Microsoft.Sql/servers/databases/vulnerabilityAapiVersion": "2018-06-01",

"name": "[concat(parameters('server_name'),'/', parameters('database_name') , '/default/VA2065/master')]",

"properties": {

"baselineResults": [

{

"result": [

"FirewallRuleName3",

"StartIpAddress",

"EndIpAddress"

]

},

{

"result": [

"FirewallRuleName4",

"62.92.15.68",

"62.92.15.68"

]

}

]

},

"type": "Microsoft.Sql/servers/databases/vulnerabilityAapiVersion": "2018-06-01",

"name": "[concat(parameters('server_name'),'/', parameters('database_name'), '/default/VA2130/Default')]",

"dependsOn": [

"[resourceId('Microsoft.Sql/servers/vulnerabilityAssessments', parameters('server_name'), 'Default')]"

],

"properties": {

"baselineResults": [

{

"result": [

"dbo"

]

}

]

}

}

]

Voor master database en user database worden de resourcenamen anders gedefinieerd:

- Hoofddatabase - "name": "[concat(parameters('server_name'),'/', parameters('database_name'), '/default/VA2065/master')]",

- Gebruikersdatabase - "name": "[concat(parameters('server_name'),'/', parameters('database_name'), '/default/VA2065/default')]",

Als u Booleaanse typen als waar/onwaar wilt verwerken, stelt u het basislijnresultaat in met binaire invoer, zoals '1'/'0'.

{

"type": "Microsoft.Sql/servers/databases/vulnerabilityapiVersion": "2018-06-01",

"name": "[concat(parameters('server_name'),'/', parameters('database_name'), '/default/VA1143/Default')]",

"dependsOn": [

"[resourceId('Microsoft.Sql/servers/vulnerabilityAssessments', parameters('server_name'), 'Default')]"

],

"properties": {

"baselineResults": [

{

"result": [

"1"

]

}

]

}

}

Gerelateerde inhoud

- Meer informatie over Microsoft Defender voor Azure SQL.

- Meer informatie over gegevensdetectie en -classificatie.

- Meer informatie over het opslaan van scanresultaten voor evaluatie van beveiligingsproblemen in een opslagaccount dat toegankelijk is achter firewalls en VNets.

- Bekijk veelgestelde vragen over Azure SQL-databases.