Krijg antwoorden op veelgestelde vragen over Microsoft Defender for Databases.

Als ik dit Microsoft Defender-abonnement voor mijn abonnement inschakelen, zijn alle SQL-servers in het abonnement beveiligd?

Nee Als u een SQL-server wilt verdedigen die wordt uitgevoerd op een virtuele Azure-machine of een machine met Azure Arc, hebt u Defender voor Cloud het volgende nodig:

- Een Log Analytics-agent op de computer.

- In de relevante Log Analytics-werkruimte moet Microsoft Defender voor SQL-servers op machines zijn ingeschakeld.

De abonnementsstatus, weergegeven op de pagina van de SQL-server in Azure Portal, weerspiegelt de standaardstatus van de werkruimte en is van toepassing op alle verbonden machines. Defender voor Cloud helpt alleen de SQL-servers op hosts te beveiligen die een Log Analytics-agent rapporteren aan die werkruimte.

Is er een prestatie-effect van het implementeren van Microsoft Defender voor SQL-servers op machines?

Microsoft Defender voor SQL Servers op Machines is gericht op beveiliging, maar heeft een gesplitste architectuur om het uploaden van gegevens en snelheid te verdelen met prestaties:

- Sommige van onze detectoren, waaronder een tracering uitgebreide gebeurtenissen met de naam

SQLAdvancedThreatProtectionTraffic, worden uitgevoerd op de machine voor realtime snelheidsvoordelen. - Andere detectoren worden uitgevoerd in de cloud om de machine te besparen tegen zware rekenbelastingen.

Labtests van onze oplossing toonden het CPU-gebruik gemiddelde van 3% voor pieksegmenten, vergeleken met benchmarkbelastingen. Een analyse van onze huidige gebruikersgegevens toont een verwaarloosbaar effect op CPU- en geheugengebruik.

De prestaties variëren altijd tussen omgevingen, machines en belastingen. Deze instructies dienen als een algemene richtlijn, geen garantie voor elke afzonderlijke implementatie.

Ik heb de Log Analytics-werkruimte voor Defender voor SQL Servers op Machines gewijzigd en al mijn scanresultaten en basislijninstellingen verloren. Wat is er gebeurd?

De scanresultaten en basislijnen worden niet opgeslagen in de Log Analytics-werkruimte, maar zijn eraan gekoppeld. Als u de werkruimte wijzigt, worden de scanresultaten en basislijninstellingen opnieuw ingesteld. Als u echter binnen 90 dagen terug bent naar de oorspronkelijke werkruimte, worden de scanresultaten en basislijninstellingen hersteld. Meer informatie.

Wat gebeurt er met de oude scanresultaten en basislijnen nadat ik overschakel naar snelle configuratie?

Oude resultaten en basislijninstellingen blijven beschikbaar in uw opslagaccount, maar worden niet bijgewerkt of gebruikt door het systeem. U hoeft deze bestanden niet te onderhouden zodat de evaluatie van SQL-beveiligingsproblemen werkt nadat u overschakelt naar snelle configuratie, maar u kunt uw oude basislijndefinities behouden voor toekomstige naslaginformatie.

Wanneer snelle configuratie is ingeschakeld, hebt u geen directe toegang tot het resultaat en de basislijngegevens, omdat deze zijn opgeslagen in interne Microsoft-opslag.

Waarom is mijn Azure SQL-server gemarkeerd als beschadigd voor 'SQL-servers moeten beveiligingsproblemen zijn geconfigureerd', ook al heb ik deze juist ingesteld met behulp van de klassieke configuratie?

Het beleid achter deze aanbeveling controleert op het bestaan van subevaluaties voor de server. Met klassieke configuratie worden systeemdatabases alleen gescand als er ten minste één gebruikersdatabase bestaat. Een server zonder gebruikersdatabases heeft geen scans of gerapporteerde scanresultaten, waardoor het beleid beschadigd blijft.

Als u overschakelt naar snelle configuratie, wordt het probleem opgelost door geplande en handmatige scans voor systeemdatabases in te schakelen.

Kan ik terugkerende scans instellen met snelle configuratie?

Met snelle configuratie worden automatisch terugkerende scans ingesteld voor alle databases onder uw server. Dit gedrag is de standaardinstelling en kan niet worden geconfigureerd op server- of databaseniveau.

Is er een manier met snelle configuratie om het wekelijkse e-mailrapport op te halen dat is opgegeven in de klassieke configuratie?

U kunt werkstroomautomatisering en Logic Apps-e-mailplanning gebruiken door de Microsoft Defender voor Cloud processen te volgen:

- Triggers op basis van tijd

- Op scan gebaseerde triggers

- Ondersteuning voor uitgeschakelde regels

Waarom kan ik geen databasebeleid meer instellen?

De EVALUATIE van SQL-beveiligingsproblemen rapporteert alle beveiligingsproblemen en onjuiste configuraties in uw omgeving, dus inclusief alle databases is nuttig. Defender voor SQL-servers op machines wordt gefactureerd per server, niet per database.

Kan ik terugkeren naar de klassieke configuratie?

Ja. U kunt terugkeren naar de klassieke configuratie met behulp van de bestaande REST API's en PowerShell-cmdlets. Wanneer u terug bent naar de klassieke configuratie, wordt er een melding weergegeven in Azure Portal voor het wijzigen van de snelle configuratie.

Komt de snelle configuratie beschikbaar voor andere typen SQL?

Blijf op de hoogte van updates!

Kan ik kiezen welke ervaring de standaardervaring is?

Nee Express-configuratie is de standaardinstelling voor elke nieuwe, ondersteunde Azure SQL-database.

Verandert het scangedrag voor snelle configuratie?

Nee, snelle configuratie biedt hetzelfde scangedrag en dezelfde prestaties.

Heeft snelle configuratie gevolgen voor prijzen?

Voor express-configuratie is geen opslagaccount vereist, dus u hoeft geen extra opslagkosten te betalen, tenzij u ervoor kiest oude scan- en basislijngegevens te bewaren.

Wat betekent de limiet van 1 MB per regel?

Elke afzonderlijke regel kan geen resultaten produceren die groter zijn dan 1 MB. Wanneer de resultaten voor de regel die limiet bereiken, stoppen ze. U kunt geen basislijn voor de regel instellen, de regel is niet opgenomen in de algehele aanbevelingsstatus en de resultaten worden weergegeven als Niet van toepassing.

Hoe lang moet ik wachten om een geslaagde implementatie te zien nadat ik Microsoft Defender voor SQL-servers op computers heb ingeschakeld?

Het duurt ongeveer 30 minuten om de beveiligingsstatus bij te werken via de SQL IaaS Agent-extensie, ervan uitgaande dat aan alle vereisten wordt voldaan.

Hoe kan ik controleren of mijn implementatie van Defender voor SQL-servers op machines is beëindigd en of mijn database nu is beveiligd?

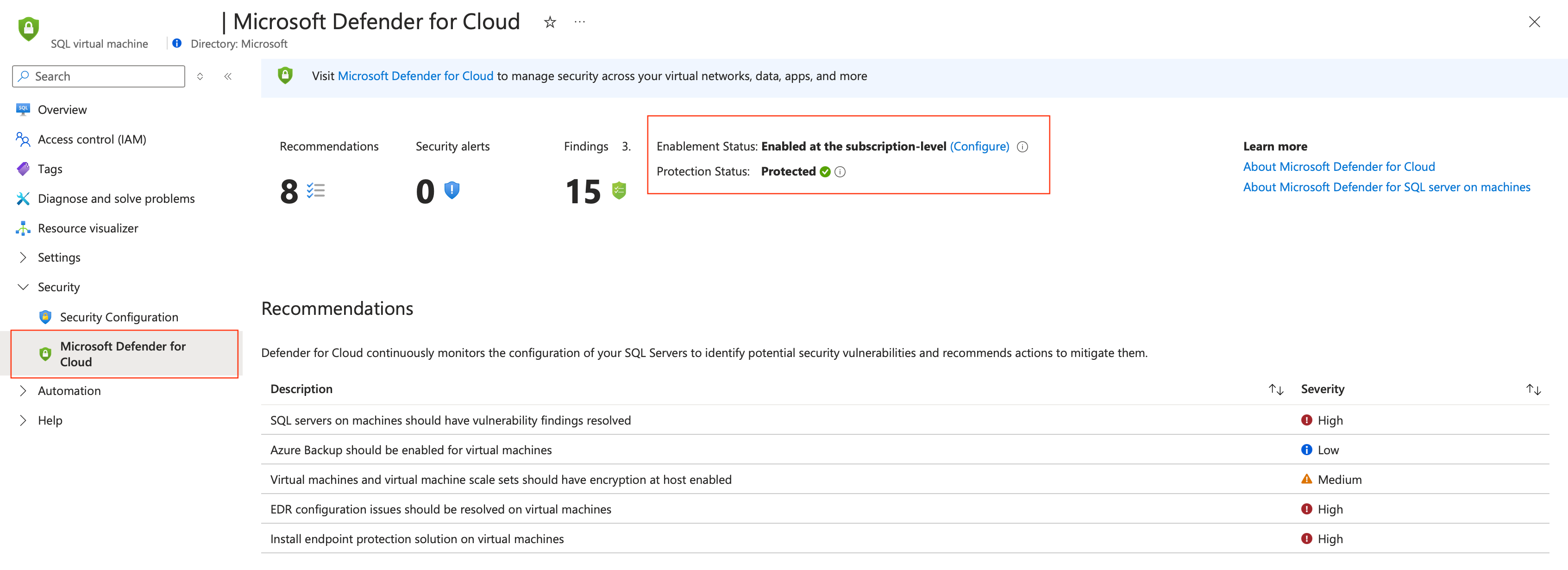

- Zoek in Azure Portal de database op de bovenste zoekbalk.

- Selecteer onder Beveiliging Microsoft Defender voor Cloud.

- Controleer de beveiligingsstatus. Als de status Beveiligd is, is de implementatie geslaagd.

Wat is het doel van de beheerde identiteit die is gemaakt tijdens het installatieproces op virtuele Azure SQL-machines?

De beheerde identiteit maakt deel uit van het Azure-beleid, dat de Azure Monitor-agent pusht. De Azure Monitor-agent gebruikt de beheerde identiteit voor toegang tot de database, zodat deze de gegevens kan verzamelen en verzenden via de Log Analytics-werkruimte naar Defender voor Cloud. Zie Resource Manager-sjabloonvoorbeelden voor agents in Azure Monitor voor meer informatie over het gebruik van de beheerde identiteit.

Kan ik mijn eigen DCR of beheerde identiteit gebruiken in plaats van de identiteit die Defender voor Cloud maakt?

Ja. U kunt uw eigen identiteits- of gegevensverzamelingsregel (DCR) gebruiken met behulp van alleen het script dat wordt beschreven in Microsoft Defender voor SQL-servers op schaal inschakelen.

Hoeveel resourcegroepen en Log Analytics-werkruimten maakt het proces voor automatisch inrichten?

Standaard maken we de resourcegroep, werkruimte en DCR per regio met de SQL-machine. Als u de optie voor de aangepaste werkruimte kiest, wordt er slechts één resourcegroep of DCR gemaakt op dezelfde locatie als de werkruimte.

Hoe kan ik SQL-servers op computers inschakelen met de Azure Monitor-agent op schaal?

Zie Microsoft Defender voor SQL-servers op schaal inschakelen voor informatie over het gelijktijdig inschakelen van automatische inrichting voor meerdere abonnementen. Deze is van toepassing op SQL-servers die worden gehost op virtuele Azure-machines, SQL-servers die worden gehost in on-premises omgevingen en SQL-servers met Azure Arc.

Welke tabellen worden gebruikt in een Log Analytics-werkruimte met de Azure Monitor-agent?

Defender voor SQL-servers op machines (voor zowel virtuele SQL-machines als SQL-servers met Azure Arc) gebruikt de Log Analytics-werkruimte om gegevens van de database over te dragen naar de Defender voor Cloud-portal. Er worden geen gegevens lokaal opgeslagen in de Log Analytics-werkruimte. De tabellen in de Log Analytics-werkruimte met de naam SQLAtpStatus en SqlVulnerabilityAssessmentScanStatus worden buiten gebruik gesteld wanneer de Microsoft Monitor Agent is afgeschaft. U kunt de status van de evaluatie van bedreigingsbeveiliging en beveiligingsproblemen bekijken in de Defender voor Cloud-portal.

Hoe verzamelt Defender voor SQL-servers op computers logboeken van de SQL-server?

Defender voor SQL-servers op machines maakt gebruik van uitgebreide gebeurtenissen, te beginnen met SQL Server 2017. In eerdere versies van SQL Server verzamelt Defender voor SQL Servers op Machines de logboeken met behulp van de SQL Server-auditlogboeken.

Betekent de aanwezigheid van een parameter met de naam enableCollectionOfSqlQueriesForSecurityResearch in het beleidsinitiatief dat mijn gegevens worden verzameld voor analyse?

De enableCollectionOfSqlQueriesForSecurityResearch parameter wordt momenteel niet gebruikt. De standaardwaarde is false. Tenzij u proactief de waarde wijzigt, blijft deze behouden false. Deze parameter heeft geen effect.