Computergeheimen herstellen

Microsoft Defender voor Cloud kunt machines en cloudimplementaties scannen op ondersteunde geheimen om het risico op laterale verplaatsing te verminderen.

Dit artikel helpt u bij het identificeren en herstellen van scanresultaten van machinegeheimen.

- U kunt bevindingen bekijken en herstellen met behulp van aanbevelingen voor machinegeheimen.

- Geheimen weergeven die zijn gedetecteerd op een specifieke computer in de Defender voor Cloud-inventaris

- Inzoomen op bevindingen van machinegeheimen met behulp van query's van Cloud Security Explorer en aanvalspaden voor machinegeheimen

- Niet elke methode wordt ondersteund voor elk geheim. Bekijk de ondersteunde methoden voor verschillende typen geheimen.

Het is belangrijk om prioriteit te kunnen geven aan geheimen en te bepalen welke geheimen onmiddellijk aandacht nodig hebben. Om u te helpen dit te doen, biedt Defender voor Cloud het volgende:

- Het verstrekken van uitgebreide metagegevens voor elk geheim, zoals de laatste toegangstijd voor een bestand, een vervaldatum van een token, een indicatie of de doelresource waartoe de geheimen toegang bieden, bestaat en meer.

- Het combineren van metagegevens van geheimen met de context van cloudassets. Dit helpt u om te beginnen met assets die beschikbaar zijn voor internet of geheimen bevatten die andere gevoelige assets kunnen in gevaar kunnen komen. Bevindingen voor het scannen van geheimen worden opgenomen in prioriteitstelling op basis van risico's.

- Het bieden van meerdere weergaven om u te helpen de meestal gevonden geheimen of assets met geheimen vast te stellen.

Vereisten

- Een Azure-account. Als u nog geen Azure-account hebt, kunt u vandaag nog uw gratis Azure-account maken.

- Defender voor Cloud moet beschikbaar zijn in uw Azure-abonnement.

- Ten minste één van deze abonnementen moet zijn ingeschakeld:

- Scannen van machines zonder agent moet zijn ingeschakeld.

Geheimen herstellen met aanbevelingen

Meld u aan bij het Azure-portaal.

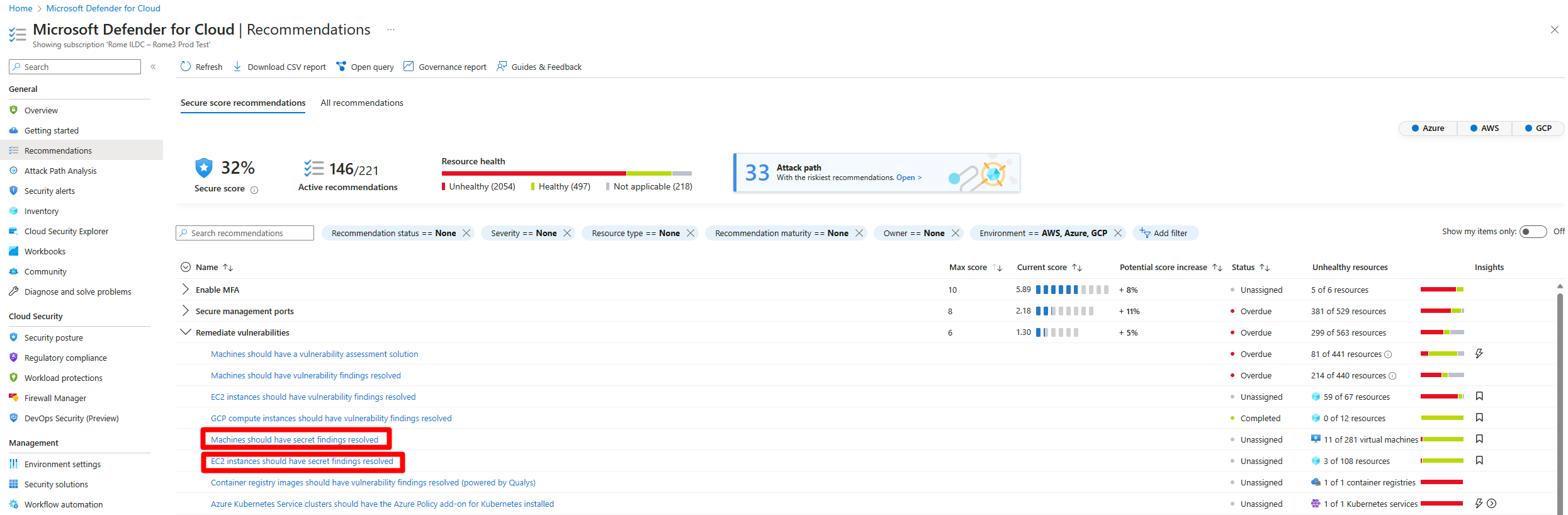

Navigeer naar Microsoft Defender voor Cloud> Aanbevelingen.

Vouw het beveiligingsbeheer beveiligingsproblemen herstellen uit.

Selecteer een van de relevante aanbevelingen:

Vouw betrokken resources uit om de lijst te bekijken met alle resources die geheimen bevatten.

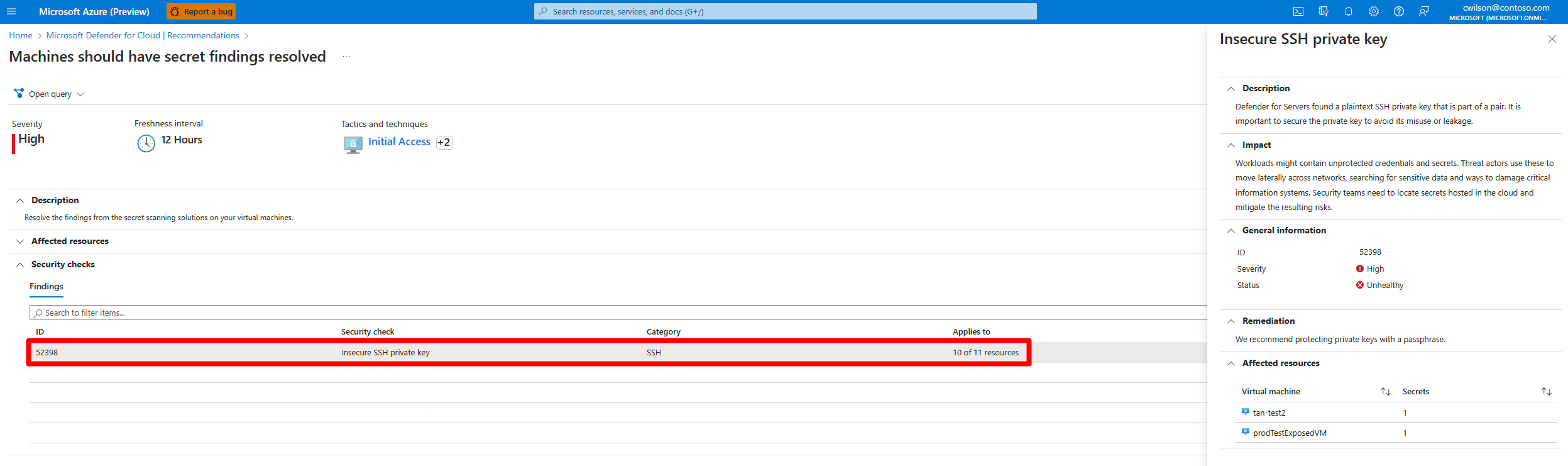

Selecteer in de sectie Bevindingen een geheim om gedetailleerde informatie over het geheim weer te geven.

Vouw herstelstappen uit en volg de vermelde stappen.

Vouw betrokken resources uit om de resources te controleren die worden beïnvloed door dit geheim.

(Optioneel) U kunt een betrokken resource selecteren om de informatie van de resource te bekijken.

Geheimen die geen bekend aanvalspad hebben, worden aangeduid als secrets without an identified target resource.

Geheimen herstellen voor een machine in de inventaris

Meld u aan bij het Azure-portaal.

Navigeer naar Microsoft Defender voor Cloud> Inventory.

Selecteer de relevante VM.

Ga naar het tabblad Geheimen .

Controleer elk geheim zonder tekst dat wordt weergegeven met de relevante metagegevens.

Selecteer een geheim om extra details van dat geheim weer te geven.

Verschillende typen geheimen hebben verschillende sets aanvullende informatie. Voor persoonlijke SSH-sleutels zonder opmaak bevat de informatie bijvoorbeeld gerelateerde openbare sleutels (toewijzing tussen de persoonlijke sleutel aan het bestand met geautoriseerde sleutels dat we hebben gedetecteerd of toegewezen aan een andere virtuele machine die dezelfde persoonlijke SSH-sleutel-id bevat).

Geheimen herstellen met aanvalspaden

Meld u aan bij het Azure-portaal.

Navigeer naar Microsoft Defender voor Cloud> Aanbevelingen>aanvalspad.

Selecteer het relevante aanvalspad.

Volg de herstelstappen om het aanvalspad te herstellen.

Geheimen herstellen met Cloud Security Explorer

Meld u aan bij het Azure-portaal.

Navigeer naar Microsoft Defender voor Cloud> Cloud Security Explorer.

Selecteer een van de volgende sjablonen:

- VM met geheim zonder opmaak dat kan worden geverifieerd bij een andere VIRTUELE machine : retourneert alle Azure-VM's, AWS EC2-exemplaren of GCP VM-exemplaren met geheim zonder tekst dat toegang heeft tot andere VM's of EC2's.

- VM met geheim zonder opmaak dat kan worden geverifieerd bij een opslagaccount : retourneert alle Azure-VM's, AWS EC2-exemplaren of GCP VM-exemplaren met een geheim zonder opmaak dat toegang heeft tot opslagaccounts.

- VM met geheim zonder opmaak dat kan worden geverifieerd bij een SQL-database : retourneert alle Azure-VM's, AWS EC2-exemplaren of GCP VM-exemplaren met een geheim zonder tekst dat toegang heeft tot SQL-databases.

Als u geen van de beschikbare sjablonen wilt gebruiken, kunt u ook uw eigen query maken in Cloud Security Explorer.