Scannen van machines zonder agent

Machinescans zonder agent in Microsoft Defender voor Cloud verbetert de beveiligingspostuur van machines die zijn verbonden met Defender voor Cloud.

Scannen zonder agent heeft geen geïnstalleerde agents of netwerkconnectiviteit nodig en heeft geen invloed op de prestaties van de machine. Scannen van machines zonder agent:

- Scant eindpuntdetectie en -respons (EDR)-instellingen: scan machines om te beoordelen of ze een EDR-oplossing uitvoeren en of instellingen juist zijn als computers worden geïntegreerd met Microsoft Defender voor Eindpunt. Meer informatie

- Scant software-inventaris: Scan uw software-inventaris met geïntegreerd Microsoft Defender Vulnerability Management.

- Scant op beveiligingsproblemen: evalueer machines op beveiligingsproblemen met geïntegreerde Defender Vulnerability Management.

- Scant op geheimen op computers: zoek geheimen zonder opmaak in uw rekenomgeving met scannen van geheimen zonder agent.

- Scant op malware: Scan machines op malware en virussen met behulp van Microsoft Defender Antivirus.

- Scant VM's die als Kubernetes-knooppunten worden uitgevoerd: evaluatie van beveiligingsproblemen en malwarescans zijn beschikbaar voor VM's die als Kubernetes-knooppunten worden uitgevoerd wanneer Defender for Servers Plan 2 of het Defender for Containers-plan is ingeschakeld. Alleen beschikbaar in commerciële clouds.

Scannen zonder agent is beschikbaar in de volgende Defender voor Cloud abonnementen:

- Defender Cloud Security Posture Management (CSPM).

- Defender for Servers Plan 2.

- Scannen op malware is alleen beschikbaar in Defender for Servers Plan 2.

- Scannen zonder agent is beschikbaar voor Azure-VM's, AWS EC2- en GCP-rekeninstanties die zijn verbonden met Defender voor Cloud.

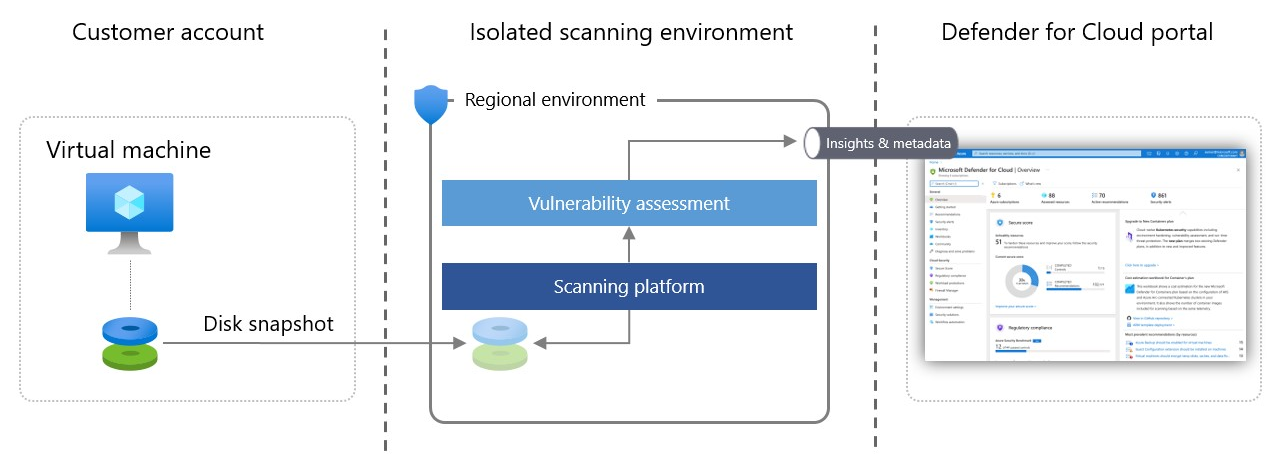

Architectuur voor scannen zonder agent

Zo werkt scannen zonder agent:

Defender voor Cloud maakt momentopnamen van VM-schijven en voert een out-of-band-analyse uit van de configuratie van het besturingssysteem en het bestandssysteem dat is opgeslagen in de momentopname.

- De gekopieerde momentopname blijft in dezelfde regio als de virtuele machine.

- De scan heeft geen invloed op de VIRTUELE machine.

Nadat Defender voor Cloud de benodigde metagegevens van de gekopieerde schijf heeft opgehaald, wordt de gekopieerde momentopname van de schijf onmiddellijk verwijderd en worden de metagegevens naar relevante Microsoft-engines verzonden om configuratieproblemen en mogelijke bedreigingen te detecteren. In de evaluatie van beveiligingsproblemen wordt de analyse bijvoorbeeld uitgevoerd door Defender Vulnerability Management.

Defender voor Cloud scanresultaten weergeeft, waarmee zowel de resultaten op basis van agents als zonder agent worden geconsolideerd op de pagina Beveiligingswaarschuwingen.

Defender voor Cloud analyseert schijven in een scanomgeving die regionaal, vluchtig, geïsoleerd en zeer veilig is. Momentopnamen van schijven en gegevens die niet zijn gerelateerd aan de scan, worden niet langer opgeslagen dan nodig is om de metagegevens te verzamelen, meestal een paar minuten.

Machtigingen die worden gebruikt door scannen zonder agent

Defender voor Cloud specifieke rollen en machtigingen gebruikt om zonder agent te scannen.

- In Azure worden deze machtigingen automatisch toegevoegd aan uw abonnementen wanneer u scannen zonder agent inschakelt.

- In AWS worden deze machtigingen toegevoegd aan de CloudFormation-stack in uw AWS-connector.

- In GCP worden deze machtigingen toegevoegd aan het onboardingscript in uw GCP-connector.

Azure-machtigingen

De ingebouwde vm-scanneroperator voor rollen heeft alleen-lezenmachtigingen voor VM-schijven die vereist zijn voor het momentopnameproces. De gedetailleerde lijst met machtigingen is:

Microsoft.Compute/disks/readMicrosoft.Compute/disks/beginGetAccess/actionMicrosoft.Compute/disks/diskEncryptionSets/readMicrosoft.Compute/virtualMachines/instanceView/readMicrosoft.Compute/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/instanceView/readMicrosoft.Compute/virtualMachineScaleSets/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/instanceView/read

Wanneer dekking voor versleutelde CMK-schijven is ingeschakeld, worden er meer machtigingen gebruikt:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/wrap/actionMicrosoft.KeyVault/vaults/keys/unwrap/action

AWS-machtigingen

De rol VmScanner wordt toegewezen aan de scanner wanneer u scannen zonder agent inschakelt. Deze rol heeft de minimale machtigingen ingesteld voor het maken en opschonen van momentopnamen (scoped per tag) en om de huidige status van de virtuele machine te controleren. De gedetailleerde machtigingen zijn:

| Kenmerk | Weergegeven als |

|---|---|

| SID | VmScannerDeleteSnapshotAccess |

| Acties | ec2:DeleteSnapshot |

| Voorwaarden | "StringEquals":{"ec2:ResourceTag/CreatedBy”:<br>"Microsoft Defender for Cloud"} |

| Resources | arn:aws:ec2:::snapshot/ |

| Effect | Toestaan |

| Kenmerk | Weergegeven als |

|---|---|

| SID | VmScannerAccess |

| Acties | ec2:ModifySnapshotAttribute ec2:DeleteTags ec2:CreateTags ec2:CreateSnapshots ec2:CopySnapshots ec2:CreateSnapshot |

| Voorwaarden | Geen |

| Resources | arn:aws:ec2:::instance/ arn:aws:ec2:::snapshot/ arn:aws:ec2:::volume/ |

| Effect | Toestaan |

| Kenmerk | Weergegeven als |

|---|---|

| SID | VmScannerVerificationAccess |

| Acties | ec2:DescribeSnapshots ec2:DescribeInstanceStatus |

| Voorwaarden | Geen |

| Resources | * |

| Effect | Toestaan |

| Kenmerk | Weergegeven als |

|---|---|

| SID | VmScannerEncryptionKeyCreation |

| Acties | kms:CreateKey |

| Voorwaarden | Geen |

| Resources | * |

| Effect | Toestaan |

| Kenmerk | Weergegeven als |

|---|---|

| SID | VmScannerEncryptionKeyManagement |

| Acties | kms:TagResource kms:GetKeyRotationStatus kms:PutKeyPolicy kms:GetKeyPolicy kms:CreateAlias kms:ListResourceTags |

| Voorwaarden | Geen |

| Resources | arn:aws:kms::${AWS::AccountId}: key/ <br> arn:aws:kms:*:${AWS::AccountId}:alias/DefenderForCloudKey |

| Effect | Toestaan |

| Kenmerk | Weergegeven als |

|---|---|

| SID | VmScannerEncryptionKeyUsage |

| Acties | kms:GenerateDataKeyWithoutPlaintext kms:DescribeKey kms:RetireGrant kms:CreateGrant kms:ReEncryptFrom |

| Voorwaarden | Geen |

| Resources | arn:aws:kms::${AWS::AccountId}: key/ |

| Effect | Toestaan |

GCP-machtigingen

Tijdens de onboarding wordt een nieuwe aangepaste rol gemaakt met minimale machtigingen die nodig zijn om de status van exemplaren op te halen en momentopnamen te maken.

Daarnaast worden machtigingen voor een bestaande GCP KMS-rol verleend ter ondersteuning van scanschijven die zijn versleuteld met CMEK. De rollen zijn:

- roles/MDCAgentlessScanningRole verleend aan het serviceaccount van Defender voor Cloud met machtigingen: compute.disks.createSnapshot, compute.instances.get

- roles/cloudkms.cryptoKeyEncrypterDecrypter verleend aan de compute engine-agent van Defender voor Cloud

Volgende stappen

Schakel machinescans zonder agent in.