Standaardmethode voor virtueel netwerkinjectie

VAN TOEPASSING OP: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Tip

Probeer Data Factory uit in Microsoft Fabric, een alles-in-één analyseoplossing voor ondernemingen. Microsoft Fabric omvat alles, van gegevensverplaatsing tot gegevenswetenschap, realtime analyses, business intelligence en rapportage. Meer informatie over het gratis starten van een nieuwe proefversie .

Wanneer u SQL Server Integration Services (SSIS) gebruikt in Azure Data Factory (ADF) of Synapse Pipelines, zijn er twee methoden om uw Azure-SSIS Integration Runtime (IR) toe te voegen aan een virtueel netwerk: standaard en express. Als u de standaardmethode gebruikt, moet u uw virtuele netwerk zo configureren dat aan deze vereisten wordt voldaan:

Zorg ervoor dat Microsoft.Batch een geregistreerde resourceprovider is in een Azure-abonnement dat het virtuele netwerk voor uw Azure-SSIS IR heeft om deel te nemen. Zie de sectie Azure Batch registreren als resourceprovider voor gedetailleerde instructies.

Zorg ervoor dat de gebruiker die Azure-SSIS IR maakt, de benodigde RBAC-machtigingen (op rollen gebaseerd toegangsbeheer) krijgt om lid te worden van het virtuele netwerk/subnet. Zie de sectie Machtigingen voor virtuele netwerken selecteren hieronder voor meer informatie.

Selecteer een juist subnet in het virtuele netwerk voor uw Azure-SSIS IR waaraan u wilt deelnemen. Zie de sectie Een subnet selecteren hieronder voor meer informatie.

Afhankelijk van uw specifieke scenario kunt u desgewenst het volgende configureren:

Als u byoip-adressen (static public IP) wilt gebruiken voor het uitgaande verkeer van uw Azure-SSIS IR, raadpleegt u de sectie Statische openbare IP-adressen configureren hieronder.

Als u uw eigen DNS-server (Domain Name System) in het virtuele netwerk wilt gebruiken, raadpleegt u de sectie Een aangepaste DNS-server configureren hieronder.

Als u een netwerkbeveiligingsgroep (NSG) wilt gebruiken om inkomend/uitgaand verkeer op het subnet te beperken, raadpleegt u de sectie Een NSG configureren hieronder.

Als u door de gebruiker gedefinieerde routes (UDR's) wilt gebruiken om uitgaand verkeer te controleren/inspecteren, raadpleegt u de sectie UDR's configureren hieronder.

Zorg ervoor dat de resourcegroep van het virtuele netwerk (of de resourcegroep van de openbare IP-adressen als u uw eigen openbare IP-adressen gebruikt) bepaalde Azure-netwerkresources kan maken en verwijderen. Zie De relevante resourcegroep configureren voor meer informatie.

Als u uw Azure-SSIS IR aanpast zoals beschreven in het artikel Aangepaste installatie voor Azure-SSIS IR , verbruikt ons interne proces voor het beheren van de knooppunten privé-IP-adressen van een vooraf gedefinieerd bereik van 172.16.0.0 tot 172.31.255.255. Zorg er daarom voor dat de privé-IP-adresbereiken van uw virtuele en of on-premises netwerken niet met dit bereik botsen.

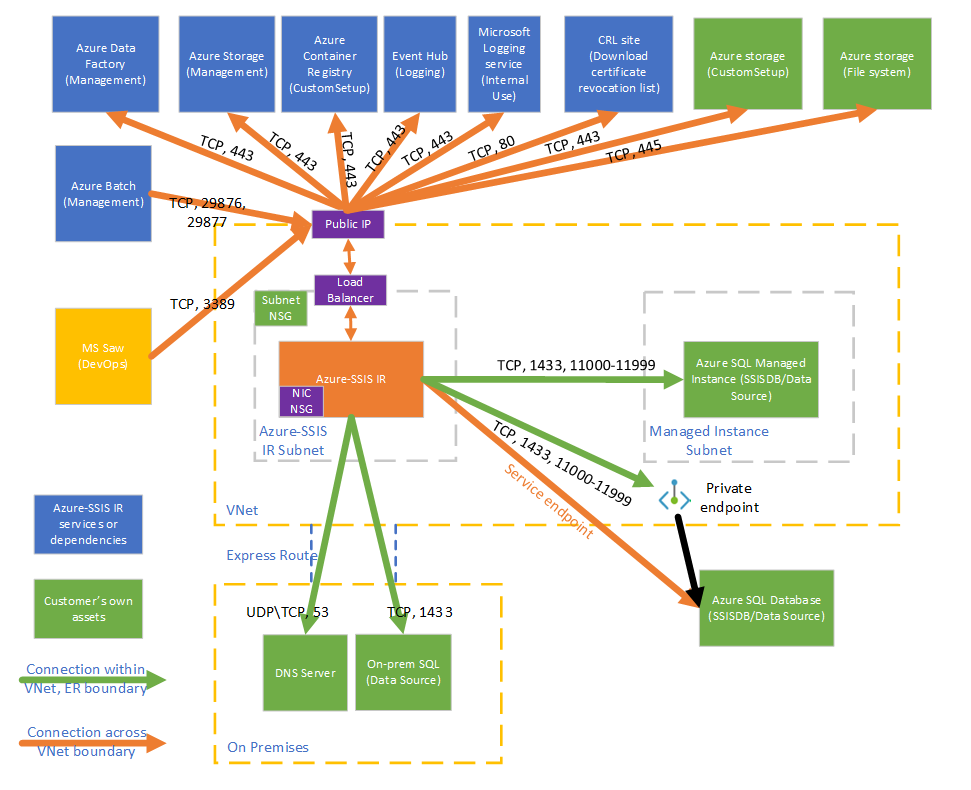

In dit diagram ziet u de vereiste verbindingen voor uw Azure-SSIS IR:

Machtigingen voor virtueel netwerk selecteren

Als u standaardinjectie van virtuele netwerken wilt inschakelen, moet de gebruiker die Azure-SSIS IR maakt, de benodigde RBAC-machtigingen krijgen om lid te worden van het virtuele netwerk/subnet.

Als u uw Azure-SSIS IR aan een virtueel Azure Resource Manager-netwerk wilt koppelen, hebt u twee opties:

Gebruik de ingebouwde rol Inzender voor netwerken. Deze rol wordt geleverd met de machtiging Microsoft.Network/* die veel groter is dan nodig is.

Maak een aangepaste rol die alleen de benodigde machtiging Microsoft.Network/virtualNetworks/*/join/action bevat. Als u ook uw eigen statische openbare IP-adressen voor Azure-SSIS IR wilt meenemen tijdens het toevoegen aan een virtueel Azure Resource Manager-netwerk, moet u ook de machtiging Microsoft.Network/publicIPAddresses/*/join/action opnemen in de rol.

Zie de sectie Machtigingen voor virtuele netwerken verlenen voor gedetailleerde instructies.

Als u uw Azure-SSIS IR aan een klassiek virtueel netwerk wilt koppelen, raden we u aan de ingebouwde rol Inzender voor klassieke virtuele machines te gebruiken. Anders moet u een aangepaste rol maken die de machtiging bevat om lid te worden van het virtuele netwerk. U moet MicrosoftAzureBatch ook toewijzen aan die ingebouwde/aangepaste rol.

Een subnet selecteren

Als u standaardinjectie van virtuele netwerken wilt inschakelen, moet u een correct subnet selecteren voor uw Azure-SSIS IR om deel te nemen aan:

Selecteer het GatewaySubnet niet, omdat dit is toegewezen voor virtuele netwerkgateways.

Zorg ervoor dat het geselecteerde subnet minstens twee keer het azure-SSIS IR-knooppuntnummer heeft. Deze zijn vereist om onderbrekingen te voorkomen bij het implementeren van patches/upgrades voor uw Azure-SSIS IR. Azure reserveert ook enkele IP-adressen die niet in elk subnet kunnen worden gebruikt. De eerste en laatste IP-adressen zijn gereserveerd voor protocolnaleving, terwijl er drie meer adressen zijn gereserveerd voor Azure-services. Zie de sectie Ip-adresbeperkingen van het subnet voor meer informatie.

Gebruik geen subnet dat exclusief wordt bezet door andere Azure-services (bijvoorbeeld Azure SQL Managed Instance, App Service, enzovoort).

Statische openbare IP-adressen configureren

Als u uw eigen statische openbare IP-adressen wilt meenemen voor het uitgaande verkeer van Azure-SSIS IR tijdens het toevoegen aan een virtueel netwerk, zodat u ze op uw firewalls kunt toestaan, moet u ervoor zorgen dat ze voldoen aan de volgende vereisten:

Er moeten precies twee ongebruikte resources worden opgegeven die nog niet zijn gekoppeld aan andere Azure-resources. De extra wordt gebruikt wanneer we uw Azure-SSIS IR periodiek upgraden. Houd er rekening mee dat één openbaar IP-adres niet kan worden gedeeld tussen uw actieve Azure-SSIS IRs.

Ze moeten beide statische zijn van het standaardtype. Raadpleeg de SKU's van de sectie openbare IP-adressen voor meer informatie.

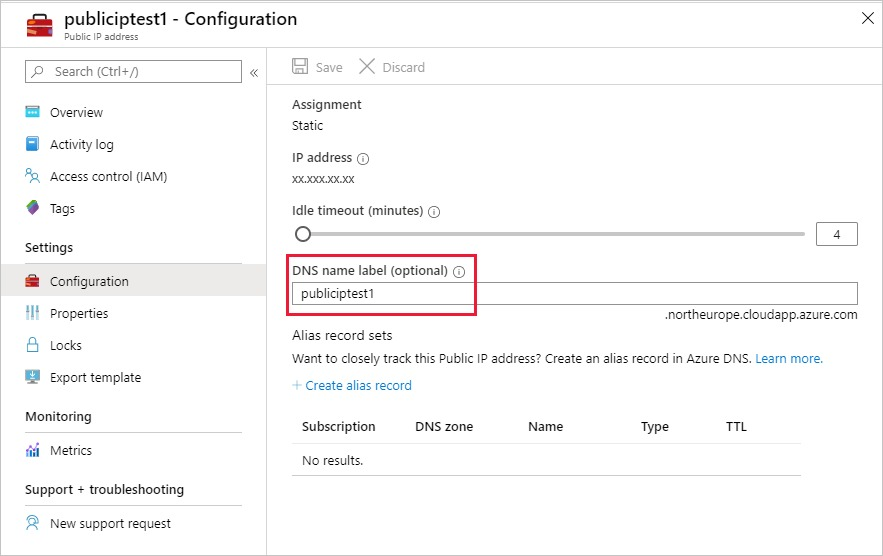

Ze moeten beide een DNS-naam hebben. Als u geen DNS-naam hebt opgegeven bij het maken ervan, kunt u dit doen in Azure Portal.

Ze en het virtuele netwerk moeten zich onder hetzelfde abonnement en in dezelfde regio bevinden.

Een aangepaste DNS-server configureren

Als u uw eigen DNS-server in het virtuele netwerk wilt gebruiken om uw privéhostnamen op te lossen, moet u ervoor zorgen dat deze ook globale Azure-hostnamen kan oplossen (bijvoorbeeld uw Azure Blob Storage met de naam <your storage account>.blob.core.windows.).

U wordt aangeraden uw eigen DNS-server te configureren om niet-opgeloste DNS-aanvragen door te sturen naar het IP-adres van recursieve resolvers van Azure (168.63.129.16).

Zie de sectie dns-servernaamomzetting voor meer informatie.

Notitie

Gebruik een FQDN (Fully Qualified Domain Name) voor uw privéhostnaam (bijvoorbeeld <your_private_server>.contoso.com in plaats van <your_private_server>). U kunt ook een standaard aangepaste installatie op uw Azure-SSIS IR gebruiken om automatisch uw eigen DNS-achtervoegsel (bijvoorbeeld contoso.com) toe te voegen aan een niet-gekwalificeerde domeinnaam met één label en deze om te zetten in een FQDN voordat u deze in DNS-query's gebruikt, raadpleegt u de sectie Met aangepaste standaardinstellingen.

Een NSG configureren

Als u een NSG wilt gebruiken op het subnet dat is gekoppeld door uw Azure-SSIS IR, staat u het volgende binnenkomende en uitgaande verkeer toe:

| Richting | Transportprotocol | Bron | Bronpoorten | Bestemming | Doelpoorten | Opmerkingen |

|---|---|---|---|---|---|---|

| Inkomend | TCP | BatchNodeManagement | * | VirtualNetwork |

29876, 29877 (als u uw SSIS IR koppelt aan een virtueel Azure Resource Manager-netwerk) 10100, 20100, 30100 (als u uw SSIS IR koppelt aan een klassiek virtueel netwerk) |

De Data Factory-service gebruikt deze poorten om te communiceren met uw Azure-SSIS IR-knooppunten in het virtuele netwerk. Ongeacht of u een NSG maakt op het subnet, configureert Data Factory altijd een NSG op de netwerkinterfacekaart (NIC) die is gekoppeld aan virtuele machines waarop uw Azure-SSIS IR wordt gehost. Alleen inkomend verkeer van Ip-adressen van Data Factory op de opgegeven poorten is toegestaan door de NSG op NIC-niveau. Zelfs als u deze poorten opent voor internetverkeer op subnetniveau, wordt verkeer van IP-adressen die geen Data Factory-IP-adressen zijn nog steeds geblokkeerd op NIC-niveau. |

| Inkomend | TCP | CorpNetSaw | * | VirtualNetwork | 3389 | (Optioneel) Alleen vereist wanneer een Ondersteuningstechnicus van Microsoft u vraagt poort 3389 te openen voor geavanceerde probleemoplossing en direct na het oplossen van problemen kan worden gesloten. CorpNetSaw-servicetag staat alleen SAW-machines (Secure Access Workstation) in het bedrijfsnetwerk van Microsoft toe om toegang te krijgen tot uw Azure-SSIS IR via rdP (Remote Desktop Protocol). Deze servicetag kan niet worden geselecteerd in de Azure-portal en is alleen beschikbaar via Azure PowerShell/CLI. In de netwerkbeveiligingsgroep op NIC-niveau is poort 3389 standaard geopend, maar u kunt dit beheren met een NSG op subnetniveau, terwijl uitgaand verkeer op de netwerkbeveiligingsgroep standaard niet is toegestaan op uw Azure-SSIS IR-knooppunten met behulp van een Windows Firewall-regel. |

| Richting | Transportprotocol | Bron | Bronpoorten | Bestemming | Doelpoorten | Opmerkingen |

|---|---|---|---|---|---|---|

| Uitgaand | TCP | VirtualNetwork | * | AzureCloud | 443 | Vereist voor uw Azure-SSIS IR voor toegang tot Azure-services, zoals Azure Storage en Azure Event Hubs. |

| Uitgaand | TCP | VirtualNetwork | * | Internet | 80 | (Optioneel) Uw Azure-SSIS IR gebruikt deze poort om een certificaatintrekkingslijst (CRL) van internet te downloaden. Als u dit verkeer blokkeert, kan het zijn dat u prestatievermindering ondervindt bij het starten van uw Azure-SSIS IR en de mogelijkheid verliest om CRL's te controleren bij het gebruik van certificaten. Dit wordt niet aanbevolen vanuit het beveiligingspunt. Als u bestemmingen wilt beperken tot bepaalde FQDN's, raadpleegt u de sectie UDR's configureren hieronder |

| Uitgaand | TCP | VirtualNetwork | * | Sql/VirtualNetwork | 1433, 11000-11999 | (Optioneel) Alleen vereist als u Azure SQL Database Server/Managed Instance gebruikt om SSIS-catalogus (SSISDB) te hosten. Als uw Azure SQL Database-server/beheerd exemplaar is geconfigureerd met een openbaar eindpunt/service-eindpunt voor een virtueel netwerk, gebruikt u sql-servicetag als bestemming. Als uw Azure SQL Database-server/managed instance is geconfigureerd met een privé-eindpunt, gebruikt u de VirtualNetwork-servicetag als bestemming. Als uw serververbindingsbeleid is ingesteld op Proxy in plaats van Omleiding, is alleen poort 1433 vereist. |

| Uitgaand | TCP | VirtualNetwork | * | Opslag/VirtualNetwork | 443 | (Optioneel) Alleen vereist als u Azure Storage-blobcontainer gebruikt om uw standaard aangepaste installatiescript/-bestanden op te slaan. Als uw Azure Storage is geconfigureerd met een openbaar eindpunt/service-eindpunt voor een virtueel netwerk, gebruikt u de servicetag Storage als bestemming. Als uw Azure Storage is geconfigureerd met een privé-eindpunt, gebruikt u virtualNetwork-servicetag als bestemming. |

| Uitgaand | TCP | VirtualNetwork | * | Opslag/VirtualNetwork | 445 | (Optioneel) Alleen vereist als u toegang nodig hebt tot Azure Files. Als uw Azure Storage is geconfigureerd met een openbaar eindpunt/service-eindpunt voor een virtueel netwerk, gebruikt u de servicetag Storage als bestemming. Als uw Azure Storage is geconfigureerd met een privé-eindpunt, gebruikt u virtualNetwork-servicetag als bestemming. |

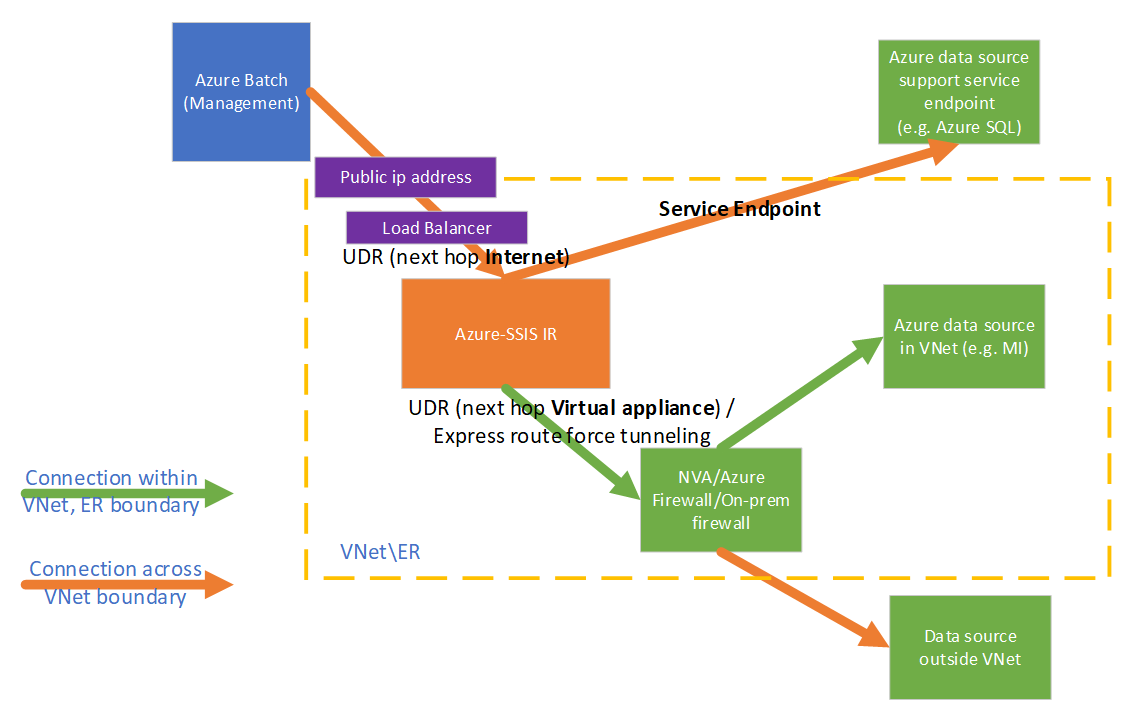

UDR's configureren

Als u het uitgaande verkeer van uw Azure-SSIS IR wilt controleren/inspecteren, kunt u door de gebruiker gedefinieerde routes (UDR's) gebruiken om het om te leiden naar een on-premises firewallapparaat via geforceerde tunneling van Azure ExpressRoute waarmee een border gateway protocol (BGP) route 0.0.0.0/0 naar het virtuele netwerk wordt geadverteerd naar een virtueel netwerkapparaat (NVA) dat is geconfigureerd als firewall of naar de Azure Firewall-service.

Om dit te laten werken, moet u het volgende controleren:

Het verkeer tussen de Azure Batch-beheerservice en uw Azure-SSIS IR mag niet worden doorgestuurd naar een firewallapparaat/-service.

Het firewallapparaat/de service moet uitgaand verkeer toestaan dat is vereist voor Azure-SSIS IR.

Als het verkeer tussen de Azure Batch-beheerservice en uw Azure-SSIS IR wordt gerouteerd naar een firewallapparaat/-service, wordt het verbroken vanwege asymmetrische routering. UDR's moeten worden gedefinieerd voor dit verkeer, zodat deze via dezelfde routes kan gaan als het binnenkwam. U KUNT UDR's configureren om het verkeer tussen de Azure Batch-beheerservice en uw Azure-SSIS IR te routeren met het volgende hoptype als internet.

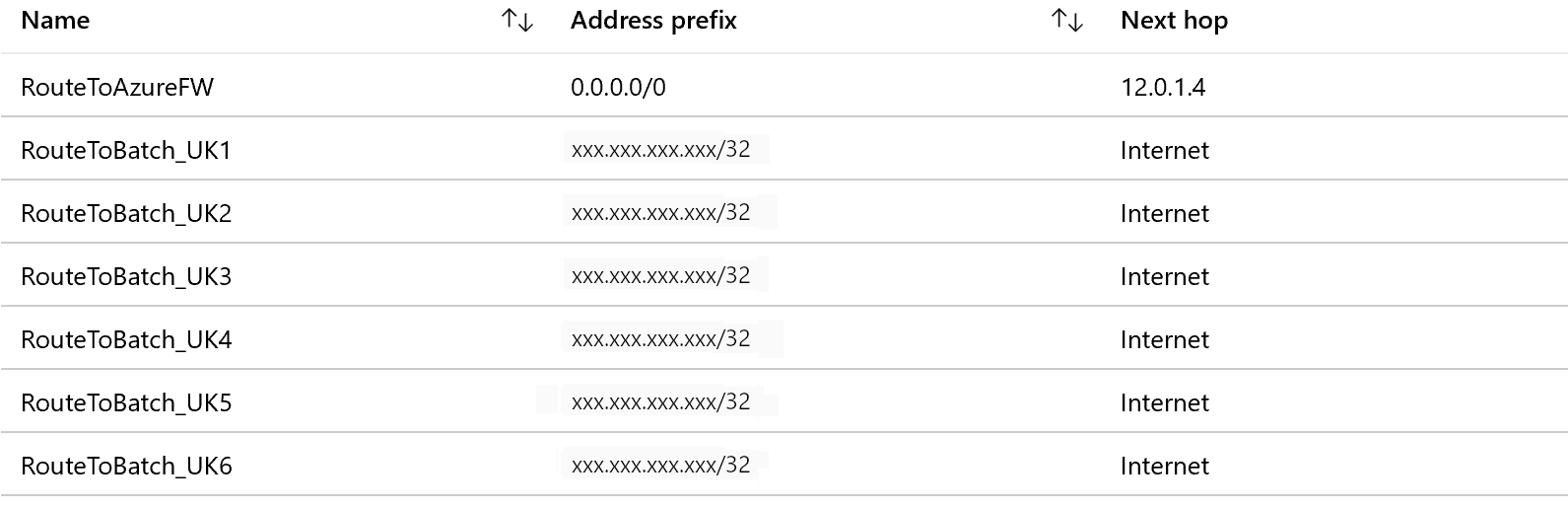

Als uw Azure-SSIS IR zich bijvoorbeeld in het zuiden van het VK bevindt en u het uitgaande verkeer wilt inspecteren met behulp van Azure Firewall, kunt u eerst de IP-bereiken voor de servicetag BatchNodeManagement.UKSouth ophalen via de downloadkoppeling voor het IP-bereik van de servicetag of de api voor detectie van servicetags. Vervolgens kunt u de volgende UDR's configureren voor relevante IP-bereikroutes met het volgende hoptype als Internet- en 0.0.0.0/0-route met het volgende hoptype als virtueel apparaat.

Notitie

Bij deze aanpak worden extra onderhoudskosten in rekening gebracht, omdat u regelmatig de relevante IP-bereiken moet controleren en UDR's voor nieuwe moet toevoegen om te voorkomen dat uw Azure-SSIS IR wordt onderbroken. We raden u aan deze maandelijks te controleren, omdat het nog een maand duurt voordat een nieuw IP-bereik voor de relevante servicetag wordt weergegeven.

U kunt het volgende PowerShell-script uitvoeren om UDR's toe te voegen voor de Azure Batch-beheerservice:

$Location = "[location of your Azure-SSIS IR]"

$RouteTableResourceGroupName = "[name of Azure resource group that contains your route table]"

$RouteTableResourceName = "[resource name of your route table]"

$RouteTable = Get-AzRouteTable -ResourceGroupName $RouteTableResourceGroupName -Name $RouteTableResourceName

$ServiceTags = Get-AzNetworkServiceTag -Location $Location

$BatchServiceTagName = "BatchNodeManagement." + $Location

$UdrRulePrefixForBatch = $BatchServiceTagName

if ($ServiceTags -ne $null)

{

$BatchIPRanges = $ServiceTags.Values | Where-Object { $_.Name -ieq $BatchServiceTagName }

if ($BatchIPRanges -ne $null)

{

Write-Host "Start adding UDRs to your route table..."

for ($i = 0; $i -lt $BatchIPRanges.Properties.AddressPrefixes.Count; $i++)

{

$UdrRuleName = "$($UdrRulePrefixForBatch)_$($i)"

Add-AzRouteConfig -Name $UdrRuleName `

-AddressPrefix $BatchIPRanges.Properties.AddressPrefixes[$i] `

-NextHopType "Internet" `

-RouteTable $RouteTable `

| Out-Null

Write-Host "Add $UdrRuleName to your route table..."

}

Set-AzRouteTable -RouteTable $RouteTable

}

}

else

{

Write-Host "Failed to fetch Azure service tag, please confirm that your location is valid."

}

Volg onze richtlijnen in de sectie Een NSG configureren hierboven. U moet vergelijkbare regels implementeren op het firewallapparaat/de service om het uitgaande verkeer van uw Azure-SSIS IR toe te staan:

Als u Azure Firewall gebruikt:

U moet poort 443 openen voor uitgaand TCP-verkeer met azureCloud-servicetag als bestemming.

Als u Azure SQL Database Server/Managed Instance gebruikt om SSISDB te hosten, moet u poorten 1433, 11000-11999 openen voor uitgaand TCP-verkeer met sql/VirtualNetwork-servicetag als bestemming.

Als u azure Storage-blobcontainer gebruikt om uw standaard aangepaste installatiescript/-bestanden op te slaan, moet u poort 443 openen voor uitgaand TCP-verkeer met de servicetag Storage/VirtualNetwork als bestemming.

Als u toegang nodig hebt tot Azure Files, moet u poort 445 openen voor uitgaand TCP-verkeer met de servicetag Storage/VirtualNetwork als bestemming.

Als u een ander firewallapparaat/andere service gebruikt:

U moet poort 443 openen voor uitgaand TCP-verkeer met 0.0.0.0/0 of de volgende Azure-omgevingsspecifieke FQDN's als bestemming.

Azure-omgeving FQDN Azure openbaar -

Azure Data Factory (beheer)

- *.frontend.clouddatahub.net

-

Azure Storage (beheer)

- *.blob.core.windows.net

- *.table.core.windows.net

-

Azure Container Registry (aangepaste installatie)

- *.azurecr.io

-

Event Hubs (logboekregistratie)

- *.servicebus.windows.net

-

Microsoft Logging-service (intern gebruik)

- gcs.prod.monitoring.core.windows.net

- prod.warmpath.msftcloudes.com

- azurewatsonanalysis-prod.core.windows.net

Azure Government -

Azure Data Factory (beheer)

- *.frontend.datamovement.azure.us

-

Azure Storage (beheer)

- *.blob.core.usgovcloudapi.net

- *.table.core.usgovcloudapi.net

-

Azure Container Registry (aangepaste installatie)

- *.azurecr.us

-

Event Hubs (logboekregistratie)

- *.servicebus.usgovcloudapi.net

-

Microsoft Logging-service (intern gebruik)

- fairfax.warmpath.usgovcloudapi.net

- azurewatsonanalysis.usgovcloudapp.net

Microsoft Azure beheerd door 21Vianet -

Azure Data Factory (beheer)

- *.frontend.datamovement.azure.cn

-

Azure Storage (beheer)

- *.blob.core.chinacloudapi.cn

- *.table.core.chinacloudapi.cn

-

Azure Container Registry (aangepaste installatie)

- *.azurecr.cn

-

Event Hubs (logboekregistratie)

- *.servicebus.chinacloudapi.cn

-

Microsoft Logging-service (intern gebruik)

- mooncake.warmpath.chinacloudapi.cn

- azurewatsonanalysis.chinacloudapp.cn

-

Azure Data Factory (beheer)

Als u Azure SQL Database Server/Managed Instance gebruikt om SSISDB te hosten, moet u poorten 1433, 11000-11999 openen voor uitgaand TCP-verkeer met 0.0.0.0/0 of uw Azure SQL Database-server/FQDN van managed instance als doel.

Als u azure Storage-blobcontainer gebruikt om uw standaard aangepaste installatiescript/-bestanden op te slaan, moet u poort 443 openen voor uitgaand TCP-verkeer met 0.0.0.0/0 of uw FQDN van Azure Blob Storage als bestemming.

Als u toegang nodig hebt tot Azure Files, moet u poort 445 openen voor uitgaand TCP-verkeer met 0.0.0.0/0 of uw Azure Files-FQDN als bestemming.

Als u een service-eindpunt voor een virtueel netwerk configureert voor Azure Storage/Container Registry/Event Hubs/SQL door respectievelijk Microsoft.Storage Microsoft.ContainerRegistry/Microsoft.EventHub/Microsoft.Sql-resources in uw subnet in te schakelen, wordt al het verkeer tussen uw Azure-SSIS IR en deze services in dezelfde/gekoppelde regio's doorgestuurd naar het Backbone-netwerk van Azure in plaats van uw firewallapparaat/-service./

Open poort 80 voor uitgaand TCP-verkeer met de volgende CRL-downloadsites (certificate revocation list) als bestemming:

- crl.microsoft.com:80

- mscrl.microsoft.com:80

- crl3.digicert.com:80

- crl4.digicert.com:80

- ocsp.digicert.com:80

- cacerts.digicert.com:80

Als u certificaten met verschillende CRL's gebruikt, moet u ook hun downloadsites als bestemming toevoegen. Zie het artikel Certificaatintrekkingslijst voor meer informatie.

Als u dit verkeer blokkeert, kan het zijn dat u prestatievermindering ondervindt bij het starten van uw Azure-SSIS IR en de mogelijkheid verliest om CRL's te controleren bij het gebruik van certificaten. Dit wordt niet aanbevolen vanuit het beveiligingspunt.

Als u het uitgaande verkeer van uw Azure-SSIS IR niet wilt controleren/inspecteren, kunt u UDR's gebruiken om al het verkeer af te dwingen met het volgende hoptype als internet:

Wanneer u Azure ExpressRoute gebruikt, kunt u een UDR configureren voor route 0.0.0.0/0 in uw subnet met het volgende hoptype als internet.

Wanneer u een NVA gebruikt, kunt u de bestaande UDR voor 0.0.0.0/0 in uw subnet wijzigen om het volgende hoptype van virtueel apparaat naar internet over te schakelen.

Notitie

Als u UDR's configureert met het volgende hoptype, betekent dit niet dat al het verkeer via internet gaat. Zolang het doeladres deel uitmaakt van een van de Azure-services, stuurt Azure al het verkeer naar dat adres via het Backbone-netwerk van Azure in plaats van internet.

De relevante resourcegroep configureren

Als u standaardinjectie van virtuele netwerken wilt inschakelen, moet uw Azure-SSIS IR bepaalde netwerkresources maken in dezelfde resourcegroep als het virtuele netwerk. Deze resources zijn onder andere:

- Een Azure load balancer met de naam Guid-azurebatch-cloudserviceloadbalancer>.<

- Een openbaar Ip-adres van Azure met de naam Guid-azurebatch-cloudservicepublicip>.<

- Een NSG met de naam Guid-azurebatch-cloudservicenetworksecuritygroup>.<

Notitie

U kunt nu uw eigen statische openbare IP-adressen gebruiken voor Azure-SSIS IR. In dit scenario maken we de Azure Load Balancer en NSG in dezelfde resourcegroep als uw statische openbare IP-adressen in plaats van het virtuele netwerk.

Deze resources worden gemaakt wanneer uw Azure-SSIS IR wordt gestart. Ze worden verwijderd wanneer uw Azure-SSIS IR stopt. Als u uw eigen statische openbare IP-adressen voor Azure-SSIS IR gebruikt, worden deze niet verwijderd wanneer uw Azure-SSIS IR stopt. Gebruik deze resources niet opnieuw voor andere doeleinden om te voorkomen dat uw Azure-SSIS IR wordt gestopt.

Zorg ervoor dat u geen resourcevergrendeling hebt in de resourcegroep/het abonnement waartoe het virtuele netwerk/uw statische openbare IP-adressen behoren. Als u een alleen-lezen/verwijdervergrendeling configureert, mislukt het starten en stoppen van uw Azure-SSIS IR of reageert deze niet meer.

Zorg ervoor dat u geen Azure Policy-toewijzing hebt die voorkomt dat de volgende resources worden gemaakt in de resourcegroep/het abonnement waartoe het virtuele netwerk/uw statische openbare IP-adressen behoren:

- Microsoft.Network/LoadBalancers

- Microsoft.Network/NetworkSecurityGroups

- Microsoft.Network/PublicIPAddresses

Zorg ervoor dat het resourcequotum voor uw abonnement voldoende is voor deze resources. Met name voor elke Azure-SSIS IR die in een virtueel netwerk is gemaakt, moet u twee keer het aantal van deze resources reserveren, omdat de extra resources worden gebruikt wanneer we uw Azure-SSIS IR periodiek upgraden.

Veelgestelde vragen

Hoe kan ik het openbare IP-adres beveiligen dat beschikbaar is op mijn Azure-SSIS IR voor binnenkomende verbinding? Is het mogelijk om het openbare IP-adres te verwijderen?

Op dit moment wordt automatisch een openbaar IP-adres gemaakt wanneer uw Azure-SSIS IR lid wordt van een virtueel netwerk. Er is wel een NSG op NIC-niveau waarmee alleen de Azure Batch-beheerservice binnenkomende verbinding kan maken met uw Azure-SSIS IR. U kunt ook een NSG op subnetniveau opgeven voor binnenkomende beveiliging.

Als u geen openbaar IP-adres beschikbaar wilt maken, kunt u overwegen om een zelf-hostende IR te configureren als proxy voor uw Azure-SSIS IR in plaats van uw Azure-SSIS IR toe te voegen aan een virtueel netwerk.

Kan ik het openbare IP-adres van mijn Azure-SSIS IR toevoegen aan de acceptatielijst van de firewall voor mijn gegevensbronnen?

U kunt nu uw eigen statische openbare IP-adressen gebruiken voor Azure-SSIS IR. In dit geval kunt u uw IP-adressen toevoegen aan de acceptatielijst van de firewall voor uw gegevensbronnen. U kunt ook andere opties hieronder overwegen om gegevenstoegang vanuit uw Azure-SSIS IR te beveiligen, afhankelijk van uw scenario:

Als uw gegevensbron zich on-premises bevindt nadat u een virtueel netwerk hebt verbonden met uw on-premises netwerk en uw Azure-SSIS IR hebt toegevoegd aan het subnet van het virtuele netwerk, kunt u vervolgens het privé-IP-adresbereik van dat subnet toevoegen aan de acceptatielijst van de firewall voor uw gegevensbron.

Als uw gegevensbron een Azure-service is die service-eindpunten voor virtuele netwerken ondersteunt, kunt u een service-eindpunt voor een virtueel netwerk configureren in uw subnet van het virtuele netwerk en uw Azure-SSIS IR toevoegen aan dat subnet. Vervolgens kunt u een regel voor een virtueel netwerk met dat subnet toevoegen aan de firewall voor uw gegevensbron.

Als uw gegevensbron een niet-Azure-cloudservice is, kunt u een UDR gebruiken om het uitgaande verkeer van uw Azure-SSIS IR te routeren naar het statische openbare IP-adres via een NVA/Azure Firewall. Vervolgens kunt u het statische openbare IP-adres van uw NVA/Azure Firewall toevoegen aan de acceptatielijst van de firewall voor uw gegevensbron.

Als geen van de bovenstaande opties aan uw behoeften voldoet, kunt u overwegen om een zelf-hostende IR te configureren als proxy voor uw Azure-SSIS IR. Vervolgens kunt u het statische openbare IP-adres van de computer waarop uw zelf-hostende IR wordt gehost, toevoegen aan de acceptatielijst van de firewall voor uw gegevensbron.

Waarom moet ik twee statische openbare adressen opgeven als ik mijn eigen adressen wil gebruiken voor Azure-SSIS IR?

Azure-SSIS IR wordt regelmatig automatisch bijgewerkt. Er worden nieuwe knooppunten gemaakt tijdens de upgrade en oude worden verwijderd. Om downtime te voorkomen, worden de oude knooppunten echter pas verwijderd als de nieuwe knooppunten gereed zijn. Uw eerste statisch openbaar IP-adres dat door de oude knooppunten wordt gebruikt, kan dus niet onmiddellijk worden vrijgegeven en we hebben uw tweede statisch openbaar IP-adres nodig om de nieuwe knooppunten te maken.

Ik heb mijn eigen statische openbare IP-adressen voor Azure-SSIS IR meegenomen, maar waarom heb ik nog steeds geen toegang tot mijn gegevensbronnen?

Controleer of beide statische openbare IP-adressen zijn toegevoegd aan de acceptatielijst van de firewall voor uw gegevensbronnen. Telkens wanneer uw Azure-SSIS IR wordt bijgewerkt, wordt het statische openbare IP-adres overgeschakeld tussen deze twee die u hebt gebracht. Als u er slechts één toevoegt aan de acceptatielijst, wordt de gegevenstoegang voor uw Azure-SSIS IR verbroken na de upgrade.

Als uw gegevensbron een Azure-service is, controleert u of u deze hebt geconfigureerd met service-eindpunten voor virtuele netwerken. Als dat het geval is, wordt het verkeer van Azure-SSIS IR naar uw gegevensbron overgeschakeld om de privé-IP-adressen te gebruiken die worden beheerd door Azure-services en uw eigen statische openbare IP-adressen toe te voegen aan de acceptatielijst van de firewall voor uw gegevensbron, wordt niet van kracht.

Gerelateerde inhoud

- Azure-SSIS IR toevoegen aan een virtueel netwerk via de ADF-gebruikersinterface

- Azure-SSIS IR toevoegen aan een virtueel netwerk via Azure PowerShell

Zie de volgende artikelen voor meer informatie over Azure-SSIS IR:

- Azure-SSIS IR. Dit artikel bevat algemene conceptuele informatie over IR's, waaronder Azure-SSIS IR.

- Zelfstudie: SSIS-pakketten implementeren in Azure. Deze zelfstudie bevat stapsgewijze instructies voor het maken van uw Azure-SSIS IR. Azure SQL Database-server wordt gebruikt om SSISDB te hosten.

- Maak een Azure-SSIS IR. In dit artikel wordt de zelfstudie uitgebreid. Het bevat instructies voor het gebruik van een Azure SQL Database-server die is geconfigureerd met een service-eindpunt voor een virtueel netwerk/IP-firewallregel/privé-eindpunt of azure SQL Managed Instance dat een virtueel netwerk koppelt om SSISDB te hosten. U ziet hoe u uw Azure-SSIS IR kunt koppelen aan een virtueel netwerk.

- Een Azure-SSIS IR controleren. In dit artikel leest u hoe u informatie over uw Azure-SSIS IR ophaalt en begrijpt.

- Een Azure-SSIS IR beheren. In dit artikel leest u hoe u uw Azure-SSIS IR stopt, start of verwijdert. Er wordt ook uitgelegd hoe u een Azure-SSIS IR kunt uitschalen door meer knooppunten toe te voegen.