Uw cloudomgeving beheren met verbeterde beveiliging

De fase Beheren van een cloudacceptatietraject is gericht op de continue werking van uw cloudomgeving. Het continu onderhouden en versterken van uw beveiligingspostuur is essentieel voor het succesvol beheren van uw onroerend goed en moet worden beschouwd als de hoeksteen van uw beheerprocedures. Als u de beveiliging verwaarloost ten gunste van kostenbesparingen of prestatieverbeteringen, riskeert u uw bedrijf bloot te stellen aan bedreigingen die uw bedrijf ernstig kunnen beschadigen en eventuele voordelen op korte termijn kunnen omkeren die dit hebben gebracht. Door te investeren in beveiligingsmechanismen en -procedures stelt u uw bedrijf in voor succes op de lange termijn door de risico's van schadelijke aanvallen te minimaliseren.

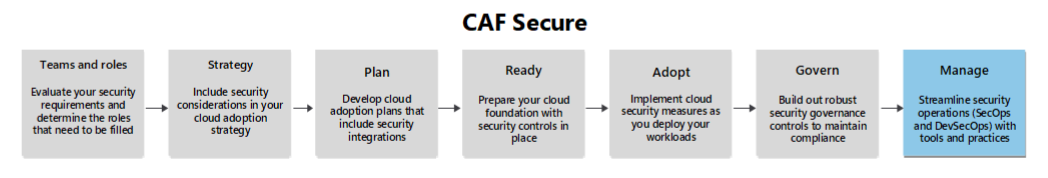

Dit artikel is een ondersteunende handleiding voor de methodologie Beheren . Hierin worden gebieden van beveiligingsoptimalisatie beschreven die u moet overwegen tijdens het doorlopen van die fase in uw traject.

Modernisering van beveiligingspostuur

Tijdens de beheerfase van uw cloudimplementatietraject moet u een robuust waarneembaarheidsplatform hebben met een grondige bewaking en intelligente waarschuwingen die al zijn ingesteld, maar het moderniseren van dit platform vereist mogelijk een nieuwe mindset die zich sterk richt op proactieve maatregelen en het aannemen van de principes van Zero Trust.

Stel dat er sprake is van een schending in een of meer van uw systemen, is een belangrijk tenet van proactieve detectie en het stuurprogramma voor opsporing en detectie van bedreigingen. Bedreigingsjacht maakt gebruik van een op hypothese gebaseerde benadering, die al in een bepaalde vorm is opgetreden, om uw systemen intelligent te analyseren door middel van hulpprogramma's om die hypothese te bewijzen of te ontkrachten. Detectie-engineering is de praktijk van het ontwikkelen van gespecialiseerde detectiemechanismen om waarneembaarheidsplatformen te verbeteren die niet zijn uitgerust om nieuwe en nieuwe cyberaanvallen te detecteren.

Controleer expliciet: Als u overstapt op 'vertrouwen standaard' naar 'vertrouwen op uitzondering', moet u vertrouwde activiteiten kunnen valideren via zichtbaarheid. Het uitbreiden van uw waarneembaarheidsplatform met intelligente identiteits- en toegangsbewaking kan u helpen bij het detecteren van afwijkend gedrag in realtime.

Azure-facilitering

- Microsoft Defender XDR biedt geavanceerde opsporing van bedreigingen in meerdere domeinen, zoals eindpunten, cloud-apps en identiteit.

Voorbereiding en reactie op incidenten beheren

Voorbereidheid van incidenten:

Implementeer een SOAR-oplossing (Security Information and Event Management) en security orchestration, automation and response (SOAR) om uw infrastructuurbewakings- en waarschuwingssystemen te verbeteren om beveiligingsincidenten te detecteren en erop te reageren.

Scan uw cloudsystemen proactief op beveiligingsproblemen. Met behulp van een scanner voor beveiligingsproblemen die kan worden geïntegreerd met een SIEM-systeem, worden beveiligingsgegevens vanuit uw omgeving geconsolideerd, zodat u efficiënt meerdere typen beveiligingsrisico's en incidenten kunt detecteren en erop kunt reageren.

Vergroot de diepte van uw inzicht in beveiligingsrisico's in uw omgeving door een XDR-oplossing (Extended Detection and Response) te implementeren. Als u deze gegevens invoert in uw SIEM-systeem, wordt de beveiligingsbewaking samengevoegd tot één glasvenster en wordt de efficiëntie van uw beveiligingsteam geoptimaliseerd.

Planning van reactie op incidenten: het moderniseren van uw waarneembaarheidsplatform is essentieel voor incidentdetectie. Het is ook de basis voor het onderhouden van uw plan voor incidentrespons. Uw reactieplan voor incidenten moet een document zijn dat regelmatig wordt bijgewerkt. Het moet up-to-date blijven met uw technische inspanningen voor het opsporen en detecteren van bedreigingen en met openbaar beschikbare risicogegevens, zoals de MITRE ATT&CK-knowledge base.

Naast het onderhouden van uw incidentresponsplannen, moet u ook volledig ontwikkelde plannen voor incidentrespons en noodherstel hebben.

Bedrijfscontinuïteit en herstel na noodgevallen: ontwikkel en test noodherstelplannen om ervoor te zorgen dat uw cloudomgeving tolerant is en snel kan worden hersteld na incidenten. Neem back-up- en herstelstrategieën op die ondersteuning bieden voor bedrijfscontinuïteit. In veel gevallen hebben afzonderlijke workloads in uw omgeving unieke hersteldoelen en -processen, dus het hebben van plannen op basis van workloads, in plaats van één plan dat alle facetten van het bedrijf omvat, is een goede strategie. Raadpleeg de well-Architected Framework-handleiding voor herstel na noodgevallen voor workloads die zijn gericht op dit onderwerp.

Azure-facilitering

Microsoft Defender voor Cloud biedt plannen die veel workloadresources bewaken en beveiligen, zoals servers, opslag, containers, SQL-databases en DNS. Met deze plannen kunt u uitgebreide inzichten ontdekken die u anders niet kunt vinden met uw bestaande bewakingsoplossing.

- Defender voor Servers bevat Microsoft Defender Vulnerability Management voor het scannen op beveiligingsproblemen op uw azure- of Azure Arc-VM's.

Microsoft Sentinel is de cloudeigen SIEM- en SOAR-oplossing van Microsoft. U kunt deze gebruiken als een zelfstandige oplossing. Het kan ook worden geïntegreerd met Microsoft Defender om een geïntegreerd platform voor beveiligingsbewerkingen te bieden.

Geautomatiseerd onderzoek en respons in Defender XDR helpt uw beveiligingsteam bedreigingen efficiënter en effectiever aan te pakken door geautomatiseerde detectie en zelfherstelmogelijkheden te bieden voor veel scenario's.

Vertrouwelijkheid beheren

Het doorlopende beheer van uw beveiligingspostuur met betrekking tot vertrouwelijkheid omvat het regelmatig uitvoeren van goed ontworpen bewakings- en controleprocedures, het onderhouden van gecodificeerde auditprocedures en het zoeken naar continue verbeteringsmogelijkheden.

Regelmatige controle en controle: Om de integriteit van het vertrouwelijkheidsbeleid te waarborgen, moet u een regelmatige frequentie instellen voor zowel bewaking als controle. Continue bewaking helpt bij de vroege detectie van mogelijke beveiligingsrisico's en afwijkingen. Alleen bewaking is echter onvoldoende. U moet regelmatig controles uitvoeren om te controleren of het beleid en de controles effectief zijn en of ze worden nageleefd. Audits bieden een uitgebreide beoordeling van uw beveiligingspostuur en helpen u bij het identificeren van eventuele hiaten of zwakke punten die u moet aanpakken.

Controleprocedures documenteren en institutionaliseren: Controleprocedures documenteren is van cruciaal belang voor consistentie en verantwoording. Het institutioneel maken van deze procedures zorgt ervoor dat controles systematisch en regelmatig worden uitgevoerd. Gedetailleerde documentatie moet het bereik van de audit, methodologieën, gebruikte hulpprogramma's en de frequentie van controles omvatten. Deze procedure helpt u bij het handhaven van een hoge standaard van beveiliging. Het biedt ook een duidelijk spoor voor nalevings- en regelgevingsdoeleinden.

Best practices voor het verbeteren van de vertrouwelijkheid zijn onder andere:

Scheiding van taken (SoD): Het implementeren van SoD helpt belangenconflicten te voorkomen en vermindert het risico op fraude. Het verdelen van verantwoordelijkheden tussen verschillende personen zorgt ervoor dat niemand de controle heeft over alle aspecten van een kritiek proces.

Proactief onderhoud van de levenscyclus van gebruikers: u moet gebruikersaccounts regelmatig bijwerken en beheren. Deze procedure omvat het onmiddellijk intrekken van toegang voor gebruikers die deze niet meer nodig hebben, machtigingen bijwerken als rollen veranderen en ervoor zorgen dat inactieve accounts worden uitgeschakeld. Proactief onderhoud helpt onbevoegde toegang te voorkomen en zorgt ervoor dat alleen huidige, geautoriseerde gebruikers toegang hebben tot gevoelige gegevens. De Toegangsarchitecten moeten deze maatregelen opnemen in hun standaardbedrijfsprocedures.

Azure-facilitering

Microsoft Purview-preventie van gegevensverlies (DLP) kan u helpen bij het detecteren en voorkomen van exfiltratie via algemene processen die door aanvallers worden gebruikt. Purview DLP kan kwaadwillende personen detecteren die voor het eerst worden gebruikt of in de cloudtoepassing worden gebruikt om gevoelige gegevens van eindpuntapparaten te exfiltreren. Purview DLP kan ook de uitvoering van deze hulpprogramma's identificeren wanneer kwaadwillende personen de naam ervan wijzigen zodat ze niet worden gedetecteerd.

Microsoft Purview Intern risicobeheer kunt u helpen potentiële schadelijke of onbedoelde interne risico's te detecteren en te voorkomen, zoals IP-diefstal, gegevenslekken en beveiligingsschendingen.

Integriteit beheren

Voor het beheren van uw gegevens- en systeemintegriteit is robuuste bewaking met specifieke configuraties vereist voor het detecteren van niet-geautoriseerde wijzigingen in uw assets. Andere belangrijke leerpunten van de fase Beheren zijn het aannemen van continue verbetering en trainingsprocedures.

Bewaking van gegevensintegriteit: gegevensintegriteit effectief bewaken is een complexe taak. Intelligente hulpprogramma's kunnen de belasting van het configureren van de juiste bewakingsmechanismen vereenvoudigen. Als u intelligente gegevensbeheer combineert met SIEM- en SOAR-oplossingen, kunt u uitgebreide inzichten krijgen in activiteiten die betrekking hebben op uw gegevens en onderdelen van uw incidentresponsplan automatiseren. Uw bewaking moet afwijkend gedrag detecteren, waaronder onbevoegde toegang tot gegevensarchieven en wijzigingen in gegevensarchieven. Geautomatiseerde incidentreacties, zoals onmiddellijke vergrendelingen, kunnen helpen de straal van schadelijke activiteiten te minimaliseren.

Bewaking van systeemintegriteit: effectief bewaken voor systeemintegriteit is eenvoudiger dan het bewaken van gegevensintegriteit. De meeste moderne bewakings- en waarschuwingsplatforms zijn goed uitgerust om wijzigingen in systemen te detecteren. Met de juiste kaders voor implementaties, zoals alleen het toestaan van wijzigingen in de omgeving via IaC en een goed ontworpen verificatie- en toegangsplatform, kunt u ervoor zorgen dat wijzigingen die buiten de goedgekeurde protocollen plaatsvinden, onmiddellijk worden gedetecteerd en onderzocht.

Azure-facilitering

Bewaking van gegevensintegriteit

- Met Microsoft Purview-gezondheidsbeheer kunt u gegevensstandaarden codificeren en meten hoe de gegevens in uw estate in de loop van de tijd aan deze normen voldoen. Het biedt rapporten voor het bijhouden van de status van gegevens en helpt gegevenseigenaren bij het oplossen van problemen die zich voordoen.

Beschikbaarheid beheren

Voor het beheren van de beschikbaarheid van uw cloudomgeving is robuuste, proactieve beschikbaarheidsbewaking vereist die wordt gevalideerd via tests.

Beschikbaarheidsbewaking: zorg ervoor dat alle infrastructuur en toepassingen zijn geconfigureerd voor bewaking en dat waarschuwingen zijn geconfigureerd om de juiste teams op de hoogte te stellen. Gebruik cloudeigen functionaliteit voor logboekregistratie en toepassings instrumentatie om uw bewakingsontwerp te vereenvoudigen en operationele lasten te verminderen.

Beschikbaarheidstests: Alle infrastructuur en toepassingen moeten regelmatig worden getest op beschikbaarheid als onderdeel van uw algehele teststrategie. Foutinjectie en chaostests zijn uitstekende strategieën voor het testen van beschikbaarheid en beveiliging door opzettelijk storingen te introduceren.

Azure-facilitering

Naast de Defender voor Cloud oplossingen die eerder zijn besproken, kunt u de volgende oplossingen overwegen:

Met automatische instrumentatie voor Azure Monitor Application Insights kunt u uw toepassing eenvoudig instrumenteren voor uitgebreide telemetriebewaking via Application Insights. Veel hosttypen op basis van Azure en on-premises worden ondersteund voor automatische instrumentatie.

Azure Chaos Studio is een beheerde service die gebruikmaakt van chaos-engineering om u te helpen uw cloudtoepassing en servicetolerantie te meten, te begrijpen en te verbeteren.

Beveiligingsondersteuning beheren

Doorlopend onderwijs

Moedig doorlopend onderwijs en certificering aan in cloudbeveiligingsprocedures om up-to-date te blijven met veranderende bedreigingen en technologieën. Deze training moet betrekking hebben op:

Detectie van bedreigingen. Gebruik geavanceerde analyse- en bewakingshulpprogramma's zoals Microsoft Sentinel om bedreigingen vroegtijdig te detecteren, waarbij continue bewaking en proactieve identificatie van bedreigingen worden benadrukt. Met geavanceerde analyses kunt u ongebruikelijke patronen en gedragingen identificeren die mogelijk duiden op mogelijke beveiligingsrisico's. Geïntegreerde bedreigingsinformatie biedt actuele informatie over bekende bedreigingen, waardoor het systeem nieuwe risico's kan detecteren. Neem training op voorgeplande reacties, zoals geautomatiseerde acties voor insluiting, op om snelle reactie op gedetecteerde bedreigingen te garanderen.

Reactie op incidenten. Train uw beveiligingsteam op robuuste strategieën voor incidentrespons die Zero Trust-principes integreren, ervan uitgaande dat bedreigingen afkomstig kunnen zijn van zowel interne als externe bronnen. Deze activiteit omvat continue verificatie van identiteiten en het beveiligen van toegang tot resources. Training moet ook betrekking hebben op het gebruik van beslissingsstructuren en stroomdiagrammen om reactieacties te begeleiden op basis van specifieke incidentscenario's.

- Beschikbaarheid. Geef training over het implementeren van oplossingen voor hoge beschikbaarheid en herstel na noodgevallen met behulp van Azure-services om ervoor te zorgen dat gegevens en resources toegankelijk blijven wanneer ze nodig zijn. Deze training omvat het onderhouden van vooraf geplande antwoorden waarin de stappen voor het behouden van beschikbaarheid tijdens een incident worden beschreven. Training moet ook strategieën omvatten voor het garanderen van continue toegang tot kritieke resources, zelfs in het geval van onderbrekingen, en omvat praktische training over het instellen en beheren van hulpprogramma's voor hoge beschikbaarheid en herstel na noodgevallen van Azure.

Simulatieoefeningen: Voer regelmatig beveiligingsanalyses en simulaties uit om het team voor te bereiden op praktijkscenario's. Deze oefeningen moeten de mogelijkheid van de organisatie evalueren om te reageren op incidenten binnen het Zero Trust-framework, waarbij alle netwerksegmenten worden behandeld als mogelijk gecompromitteerd totdat ze zijn geverifieerd als veilig. Scenario's zoals phishingaanvallen, gegevensschendingen en ransomware moeten worden gesimuleerd om hiaten in responsstrategieën te identificeren en praktische ervaring te bieden met het afhandelen van incidenten. Inzoomen moeten strategieën voor insluiting benadrukken door gecompromitteerde systemen snel te isoleren om verdere verspreiding, snelle communicatie te voorkomen door het opzetten van duidelijke en efficiënte kanalen voor het verspreiden van informatie en het bewaren van bewijsmateriaal door ervoor te zorgen dat alle relevante gegevens veilig worden verzameld en opgeslagen ter ondersteuning van verdere analyse en onderzoek. Gebruik vooraf geplande antwoorden zoals incidentplaybooks en communicatieprotocollen om ervoor te zorgen dat acties tijdens deze oefeningen consistent en systematisch zijn.

Analyse van incidentreacties: Test regelmatig reactieplannen voor incidenten via realistische oefeningen die verschillende bedreigingsscenario's simuleren. Deze oefeningen moeten betrekking hebben op alle relevante belanghebbenden, waaronder het SOC-team (Security Operations Center), coördinatoren voor incidentrespons, governance lead, incidentcontroller, onderzoeksleider, infrastructuurleider en cloudgovernanceteam, om uitgebreide voorbereiding binnen de organisatie te garanderen. Neem elementen van de CIA triad en Zero Trust principes op in deze oefeningen, zoals het testen van de effectiviteit van toegangsbeheer (vertrouwelijkheid), het implementeren van integriteitscontroles voor kritieke gegevens en het implementeren van procedures voor het onderhouden van de beschikbaarheid van services tijdens een incident. Benadruk effectieve coördinatie door duidelijke communicatie en gezamenlijke inspanningen tussen teams te garanderen door gebruik te maken van vooraf geplande antwoorden, zoals vooraf gedefinieerde rollen en verantwoordelijkheden, en snelle insluiting door snelle isolatie van getroffen systemen en risicobeperking. Documentacties die zijn ondernomen om een duidelijke record te bieden voor incidentbeoordeling en continue verbetering.

Strategieën voor continue verbetering van vertrouwelijkheid en integriteit

Continue verbetering is essentieel voor het onderhouden en verbeteren van vertrouwelijkheid en integriteit in bedrijfscloudomgevingen. Het documenteren van de resultaten van configuratiebeheer en controles en inspecties is van cruciaal belang. Deze documentatie bevat een historische record die u kunt analyseren om trends, terugkerende problemen en verbeteringsgebieden te identificeren.

Vertrouwelijkheidsstrategieën:

Leer uit het verleden. Het implementeren van lessen die zijn geleerd van eerdere inspecties is een belangrijk tenet van continue verbetering. Door de resultaten van eerdere audits en inspecties te analyseren, kunnen organisaties zwakke plekken identificeren en corrigerende acties implementeren om soortgelijke problemen in de toekomst te voorkomen. Deze proactieve aanpak zorgt ervoor dat de organisatie zich continu ontwikkelt en het beveiligingspostuur verbetert.

Realtimegegevens gebruiken. Realtime-bewaking speelt een cruciale rol bij continue verbetering. Door realtimegegevens te gebruiken, kunnen organisaties snel potentiële bedreigingen identificeren en erop reageren, waardoor beveiligingsmaatregelen altijd up-to-date en effectief zijn. Deze dynamische benadering helpt organisaties om eerdere fouten te voorkomen en ervoor te zorgen dat organisaties tolerant blijven tegen opkomende bedreigingen.

Vertrouwelijkheidstraining. Als onderdeel van uw algehele trainingsstrategie zorgt u ervoor dat werknemers worden getraind op basis van uw vertrouwelijkheidsbeleid en procedures. Deze training moet verplicht zijn voor nieuwe medewerkers en moet regelmatig terugkeren voor alle werknemers. Voor werknemers in het beveiligingsteam moet het een uitgebreidere training bevatten die specifiek is voor hun rollen. Leer het belang van het implementeren van versleuteling en strikte toegangsbeheer om gevoelige informatie te beschermen tegen onbevoegde toegang. Training moet ook betrekking hebben op best practices in technologieën voor gegevensversleuteling en hulpprogramma's voor toegangsbeheer om ervoor te zorgen dat alleen geautoriseerd personeel toegang heeft tot gevoelige gegevens.

Integriteitsstrategieën:

Controleer regelmatig uw gegevens. Voer regelmatig handmatige controles uit van uw gegevens om ervoor te zorgen dat uw hulpprogramma's voor gegevensbeheer en controle naar behoren worden uitgevoerd. Zoek naar mogelijkheden voor verbetering.

Gegevens hygiëne. Gebruik goede hygiënegewoonten voor gegevens, zoals hieronder.

Gegevens handmatig controleren op kwaliteit, nauwkeurigheid en consistentie. Corrigeer fouten wanneer ze worden gedetecteerd.

Gebruik strategieën zoals normalisatie om inconsistenties en redundantie te verminderen.

Historische gegevens archiveren in koude of offlineopslag wanneer deze niet meer nodig zijn in productie. Gegevens opschonen die niet hoeven te worden gearchiveerd.

Controleer regelmatig versleutelingsconfiguraties om ervoor te zorgen dat alle gevoelige gegevens in rust en in transit worden versleuteld. Controleer regelmatig de industriestandaarden voor versleuteling en zorg ervoor dat uw systemen overeenkomen met deze standaarden.

Backup. Controleer regelmatig back-upconfiguraties om ervoor te zorgen dat er een back-up wordt gemaakt van alle gegevensarchieven die gevoelige gegevens of andere kritieke gegevens bevatten. Voer hersteltests uit om ervoor te zorgen dat de back-upgegevens geldig zijn. Test regelmatig herstelbewerkingen om ervoor te zorgen dat uw systemen voldoen aan de RTO- (Recovery Time Objective) en RPO-doelen (Recovery Point Objective) van uw organisatie.

Controleer regelmatig de toegang tot systemen en gegevens. Beoordelingen van toegangsmachtigingen voor systemen en gegevensarchieven moeten regelmatig plaatsvinden om ervoor te zorgen dat er geen hiaten zijn in uw toegangsbeheer en -beleid.

Voer integriteitstraining uit. Als onderdeel van uw algehele trainingsstrategie zorgt u ervoor dat werknemers worden getraind op basis van uw beleid en procedures voor gegevens- en systeemintegriteit. Deze training moet verplicht zijn voor nieuwe medewerkers en regelmatig terugkeren voor alle werknemers. Geef voor werknemers in het beveiligingsteam uitgebreidere training die specifiek is voor hun rollen. Geef training over het gebruik van DevOps-processen voor infrastructuur als code (IaC) om de nauwkeurigheid en betrouwbaarheid van gegevens te waarborgen. DevOps-procedures, zoals versiebeheer, continue integratie en geautomatiseerd testen, helpen u bij het bijhouden, controleren en valideren van wijzigingen in de infrastructuur van de cloudomgeving vóór de implementatie. DevOps-procedures zijn met name belangrijk voor het onderhouden van landingszones, omdat deze procedures consistentie en integriteit in de configuratie garanderen door een systematische manier te bieden om wijzigingen in de infrastructuur te verwerken.

Volgende stap

Bekijk het Zero Trust-acceptatieframework voor meer informatie over het integreren van Zero Trust-benaderingen tijdens uw overstap naar de cloud.

Bekijk de goed ontworpen frameworkbeveiligingspijler om beveiligingsrichtlijnen te krijgen die gericht zijn op workloads.