Beveiliging van gegevensintegratie voor SAP in Azure

Dit artikel maakt deel uit van de reeks artikelen 'SAP uitbreiden en innoveren: Best practices'.

- SAP-gegevensbronnen identificeren

- De beste SAP-connector kiezen

- Prestaties en probleemoplossing voor SAP-gegevensextractie

- Beveiliging van gegevensintegratie voor SAP in Azure

- Algemene architectuur voor SAP-gegevensintegratie

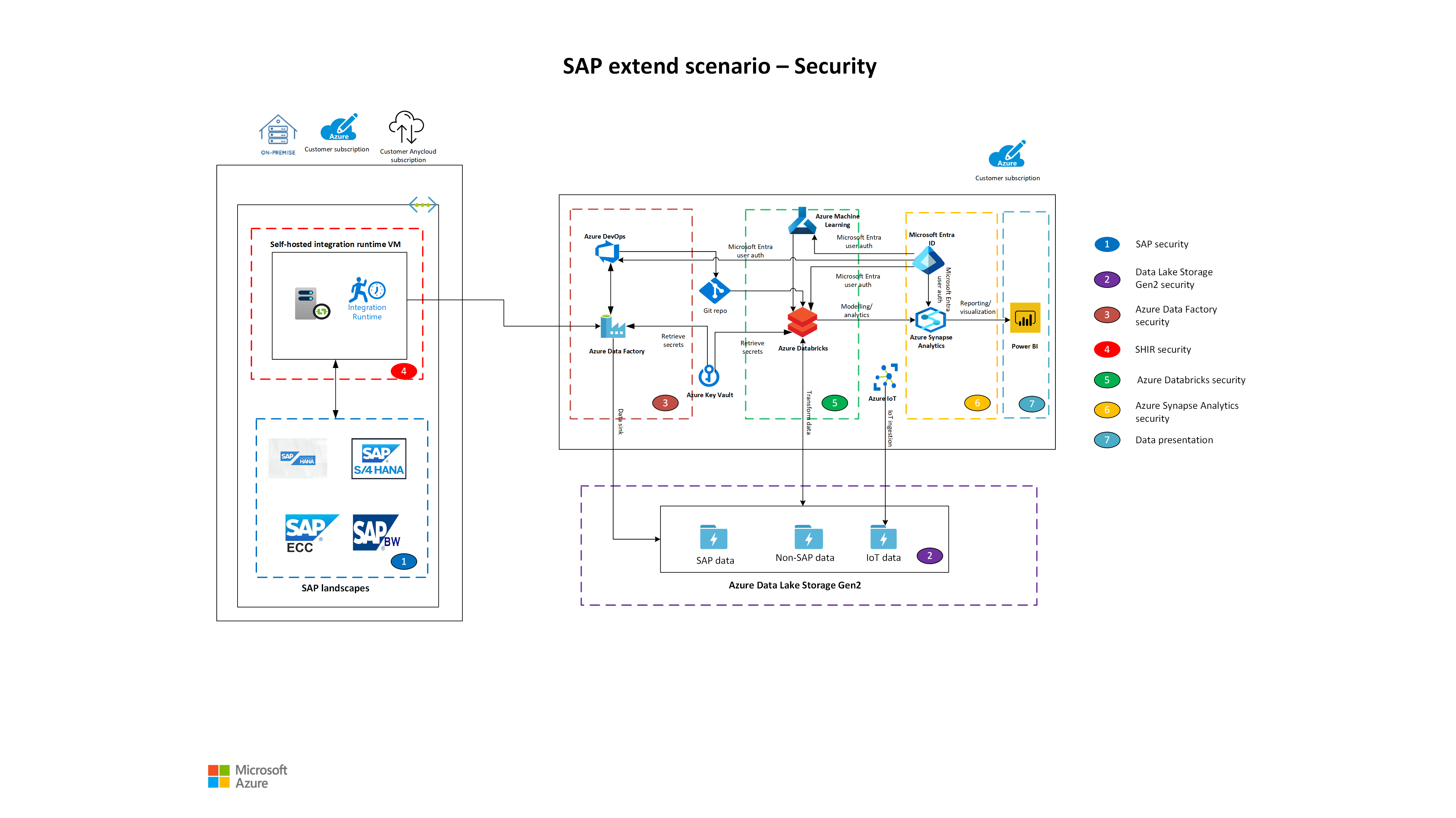

In dit artikel worden de beveiligingslagen voor SAP-uitbreidingsscenario's beschreven, wordt een uitsplitsing van elk onderdeel geboden en worden overwegingen en aanbevelingen geboden. Azure Data Factory-beheerbronnen zijn gebouwd op de Azure-beveiligingsinfrastructuur en maken gebruik van Azure-beveiligingsmaatregelen.

De gegevensopnamelaag bestaat uit:

- SAP S/4HANA, SAP BW/4HANA of SAP HANA Enterprise Edition

- Azure Data Lake Storage Gen2

- Data Factory

- Een zelf-hostende SHIR-VM (Integration Runtime)

Het volgende diagram is een voorbeeldarchitectuur van sap-gegevensintegratiebeveiliging in Azure. Gebruik de voorbeeldarchitectuur als uitgangspunt.

Een Visio-bestand van deze architectuur downloaden.

Een Visio-bestand van deze architectuur downloaden.

Overwegingen en aanbevelingen

In de volgende secties worden beveiligingsoverwegingen en aanbevelingen voor gegevensintegratie voor SAP in Azure beschreven.

SAP-beveiliging

De SAP-beveiligingshandleiding bevat gedetailleerde richtlijnen voor SAP-producten.

Data Lake Storage Gen2-beveiliging

Zie de volgende overwegingen voor Data Lake Storage Gen2-beveiliging.

Toegang tot Azure Storage goedkeuren

Wanneer u toegang krijgt tot gegevens in uw Storage-account, doet uw clienttoepassing een aanvraag via HTTP/HTTPS naar Storage. Standaard is elke resource in Storage beveiligd en moet elke aanvraag voor een beveiligde resource worden geautoriseerd. Opslag biedt veel opties voor het autoriseren van toegang tot gegevens. We raden u aan Microsoft Entra-referenties te gebruiken om aanvragen voor gegevens te autoriseren voor optimale beveiliging en eenvoud. Zie Uw toegangssleutels beveiligen voor meer informatie.

Toegangsbeheer op basis van rollen in Azure (RBAC)

Gebruik RBAC om de machtigingen van een beveiligingsprincipaal te beheren voor blob-, wachtrij- en tabelbronnen in een opslagaccount. U kunt ook op kenmerken gebaseerd toegangsbeheer (ABAC) van Azure gebruiken om voorwaarden toe te voegen aan Azure-roltoewijzingen voor blob-resources. Zie Toegang tot Azure Blob Storage autoriseren met behulp van voorwaarden voor azure-roltoewijzing voor meer informatie.

Beveiliging van Blob Storage

Overweeg beveiligingsaan aanbevelingen voor blobopslag, zoals gegevensbeveiliging, identiteits- en toegangsbeheer, netwerken, logboekregistratie en bewaking. Zie Beveiligingsaanaanveling voor blobopslag voor meer informatie.

Toegangsbeheer voor Data Lake Storage Gen2

Data Lake Storage Gen2 ondersteunt de volgende autorisatiestrategieën:

- RBAC

- ACL’s (toegangsbeheerlijsten)

- Beveiligingsgroepen

- Sas-autorisatie (Shared Key and Shared Access Signature)

Er zijn twee soorten ACL's in Data Lake Storage Gen2:

- Toegangs-ACL's beheren de toegang tot een object. Bestanden en mappen hebben toegangs-ACL's.

- Standaard-ACL's zijn sjablonen van ACL's die zijn gekoppeld aan een map. Ze bepalen de toegangs-ACL's voor onderliggende items die onder die map worden gemaakt. Bestanden hebben geen standaard-ACL's.

Wijs in een ACL-vermelding niet rechtstreeks afzonderlijke gebruikers of service-principals toe. Gebruik Altijd Microsoft Entra-beveiligingsgroepen als de toegewezen principal. Met deze procedure kunt u gebruikers of service-principals toevoegen en verwijderen zonder ACL's opnieuw toe te passen op een hele mapstructuur. In plaats daarvan kunt u gebruikers en service-principals toevoegen aan of verwijderen uit de juiste Microsoft Entra-beveiligingsgroep. Zie Toegangsbeheerlijsten voor meer informatie.

Data Factory-beveiliging

Zie de volgende overwegingen voor data factory-beveiliging.

Gegevensverplaatsing

Er zijn twee scenario's voor gegevensverplaatsing: een cloudscenario en een hybride scenario. Zie Beveiligingsoverwegingen voor gegevensverplaatsing in Data Factory voor informatie over beveiliging van gegevensverplaatsing.

In een cloudscenario zijn uw bron en bestemming openbaar toegankelijk via internet. Uw bron of doel kan beheerde cloudopslagservices zijn, zoals Azure Storage, Azure Synapse Analytics, Azure SQL Database, Data Lake Storage Gen2, Amazon S3, Amazon Redshift, SaaS-services (software-as-a-service), zoals Salesforce of webprotocollen, zoals file transfer protocol (FTP) en open data protocol (OData). Zoek een volledige lijst met ondersteunde gegevensbronnen in ondersteunde gegevensarchieven en -indelingen.

In een hybride scenario bevindt uw bron of bestemming zich achter een firewall of in een on-premises bedrijfsnetwerk. Of het gegevensarchief bevindt zich in een particulier netwerk of virtueel netwerk en is niet openbaar toegankelijk. In dat geval is het gegevensarchief meestal de bron. Het hybride scenario omvat ook databaseservers die worden gehost op virtuele machines.

Strategieën voor gegevenstoegang

Uw organisatie wil hun gegevensarchieven, zoals on-premises of cloud-/SaaS-gegevensarchieven, beschermen tegen onbevoegde toegang via internet. U kunt de toegang in uw cloudgegevensarchief beheren met behulp van:

- Een privékoppeling van een virtueel netwerk naar een gegevensbron met een privé-eindpunt.

- Firewallregels die de connectiviteit beperken met behulp van een IP-adres.

- Verificatiestrategieën waarvoor gebruikers hun identiteit moeten bewijzen.

- Autorisatiestrategieën waarmee gebruikers worden beperkt tot specifieke acties en gegevens.

Zie Strategieën voor gegevenstoegang voor meer informatie.

Referenties opslaan in Azure Key Vault

U kunt referenties opslaan voor gegevensarchieven en berekeningen in Key Vault. Data Factory haalt de referenties op wanneer een activiteit wordt uitgevoerd die gebruikmaakt van het gegevensarchief of de berekening. Zie Referenties opslaan in Key Vault en Key Vault-geheimen gebruiken in pijplijnactiviteiten voor meer informatie.

Referenties versleutelen

Overweeg in Data Factory referenties te versleutelen voor on-premises gegevensarchieven. Op een computer met een SHIR kunt u referenties versleutelen en opslaan voor al uw on-premises gegevensarchieven, zoals gekoppelde services met gevoelige informatie. Zie Referenties versleutelen voor on-premises gegevensarchieven in Data Factory voor meer informatie.

Een beheerde identiteit gebruiken

Wanneer u een beheerde identiteit gebruikt, hoeft u geen referenties te beheren. Een beheerde identiteit biedt een identiteit voor het service-exemplaar wanneer deze verbinding maakt met resources die ondersteuning bieden voor Microsoft Entra-verificatie. Er zijn twee typen ondersteunde beheerde identiteiten: door het systeem toegewezen beheerde identiteiten en door de gebruiker toegewezen beheerde identiteiten. Zie Beheerde identiteit voor Data Factory voor meer informatie.

Versleutelen met door de klant beheerde sleutels

Afhankelijk van uw beveiligingsbeleid kunt u overwegen om Data Factory te versleutelen met door de klant beheerde sleutels. Zie Data Factory versleutelen met door de klant beheerde sleutels voor meer informatie.

Een beheerd virtueel netwerk gebruiken

Wanneer u een Azure Integration Runtime maakt in een door Data Factory beheerd virtueel netwerk, wordt de integration runtime ingericht met het beheerde virtuele netwerk. Het maakt gebruik van privé-eindpunten om veilig verbinding te maken met de ondersteunde gegevensarchieven. Een privé-eindpunt is een privé-IP-adres binnen een specifiek virtueel netwerk en subnet. Het beheerde virtuele netwerk wordt alleen ondersteund in dezelfde regio als de Data Factory-regio. Zie het beheerde virtuele netwerk van Data Factory voor meer informatie.

Azure Private Link gebruiken

Wanneer u Private Link gebruikt, kunt u verbinding maken met PaaS-implementaties (Platform-as-a-Service) in Azure via een privé-eindpunt. Zie Private Link voor Data Factory voor een lijst met PaaS-implementaties die ondersteuning bieden voor Private Link.

SHIR VM-verbindingen en -beveiliging

Zie de volgende overwegingen voor SHIR VM-verbindingen en -beveiliging.

Referenties voor on-premises gegevensarchief

U kunt on-premises gegevensopslagreferenties opslaan in Data Factory of verwijzen naar de referenties met behulp van Data Factory tijdens de runtime vanuit Key Vault. Als u referenties opslaat in Data Factory, versleutelt u deze altijd op een SHIR. Zie de referenties voor het on-premises gegevensarchief voor meer informatie.

Een SHIR instellen op basis van uw netwerkconfiguratie

Voor een hybride gegevensverplaatsing bevat de volgende tabel een overzicht van de aanbevelingen voor netwerk- en SHIR-configuratie op basis van verschillende combinaties van bron- en doellocaties.

| Source | Bestemming | Netwerkconfiguratie | Installatie van integratieruntime |

|---|---|---|---|

| On-premises | Virtuele machines en cloudservices die zijn geïmplementeerd in virtuele netwerken | IPSec VPN (punt-naar-site of site-naar-site) | Een SHIR installeren op een virtuele Azure-machine in het virtuele netwerk |

| On-premises | Virtuele machines en cloudservices die zijn geïmplementeerd in virtuele netwerken | Azure ExpressRoute (persoonlijke peering) | Een SHIR installeren op een virtuele Azure-machine in het virtuele netwerk |

| On-premises | Op Azure gebaseerde services met een openbaar eindpunt | ExpressRoute (Microsoft-peering) | Een on-premises SHIR of op een virtuele Azure-machine installeren |

ExpressRoute of IPSec VPN

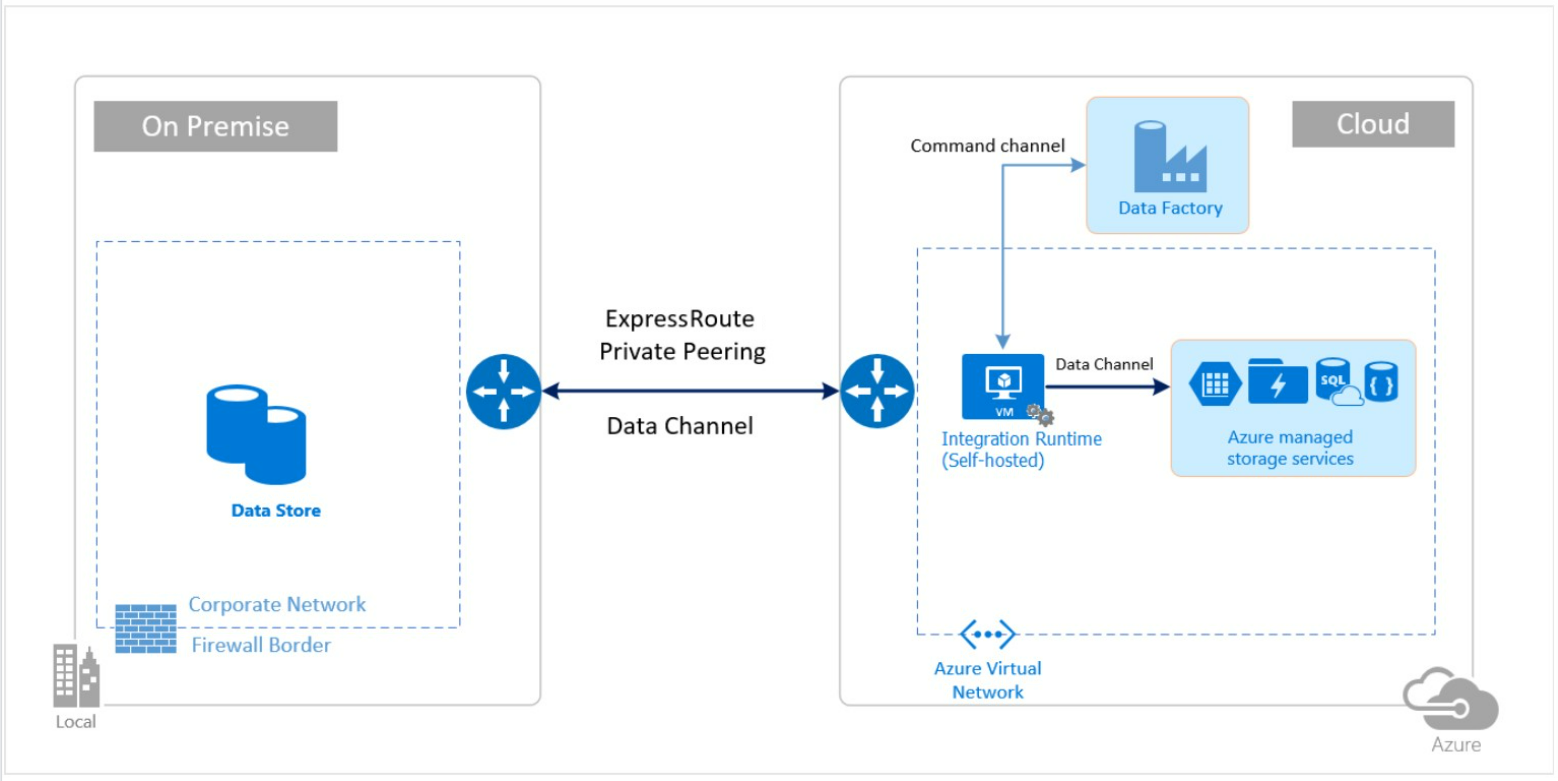

In de volgende afbeeldingen ziet u hoe u een SHIR gebruikt om gegevens te verplaatsen tussen een on-premises database en een Azure-service met behulp van Azure Virtual Network en ExpressRoute of IPSec VPN.

Zie Beveiligingsoverwegingen voor gegevensverplaatsing in Data Factory voor firewallconfiguraties en het instellen van de acceptatielijst voor IP-adressen.

In dit diagram ziet u hoe u gegevens verplaatst met behulp van persoonlijke ExpressRoute-peering:

In dit diagram ziet u hoe u gegevens verplaatst met behulp van IPSec VPN:

Zorg ervoor dat in de firewall het IP-adres van de SHIR-machine is toegestaan en juist is geconfigureerd. Voor de volgende cloudgegevensarchieven moet u het IP-adres van de SHIR-machine toestaan. Voor sommige van deze gegevensarchieven is standaard mogelijk geen acceptatielijst vereist.

- SQL Database

- Azure Synapse Analytics

- Data Lake Storage Gen2

- Azure Cosmos DB

- Amazon Redshift

Zie Beveiligingsoverwegingen voor gegevensverplaatsing in Data Factory en Een SHIR maken en configureren voor meer informatie.

Azure Databricks-beveiliging

Zie de volgende overwegingen voor Azure Databricks-beveiliging.

Azure-beveiligingsbasislijn voor Azure Databricks

Overweeg de Azure-beveiligingsbasislijn voor Azure Databricks. Deze beveiligingsbasislijn past richtlijnen toe van de Microsoft-cloudbeveiligingsbenchmark versie 1.0 op Azure Databricks. De Microsoft Cloud Security-benchmark biedt aanbevelingen voor het beveiligen van uw cloudoplossingen in Azure.

Azure Synapse Analytics-beveiliging

Azure Synapse Analytics implementeert een beveiligingsarchitectuur met meerdere lagen voor end-to-end-beveiliging van uw gegevens. Er zijn vijf lagen:

Gegevensbescherming identificeert en classificeert gevoelige gegevens en versleutelt data-at-rest en in beweging. Zie Gegevensbeveiliging voor gegevensdetectie en -classificatie, governance en versleuteling.

Toegangsbeheer bepaalt het recht van een gebruiker om met gegevens te communiceren. Azure Synapse Analytics ondersteunt een breed scala aan mogelijkheden om te bepalen wie toegang heeft tot welke gegevens. Zie Toegangsbeheer voor meer informatie.

Verificatie bewijst de identiteit van gebruikers en toepassingen. Azure SQL Auditing kan verificatieactiviteiten registreren en een IT-beheerder kan rapporten en waarschuwingen configureren wanneer er een poging is om zich aan te melden vanaf een verdachte locatie. Zie Verificatie voor meer informatie.

Netwerkbeveiliging isoleert netwerkverkeer met privé-eindpunten en virtuele particuliere netwerken. Er zijn veel netwerkbeveiligingsopties voor het beveiligen van Azure Synapse Analytics. Zie Netwerkbeveiliging voor meer informatie.

Detectie van bedreigingen identificeert mogelijke beveiligingsrisico's, zoals ongebruikelijke toegangslocaties, SQL-injectieaanvallen en verificatieaanvallen. Zie Detectie van bedreigingen voor meer informatie.

Gegevenspresentatielaag

Bedenk hoe u beveiligingsmogelijkheden kunt gebruiken om de presentatielaag te verdedigen, inclusief Power BI. Zie Power BI-beveiliging en planning voor Power BI-implementatie: Beveiliging voor meer informatie.