Netwerktopologie en connectiviteit voor Oracle in de landingszoneversneller van Azure Virtual Machines

Dit artikel is gebaseerd op verschillende overwegingen en aanbevelingen die zijn gedefinieerd in het ontwerpgebied van de Azure-landingszone voor netwerktopologie en -connectiviteit. Het biedt belangrijke ontwerpoverwegingen en aanbevolen procedures voor netwerken en connectiviteit van uw Oracle-exemplaar dat wordt uitgevoerd op virtuele Azure-machines. Omdat Oracle bedrijfskritieke workloads ondersteunt, moet u de richtlijnen voor de ontwerpgebieden van de Azure-landingszone in uw ontwerp opnemen.

Prioriteit geven aan beveiliging voor Oracle-workloads

Net als bij de meeste productiedatabases is het beveiligen van een Oracle-workload essentieel. De database moet privé blijven en geen openbare eindpunten hebben. Alleen geautoriseerde cloudservices, zoals een zakelijke toepassing of webfront-endservices, moeten de toegang tot de gegevens beheren. Een paar geautoriseerde personen kunnen elke productiedatabase beheren met behulp van een beveiligde service. Zie Plannen voor externe toegang voor VM's voor meer informatie.

Netwerkontwerp op hoog niveau

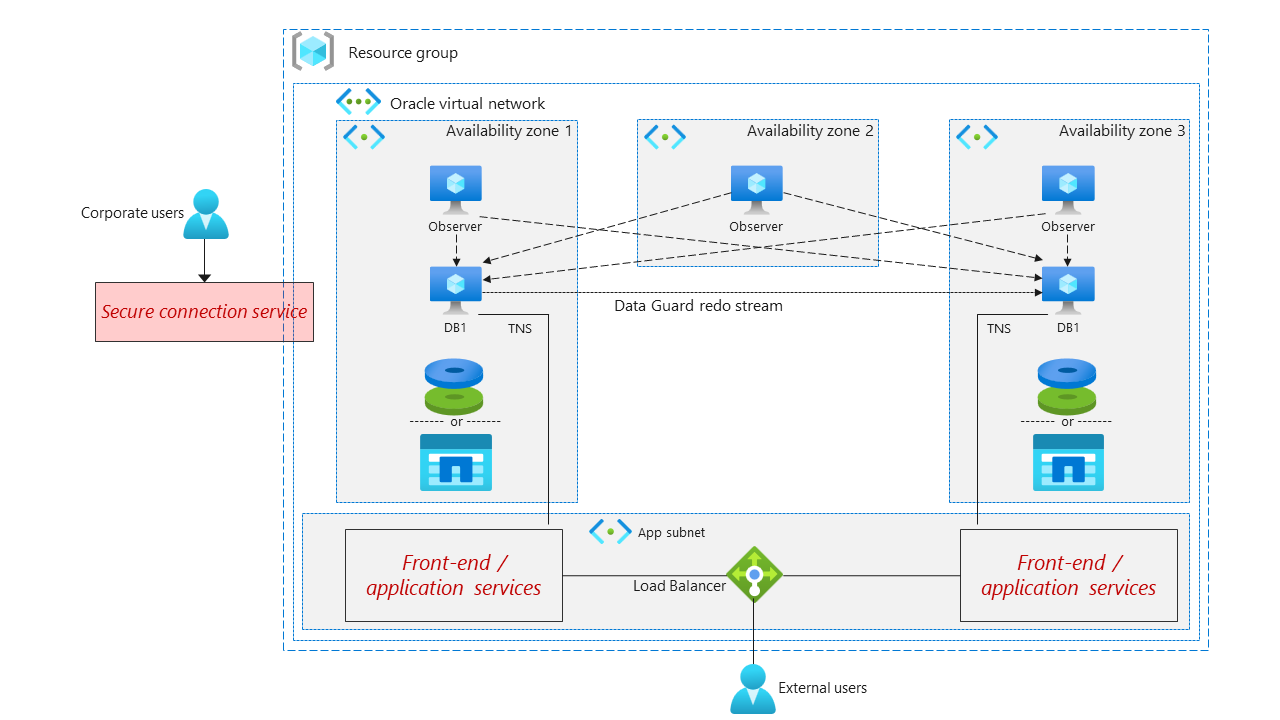

In het volgende architectuurdiagram ziet u netwerkoverwegingen voor Oracle-exemplaren binnen een Azure-landingszone.

Zorg ervoor dat alle oplossingsservices zich in één virtueel netwerk bevinden.

Gebruik Azure Firewall, Azure-toepassing Gateway of andere beveiligingsmechanismen om ervoor te zorgen dat alleen essentieel verkeer toegang heeft tot de oplossing.

Implementeer een netwerk-DMZ voor geavanceerdere netwerkbeveiligingsmaatregelen. Zie Een beveiligd hybride netwerk implementeren voor meer informatie.

Verkeer bewaken en filteren met behulp van Azure Monitor, Azure-netwerkbeveiligingsgroepen (NSG's) of toepassingsbeveiligingsgroepen.

Zorg ervoor dat alle VM's die rechtstreeks ondersteuning bieden voor de Oracle-database zich in een toegewezen subnet bevinden en beveiligd blijven vanaf internet.

Het Oracle-databasesubnet moet een NSG bevatten die het volgende verkeer toestaat:

Binnenkomende poort 22 of 3389 als Oracle-databaseservices alleen worden uitgevoerd op Windows vanaf een beveiligde bron. Zie Plannen voor externe toegang voor VM's voor meer informatie over beveiligde VM-toegang.

Alleen binnenkomende poort 1521 van het front-endsubnet. Het front-endsubnet moet de aanbevolen procedures volgen voor internetgerichte workloads.

Wijzig poorten wanneer beveiliging moet worden verborgen. Gebruik geen standaardpoorten.

Beperk oracle-beheertoegang tot een minimaal aantal geautoriseerde gebruikers met behulp van Azure Bastion om veilig verbinding te maken met de VM's in het Oracle-subnet.

Als u Azure Bastion gebruikt voor toegang tot de Oracle-databaseserver, moet u ervoor zorgen dat het AzureBastionSubnet een NSG bevat waarmee binnenkomend verkeer op poort 443 wordt toegestaan.

Configureer nabijheidsplaatsingsgroepen voor Oracle-toepassingsservers en Oracle-databaseservers om de netwerklatentie te minimaliseren.

Gebruik versneld netwerken om alle services te implementeren.