Externe toegang tot virtuele machines plannen

In dit artikel worden de aanbevolen richtlijnen beschreven voor het bieden van externe toegang tot virtuele machines (VM's) die zijn geïmplementeerd in een Architectuur voor Azure-landingszones.

Azure biedt verschillende technologieën voor het bieden van externe toegang tot VM's:

- Azure Bastion, een PaaS-oplossing (Platform as a Service), voor toegang tot VM's via een browser of momenteel in preview via de systeemeigen SSH/RDP-client op Windows-werkstations

- Just-In-Time-toegang (JIT) die wordt geboden via Microsoft Defender voor Cloud

- Opties voor hybride connectiviteit, zoals Azure ExpressRoute en VPN's

- Openbaar IP-adres dat rechtstreeks is gekoppeld aan de VIRTUELE machine of via een NAT-regel via een openbare Load Balancer van Azure

De keuze van welke externe toegangsoplossing het meest geschikt is, is afhankelijk van factoren zoals schaal, topologie en beveiligingsvereisten.

Ontwerpoverwegingen

- Indien beschikbaar, kunt u bestaande hybride connectiviteit met virtuele Azure-netwerken gebruiken via ExpressRoute- of S2S-/P2S-VPN-verbindingen om externe toegang te bieden van on-premises naar Virtuele Windows- en Linux Azure-machines.

- NSG's kunnen worden gebruikt om SSH-/RDP-verbindingen met Virtuele Azure-machines te beveiligen.

- JIT staat externe SSH/RDP-toegang via internet toe zonder dat u een andere infrastructuur hoeft te implementeren.

- Er zijn enkele beschikbaarheidsbeperkingen met JIT-toegang.

- JIT-toegang kan niet worden gebruikt voor VM's die worden beveiligd door Azure Firewalls die worden beheerd door Azure Firewall Manager.

- Azure Bastion biedt een extra controlelaag. Het maakt beveiligde en naadloze RDP-/SSH-connectiviteit met uw VM's mogelijk rechtstreeks vanuit Azure Portal of systeemeigen client in preview via een beveiligd TLS-kanaal. Azure Bastion onderhandelt ook de noodzaak van hybride connectiviteit.

- Overweeg de juiste Azure Bastion-SKU om te gebruiken op basis van uw vereisten, zoals beschreven in Configuratie-instellingen voor Azure Bastion.

- Raadpleeg de veelgestelde vragen over Azure Bastion voor antwoorden op veelgestelde vragen over de service.

- Azure Bastion met Kerberos-verificatie vereist dat zowel de domeincontrollers als Azure Bastion zich in hetzelfde virtuele netwerk bevinden. Zie Azure Bastion Kerberos-verificatie voor meer informatie.

- Azure Bastion kan worden gebruikt in azure Virtual WAN-topologie , maar er zijn enkele beperkingen:

- Azure Bastion kan niet worden geïmplementeerd in een virtuele Hub van Virtual WAN.

- Azure Bastion moet de

StandardSKU gebruiken en ook deIP based connectionfunctie moet zijn ingeschakeld voor de Azure Bastion-resource. Raadpleeg de documentatie over de verbinding op basis van Azure Bastion IP - Azure Bastion kan worden geïmplementeerd in elk virtueel spoke-netwerk dat is verbonden in een Virtual WAN, voor toegang tot virtuele machines, in zijn eigen of andere virtuele netwerken die zijn verbonden met hetzelfde Virtuele WAN, via de bijbehorende hubs, via virtuele WAN-netwerkverbindingen; routering wordt correct geconfigureerd.

Tip

Met een azure Bastion IP-verbinding kunt u ook verbinding maken met on-premises machines, mits er hybride connectiviteit tot stand is gebracht tussen de Azure Bastion-resource en de computer waarmee u verbinding wilt maken. Zie: Verbinding maken met een virtuele machine via het opgegeven privé-IP-adres via de portal

Ontwerpaanaanvelingen

- Gebruik bestaande ExpressRoute- of VPN-connectiviteit om externe toegang te bieden tot Azure-VM's die toegankelijk zijn vanaf on-premises via ExpressRoute- of VPN-verbindingen.

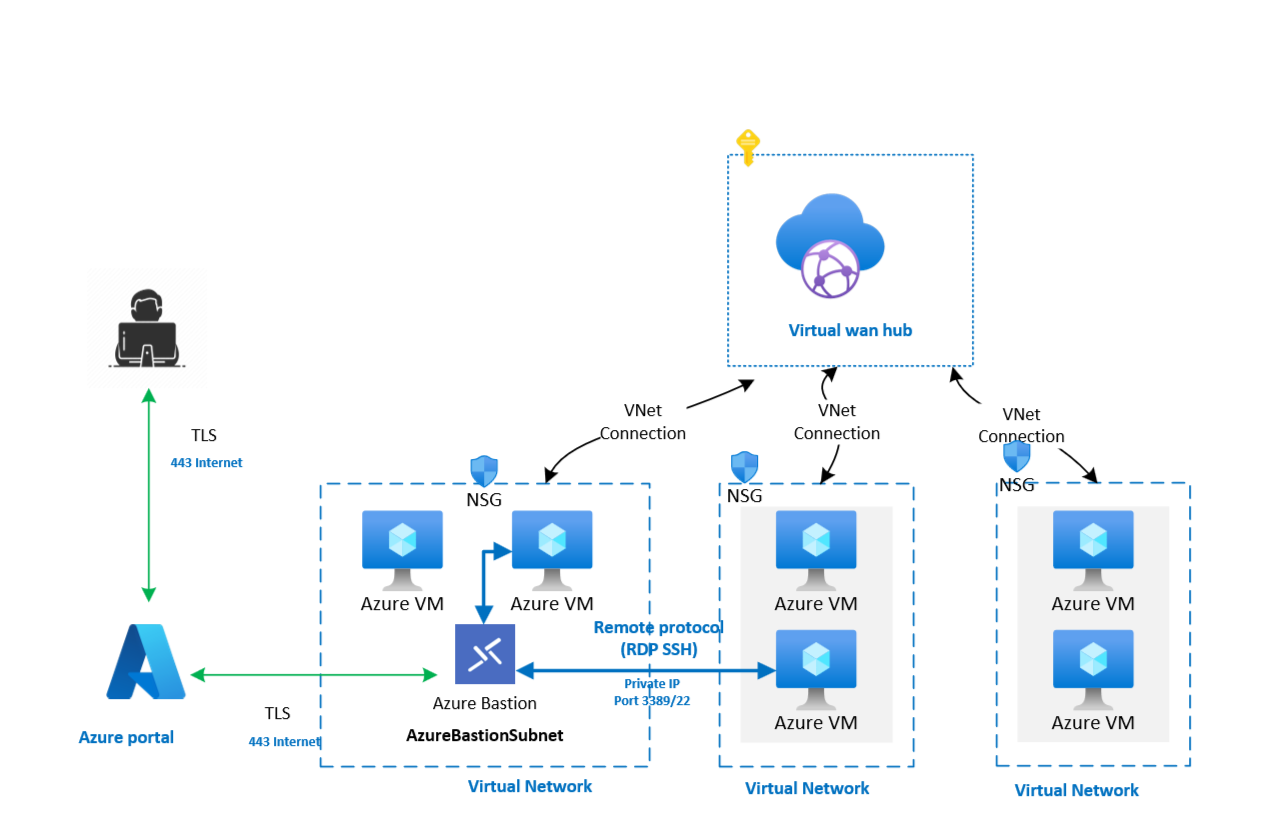

- In een op Virtual WAN gebaseerde netwerktopologie waarbij externe toegang tot virtuele machines via internet is vereist:

- Azure Bastion kan worden geïmplementeerd in elk virtueel spoke-netwerk van de respectieve VM's.

- U kunt er ook voor kiezen om een gecentraliseerd Azure Bastion-exemplaar in één spoke in uw Virtual WAN-topologie te implementeren, zoals wordt weergegeven in afbeelding 1. Deze configuratie vermindert het aantal Azure Bastion-exemplaren dat in uw omgeving moet worden beheerd. Voor dit scenario moeten gebruikers die zich via Azure Bastion aanmelden bij Virtuele Windows- en Linux-machines, een lezerrol hebben in de Azure Bastion-resource en het gekozen virtuele spoke-netwerk. Sommige implementaties kunnen beveiligings- of nalevingsoverwegingen hebben die dit beperken of voorkomen.

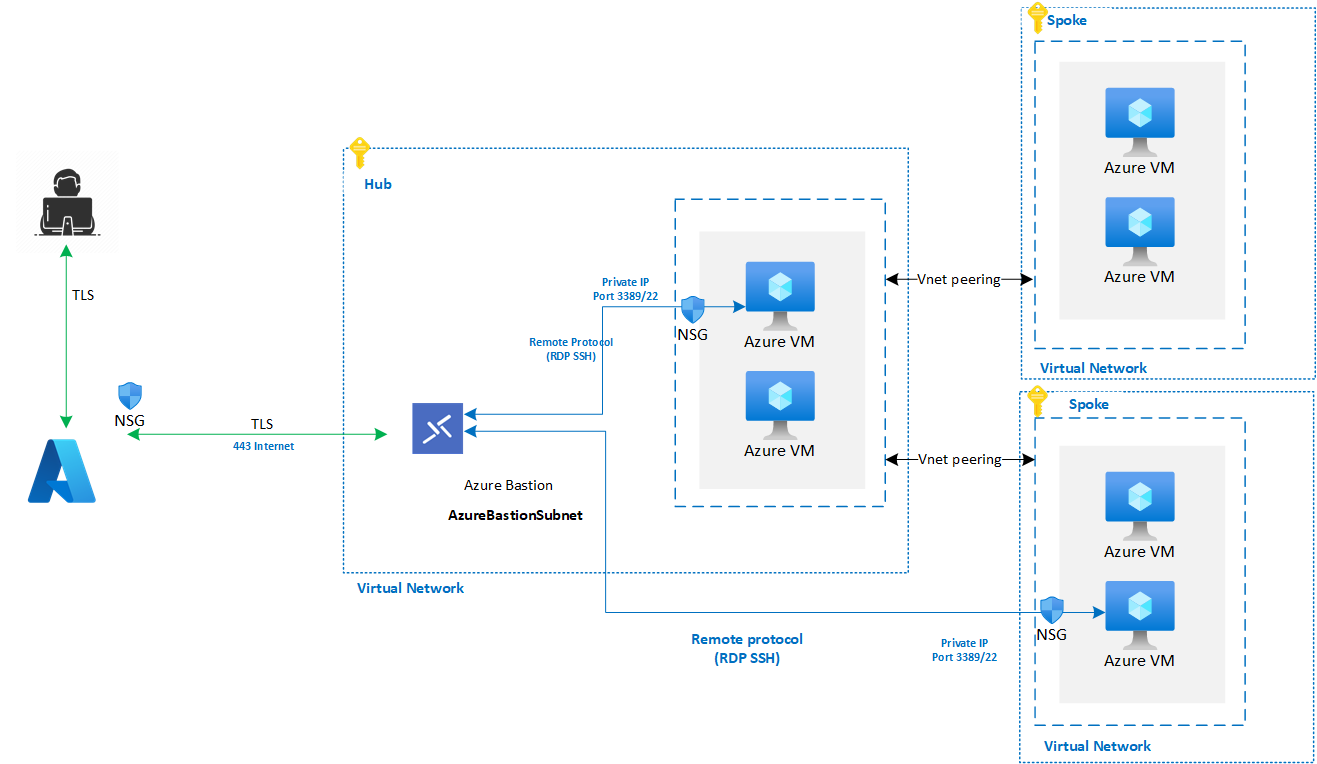

- In de hub-and-spoke-netwerktopologie, waarbij externe toegang tot virtuele Azure-machines via internet is vereist:

- Eén Azure Bastion-host kan worden geïmplementeerd in het virtuele hubnetwerk, dat connectiviteit kan bieden met Virtuele Azure-machines in virtuele spoke-netwerken via peering van virtuele netwerken van virtuele netwerken. Deze configuratie vermindert het aantal Azure Bastion-exemplaren dat in uw omgeving moet worden beheerd. Voor dit scenario moeten gebruikers die zich via Azure Bastion aanmelden bij Virtuele Windows- en Linux-machines, een lezerrol hebben in de Azure Bastion-resource en het virtuele hubnetwerk. Sommige implementaties kunnen beveiligings- of nalevingsoverwegingen hebben. Zie afbeelding 2.

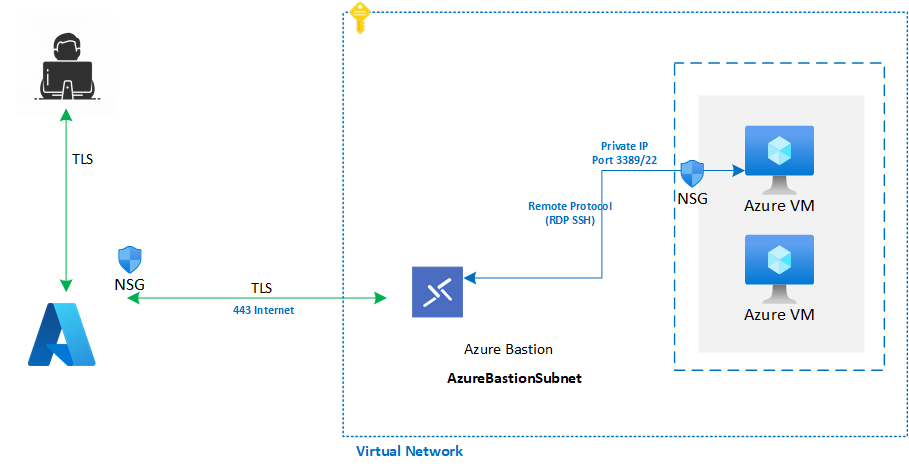

- Uw omgeving staat mogelijk niet toe dat gebruikers de rol op basis van op rollen gebaseerd toegangsbeheer (RBAC) van de Lezer verlenen in de Azure Bastion-resource en het virtuele hubnetwerk. Gebruik Azure Bastion Basic of Standard om connectiviteit te bieden met VM's binnen een virtueel spoke-netwerk. Implementeer een toegewezen Azure Bastion-exemplaar in elk virtueel spoke-netwerk waarvoor externe toegang is vereist. Zie afbeelding 3.

- Configureer NSG-regels voor het beveiligen van Azure Bastion en de VM's waarmee deze connectiviteit biedt. Volg de richtlijnen voor het werken met VM's en NSG's in Azure Bastion.

- Configureer diagnostische logboeken van Azure Bastion om te worden verzonden naar de centrale Log Analytics-werkruimte. Volg de richtlijnen in Inschakelen en werken met Azure Bastion-resourcelogboeken.

- Zorg ervoor dat de vereiste RBAC-roltoewijzingen worden gemaakt voor de gebruikers of groepen die via Azure Bastion verbinding maken met de VM's.

- Als u via SSH verbinding maakt met Virtuele Linux-machines, gebruikt u de functie om verbinding te maken met behulp van een persoonlijke sleutel die is opgeslagen in Azure Key Vault.

- Implementeer Azure Bastion- en ExpressRoute- of VPN-toegang om te voldoen aan specifieke behoeften, zoals toegang tot noodglas.

- Externe toegang tot Windows- en Linux-VM's via openbare IP-adressen die rechtstreeks aan de VM's zijn gekoppeld, wordt afgeraden. Externe toegang mag nooit worden geïmplementeerd zonder strikte NSG-regels en firewalling.

Afbeelding 1: Azure Virtual WAN-topologie.

Afbeelding 2: Azure Hub-and-Spoke-topologie.

Afbeelding 3: Topologie van zelfstandige virtuele netwerken van Azure.