Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Kubernetes met Azure Arc ondersteunt on-premises en andere cloudomgevingen die zijn geïntegreerd met verschillende systemen voor identiteits- en toegangsbeheer. Naast bestaande kubernetes-cluster op rollen gebaseerd toegangsbeheer (RBAC) ondersteunt Kubernetes met Azure Arc Azure RBAC om toegangsbeheer in Kubernetes-clusters te samenvoegen en operationele overhead te minimaliseren.

De combinatie van RBAC-modellen die uw organisatie moet gebruiken, is afhankelijk van wat uw organisatie nodig heeft. Enkele voorbeelden:

- Onboarding van een Kubernetes-cluster naar Azure Arc

- Een Kubernetes-cluster met Arc beheren

- Azure Arc-clusterextensies installeren

- Toepassingen uitvoeren op een Kubernetes-cluster met Arc

- Azure RBAC gebruiken voor toegang tot Azure-resources

Als u zowel de behoeften van uw organisatie als de mogelijkheden van Kubernetes met Azure Arc begrijpt, kunt u de beste RBAC-modellen kiezen voor uw specifieke infrastructuur, beveiliging en governance wanneer u een Kubernetes-cluster met Arc bouwt.

In dit artikel worden de IAM-architectuur (Identiteits- en toegangsbeheer) met Azure Arc, ontwerpoverwegingen, aanbevelingen en op rollen gebaseerd toegangsbeheer voor verschillende scenario's beschreven.

Architectuur

Als u de juiste architectuur voor uw organisatie wilt ontwerpen, moet u de kubernetes-connectiviteitsmodi met Arc begrijpen. Azure RBAC wordt alleen ondersteund in de volledig verbonden modus, niet in de semi-verbonden modus.

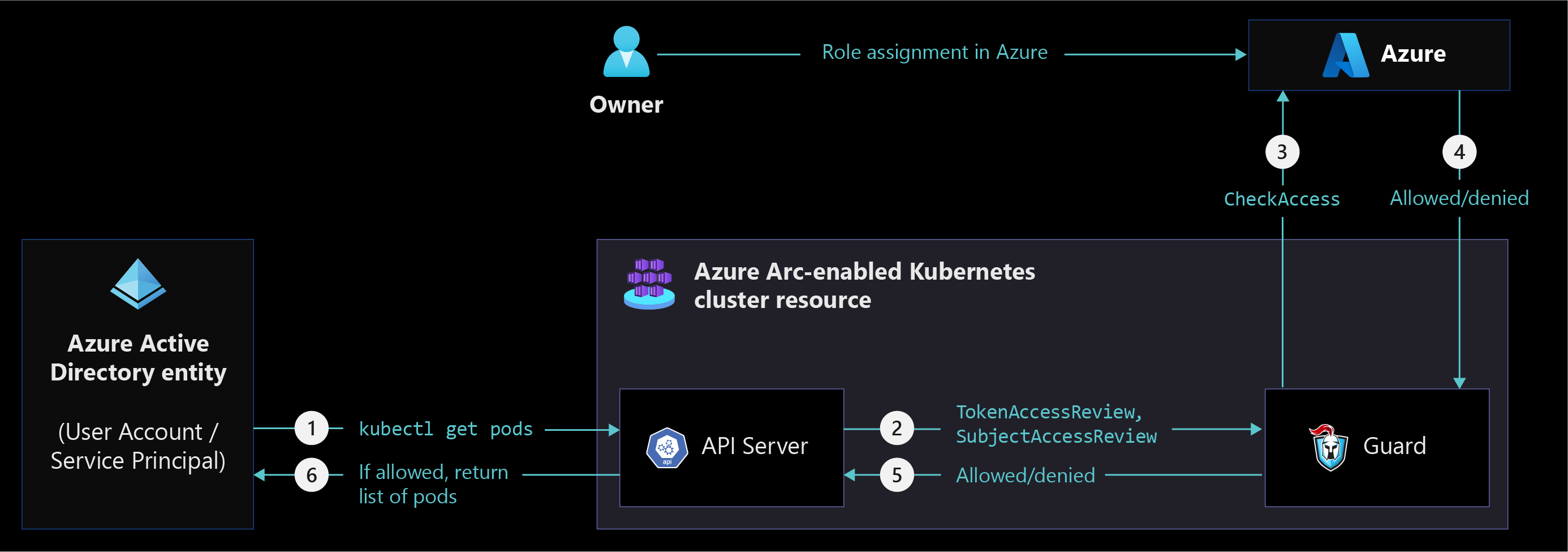

Azure RBAC in Kubernetes met Azure Arc

In het volgende diagram ziet u verschillende Kubernetes-onderdelen met Azure Arc en hoe deze communiceren wanneer Azure RBAC wordt gebruikt voor het beheren van een Kubernetes-cluster.

Veilige toegang tot Kubernetes-cluster met Azure Arc vanaf elke locatie

In het volgende diagram ziet u toegang tot Kubernetes-clusters met Azure Arc vanaf elke locatie en ziet u hoe onderdelen met elkaar communiceren om een cluster te beheren met behulp van Azure RBAC.

Ontwerpoverwegingen

Bekijk het ontwerpgebied voor identiteits- en toegangsbeheer van Azure-landingszones om het effect van Kubernetes met Azure Arc te beoordelen op uw algehele identiteit en toegangsmodel.

Voor onboarding van Kubernetes-clusters:

- Kies tussen Microsoft Entra-gebruiker (voor handmatig onboarden van één cluster) versus service-principal (voor onboarding zonder scripts en hoofdloze onboarding van meerdere clusters) voor het onboarden van Kubernetes-clusters naar Azure Arc afzonderlijk of op schaal. Raadpleeg het kritieke ontwerpgebied automatiseringsdisciplines voor meer implementatiedetails.

- De identiteit van de onboarding-entiteit moet clusterbeheerder ClusterRoleBinding op het cluster hebben. Kies tussen het gebruik van een gebruiker van uw on-premises of andere cloudidentiteitsprovider of het gebruik van een Kubernetes-serviceaccount met de rol clusterbeheerder.

Voor Kubernetes-clusterbeheer:

- Omdat Kubernetes met Azure Arc-verificatie en Azure RBAC naar on-premises of andere Kubernetes-cloudomgevingen brengt, moet u kiezen tussen bestaand Kubernetes-toegangsbeheer en Azure RBAC, afhankelijk van de beveiligings- en governancevereisten van uw organisatie.

- Bepaal of Kubernetes Cluster Connect met Azure Arc u de flexibiliteit biedt om Kubernetes-cluster te beheren zonder dat uw binnenkomende firewallpoorten geopend zijn voor uw on-premises of andere cloudnetwerken.

- Bepaal of Azure RBAC de juiste keuze is wanneer er veel Kubernetes-clusters worden uitgevoerd in on-premises en andere cloudomgevingen. U moet clusterbeheer vereenvoudigen voor alle Kubernetes-clusters.

Ontwerpaanaanvelingen

Voor onboarding van Kubernetes-clusters:

- Gebruik Microsoft Entra-beveiligingsgroepen om Kubernetes-clusterrollen met Azure Arc RBAC-rollen te verlenen voor onboarding en beheer van Kubernetes-clusters met Azure Arc.

Voor Kubernetes-clusterbeheer:

Als uw on-premises identiteiten worden gesynchroniseerd met Microsoft Entra ID, gebruikt u dezelfde identiteiten wanneer u Azure RBAC gebruikt voor clusterbeheer.

Vereenvoudig uw toegangsbeheer door beveiligingsgroepen te maken en toe te wijzen aan de Azure RBAC-rollen die worden ondersteund door Kubernetes met Azure Arc. Wijs machtigingen toe aan deze beveiligingsgroepen op het niveau van de resourcegroep of het abonnement, afhankelijk van de vereisten voor uw resourceorganisatie en governance. Zie het ontwerpgebied Resource Organization critical design area voor meer informatie.

Notitie

Kubernetes met Azure Arc biedt geen ondersteuning voor gebruikers met meer dan 200 lidmaatschappen van beveiligingsgroepen en geeft in plaats daarvan een verificatiefout.

Vermijd directe gebruikerstoewijzing aan Azure RBAC-rollen, omdat het lastig is om toegangsbeheer te beheren.

Verantwoordelijkheid en controletoewijzingen voor toegangsbeheer delegeren en delegeren door eigenaren van beveiligingsgroepen toe te wijzen.

Schakel periodieke toegangsbeoordelingen in microsoft Entra-id in om gebruikers te verwijderen die geen toegang meer nodig hebben tot de Kubernetes-clusters.

Maak beleid voor voorwaardelijke toegang wanneer u Azure RBAC gebruikt voor clusterbeheer om verschillende voorwaarden af te dwingen om te voldoen aan beveiligings- en governancebeleidsregels.

Op rollen gebaseerd toegangsbeheer

Kubernetes met Azure Arc beheert Kubernetes-clusters met behulp van Azure RBAC en ondersteunt de volgende rollen voor het onboarden van Kubernetes-clusters naar Azure Arc.

| Rol | Beschrijving |

|---|---|

| Gebruikersrol Kubernetes-cluster met Azure Arc | Hiermee kunt u het kubeconfig-bestand op basis van Cluster Connect ophalen om clusters vanaf elke locatie te beheren. |

| Azure Arc Kubernetes-beheerder | Hiermee kunt u alle resources beheren onder cluster/naamruimte, behalve resourcequota en naamruimten bijwerken of verwijderen. |

| Azure Arc Kubernetes-clusterbeheerder | Hiermee kunt u alle resources in het cluster beheren. |

| Azure Arc Kubernetes Viewer | Hiermee kunt u alle resources in cluster/naamruimte weergeven, behalve geheimen. |

| Azure Arc Kubernetes Writer | Hiermee kunt u alles in cluster-/naamruimte bijwerken, behalve (cluster)-rollen en (cluster)-rolbindingen. |

| Kubernetes-cluster - Onboarding van Azure Arc | Met roldefinitie kunt u elke gebruiker/service machtigen om verbonden clusters-resources te maken |

Volgende stappen

Zie de volgende artikelen voor meer informatie over uw hybride en multicloudcloudcloudtraject:

- Bekijk de vereisten voor Kubernetes met Azure Arc.

- Controleer de gevalideerde Kubernetes-distributies voor Kubernetes met Azure Arc.

- Controleer hybride omgevingen en omgevingen met meerdere clouds beheren.

- Bekijk algemene beleidsregels voor voorwaardelijke toegang die van toepassing zijn wanneer u Azure RBAC gebruikt voor Kubernetes-cluster met Azure Arc.

- Resourceorganisatie kan u helpen bij het plannen en toepassen van governance en beveiliging met behulp van Azure RBAC.

- Meer informatie over het integreren van Microsoft Entra ID met Kubernetes-clusters met Azure Arc.

- Meer informatie over het veilig openen van uw cluster vanaf elke locatie met behulp van clusterverbinding.

- Bekijk het ontwerpgebied voor Azure-landingszones - Azure-identiteits- en toegangsbeheer.

- Bekijk de Methodologie voor Cloud Adoption Framework - Toegangsbeheer .

- Ervaar geautomatiseerde Kubernetes-scenario's met Azure Arc met Behulp van Azure Arc Jumpstart.

- Meer informatie over Azure Arc via het Azure Arc-leertraject.

- Bekijk veelgestelde vragen: met Azure Arc kunt u antwoorden vinden op de meest voorkomende vragen.