Gecentraliseerde beveiligingsbewerkingen met externe identiteiten voor defensieorganisaties

Dit artikel is bedoeld voor multitenant-defensieorganisaties met een gecentraliseerd beveiligingsteam. Hierin wordt uitgelegd hoe u meerdere tenants kunt beheren en aan nul vertrouwensvereisten kunt voldoen met één identiteit en een bevoegd toegangsapparaat. Met deze configuratie hebben beveiligingsoperators niet meerdere gebruikersaccounts, referenties en werkstations nodig om uw omgeving te beveiligen. De installatie biedt ondersteuning voor zero trust-mogelijkheden in secundaire tenants.

Meer informatie over configuratieonderdelen

In dit scenario worden Azure Lighthouse, Entra External ID, Entra Privileged Identity Management en multitenant-beheer in Microsoft Defender XDR gecombineerd.

Gebruik Azure Lighthouse om Microsoft Sentinel in secundaire tenants te beheren. U moet Azure Lighthouse gebruiken om Microsoft Sentinel-werkruimten te beheren in abonnementen die zijn gekoppeld aan secundaire tenants. Azure Lighthouse maakt multitenant-beheer mogelijk met schaalbaarheid, hogere automatisering en verbeterde governance tussen resources.

Met Azure Lighthouse kan een beveiligingsprincipaal (gebruiker, groep of service-principal) in één tenant een Azure-rol hebben om resources in een andere tenant te beheren. Met deze installatie kunnen beveiligingsoperators in een primaire tenant zowel Sentinel als Defender voor Cloud in tenants naadloos beheren.

Notitie

Machtigingen voor Microsoft Sentinel-werkruimten die zijn gekoppeld aan secundaire tenants, kunnen worden toegewezen aan gebruikers lokaal aan de secundaire tenant, B2B-gastgebruikers van de primaire tenant of rechtstreeks aan primaire tenantgebruikers met behulp van Azure Lighthouse. Azure Lighthouse is de aanbevolen optie voor Sentinel, omdat u hiermee activiteiten voor meerdere werkruimten kunt uitbreiden over tenantgrenzen.

Gebruik externe Entra-id om Microsoft Defender voor Eindpunt in secundaire tenants te beheren. U kunt Azure Lighthouse niet gebruiken om Microsoft Defender voor Eindpunt (MDE) tussen tenants te delen, dus u moet externe identiteiten (B2B-gasten) gebruiken. Met externe identiteiten kunnen beveiligingsoperators in de primaire tenant MDE in een secundaire tenant beheren zonder zich aan te melden met een ander account of een andere referentie. De beveiligingsoperator moet de tenant opgeven die ze gebruiken. Ze moeten de tenant-id opnemen in de URL van de Microsoft Defender-portal om de tenant op te geven. Uw operators moeten bladwijzers maken voor de Microsoft Defender-portals voor elke tenant die ze moeten beheren. Als u de installatie wilt voltooien, moet u instellingen voor toegang tussen tenants configureren in de secundaire tenant. Stel de instellingen voor binnenkomende vertrouwensrelaties in om meervoudige verificatie (MFA) en apparaatcompatibiliteit van de primaire tenant te vertrouwen. Met deze configuratie kunnen gastgebruikers MDE beheren zonder uitzonderingen te maken voor bestaand beleid voor voorwaardelijke toegang voor secundaire tenants.

Wanneer u Defender for Server inschakelt in een abonnement dat is gekoppeld aan de secundaire tenant, wordt de MDE-extensie automatisch geïmplementeerd en begint met het leveren van beveiligingssignalen aan de MDE-service. Er wordt dezelfde secundaire tenant gebruikt. MDE-machtigingen kunnen Azure Lighthouse niet gebruiken. U moet ze toewijzen aan gebruikers of groepen in de lokale (secundaire) Microsoft Entra-id. U moet beveiligingsoperators onboarden als externe identiteiten (B2B-gasten) in de secundaire tenant. Vervolgens kunt u de gast toevoegen aan een MDE-rol met behulp van een Microsoft Entra-beveiligingsgroep. Met deze configuratie kan een primaire tenantbeveiligingsoperator reactieacties uitvoeren op servers die worden beveiligd door MDE in de secundaire tenant.

Gebruik Privileged Identity Management. Microsoft Entra Privileged Identity Management (PIM) maakt Just-In-Time-rolverhoging mogelijk voor Azure- en Microsoft Entra-rollen. PIM for Groups breidt deze functionaliteit uit naar groepslidmaatschap voor Microsoft 365-groepen en Microsoft Entra-beveiligingsgroepen. Zodra u PIM voor groepen hebt ingesteld, moet u het actieve en in aanmerking komende lidmaatschap van de bevoegde groep controleren door een toegangsbeoordeling van PIM voor groepen te maken.

Belangrijk

Er zijn twee manieren om Entra Privileged Identity Management te gebruiken met Azure Lighthouse. U kunt PIM voor groepen gebruiken om het lidmaatschap van een Entra-beveiligingsgroep te verhogen met een permanente autorisatie die is geconfigureerd in Azure Lighthouse, zoals beschreven in de vorige sectie. Een andere optie is om Azure Lighthouse te configureren met in aanmerking komende autorisaties. Zie onboarding van een klant naar Azure Lighthouse voor meer informatie.

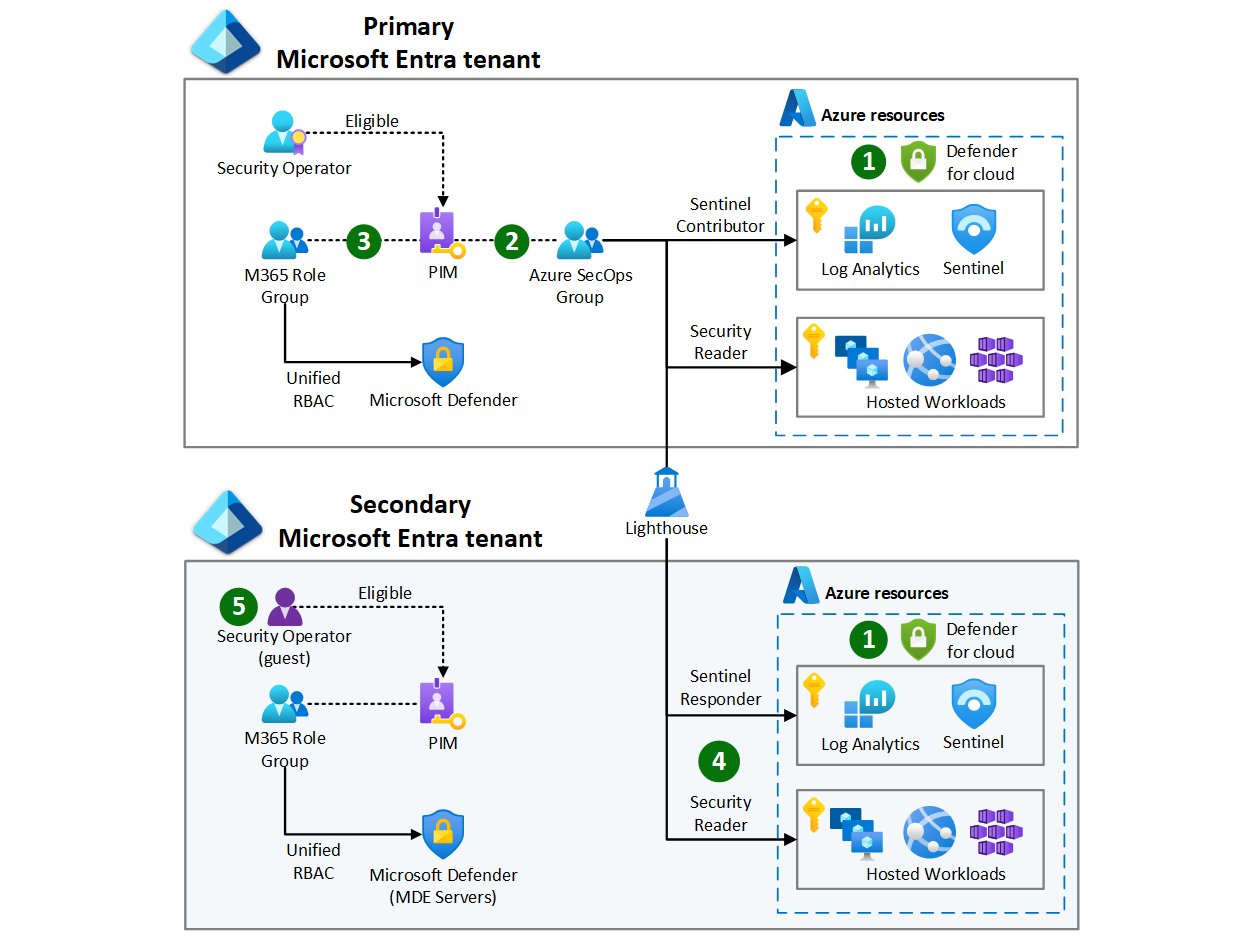

Gecentraliseerde beveiligingsbewerkingen configureren

Als u gecentraliseerde beveiligingsbewerkingen wilt instellen voor een omgeving met meerdere tenants, moet u Azure Lighthouse, Entra External ID en Entra Privileged Identity Management configureren. Een beveiligingsoperator in de primaire tenant kan één identiteit gebruiken die meerdere tenants beveiligt. Ze melden zich eenmaal aan, verhogen hun toegang met PIM, bewaken resources tussen tenants en services en reageren op bedreigingen tussen tenants (zie afbeelding 1).

Afbeelding 1. Beveiligingsbewerkingen instellen in organisaties met meerdere tenants.

Afbeelding 1. Beveiligingsbewerkingen instellen in organisaties met meerdere tenants.

1. Implementeer Sentinel en schakel Defender voor Cloud in. Maak een Microsoft Sentinel-werkruimte in abonnementen die aan elke tenant zijn gekoppeld. Configureer relevante gegevensconnectors en schakel analyseregels in. Schakel Defender voor Cloud verbeterde workloadbeveiliging in voor gehoste workloads, waaronder Defender voor Server, in alle Azure-omgevingen en verbind Defender voor Cloud met Microsoft Sentinel.

2. PIM configureren voor Azure-beveiligingsbewerkingen. Maak een roltoewijzingsgroep (Azure SecOps in afbeelding 1) en wijs de groep permanent toe aan Azure-rollen die de beveiligingsoperatoren nodig hebben. In het voorbeeld wordt Microsoft Sentinel-inzender en beveiligingslezer gebruikt, maar u kunt ook rekening houden met Inzender voor logische apps en andere rollen die ze nodig hebben. Configureer PIM voor groepen om beveiligingsoperators toe te wijzen als in aanmerking komend voor de Azure SecOps-groep. Met deze methode kan de beveiligingsoperator de toegang verhogen voor alle rollen die ze nodig hebben in één PIM-aanvraag. Configureer zo nodig permanente roltoewijzingen voor leestoegang.

3. CONFIGUREER PIM voor Beveiligingsbewerkingen van Microsoft Defender XDR. Maak een roltoewijsbare groep (Microsoft 365-rollengroep in afbeelding 1) voor het toewijzen van Microsoft Defender XDR-machtigingen. Maak vervolgens een PIM-rol voor Microsoft 365-rollengroep en wijs geschiktheid toe voor de beveiligingsoperator. Als u niet meerdere rollen wilt beheren, kunt u dezelfde groep (Azure SecOps) gebruiken die u in stap 1 hebt geconfigureerd om Microsoft Defender XDR-machtigingen en Azure-rollen toe te wijzen.

4. Configureer Azure Lighthouse. Gebruik Azure Lighthouse om Azure-rollen toe te wijzen voor Azure-resourceabonnementen voor secundaire tenants. Gebruik de object-id van de Azure SecOps-groep en de tenant-id van de primaire tenant. In het voorbeeld in afbeelding 1 worden de rollen Microsoft Sentinel Responder en Beveiligingslezer gebruikt. Configureer permanente roltoewijzingen met behulp van Azure Lighthouse om zo nodig permanente leestoegang te bieden.

5. Externe gebruikerstoegang configureren in de secundaire tenant. Gebruik rechtenbeheer om door eindgebruikers geïnitieerde scenario's te configureren of gebruik een gastuitnodiging om primaire tenantbeveiligingsoperators als externe identiteiten in de secundaire tenant te brengen. Configureer instellingen voor toegang tussen tenants in de secundaire tenant om MFA- en apparaatcompatibiliteitsclaims van de primaire tenant te vertrouwen. Maak een roltoewijsbare groep (Microsoft 365-rollengroep in afbeelding 1), wijs Microsoft Defender voor Eindpunt machtigingen toe en configureer een PIM-rol volgens hetzelfde proces als stap 2.

Gecentraliseerde beveiligingsbewerkingen beheren

Beveiligingsoperators hebben accounts en in aanmerking komende toegang nodig om de omgeving te beveiligen en te reageren op bedreigingen. Beveiligingsoperators moeten weten voor welke rollen ze in aanmerking komen en hoe ze hun machtigingen kunnen uitbreiden met Behulp van Microsoft Entra PIM. Voor Microsoft Defender voor Eindpunt (MDE) moeten ze weten hoe ze moeten schakelen tussen tenants om bedreigingen op te sporen en erop te reageren met behulp van MDE.

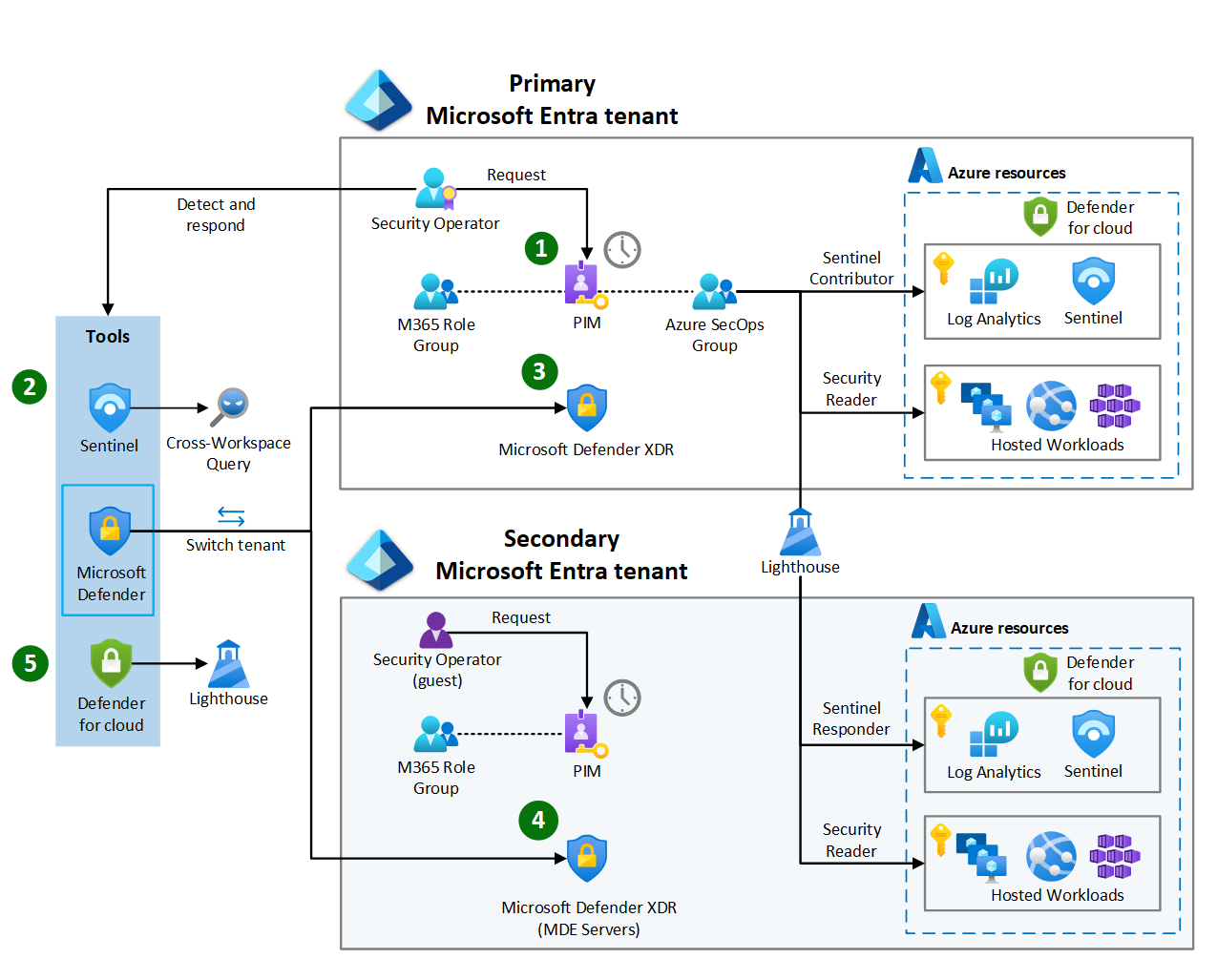

Beveiligingsoperators gebruiken de installatie van multitenant-beveiligingsbewerkingen (zie afbeelding 1) om meerdere tenants te beveiligen. Ze kunnen bedreigingen in Microsoft 365 en Azure bewaken, onderzoeken en erop reageren in Microsoft Entra-tenants (zie afbeelding 2).

Afbeelding 2. Het gebruik van een multitenant-beveiligingsbewerkingen instellen.

Afbeelding 2. Het gebruik van een multitenant-beveiligingsbewerkingen instellen.

1. Sentinel en Defender voor cloudtoegang aanvragen. De beveiligingsoperator moet zich aanmelden bij Azure Portal om de Azure SecOps-rol aan te vragen en te activeren met behulp van PIM. Zodra hun rol actief is, hebben ze toegang tot Microsoft Sentinel en Defender voor Cloud.

2. Gebruik Sentinel in werkruimten en tenants. Wanneer hun Azure SecOps-rol actief is, kan de beveiligingsoperator naar Microsoft Sentinel navigeren en bewerkingen uitvoeren tussen tenants. U configureert Microsoft Defender XDR en Defender voor Cloud gegevensconnectors voor de Sentinel-exemplaren in de primaire tenant en secundaire tenant. Wanneer u Azure Lighthouse configureert voor de Azure SecOps-rol, kan de beveiligingsoperator alle Sentinel-waarschuwingen zien, query's uitvoeren in werkruimten en incidenten en onderzoeken voor alle tenants beheren.

3. Gebruik de Microsoft Defender-portal in de primaire tenant om te reageren op bedreigingen van werkstations. Wanneer de beveiligingsoperator toegang nodig heeft tot Microsoft Defender XDR, gebruiken ze Microsoft Entra PIM om hun Microsoft 365-rol te activeren. Dit groepslidmaatschap wijst machtigingen toe die nodig zijn om te reageren op de beveiligingsrisico's op werkstationapparaten die worden beheerd door Intune en die zijn toegevoegd aan MDE in de primaire tenant. De beveiligingsoperator gebruikt de Microsoft Defender-portal om een reactieactie uit te voeren en een werkstation te isoleren.

4. Gebruik de Microsoft Defender-portal in de secundaire tenant om te reageren op serverbedreigingen. Wanneer beveiligingsoperators moeten reageren op bedreigingen die door MDE zijn gedetecteerd voor servers in secundaire tenantabonnementen, moeten ze Microsoft Defender gebruiken voor de secundaire tenant. Multitenant-beheer in Microsoft Defender XDR vereenvoudigt dit proces en kan een gecombineerde weergave van Microsoft Defender XDR presenteren voor alle tenants. De operator moet de MDE-toegang in de secundaire tenant verhogen voordat ze een reactieactie kunnen starten. De beveiligingsoperator moet zich aanmelden bij de Azure- of Entra-portals en overschakelen naar de secundaire tenantmap. Vervolgens moet de beveiligingsoperator PIM gebruiken om de Microsoft 365-rollengroep te activeren. Zodra de rol actief is, kan de operator naar de Microsoft Defender-portal navigeren. Vanaf hier kan de beveiligingsoperator een live antwoord initiëren om logboeken van de server te verzamelen of andere MDE-antwoordacties uit te voeren.

5. Gebruik Lighthouse om Defender voor Cloud te beheren tussen tenants. De beveiligingsoperator moet Defender voor Cloud aanbevelingen controleren. De operator moet Azure Portal gebruiken om mappen terug te zetten naar de primaire tenant. Met Azure Lighthouse kan de beveiligingsoperator Azure-resources van de secundaire tenant vinden vanuit de primaire tenant. Defender voor Cloud kan verschillende aanbevelingen weergeven. Deze aanbevelingen maken mogelijk Just-In-Time-toegang tot virtuele machines mogelijk en de beheerpoorten die toegankelijk zijn via internet. In dit scenario heeft de beveiligingsoperator niet de Azure-rol om Defender voor Cloud aanbevelingen te implementeren. De beveiligingsoperator moet contact opnemen met het beheerteam van de secundaire tenantinfrastructuur om het beveiligingsprobleem op te lossen. De beveiligingsoperator moet ook Azure Policy toewijzen om te voorkomen dat virtuele machines worden geïmplementeerd met weergegeven beheerpoorten.

Andere patronen voor beveiligingsbewerkingen

Het beheerpatroon dat in dit artikel wordt gepresenteerd, is een van de vele patronen die mogelijk zijn met behulp van een combinatie van externe identiteiten en Azure Lighthouse. Uw organisatie kan besluiten om een ander patroon te implementeren dat beter voldoet aan de behoeften van uw beveiligingsoperators.