Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Dit artikel bevat ontwerpoverwegingen en richtlijnen voor netwerken en connectiviteit met of van landingszones voor gegevensbeheer en datalandingszones. Het bouwt voort op informatie in het ontwerpgebied Azure-landingszone voor netwerktopologie en -connectiviteit artikel.

Omdat gegevensbeheer en datalandingszones belangrijk zijn, moet u ook de richtlijnen opnemen voor de ontwerpgebieden van de Azure-landingszone in uw ontwerp.

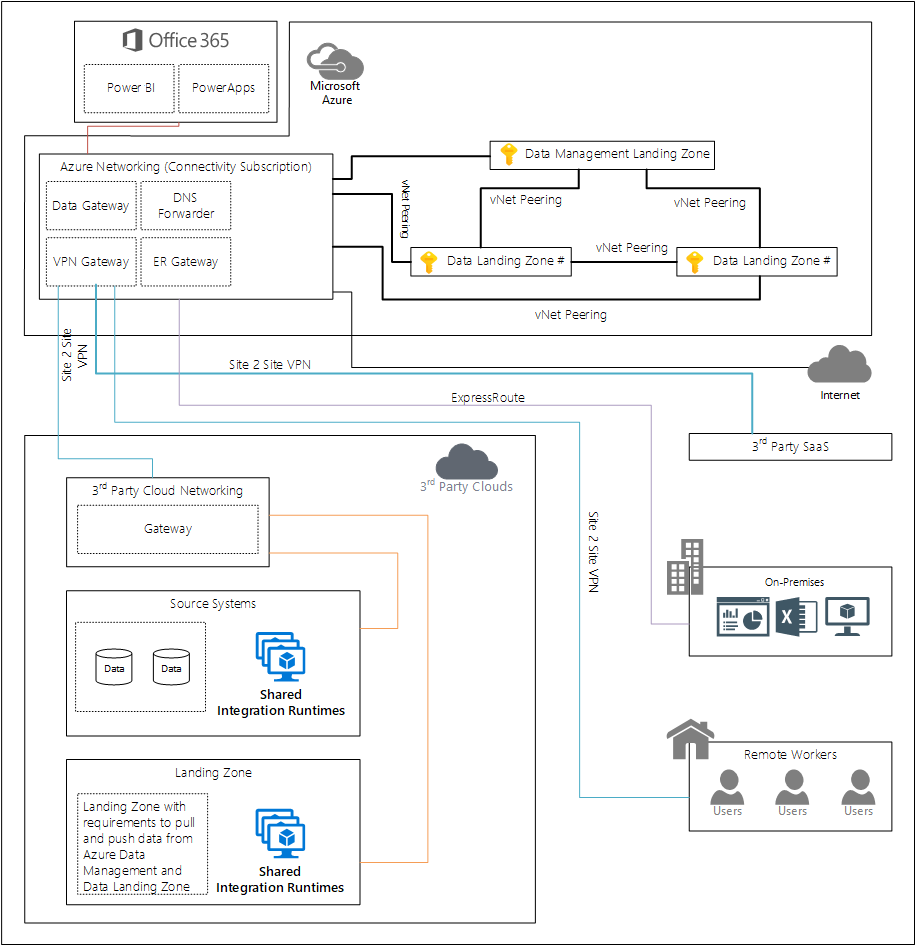

In deze sectie vindt u een overzicht van het netwerkpatroon op hoog niveau met verdere koppelingen naar implementatie in zowel één als meerdere Azure-regio's.

Analyse op cloudschaal belooft de mogelijkheid om gegevenssets eenvoudig te delen en te openen in meerdere gegevensdomeinen en zones voor gegevenslanding zonder kritieke bandbreedte of latentiebeperkingen en zonder meerdere kopieën van dezelfde gegevensset te maken. Om aan die belofte te voldoen, moeten verschillende netwerkontwerpen worden overwogen, geëvalueerd en getest om ervoor te zorgen dat deze compatibel zijn met de bestaande hub- en spoke- en vWAN-implementaties van bedrijven.

afbeelding 1: Netwerkoverzicht voor analyses op cloudschaal.

Belangrijk

Dit artikel en andere artikelen in de sectie Netwerken bevatten een overzicht van bedrijfsonderdelen die gegevens delen. Dit is echter mogelijk niet uw eerste strategie en moet u eerst op basisniveau beginnen.

Ontwerp uw netwerk zodat u uiteindelijk onze aanbevolen installatie tussen datalandingszones kunt implementeren. Zorg ervoor dat de landingszones voor gegevensbeheer rechtstreeks zijn verbonden met de landingszones voor governance.

Netwerken voor landingszone voor databeheer

U kunt virtuele netwerken met elkaar verbinden met peering van virtuele netwerken. Deze virtuele netwerken kunnen zich in dezelfde of verschillende regio's bevinden en worden ook wel globale peering van virtuele netwerken genoemd. Nadat de virtuele netwerken aan elkaar zijn gekoppeld, kunnen resources binnen beide virtuele netwerken met elkaar communiceren. Deze communicatie heeft dezelfde latentie en bandbreedte als als de resources zich in hetzelfde virtuele netwerk bevinden.

De landingszone voor gegevensbeheer maakt verbinding met het Azure-netwerkbeheerabonnement met behulp van peering voor virtuele netwerken. De peering van het virtuele netwerk maakt vervolgens verbinding met on-premises resources met behulp van ExpressRoute-circuits en clouds van derden.

Services voor landingszones voor gegevensbeheer die ondersteuning bieden voor Azure Private Link, worden opgenomen in het virtuele netwerk van de landingszone voor gegevensbeheer.

Van gegevensbeheerlandingszone naar gegevenslandingszone

Voor elke nieuwe landingszone voor gegevens moet u een peering van een virtueel netwerk maken van de landingszone voor gegevensbeheer naar de gegevenslandingszone.

Belangrijk

Een landingszone voor gegevensbeheer maakt verbinding met een gegevenslandingszone met behulp van peering van virtuele netwerken.

Gegevenslandingszones naar gegevenslandingszones

Er zijn opties om deze connectiviteit tot stand te brengen en afhankelijk van of u een implementatie in één regio of meerdere regio's heeft, wordt het aanbevolen om de richtlijnen te overwegen in:

- Connectiviteit van de data landing zone voor een enkele regio

- Connectiviteit van gegevenslandingszones tussen regio's

Landingszone voor gegevensbeheer naar clouds van derden

Als u connectiviteit tussen een landingszone voor gegevensbeheer en een cloud van derden wilt instellen, gebruikt u een site-naar-site-VPN- gatewayverbinding. Met deze VPN kunt u uw on-premises of externe cloudlandingszone verbinden met een virtueel Azure-netwerk. Deze verbinding wordt gemaakt via een VPN-tunnel voor IPsec of internetsleuteluitwisseling v1 of v2 (IKEv1 of IKEv2).

Site-naar-site-VPN's kunnen een betere continuïteit bieden voor uw workloads in een hybride cloudinstallatie met Azure.

Belangrijk

Voor verbindingen met een cloud van derden raden we u aan een site-naar-site-VPN tussen uw Azure-connectiviteitsabonnement en het cloudconnectiviteitsabonnement van derden te implementeren.

Privé-eindpunten

Analyse op cloudschaal maakt gebruik van Private Link-, indien beschikbaar, voor paaS-functionaliteit (Shared Platform as a Service). Private Link is beschikbaar voor verschillende services en is beschikbaar als openbare preview voor meer services. Private Link behandelt problemen met gegevensexfiltratie met betrekking tot service-eindpunten.

Zie Private Link-resourcesvoor de huidige lijst met ondersteunde producten.

Als u van plan bent om cross-tenant verbindingen met privé-eindpunten te implementeren, is het aan te bevelen dat u Privé-eindpuntverbindingen tussen tenants beperken in Azurereviewt.

Voorzichtigheid

Cloudgebaseerde analysenetwerken maken standaard gebruik van privé-eindpunten waar beschikbaar om verbinding te maken met PaaS-services.

Azure DNS-resolver implementeren voor privé-eindpunten

DNS-omzetting voor privé-eindpunten verwerken via centrale Privé-DNS--zones van Azure. Vereiste DNS-records voor privé-eindpunten kunnen automatisch worden gemaakt met behulp van Azure Policy om toegang te verlenen via FQDN's (Fully Qualified Domain Names). De levenscyclus van de DNS-records volgt de levenscyclus van de privé-eindpunten. Het wordt automatisch verwijderd wanneer het privé-eindpunt wordt verwijderd.