Azure-landingszones en meerdere Microsoft Entra-tenants

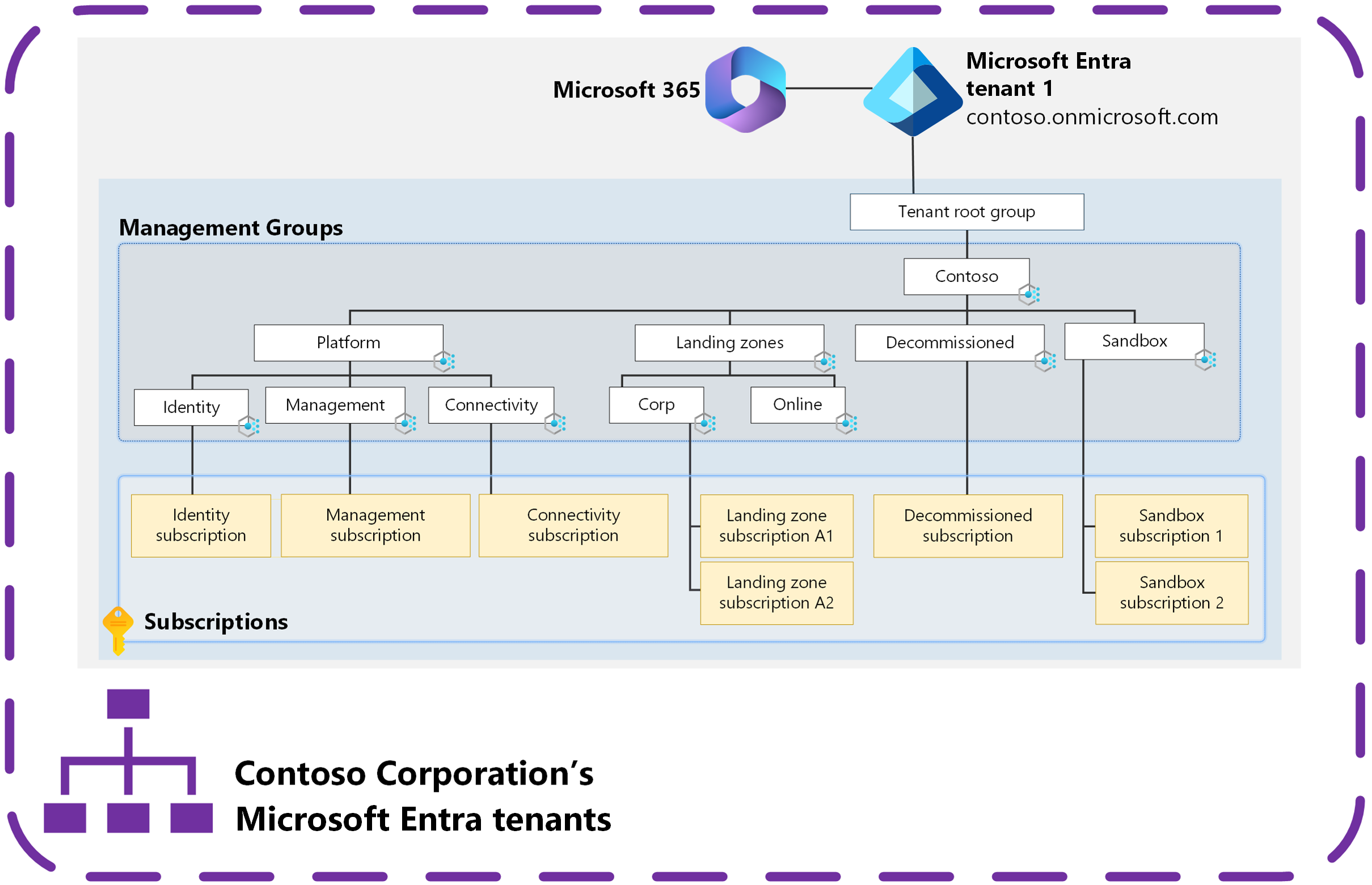

Azure-landingszones zijn gebouwd op beheergroepen. Azure-beleidsregels worden toegewezen en abonnementen worden in beheergroepen geplaatst om de vereiste beheercontroles te bieden die een organisatie nodig heeft om te voldoen aan de beveiligings- en nalevingsbehoeften.

Tip

Zie Toewijzing van beveiligingsbeheer met Azure-landingszones voor meer informatie over het gebruik van azure-landingszone en Azure Policy om de behoeften van uw organisatie op het gebied van beveiliging, naleving en regelgeving te realiseren.

Deze resources worden geïmplementeerd binnen één Microsoft Entra-tenant. Beheergroepen en de meeste andere Azure-resources, zoals Azure Policy, bieden alleen ondersteuning voor het werken binnen één Microsoft Entra-tenant. Een Azure-abonnement is afhankelijk van een Microsoft Entra-tenant om gebruikers, services en apparaten te verifiëren tegen Azure Resource Manager (ARM) voor besturingsvlakbewerkingen en sommige Azure-services, zoals Azure Storage, voor gegevensvlakbewerkingen.

Meerdere abonnementen kunnen afhankelijk zijn van dezelfde Microsoft Entra-tenant. Elk abonnement kan slechts afhankelijk zijn van één Microsoft Entra-tenant. Zie Een bestaand Azure-abonnement toevoegen aan uw tenant voor meer informatie.

In het vorige diagram worden beheergroepen, Azure Policies en Azure-abonnementen geïmplementeerd volgens de conceptuele architectuur van azure-landingszones binnen één Microsoft Entra-tenant.

Deze benadering wordt aanbevolen voor de meeste organisaties op basis van hun vereisten. Deze aanpak biedt organisaties de best mogelijke samenwerkingservaring en stelt hen in staat om gebruikers en resources binnen één Microsoft Entra-tenant te beheren, te beheren en te isoleren.

Uw organisatie moet mogelijk meerdere Microsoft Entra-tenants gebruiken voor veel scenario's. Zie hoe u de implementatie van de Azure-landingszone implementeert en beheert in elk van deze tenants en overwegingen en aanbevelingen voor het afhandelen van meerdere Microsoft Entra-tenants.

Notitie

Dit artikel is gericht op Azure, niet op Microsoft 365 of andere Microsoft Cloud-aanbiedingen, zoals Dynamics 365 of Power Platform.

Het richt zich op het platform in plaats van toepassingen die zijn gebouwd op het platform in tenants. Zie voor meer informatie over meerdere Microsoft Entra-tenants en toepassingsarchitectuur:

Waarom één Microsoft Entra-tenant voldoende is

Er zijn redenen waarom u mogelijk meerdere Microsoft Entra-tenants nodig hebt, maar het is belangrijk om te begrijpen waarom één Microsoft Entra-tenant doorgaans voldoende is. Dit moet het standaard startpunt zijn voor alle organisaties.

Gebruik uw bestaande Zakelijke Microsoft Entra-tenant voor Azure-abonnementen voor de beste productiviteits- en samenwerkingservaring op het platform.

Binnen één tenant kunnen ontwikkelteams en toepassingseigenaren de minst bevoorrechte rollen hebben om niet-productie-exemplaren van Azure-resources en vertrouwde apps te maken, apps te testen, gebruikers en groepen te testen en beleidsregels voor deze objecten te testen. Zie Resource-isolatie in één tenant voor meer informatie over het delegeren van beheer met één tenant.

Maak alleen meer Microsoft Entra-tenants als er vereisten zijn waaraan niet kan worden voldaan met behulp van de Zakelijke Microsoft Entra-tenant.

Met Microsoft 365 is de Zakelijke Microsoft Entra-tenant doorgaans de eerste tenant die in de organisatie is ingericht. Deze tenant wordt gebruikt voor toegang tot bedrijfstoepassingen en Microsoft 365-services. Het ondersteunt de samenwerking binnen een organisatie. De reden om te beginnen met deze bestaande tenant is omdat deze al is ingericht, beheerd en beveiligd. De gedefinieerde levenscyclus van de identiteiten is waarschijnlijk al tot stand gebracht. Met deze cursus kunt u eenvoudiger nieuwe apps, resources en abonnementen onboarden. Het is een volwassen, begrepen omgeving met tot stand gebracht proces, procedures en controles.

Complexiteit met meerdere Microsoft Entra-tenants

Wanneer u een nieuwe Microsoft Entra-tenant maakt, is extra werk vereist voor het inrichten, beheren, beveiligen en beheren van de identiteiten. U moet ook het vereiste beleid en de vereiste procedures instellen. Samenwerking is het beste in één Microsoft Entra-tenant. Als u overstapt op een multitenant-model, ontstaat er een grens, wat kan leiden tot wrijving van gebruikers, beheeroverhead en verhoging van het kwetsbaarheidsgebied voor aanvallen, wat een beveiligingsrisico kan veroorzaken en productscenario's en beperkingen kan bemoeilijken. Enkele voorbeelden:

- Meerdere identiteiten voor gebruikers en beheerders voor elke tenant : als Microsoft Entra B2B niet wordt gebruikt, heeft de gebruiker meerdere sets referenties die moeten worden beheerd. Zie Overwegingen en aanbevelingen voor scenario's met meerdere azure-landingszones voor meer informatie.

- Beperkingen voor Azure-services bij het ondersteunen van meerdere Microsoft Entra-tenants : Azure-workloads die alleen identiteiten ondersteunen die zijn opgenomen in de tenant waaraan deze is gebonden. Zie Microsoft Entra-integratie van Azure-producten en -services voor meer informatie.

- Geen gecentraliseerde configuratie of beheer voor Microsoft Entra-tenants : meerdere beveiligingsbeleidsregels, beheerbeleidsregels, configuratie, portals, API's en JML-processen (joiners, verplaatsingen en verlofders).

- Facturerings- en licentiecomplexiteit en mogelijke vereiste voor duplicatie van licenties voor Microsoft Entra ID P1- of P2-licenties : zie Overwegingen en aanbevelingen voor scenario's met meerdere tenants in de Azure-landingszone voor meer informatie.

Organisaties moeten duidelijk zijn waarom ze afwijken van het zakelijke Microsoft Entra-tenantmodel om ervoor te zorgen dat de extra overhead en complexiteit gerechtvaardigd zijn om aan de vereisten te voldoen. Er zijn voorbeelden van deze exemplaren in het artikel over scenario's.

Belangrijk

Gebruik Microsoft Entra Privileged Identity Management om bevoorrechte rollen in Microsoft Entra ID en Azure te beveiligen.

Het eigendom van bevoorrechte rollen binnen interne teams en afdelingen kan een uitdaging bieden omdat het identiteitsteam en het Azure-team zich vaak in verschillende teams, afdelingen en organisatiestructuren bevinden.

De teams die Azure gebruiken, zijn verantwoordelijk voor Azure-services en willen de beveiliging garanderen van de services die ze beheren. Wanneer personen buiten dat team rollen hebben met de kracht om mogelijk toegang te krijgen tot hun omgevingen, is de beveiliging zwakker. Zie Inzicht in vereiste cloudfuncties voor meer informatie.

Microsoft Entra ID biedt besturingselementen waarmee dit probleem op technisch niveau kan worden opgelost, maar dit probleem is ook een discussie over personen en processen. Zie Aanbevelingen voor meer informatie.

Belangrijk

Meerdere Microsoft Entra-tenants zijn niet de aanbevolen benadering voor de meeste klanten. Een enkele Microsoft Entra-tenant, meestal de Zakelijke Microsoft Entra-tenant, wordt aanbevolen voor de meeste klanten, omdat deze de benodigde scheidingsvereisten biedt.

Zie voor meer informatie: