Toewijzing van beveiligingsbeheer met Azure-landingszones

Veel organisaties moeten voldoen aan bepaalde branche-/regionale voorschriften voordat ze de Azure-cloudservices aannemen en onboarden. Deze nalevingsregels worden respectievelijk geïdentificeerd door het nalevingsdomein en de controles. CMMC L3 AC 1.001 , waarbij AC bijvoorbeeld toegangsbeheerdomein is en 1.001 is een controle-id in CMMC-framework (Cybersecurity Maturity Model Certification). De aanbevolen procedure is om de vereiste nalevingscontroles toe te wijzen aan Microsoft MCSB (Cloud Security Benchmark) en de aangepaste set van de besturingselementen te identificeren die niet worden gedekt door MCSB.

Daarnaast biedt MCSB ook de lijst met ingebouwde beleidsregels en beleidsinitiatieven-GUID's voor het oplossen van de vereiste besturingselementen. Voor de besturingselementen die niet worden behandeld in MCSB, bevat de richtlijnen voor toewijzing van besturingselementen een stapsgewijs proces voor het bouwen van beleid en initiatieven.

Het toewijzen van de vereiste besturingselementen aan de Microsoft-cloudbeveiligingsbenchmark kan de veilige onboarding-ervaring van Azure aanzienlijk versnellen. Microsoft Cloud Security Benchmark biedt een canonieke set cloudgerichte technische beveiligingscontroles op basis van veelgebruikte frameworks voor nalevingsbeheer, zoals NIST, CIS, PCI. Er zijn al ingebouwde initiatieven voor naleving van regelgeving beschikbaar. Als u geïnteresseerd bent in een specifiek nalevingsdomein, raadpleegt u ingebouwde initiatieven voor naleving van regelgeving.

Notitie

De beheertoewijzingen tussen De Benchmark voor cloudbeveiliging van Microsoft en de industriebenchmarks, zoals CIS, NIST en PCI, geven alleen aan dat een specifieke Azure-functie kan worden gebruikt om volledig of gedeeltelijk te voldoen aan een controlevereiste die is gedefinieerd in deze industriebenchmarks. U moet er rekening mee houden dat een dergelijke implementatie niet noodzakelijkerwijs vertaalt in de volledige naleving van de bijbehorende controles in deze industriebenchmarks.

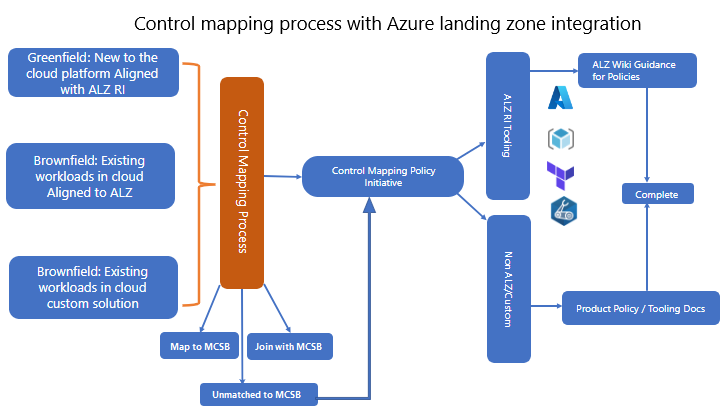

In het volgende diagram ziet u de processtroom van de toewijzing van besturingselementen:

Toewijzingsstappen voor beheer

- Identificeer de vereiste besturingselementen.

- Wijs vereiste besturingselementen toe aan de Microsoft-cloudbeveiligingsbenchmark.

- Identificeer de besturingselementen die niet zijn toegewezen aan microsoft cloudbeveiligingsbenchmark en het respectieve beleid.

- Voer platform- en serviceniveaubeoordeling uit.

- Implementeer kaders met beleidsinitiatieven met behulp van Azure Landing Zone-hulpprogramma's, systeemeigen hulpprogramma's of hulpprogramma's van derden.

Tip

Raadpleeg de richtlijnen voor het aanpassen van de Architectuur van de Azure-landingszone ter ondersteuning van uw beheertoewijzingsvereisten.

1. De vereiste besturingselementen identificeren

Verzamel alle bestaande en vereiste lijsten met nalevingscontroles van het beveiligingsteam. Als de lijst niet bestaat, legt u de besturingsvereisten vast in een Excel-spreadsheet. Gebruik de onderstaande indeling als richtlijn voor het bouwen van de lijst. Een lijst bestaat uit besturingselementen uit een of meer nalevingsframeworks. Gebruik de sjabloon voor toewijzing van beveiligingsbeheer om vereiste besturingselementen en gerelateerde frameworks vast te leggen.

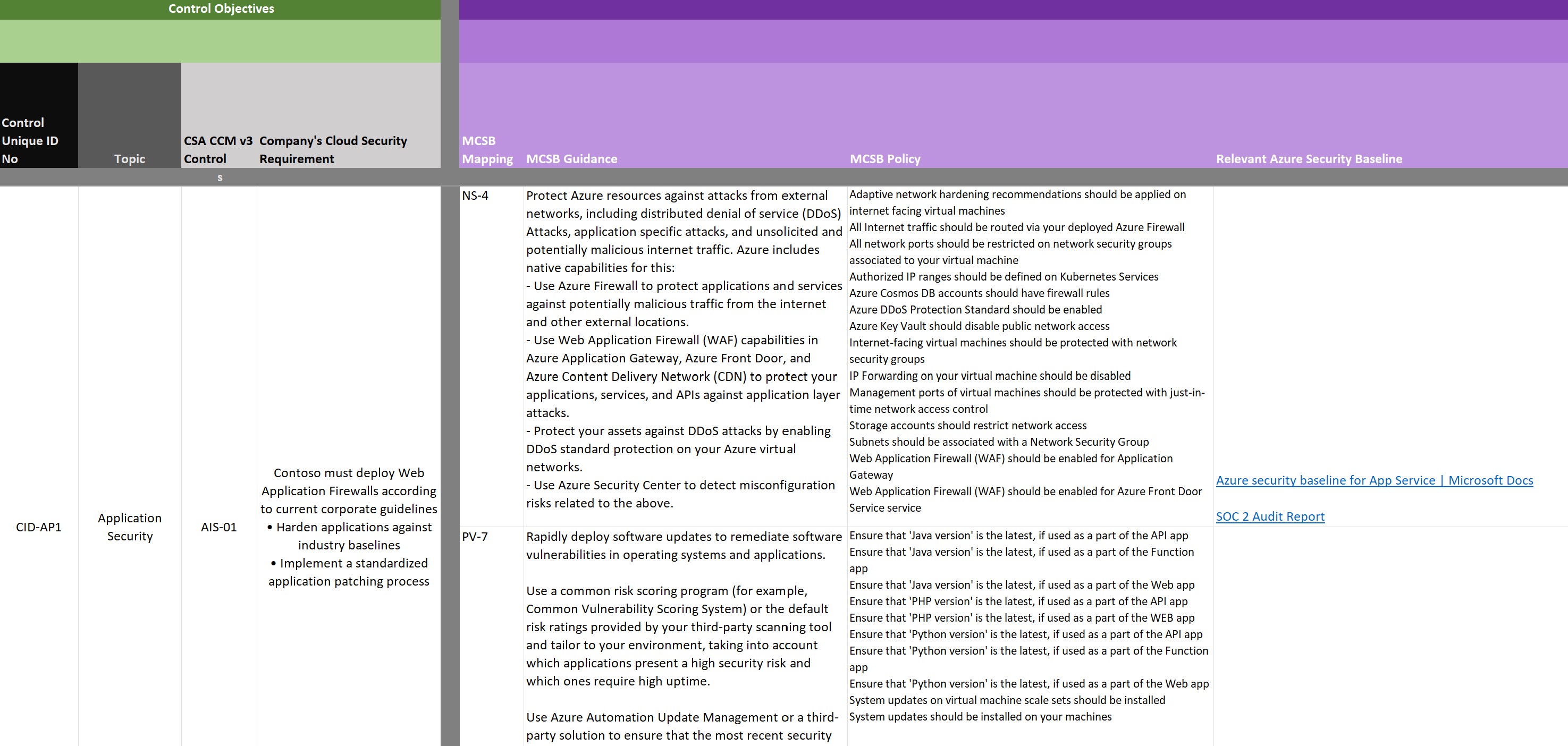

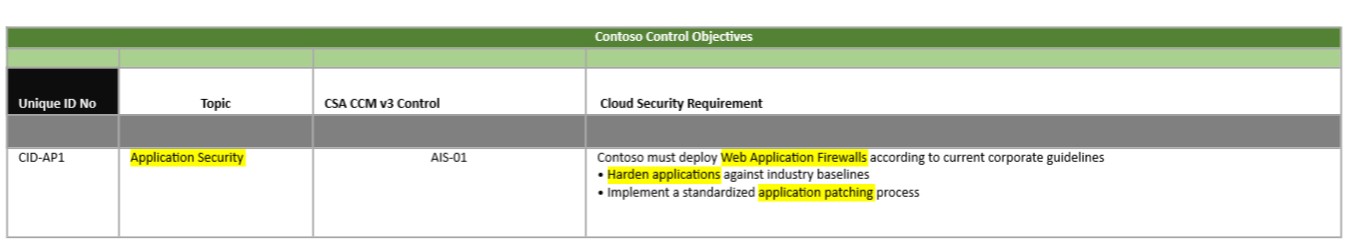

Een voorbeeld van een geformaliseerde lijst met besturingselementen.

2. Wijs de besturingselementen toe aan de Microsoft Cloud Security-benchmark en maak een set aangepaste besturingselementen

Gebruik voor elk besturingselement dat u hebt vastgelegd de juiste besturingstitels, domeincategorieën en richtlijnen/beschrijving om gerelateerde besturingselementen te identificeren. Lijn de intentie van elk besturingselement zo dicht mogelijk uit en noteer de afwijkingen of hiaten in het werkblad.

U kunt ook algemene frameworks gebruiken die zijn toegewezen aan zowel de benchmark voor cloudbeveiliging van uw organisatie als die van Microsoft. Als bijvoorbeeld zowel uw als microsoft-besturingselementen voor cloudbeveiligingsbenchmarks al zijn toegewezen aan NIST 800-53 r4 of CIS 7.1, kunt u de gegevenssets samenvoegen op die draai. Tussenliggende algemene frameworks vindt u in de sectie Resources

Voorbeeld van toewijzing van één besturingselement: de beheerdoelstellingen van uw organisatie

In de bovenstaande tabel ziet u een van de unieke controledoelstellingen, waarbij de belangrijkste woorden zijn gemarkeerd.

In dit voorbeeld kunnen we kijken naar de bestaande categorisatie van een bepaald besturingselement 'Toepassingsbeveiliging' om het te identificeren als een toepassingsgerelateerd besturingselement. De inhoud in het vereisteveld is het implementeren van toepassingsfirewalls en het beveiligen en patchen van hun toepassingen. Als we kijken naar de controles en richtlijnen van de Microsoft-cloudbeveiligingsbenchmark voor een juiste overeenkomst, kunnen we zien dat er veel besturingselementen zijn die op de juiste manier kunnen worden toegepast en toegewezen.

Als u snel wilt zoeken naar een bepaalde versie van de Microsoft-cloudbeveiligingsbenchmark, bieden we Excel-downloadbestanden voor elke release die snel kunnen worden doorzocht op controle-id of een deel van de beschrijving. In deze stap identificeert en wijst het proces besturingselementen toe die onder de Microsoft-cloudbeveiligingsbenchmark vallen.

3. Identificeer de besturingselementen die niet zijn toegewezen aan de Microsoft-cloudbeveiligingsbenchmark en het respectieve beleid

Geïdentificeerde besturingselementen die mogelijk niet rechtstreeks worden toegewezen, moeten worden gemarkeerd als beperkingsautomatisering en er moet een aangepast beleid of automatiseringsscript worden ontwikkeld in het implementatieproces van het kader.

Tip

AzAdvertizer is een communitygestuurd hulpprogramma dat wordt goedgekeurd door het Cloud Adoption Framework. Het kan u helpen bij het detecteren van beleidsregels die zijn ingebouwd, vanuit Azure-landingszones of vanuit de Azure Policy-opslagplaats van de community op één plaats.

4. Platform- en serviceniveaubeoordeling uitvoeren

Zodra u uw controles en doelstellingen duidelijk hebt toegewezen aan de Benchmark voor cloudbeveiliging van Microsoft en de ondersteunende informatie over verantwoordelijkheid, richtlijnen en bewaking hebt verzameld, moet het IT-beveiligingskantoor of de ondersteunende organisatie alle verstrekte informatie controleren in een officiële platformevaluatie.

Deze platformevaluatie bepaalt of de Microsoft-cloudbeveiligingsbenchmark voldoet aan de minimumdrempel voor gebruik en of deze kan voldoen aan alle beveiligings- en nalevingsvereisten die door de regelgeving worden opgelegd.

Als er hiaten zijn geïdentificeerd, kunt u nog steeds microsoft cloudbeveiligingsbenchmark gebruiken, maar mogelijk moet u beperkende controles ontwikkelen totdat deze hiaten zijn gesloten en kan de benchmark updates vrijgeven om deze te verhelpen. Daarnaast kunt u de aangepaste besturingselementen toewijzen door een beleidsdefinitie te maken en eventueel toe te voegen aan een initiatiefdefinitie.

Controlelijsten voor goedkeuring

Het beveiligingsteam heeft het Azure-platform goedgekeurd voor gebruik.

U moet een afzonderlijke Basislijn voor de cloudbeveiligingsbenchmarkservice van Microsoft toevoegen aan de eerder voltooide beheertoewijzingen op platformniveau.

- Voeg kolommen toe om tegemoet te komen aan de evaluatie, zoals dekking, afdwinging, effecten die zijn toegestaan.

Voer een line-by-line-analyse uit van de resulterende evaluatiesjabloon voor de servicebasislijn:

Geef voor elke controledoelstelling het volgende op:

- Als deze kan worden voldaan door de service of een risico.

- Risicowaarde, indien van toepassing.

- Status van beoordeling voor dat regelitem.

- Er zijn eventuele beperkende besturingselementen nodig.

- Wat Azure Policy kan afdwingen/bewaken van het besturingselement.

Wanneer er hiaten zijn in het bewaken of afdwingen van de service en controle:

- Meld u aan het Microsoft Cloud Security Benchmark-team om hiaten in inhoud, bewaking of afdwinging te sluiten.

Voor gebieden die niet aan uw vereisten voldoen, moet u rekening houden met het risico als u ervoor kiest om die vereiste, de impact, en of het acceptabel is om goed te keuren of als u wordt geblokkeerd vanwege de kloof.

De servicestatus wordt bepaald:

- De service voldoet aan alle vereisten of dat het risico acceptabel is en op een acceptatielijst wordt geplaatst om te worden gebruikt nadat er kaders aanwezig zijn.

- OF, de service hiaten zijn te groot/risico is te groot en de service wordt op een bloklijst geplaatst. Het kan niet worden gebruikt totdat hiaten worden gesloten door Microsoft.

Invoer - platformniveau

- Service-evaluatiesjabloon (Excel)

- Doelstellingen beheren voor de toewijzing van microsoft-cloudbeveiligingsbenchmarks

- Doelservice

Uitvoer - platformniveau

- Voltooide service-evaluatie (Excel)

- Besturingselementen beperken

- Hiaten

- Goedkeuring/niet-goedkeuring voor servicegebruik

Na de goedkeuring van uw interne beveiligings-/auditteam dat het platform en de kernservices aan hun behoeften voldoen, moet u de overeengekomen controle en kaders implementeren. Als er tijdens het toewijzings- en evaluatieproces controles zijn die verder gaan dan de Benchmark voor cloudbeveiliging van Microsoft, moeten ingebouwde besturingselementen of Azure Policy worden geïmplementeerd met behulp van beleidsdefinities en eventueel worden toegevoegd aan een initiatiefdefinitie.

Controlelijst - serviceniveau

- Een overzicht van de beleidsregels die zijn geïdentificeerd als vereist als uitvoer van de platformevaluatie en serviceevaluaties.

- Ontwikkel alle benodigde aangepaste beleidsdefinities ter ondersteuning van het beperken van besturingselementen/hiaten.

- Maak een aangepast beleidsinitiatief.

- Wijs het beleidsinitiatief toe met hulpprogramma's voor Azure-landingszones, systeemeigen hulpprogramma's of hulpprogramma's van derden.

Invoer - serviceniveau

- Voltooide service-evaluatie (Excel)

Uitvoer - serviceniveau

- Aangepast beleidsinitiatief

5. Beveiligingsrails implementeren met behulp van Azure-landingszone of systeemeigen hulpprogramma's

In de volgende secties wordt het proces beschreven voor het identificeren, toewijzen en implementeren van controles met betrekking tot naleving van regelgeving als onderdeel van de implementatie van de Azure-landingszone. Implementatie omvat beleidsregels die zijn afgestemd op de Microsoft-cloudbeveiligingsbenchmark voor beveiligingsmaatregelen op platformniveau.

Tip

Als onderdeel van de Azure-landingszoneversnellers (Portal, Bicep & Terraform) wijzen we standaard het Microsoft Cloud Security Benchmark-beleidsinitiatief toe aan de tussenliggende basisbeheergroep.

Meer informatie over beleidsregels die zijn toegewezen als onderdeel van een Azure-implementatie van een azure-landingszoneversneller.

Richtlijnen voor implementatiebeleid

Afhankelijk van uw controledoelstellingen moet u mogelijk aangepaste beleidsdefinities, beleidsinitiatiefdefinities en beleidstoewijzingen maken.

Raadpleeg de volgende richtlijnen voor elke implementatieoptie van de accelerator.

Azure Landing Zone Accelerator Portal

Wanneer u de azure-landingszone portal-ervaring gebruikt:

- Aangepast beveiligingsbeleid maken in Microsoft Defender voor Cloud

- Zelfstudie: Een aangepaste beleidsdefinitie maken

- Azure Policy- of beleidsinitiatieven toewijzen

Azure Resource Manager met AzOps

Als u de Resource Manager-sjablonen gebruikt met de AzOps Accelerator, raadpleegt u het implementatieartikel voor meer informatie over het gebruik van het Azure-platform met behulp van infrastructuur als code.

Terraform-module

Wanneer u de Terraform-module van Azure-landingszones gebruikt, raadpleegt u de wiki van de opslagplaats voor hulp bij het beheren van aanvullende beleidsdefinities en -toewijzingen.

- Aangepaste Azure Policy-definities en -toewijzingen toevoegen

- Een ingebouwd Azure Policy toewijzen

- Ingebouwde archetypedefinities uitvouwen

Bicep

Wanneer u de Bicep-implementatie van Azure-landingszones gebruikt, leert u hoe u uw eigen beleidsdefinities en -toewijzingen maakt.

Aangepast beleid implementeren wanneer u geen implementatie van Azure-landingszones gebruikt

Azure Portal

Raadpleeg de volgende artikelen wanneer u Azure Portal gebruikt.

- Aangepast beveiligingsbeleid maken in Microsoft Defender voor Cloud

- Een aangepaste beleidsdefinitie maken

- Beleidsregels voor het afdwingen van naleving maken en beheren

- Beleidsinitiatieven toewijzen

Azure Resource Manager-sjablonen

Raadpleeg de volgende artikelen wanneer u de Resource Manager-sjablonen gebruikt.

- Een aangepaste beleidsdefinitie maken

- Beleidsinitiatieven toewijzen

- Een beleidstoewijzing maken met behulp van een Resource Manager-sjabloon om niet-compatibele resources te identificeren

- Referentie voor bicep- en Resource Manager-beleidsdefinitiesjablonen

- Referentiemateriaal voor Bicep- en Resource Manager-setsjablonen (initiatief)

- Referentiemateriaal voor bicep- en Resource Manager-beleidstoewijzing

Terraform

Raadpleeg de volgende artikelen wanneer u Terraform gebruikt.

- Aangepaste Azure-beleidsdefinities en -initiatieven toevoegen

- Definitie van Azure Policy-set toevoegen

- Beheergroepsbeleid toewijzen

- Azure Policy of beleidsinitiatief toewijzen

Bicep

Raadpleeg de volgende artikelen wanneer u de Bicep-sjablonen gebruikt.

- Quickstart: Een beleidstoewijzing maken om niet-compatibele resources te identificeren met behulp van een Bicep-bestand

- Referentie voor bicep- en Resource Manager-beleidsdefinitiesjablonen

- Referentie voor bicep- en Resource Manager-beleidssets (initiatief)

- Referentiemateriaal voor bicep- en Resource Manager-beleidstoewijzing

Richtlijnen voor het gebruik van Microsoft Defender voor Cloud

Microsoft Defender voor Cloud vergelijkt voortdurend de configuratie van uw resources met vereisten in industriestandaarden, regelgeving en benchmarks. Het dashboard naleving van regelgeving biedt inzicht in uw nalevingspostuur. Meer informatie over het verbeteren van uw naleving van regelgeving.

Veelgestelde vragen

We gebruiken een framework dat niet is toegewezen aan microsoft cloudbeveiligingsbenchmark, hoe kan ik nog steeds onze controledoelstellingen onboarden?

We bieden Microsoft Cloud Security Benchmark-toewijzingen aan veel van de meest in-demand brancheframeworks. Voor de besturingselementen die momenteel niet worden behandeld, is echter een handmatige toewijzingsoefening nodig. Raadpleeg in deze gevallen onze stappen voor het uitvoeren van een handmatige toewijzing van besturingselementen.

[Voorbeeld] We moeten voldoen aan de naleving van Canada Federal Protected B (PBMM) en de Microsoft-cloudbeveiligingsbenchmark heeft nog geen toewijzing aan PBMM. Als u deze toewijzing wilt overbruggingen, vindt u een gedeelde frameworktoewijzing zoals NIST SP 800-53 R4 die beschikbaar is en is toegewezen aan zowel PBMM als MCSB v2. Met behulp van dit algemene framework kunt u begrijpen welke aanbevelingen en richtlijnen u moet volgen in Azure om te voldoen aan het gewenste framework.

Onze controledoelstellingen vallen niet onder de microsoft cloudbeveiligingsbenchmarkbesturingselementen, hoe kan ik ze deblokkeren van onboarding?

Microsoft Cloud Security Benchmark is gericht op technische controles van Azure. Objectieve gebieden rond niet-technische items, zoals training, of voor items die geen directe technische beveiliging zijn, zoals datacentrumbeveiliging, worden standaard weggelaten. Deze items kunnen worden gemarkeerd als Microsoft-verantwoordelijkheid en bewijs van naleving kan worden verstrekt vanuit de inhoud van de Microsoft-cloudbeveiligingsbenchmark of microsoft-auditrapporten. Als u merkt dat het doel echt een technische controle is, maakt u een beperkingsbeheer naast de basis voor het bijhouden en verzendt u een aanvraag om de ontbrekende besturingselementen in toekomstige releases aan te MCSBteam@microsoft.com pakken.

Resources

Overzicht van datacenterbeveiliging

Overzicht van financiële dienstverlening