Sandbox-omgevingen voor landingszones

Een sandbox is een geïsoleerde omgeving waarin u kunt testen en experimenteren zonder dat dit van invloed is op andere omgevingen, zoals productie-, ontwikkelings- of gebruikersacceptatietests (UAT). Voer proof of concepts (POC's) uit met Azure-resources in een beheerde omgeving. Elke sandbox heeft een eigen Azure-abonnement en Azure-beleid bepaalt het abonnement. Het beleid wordt toegepast op het niveau van de sandbox-beheergroep en de beheergroep neemt beleidsregels over van de hiërarchie erboven. Afhankelijk van het doel kan een persoon of een team een sandbox gebruiken.

Sandbox-omgevingen zijn de beste plek voor praktische training in Azure. Enkele veelvoorkomende gebruiksvoorbeelden zijn:

- Een ontwikkelaar heeft een beheerde Azure-omgeving nodig om snel ontwerppatronen voor toepassingen te testen.

- Een cloudarchitect heeft een sandbox-omgeving nodig om Azure-resources te evalueren of POC's uit te voeren voor een Azure-service of -resource voordat ze formeel worden goedgekeurd voor hun organisatie.

- Een cloudtechnicus heeft een sandbox-omgeving nodig om beter te begrijpen wat er gebeurt wanneer een instelling wordt gewijzigd in een Azure-resource.

- Een platformtechnicus wil een nieuw Azure-beleid bouwen en testen en zien hoe het zich gedraagt volgens de Canary-richtlijnen.

- Een ontwikkelaar wil experimenteren met Azure-services of -resources tijdens het bouwen van een toepassing.

Sandbox-architectuur

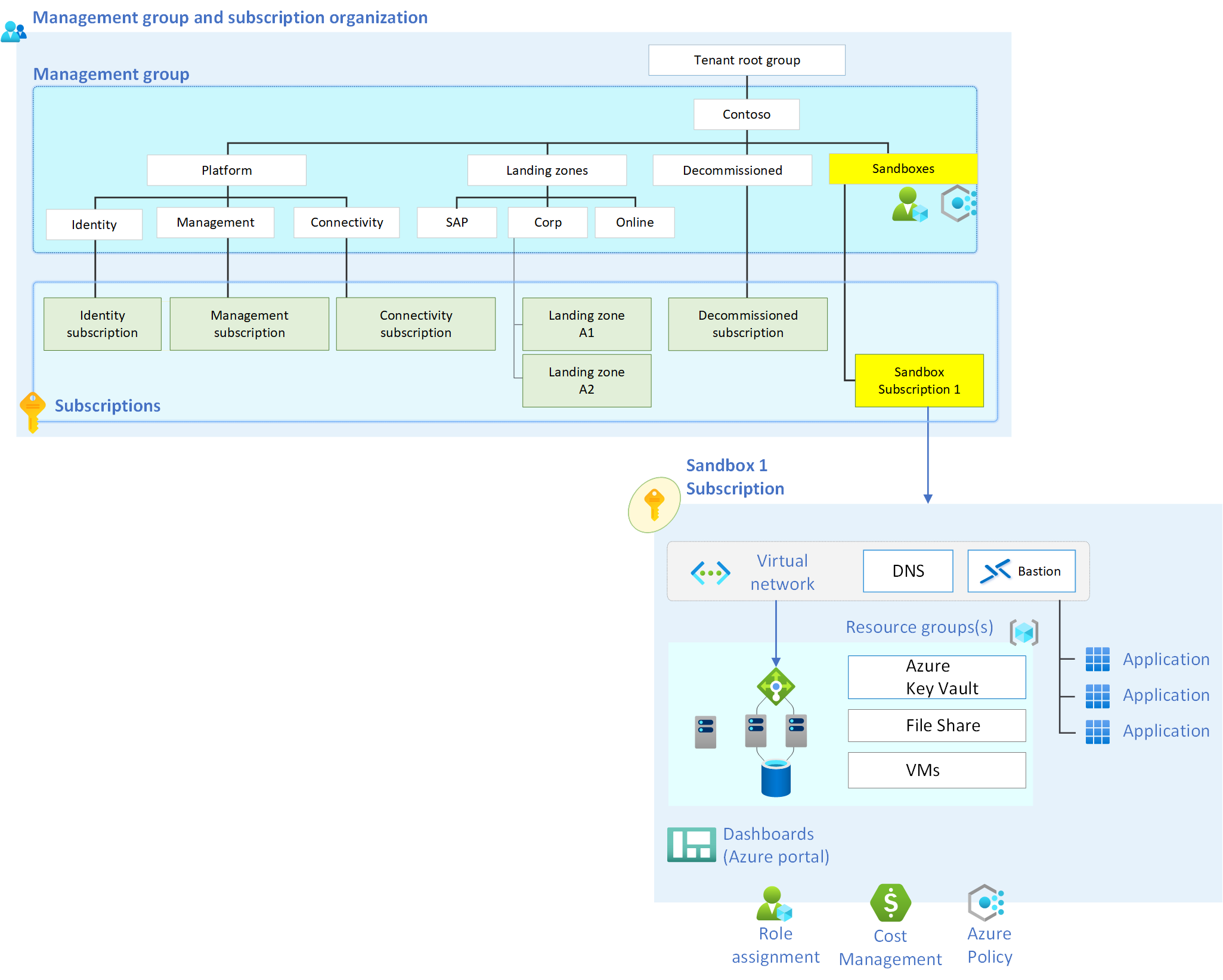

In de volgende afbeelding ziet u de indeling van de beheergroep en het abonnement.

Plaats het sandbox-abonnement in de sandbox-beheergroep. Zie Ontwerpgebieden voor landingszones en conceptuele architectuur voor meer informatie over beheergroepen en abonnementsorganisatie. Azure-beleidsregels die zijn gemaakt voor sandboxes, worden op het niveau van de beheergroep van de sandbox geplaatst. Sandbox-omgevingen nemen vervolgens Azure-beleid over van de beheergroephiërarchie die erboven staat.

Een sandbox-abonnement helpt bij het beheren van de kosten voor elk programma of project. U kunt eenvoudig kosten bijhouden en sandboxes annuleren wanneer budgetten afnemen of wanneer de sandbox verloopt.

Netwerken

Maak het sandbox-abonnementsnetwerk dat aan uw behoeften voldoet. Als u de sandbox geïsoleerd wilt houden, moet u ervoor zorgen dat de netwerken die binnen de sandbox-abonnementen zijn gemaakt, niet zijn gekoppeld aan andere netwerken buiten de sandbox. U kunt het beleid voor peering tussen abonnementen voor virtuele netwerken weigeren gebruiken om ervoor te zorgen dat elke sandbox een eigen geïsoleerde omgeving is.

Gebruik het beleid Voor het maken van ExpressRoute/VPN/Virtual WAN weigeren om het maken van ExpressRoute-gateways, VPN-gateways en Virtual WAN hubs te weigeren. Wanneer u deze resources weigert, zorgt dit ervoor dat de sandbox-abonnementsnetwerken geïsoleerd blijven.

Auditlogboekregistratie

Voor de beveiliging is het belangrijk om auditlogboekregistratie in te schakelen voor een sandbox-omgeving. Schakel een diagnostische instelling in die ten minste de categorieën beheer- en beveiligingslogboeken (audit) voor alle sandbox-abonnementen bevat. Sla auditlogboeken op een centrale bestemming op, zoals de standaard Log Analytics-werkruimte van de Azure-landingszone, zodat u ze eenvoudig kunt bekijken. U kunt ze ook integreren met een SIEM-platform (Security Information and Event Management), zoals Microsoft Sentinel. Zie Aanbevelingen voor inventaris en zichtbaarheid voor meer informatie.

De Azure-beleidsregels die zijn opgenomen in de referentie-implementatie van landingszones op ondernemingsniveau hebben een Azure-beleidsdefinitie ('Azure-activiteitenlogboeken configureren om te streamen naar de opgegeven Log Analytics-werkruimte') waarmee auditlogboekregistratie voor alle abonnementen mogelijk is. De sandbox-beheergroep moet dit beleid overnemen om diagnostische logboekregistratie van sandbox-abonnementen in te schakelen.

Sandbox-toegang

De sandbox-gebruiker heeft eigenaarstoegang tot het sandbox-abonnement. Wanneer een sandbox wordt geannuleerd, verwijdert u het op rollen gebaseerd toegangsbeheer (RBAC) van de eigenaar voor alle sandbox-gebruikers.

Andere overwegingen

Houd rekening met de volgende factoren om betrouwbare en efficiënte sandbox-omgevingsprestaties te garanderen.

Verloop van sandbox

U kunt een sandbox indien nodig annuleren of verwijderen. Plan een strategie voor het verwijderen van sandboxes om kosten te besparen en ervoor te zorgen dat de beveiliging betrouwbaar blijft. Houd rekening met de kosten en vervaldatum van de sandbox om te bepalen wanneer een sandbox moet worden verwijderd. Nadat een sandbox is verlopen, verplaatst u deze naar de buiten gebruik gestelde beheergroep.

Kosten

Een belangrijk aandachtspunt voor sandbox-omgevingen in de cloud is het bijhouden van kosten. Om het bijhouden gemakkelijker te maken, kunt u een budget maken in Microsoft Cost Management. De budgetfunctie stuurt u waarschuwingen wanneer de werkelijke uitgaven of geraamde uitgaven een geconfigureerde drempelwaarde overschrijden.

Wanneer u een sandbox implementeert, kunt u een Microsoft Cost Management-budget maken en dit toewijzen aan het abonnement. De budgetfunctie waarschuwt de sandbox-gebruikers wanneer de bestedingsdrempels het percentage overschrijden dat u opgeeft. U kunt bijvoorbeeld een waarschuwing instellen voor wanneer het budget de drempelwaarde voor 100% uitgaven overschrijdt. In dat geval kunt u een abonnement annuleren of verwijderen. De waarschuwing alleen is slechts een waarschuwingsmechanisme.

U kunt een budget toewijzen aan alle sandboxes. Pas een standaardbudget toe met behulp van het Azure-beleid Deploy-Budget op het niveau van de sandbox-beheergroep. Stel het standaardbudget in op de maximale kosten die de organisatie goedkeurt voor een sandbox. Het standaardbudget verzendt kostenwaarschuwingen voor sandboxs waaraan geen specifieker budget is toegewezen.

Vervaldatum

De meeste organisaties willen sandboxes na een bepaalde periode laten verlopen en verwijderen. Sandboxes laten verlopen om kostenbeheer en beveiligingsvoordelen te bieden. Sandbox-omgevingen worden gemaakt voor test- en leerdoeleinden. Nadat de sandboxgebruiker de test heeft uitgevoerd of de beoogde kennis heeft verworven, kunt u de sandbox laten verlopen omdat deze niet meer nodig is. Geef een vervaldatum op voor elke sandbox. Wanneer deze datum is bereikt, annuleert of verwijdert u het sandbox-abonnement.

Wanneer u een sandbox maakt, kunt u een Azure-tag met een vervaldatum in het abonnement plaatsen. Gebruik automatisering om het abonnement te annuleren of te verwijderen wanneer de vervaldatum is bereikt.

Azure-resources beperken

Als u de meest robuuste leeromgeving wilt bieden voor sandbox-gebruikers, maakt u alle Azure-services beschikbaar in de sandbox-omgeving. Onbeperkte sandboxes zijn ideaal, maar sommige organisaties hebben vereisten om te beperken welke Azure-services worden geïmplementeerd in sandboxes. Beheer deze beperkingen via Azure Policy. Gebruik het blokkeringslijstbeleid voor Azure-services om de implementatie van specifieke Azure-services te weigeren.

Gegevensbeveiliging

De meeste organisaties zijn het erover eens dat het belangrijk is om gevoelige gegevens uit een sandbox-omgeving te houden. De eerste verdedigingslinie voor informatiebeveiliging is gebruikerseducatie. Voordat u een gebruiker toewijst aan een sandbox, moet u deze voorzien van disclaimers en informatie waarin duidelijk wordt aangegeven dat geen gevoelige gegevens aan de sandbox moeten worden toegevoegd.

Gebruik Microsoft Purview om informatiebeveiliging te bieden voor sandbox-omgevingen. Purview kan waarschuwingen verzenden als een gebruiker gegevens toevoegt die de organisatie als gevoelig voor sandbox-omgevingen labelt.