Peering van virtuele netwerken en Azure Bastion

Azure Bastion- en Virtual Network-peering kunnen samen worden gebruikt. Wanneer peering van virtuele netwerken is geconfigureerd, hoeft u Azure Bastion niet te implementeren in elk gekoppeld VNet (virtueel netwerk). Dit betekent dat als u een Azure Bastion-host hebt geconfigureerd in één virtueel netwerk, deze kan worden gebruikt om verbinding te maken met virtuele machines (VM's) die zijn geïmplementeerd in een gekoppeld virtueel netwerk zonder dat er een extra bastionhost hoeft te worden geïmplementeerd. Zie Over peering van virtuele netwerken voor meer informatie over peering van virtuele netwerken.

Azure Bastion werkt met de volgende typen peering:

- Peering van virtuele netwerken: virtuele netwerken verbinden binnen dezelfde Azure-regio.

- Wereldwijde peering van virtuele netwerken: virtuele netwerken verbinden tussen Azure-regio's.

Notitie

Het implementeren van Azure Bastion in een Virtual WAN-hub wordt niet ondersteund. U kunt Azure Bastion implementeren in een spoke-VNet en de verbindingsfunctie op basis van IP gebruiken om verbinding te maken met virtuele machines die zijn geïmplementeerd in een ander VNet via de Virtual WAN-hub.

Architectuur

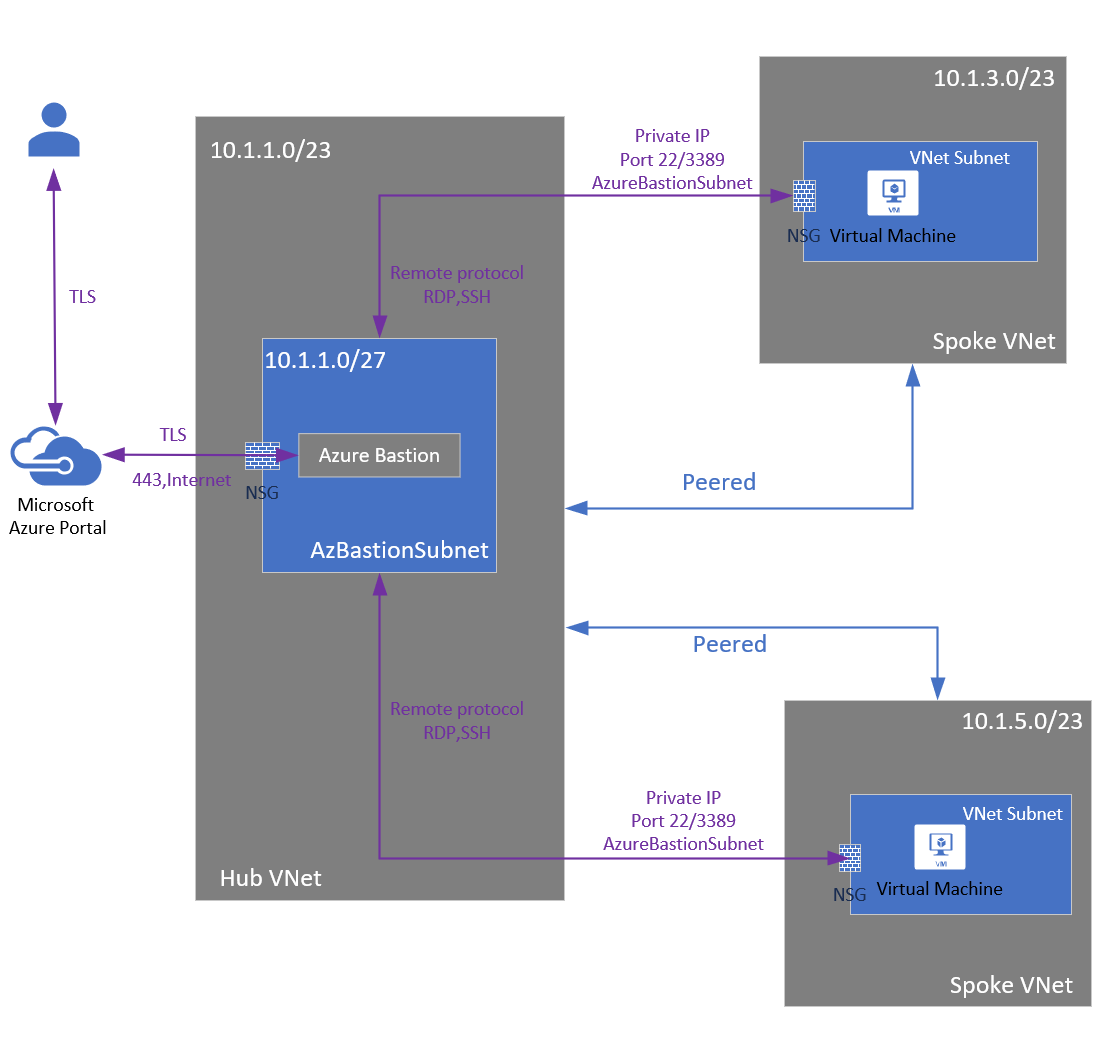

Wanneer peering van virtuele netwerken is geconfigureerd, kan Azure Bastion worden geïmplementeerd in hub-and-spoke- of full-mesh-topologieën. De Azure Bastion-implementatie vindt plaats per virtueel netwerk, niet per abonnement/account of virtuele machine.

Zodra u de Azure Bastion-service in uw virtuele netwerk hebt ingericht, is de RDP-/SSH-ervaring beschikbaar voor al uw virtuele machines in hetzelfde virtuele netwerk en gekoppelde virtuele netwerken. Dit betekent dat u bastionimplementatie kunt consolideren in één virtueel netwerk en nog steeds virtuele machines kunt bereiken die zijn geïmplementeerd in een gekoppeld virtueel netwerk, waarbij de algehele implementatie wordt gecentraliseerd.

Het diagram toont de architectuur van een Azure Bastion-implementatie in een hub-and-spoke-model. In het diagram ziet u de volgende configuratie:

- De bastionhost wordt geïmplementeerd in het gecentraliseerde virtuele hubnetwerk.

- Gecentraliseerde netwerkbeveiligingsgroep (NSG) wordt geïmplementeerd.

- Een openbaar IP-adres is niet vereist op de Virtuele Azure-machine.

Implementatieoverzicht

- Controleer of u virtuele netwerken en virtuele machines in de virtuele netwerken hebt geconfigureerd.

- Peering van virtuele netwerken configureren.

- Configureer Bastion in een van de VNets.

- Controleer de machtigingen.

- Maak verbinding met een virtuele machine via Azure Bastion. Als u verbinding wilt maken via Azure Bastion, moet u over de juiste machtigingen beschikken voor het abonnement waarmee u bent aangemeld.

Machtigingen controleren

Controleer de volgende machtigingen bij het werken met deze architectuur:

- Zorg ervoor dat u leestoegang hebt tot zowel de doel-VM als het gekoppelde virtuele netwerk.

- Controleer uw machtigingen in YourSubscription | IAM en controleer of u leestoegang hebt tot de volgende resources:

- De lezerrol op de virtuele machine.

- De lezerrol op de NIC met het privé-IP-adres van de virtuele machine.

- De rol van Lezer in de Azure Bastion-resource.

- Lezerrol op de virtuele netwerken van de doel-VM's.

Veelgestelde vragen over Bastion VNet-peering

Zie de veelgestelde vragen over peering van virtuele Netwerken van Bastion voor veelgestelde vragen.

Volgende stappen

Lees de veelgestelde vragen over Bastion.