Een aanvraag voor een beheerde identiteit autoriseren met behulp van Microsoft Entra-id

Azure Web PubSub Service ondersteunt Microsoft Entra ID voor het autoriseren van aanvragen van beheerde identiteiten.

In dit artikel wordt beschreven hoe u uw Web PubSub-resource en -code configureert om de aanvraag te autoriseren voor een Web PubSub-resource vanuit een beheerde identiteit.

Beheerde identiteiten configureren

De eerste stap is het configureren van beheerde identiteiten.

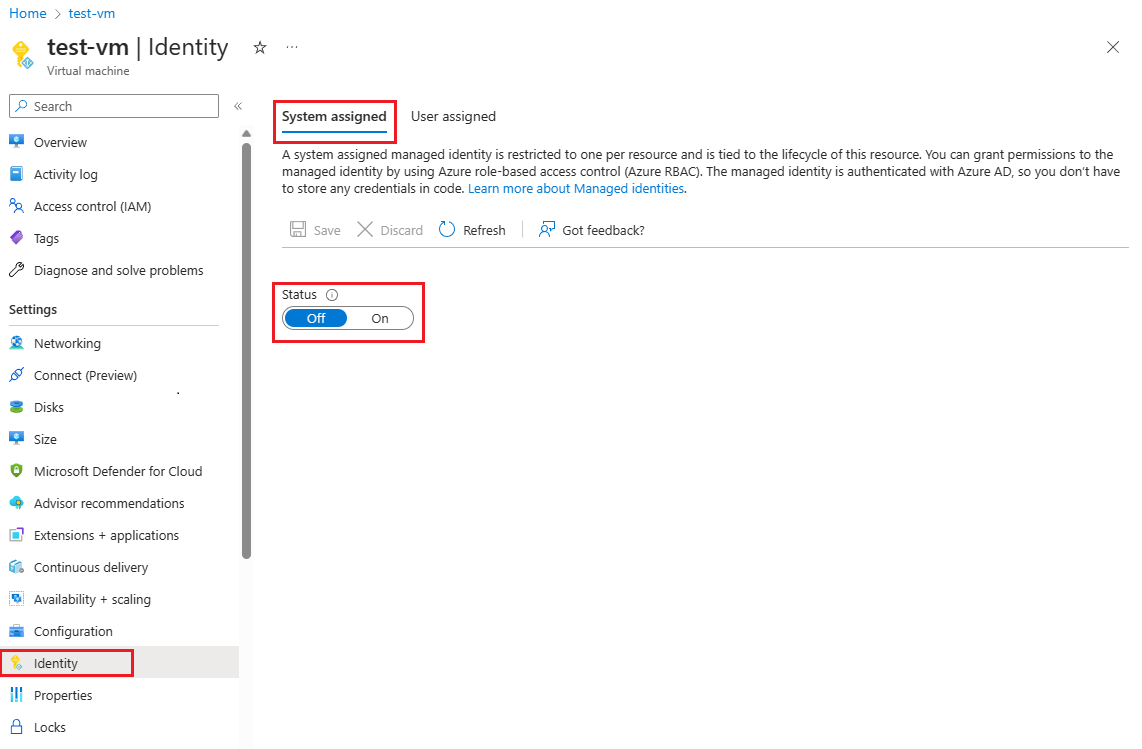

In deze sectie stelt u een door het systeem toegewezen beheerde identiteit in op een virtuele machine met behulp van Azure Portal.

Zoek en selecteer vervolgens een virtuele machine (VM) in Azure Portal.

Selecteer Identiteit onder Instellingen.

Stel op het tabblad Systeem toegewezen status in op Aan.

Selecteer Opslaan om de wijziging te bevestigen.

Een door de gebruiker toegewezen beheerde identiteit maken

Meer informatie over het maken van een door de gebruiker toegewezen beheerde identiteit.

Beheerde identiteiten configureren op andere platforms

- Beheerde identiteiten configureren voor Azure-resources op een VIRTUELE machine met behulp van Azure Portal

- Beheerde identiteiten configureren voor Azure-resources op een Azure-VM met behulp van Azure PowerShell

- Beheerde identiteiten configureren voor Azure-resources op een Azure-VM met behulp van de Azure CLI

- Beheerde identiteiten configureren voor Azure-resources op een Azure-VM met behulp van een sjabloon

- Beheerde identiteiten configureren voor Azure-resources op een VIRTUELE machine met behulp van de Azure SDK

Beheerde identiteiten configureren voor Azure-app Service en Azure Functions

Meer informatie over het gebruik van beheerde identiteiten voor App Service en Functions.

Een roltoewijzing toevoegen in Azure Portal

In deze sectie wordt gedemonstreerd hoe u de rol Web PubSub-service-eigenaar toewijst aan een door het systeem toegewezen identiteit voor een Web PubSub-resource.

Notitie

U kunt een rol toewijzen aan elk bereik, waaronder beheergroep, abonnement, resourcegroep en één resource. Zie Inzicht in bereik voor Azure RBAC voor meer informatie over het bereik.

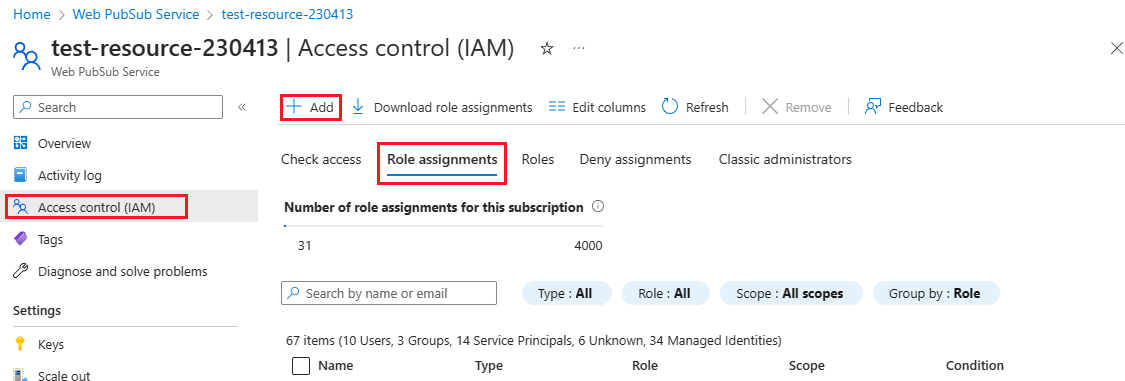

Ga in Azure Portal naar uw Web PubSub-resource.

Selecteer in het linkermenu Toegangsbeheer (IAM) om de instellingen voor toegangsbeheer voor uw Web PubSub-exemplaar weer te geven.

Selecteer het tabblad Roltoewijzingen en bekijk de roltoewijzingen in dit bereik.

In de volgende schermopname ziet u een voorbeeld van het deelvenster Toegangsbeheer (IAM) voor een Web PubSub-resource:

Selecteer Toevoegen>Roltoewijzing toevoegen.

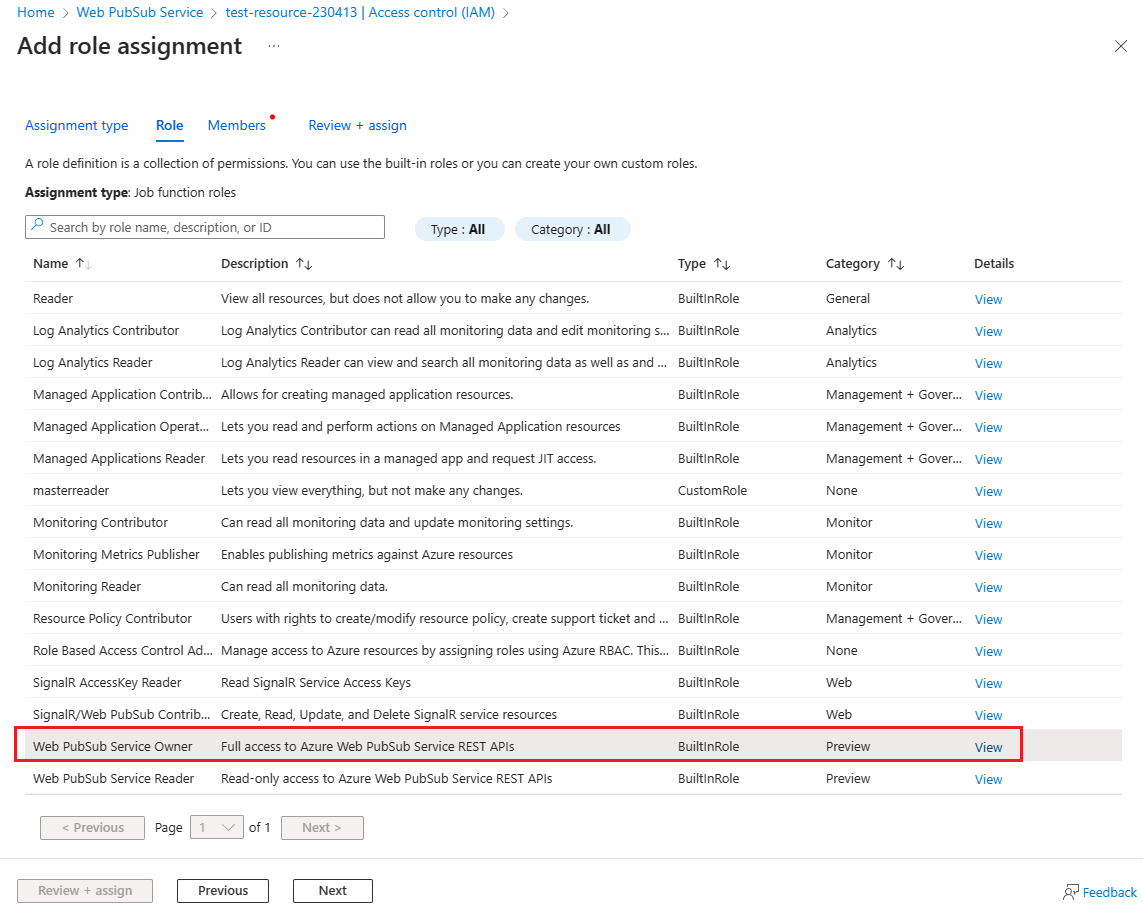

Selecteer het tabblad Rollen en selecteer vervolgens De eigenaar van de Web PubSub-service.

Selecteer Volgende.

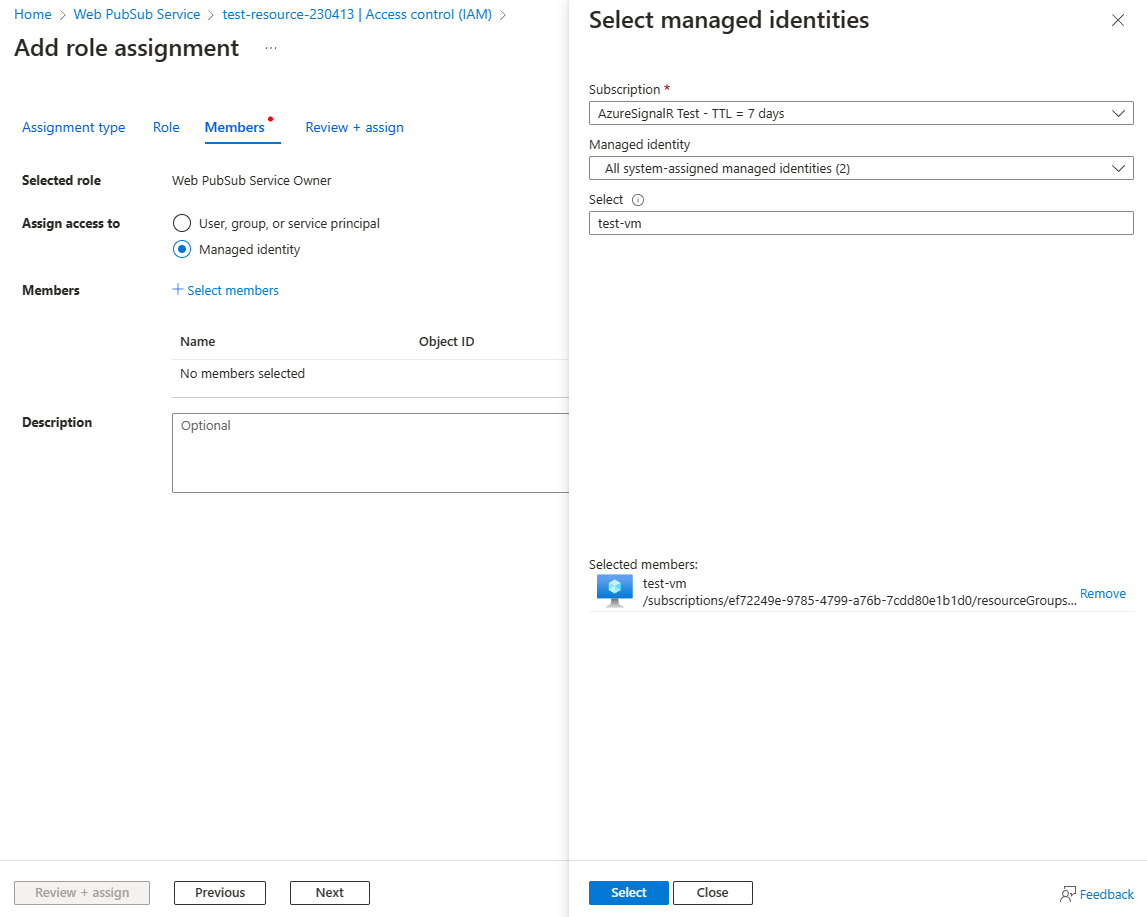

Selecteer het tabblad Leden. Selecteer beheerde identiteit onder Toegang toewijzen aan.

Kies Leden selecteren.

Selecteer in het deelvenster Beheerde identiteiten selecteren de door het systeem toegewezen virtuele machine voor beheerde identiteiten>.

Zoek en selecteer vervolgens de virtuele machine waaraan u de rol wilt toewijzen.

Kies Selecteren om de selectie te bevestigen.

Selecteer Volgende.

Selecteer Controleren en toewijzen om de wijziging te bevestigen.

Belangrijk

Het kan tot 30 minuten duren voordat Azure-roltoewijzingen zijn doorgegeven.

Zie de volgende artikelen voor meer informatie over het toewijzen en beheren van Azure-roltoewijzingen:

- Azure-rollen toewijzen met de Azure-portal

- Azure-rollen toewijzen met behulp van REST API

- Azure-rollen toewijzen met Azure PowerShell

- Azure-rollen toewijzen met de Azure CLI

- Azure-rollen toewijzen met behulp van een Azure Resource Manager-sjabloon

Voorbeeldcodes die gebruikmaken van Microsoft Entra-autorisatie

Voorbeelden ophalen die gebruikmaken van Microsoft Entra-autorisatie in onze vier officieel ondersteunde programmeertalen: