Een toepassingsaanvraag autoriseren met behulp van Microsoft Entra-id

Azure Web PubSub ondersteunt Microsoft Entra-id voor het autoriseren van aanvragen van toepassingen.

In dit artikel leest u hoe u uw Web PubSub-resource en -code configureert om een aanvraag voor een Web PubSub-resource vanuit een Azure-toepassing te autoriseren.

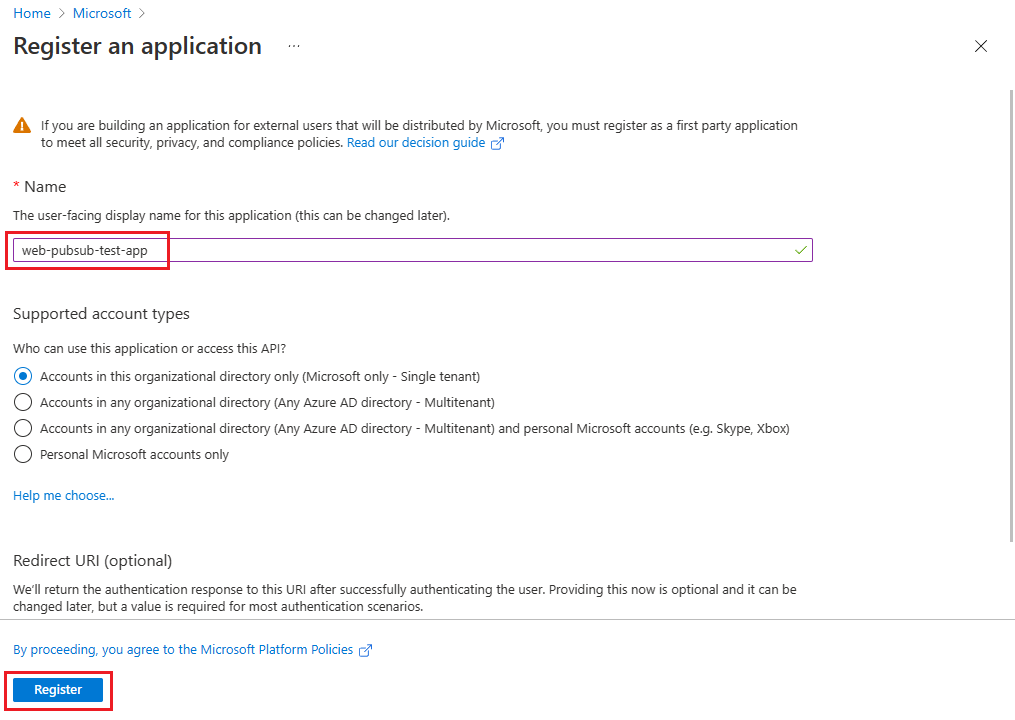

Een toepassing registreren

De eerste stap is het registreren van een Azure-toepassing.

- Zoek en selecteer vervolgens Microsoft Entra-id in Azure Portal.

- Selecteer App-registraties in het linkermenu onder Beheren.

- Selecteer Nieuwe registratie.

- Voer bij Naam een naam in die u voor uw toepassing wilt gebruiken.

- Selecteer Registreren om de registratie van de toepassing te bevestigen.

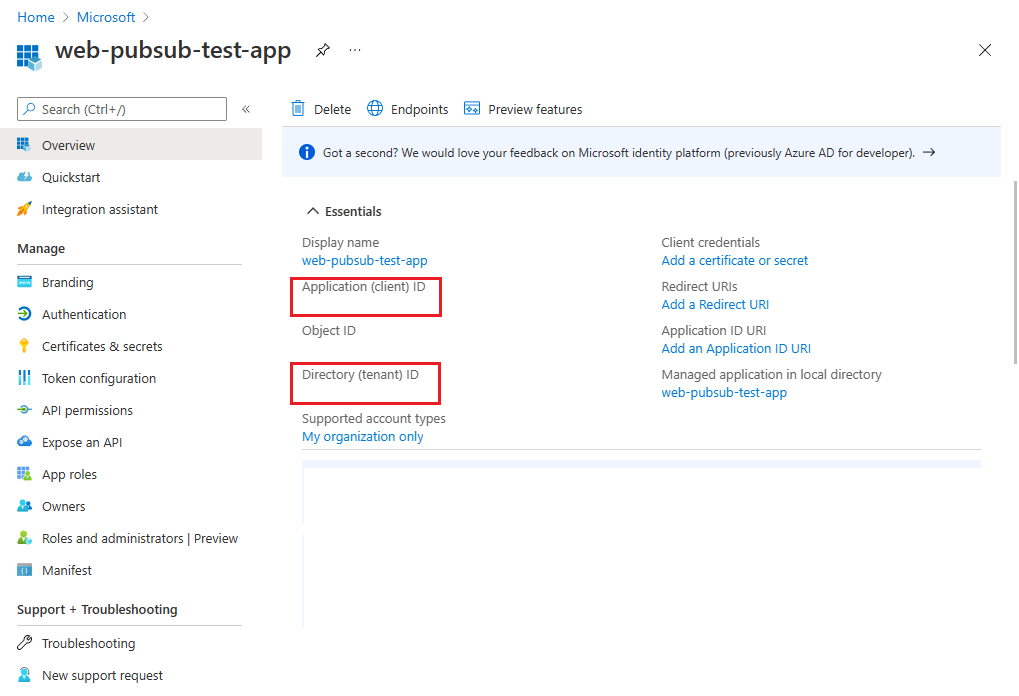

Wanneer uw toepassing is geregistreerd, gaat u naar het toepassingsoverzicht om de waarden voor toepassings-id (client) en map-id (tenant) weer te geven. U gebruikt deze waarden in de volgende secties.

Zie de quickstart Een toepassing registreren met behulp van het Microsoft Identity Platform voor meer informatie over het registreren van een toepassing.

Referenties toevoegen

U kunt zowel certificaten als clientgeheimen (een tekenreeks) toevoegen als referenties voor de registratie van uw vertrouwelijke client-app.

Zie Referenties toevoegen voor meer informatie over het toevoegen van referenties.

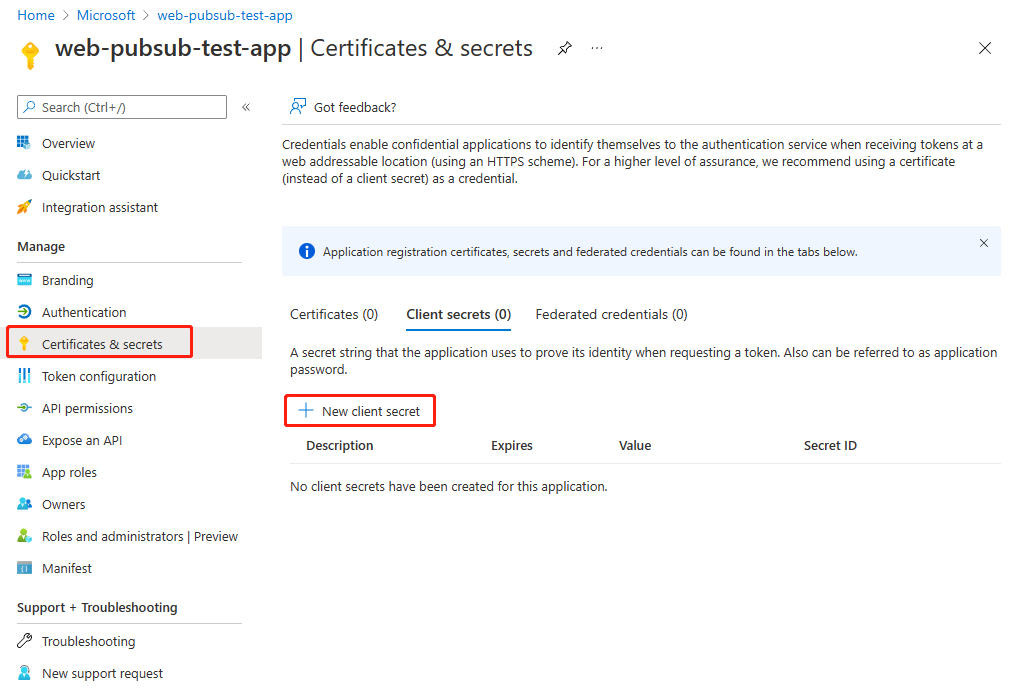

Een clientgeheim toevoegen

De toepassing vereist een clientgeheim voor een client om zijn identiteit te bewijzen wanneer er een token wordt aangevraagd.

Een clientgeheim maken:

Selecteer Certificaten en geheimen in het linkermenu onder Beheren.

Selecteer Nieuw clientgeheim op het tabblad Clientgeheim.

Voer een beschrijving in voor het clientgeheim en kies vervolgens de tijd voor het geheim verloopt .

Kopieer de waarde van het clientgeheim en plak het op een veilige locatie voor later gebruik.

Notitie

Het geheim is alleen zichtbaar wanneer u het geheim maakt. U kunt het clientgeheim later niet meer weergeven in de portal.

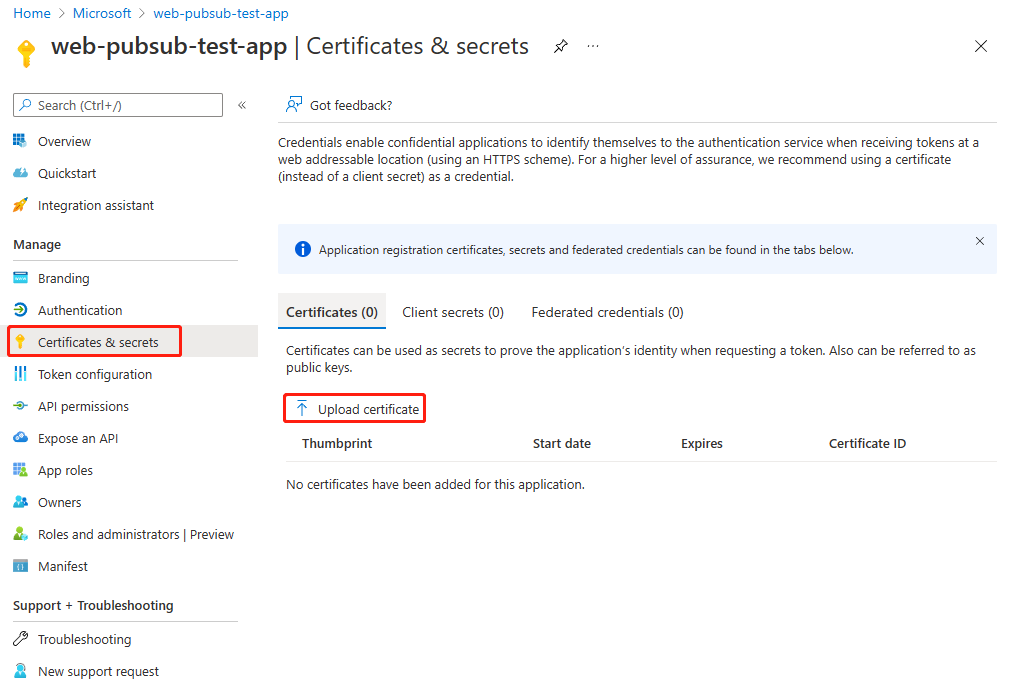

Een certificaat toevoegen

U kunt een certificaat uploaden in plaats van een clientgeheim te maken.

Een roltoewijzing toevoegen in Azure Portal

In deze sectie ziet u hoe u de rol Web PubSub-service-eigenaar toewijst aan een service-principal (toepassing) voor een Web PubSub-resource.

Notitie

U kunt een rol toewijzen aan elk bereik, waaronder beheergroep, abonnement, resourcegroep en één resource. Zie Inzicht in het bereik voor op rollen gebaseerd toegangsbeheer van Azure voor meer informatie over het bereik.

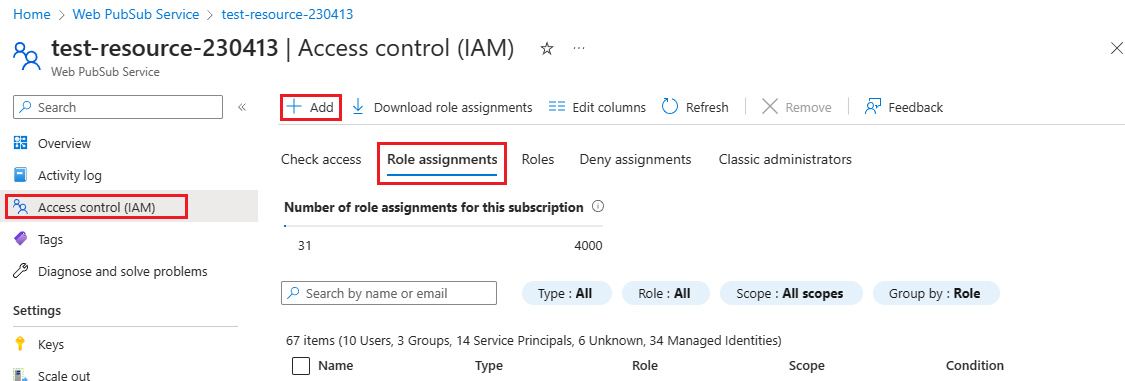

Ga in Azure Portal naar uw Web PubSub-resource.

Selecteer in het linkermenu Toegangsbeheer (IAM) om de instellingen voor toegangsbeheer voor de resource weer te geven.

Selecteer het tabblad Roltoewijzingen en bekijk de roltoewijzingen in dit bereik.

In de volgende afbeelding ziet u een voorbeeld van het deelvenster Toegangsbeheer (IAM) voor een Web PubSub-resource:

Selecteer Toevoegen>Roltoewijzing toevoegen.

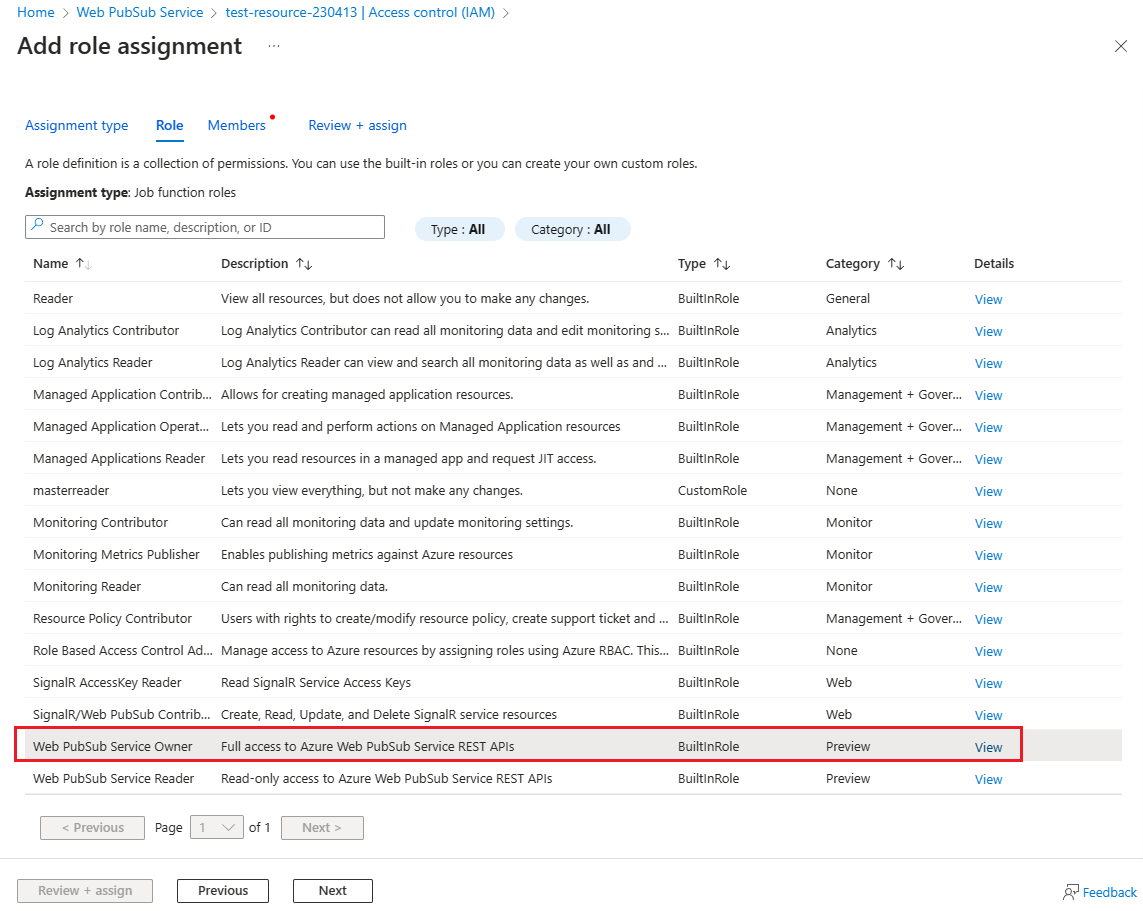

Selecteer het tabblad Rollen en selecteer vervolgens De eigenaar van de Web PubSub-service.

Selecteer Volgende.

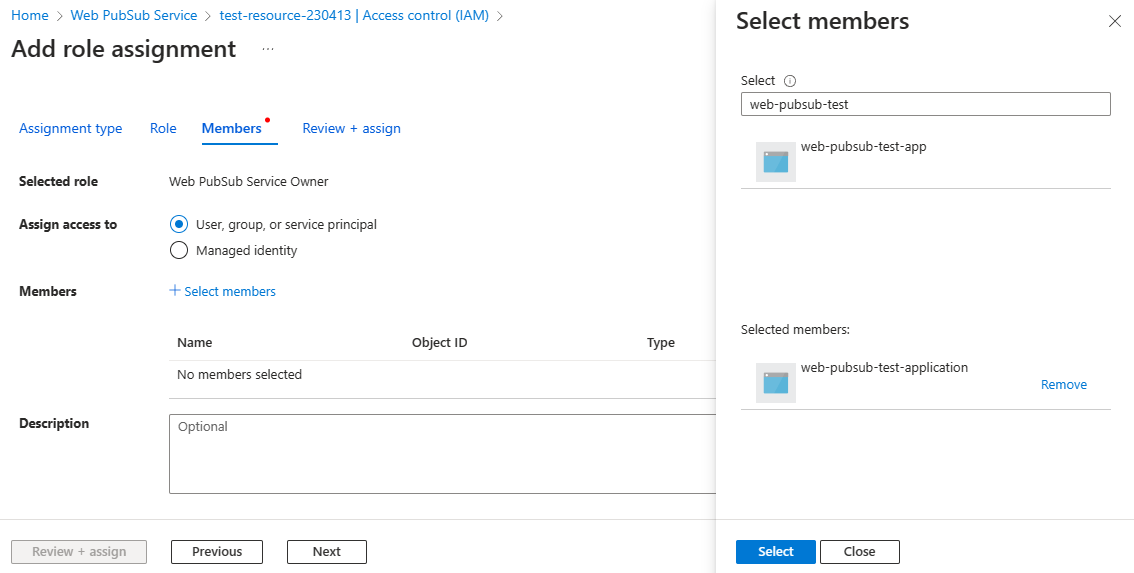

Selecteer het tabblad Leden . Selecteer onder Toegang toewijzen de optie Gebruiker, groep of service-principal.

Kies Leden selecteren.

Zoek en selecteer de toepassing waaraan u de rol wilt toewijzen.

Kies Selecteren om de selectie te bevestigen.

Selecteer Volgende.

Selecteer Controleren en toewijzen om de wijziging te bevestigen.

Belangrijk

Het kan tot 30 minuten duren voordat Azure-roltoewijzingen zijn doorgegeven.

Zie de volgende artikelen voor meer informatie over het toewijzen en beheren van Azure-roltoewijzingen:

- Azure-rollen toewijzen met de Azure-portal

- Azure-rollen toewijzen met behulp van REST API

- Azure-rollen toewijzen met Azure PowerShell

- Azure-rollen toewijzen met de Azure CLI

- Azure-rollen toewijzen met behulp van een Azure Resource Manager-sjabloon

Codevoorbeelden die gebruikmaken van Microsoft Entra-autorisatie

Voorbeelden ophalen die gebruikmaken van Microsoft Entra-autorisatie in onze vier officieel ondersteunde programmeertalen: